差不多从一个月之前开始尝试挖洞,因为有HR问过我挖没挖过SRC,让我很在意,所以就加入了挖SRC的行列。

1.如何起步

其他大佬也总结过,首先就是各种信息收集,再查各种旁站来测试,这里就一笔带过。

我的建议是,新手开始都难入门,所以需要漏扫工具的帮忙,推荐漏扫:

AWVS

APPScan

Xray

BBScan

现在AWVS和APPScan都有破解版了,网上一找就有,扫描的结果也比较全(但是误报很多)

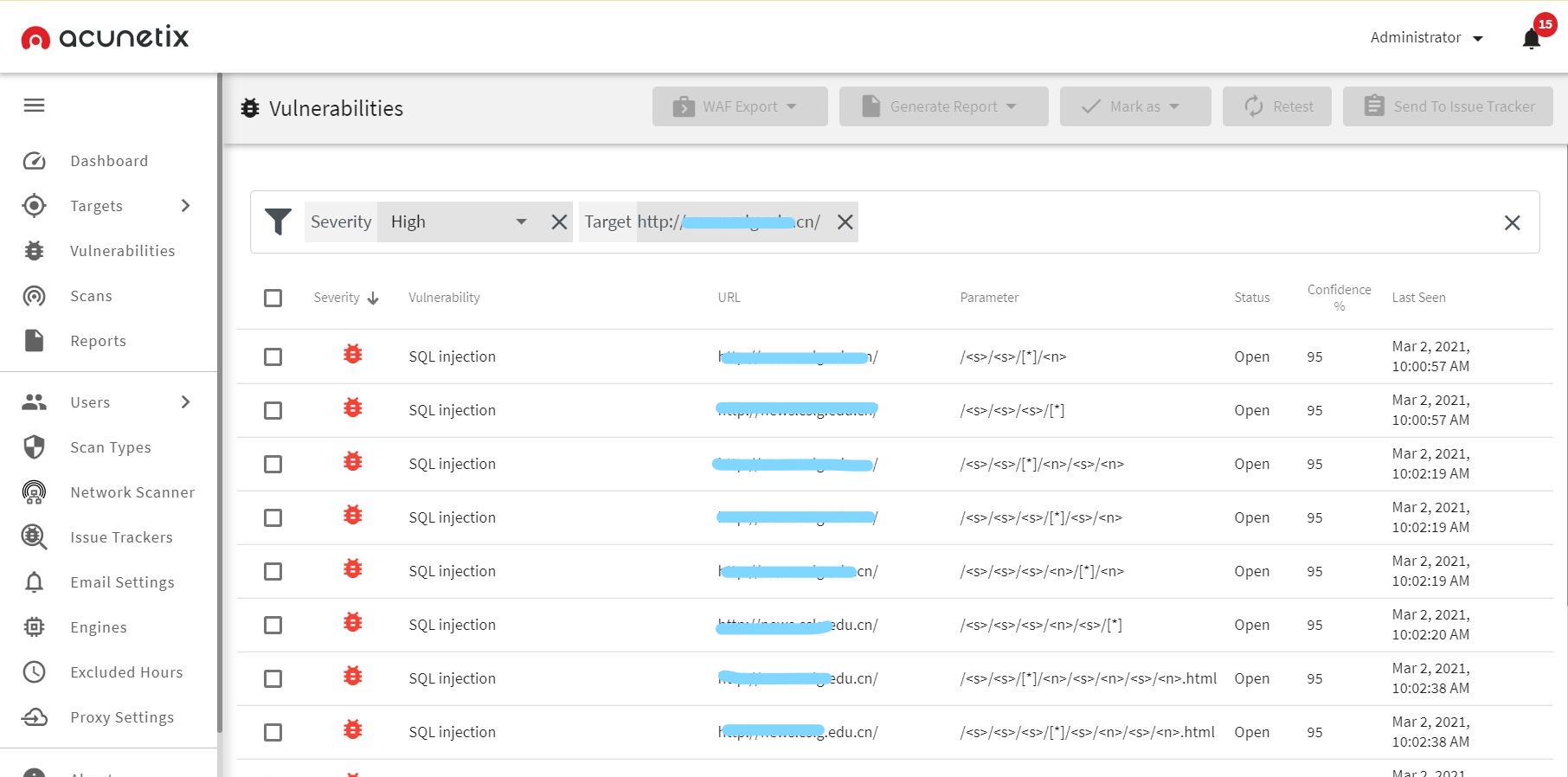

如AWVS,但下面的SQL注入都是误报,甚至%100的洞也有误报可能,因此还是需要手动确认(但我同学也扫到过真的struct2 RCE高危漏洞,这种情况还是看运气了)

APPScan的功能类似AWVS,一般扫描的时间要更长

Xray和BBScan都是轻量的快速扫描软件,适合扫敏感信息和普通漏洞

以上软件除了BBScan,其他都能生成漏洞报告

但是广撒网不一定钓得到鱼,理解漏洞原理还是很重要的,到后期一个burpsuite就够用了。

2.资产的收集

fofa和shodan都是很好用的收集资产的搜索引擎,适合搜索各种不容易发现的资产网页

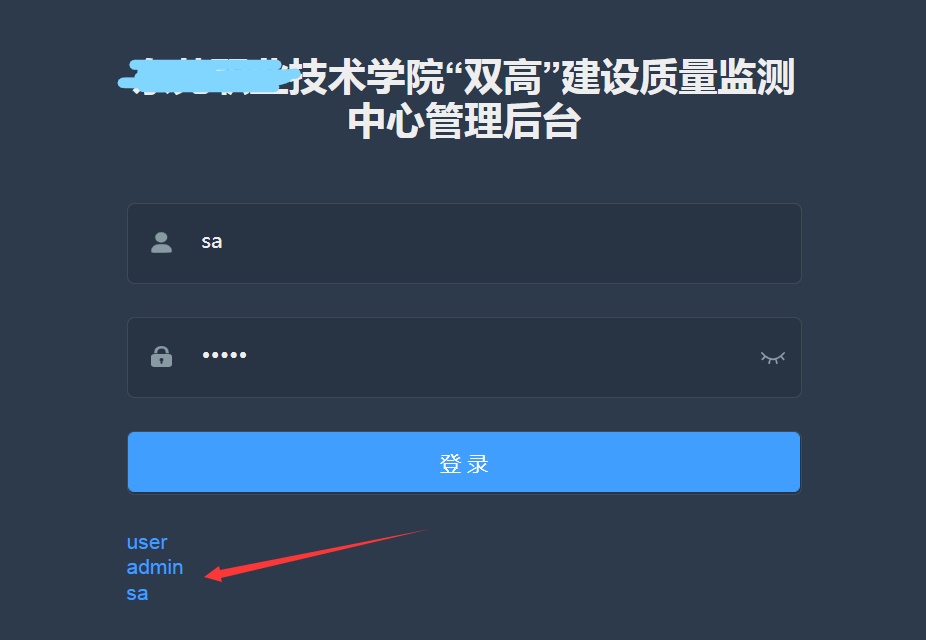

之前用fofa找某南大学的网页,找到一个后台登陆页面弱口令

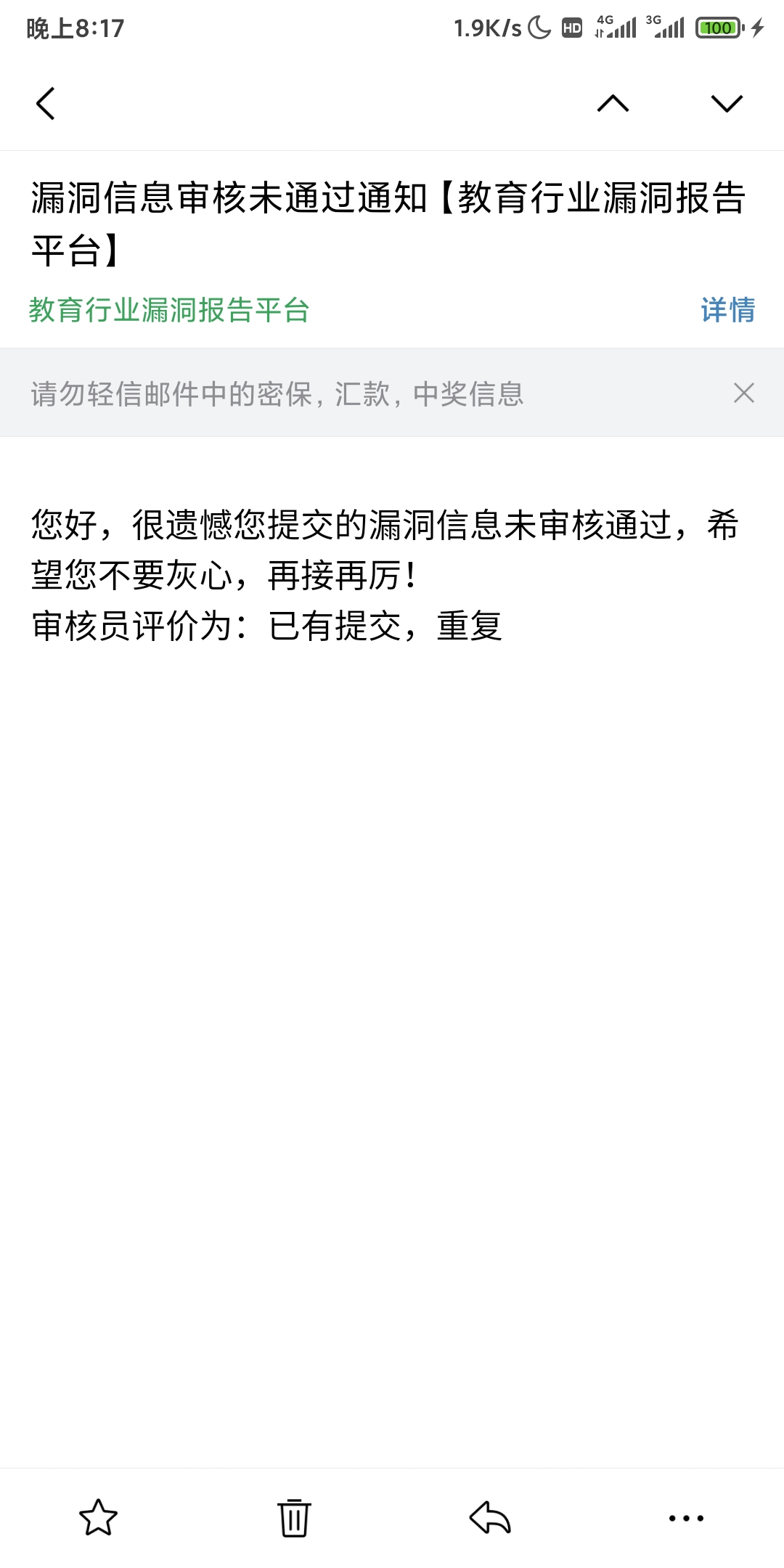

但是有人交过了,没给修复

搜集到旁站的资产(一般主站是打不进去的),然后再去测试

3.敏感信息收集

google语法举例:

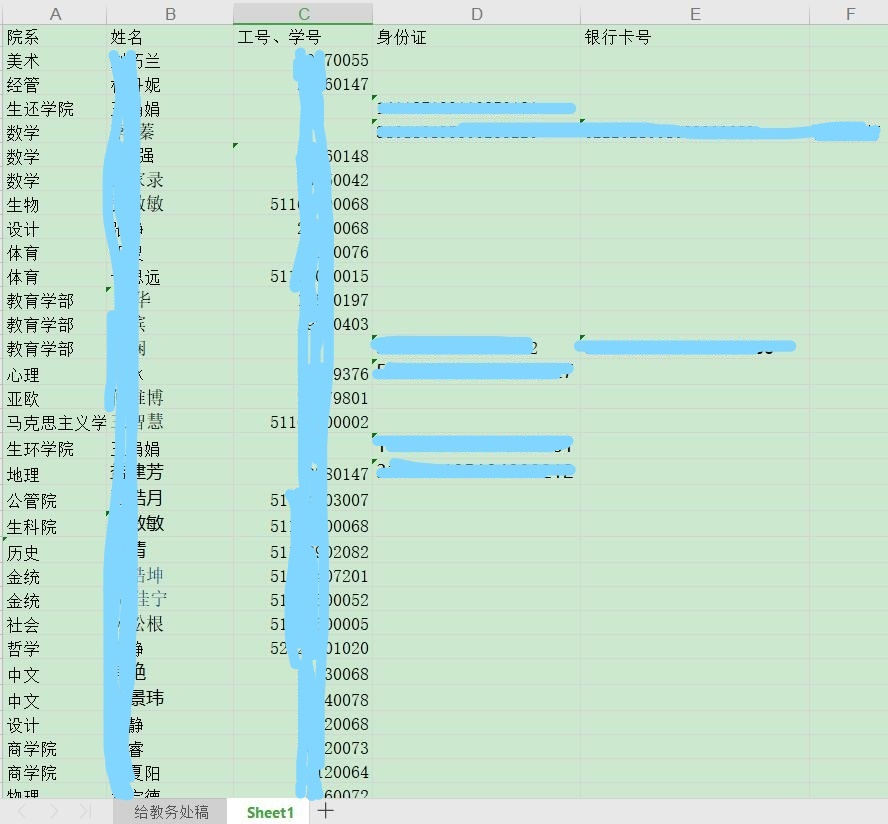

学号 身份证 site:edu.cn filetype:xls

这种敏感信息如果没有造成较大危害(比如可以登陆学校平台)是不收的,而且因为好挖现在基本上被挖的差不多了

之前交过如下的,出了身份证和银行卡号,没啥大的利用价值被退了

有时想要登陆某学校的教务系统,就需要搜集相关敏感,去批量利用

之前也有某学校存在学生身份证和学号的xls文件,分在两个不同的文件中,我把两个文件里的名字进行查重对比,发现了几个正好对应的学生。(试了两个没登陆进去,可能初始密码身份证后六位被改了)

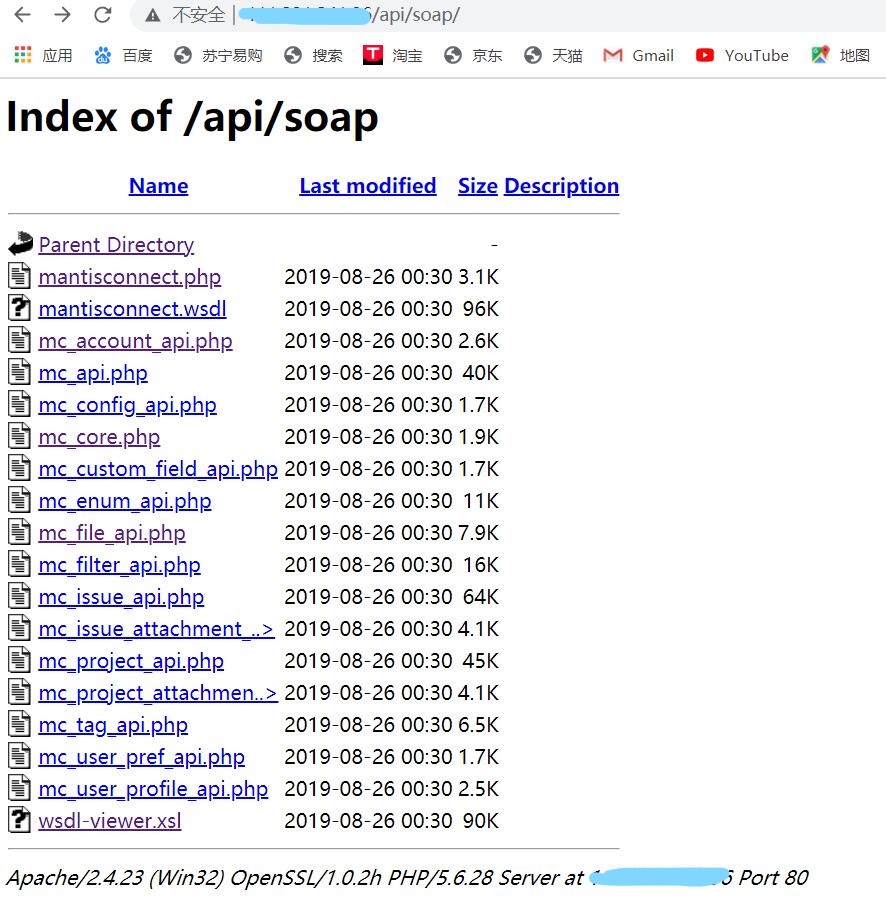

目录遍历也是同理,除非访问敏感文件,危害不够大也不收的。(一般要能访问源码)

XSS一般的自己反射给自己的反射型也不收(特别是教育和政府)

4.个人经历

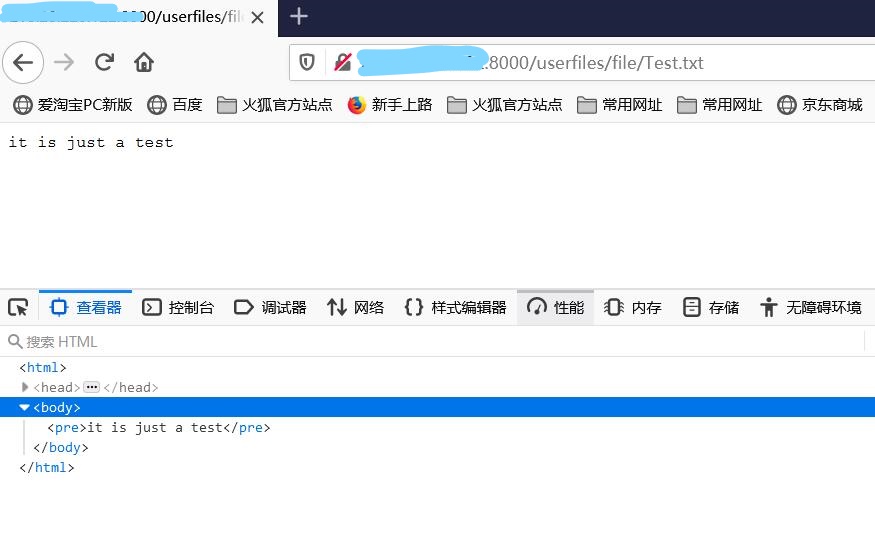

文件上传漏洞的发掘

一般的职业技术学校比正规大学要好挖,之前挖到一个网页比较旧的学校登陆页面,后台存在FKeditor的文件上传漏洞

学校只是简单的把页面删除了,上传的功能还在,只要模拟发包就能上传文件

但是后来测试过,asp和php文件后缀给禁掉了,高版本的exp也无法进行绕过,无法getshell

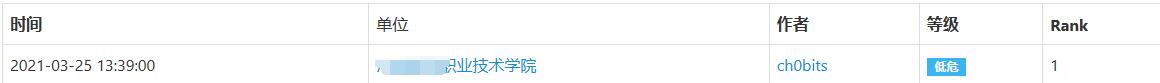

审核给个1 rank也算ok吧

还有几个个弱口令,有个不能完全算我挖出来的。

交到补天上算了中危(其实危害不算大)。现在页面被管理员删除了,就贴个图看看吧

正如学校大佬所说,挖洞是个漫长的路,半途而废是挖不到漏洞的。希望在未来再接再厉。

有一说一,黑盒测试的本质还是信息收集。