学号:20199118《网络攻防实践》第三周作业

1.知识点梳理与总结

在第三章的课程中学习了 网络信息收集技术的重要内容:

| ①网络踩点(footprinting) |

网络踩点是指攻击者有计划的对目标的信息手机,了解目标的信息安全状况。其目标是掌握目标的一些个人信息,为实施入侵做好准备。网络踩点最为常见的手段包括以下三种:

-

Web搜索与挖掘:

利用Web搜索的强大能力对目标公开的信息进行挖掘。包括基本的Web搜索、高级Web搜索、元搜索等。基本的Web搜索技巧如使用Google和百度进行简单搜索。高级Web搜索即使用这些搜索引擎的高级功能,以便更精确的查询信息。元搜索引擎就是整合多个搜索引擎的结果从而更方便的查询信息。 -

DNS和IP查询:

DNS与IP是互联网中的两大最重要的基础设施环境。互联网看似是一套完全分布式的信息网络系统,但是如DNS域名,IP地址,通信协议的参数等基础设施是由ICANN负责协调工作的。DNS和IP查询主要有以下几个步骤:DNS注册信息WHOIS查询;DNS到IP的映射;IP WHOIS查询;从DNS与IP到真实世界中的地理位置查询。 -

网络拓扑侦察:

网络拓扑侦察是为了进一步得到获得目标的网络拓扑结构。

| ②网络扫描(scanning) |

网络扫描的目的是探测目标网络,以找出尽可能多的连接目标,再进一步探测可能存在的安全弱点。主要分为以下四个部分:

-

主机扫描

也称Ping扫描,主要是找出网段内活跃的主机。分为ICMP Ping扫描、使用TCP协议的主机扫描、使用UDP协议的主机扫描。目前使用最为广泛的主机扫描软件是nmap。可以采用例如nsort之类的网络入侵检测系统进行探测。 -

端口扫描

在主机扫描确定活跃主机之后,用于探查活跃主机上开放了哪些TCP/UDP端口的技术方法。TCP端口扫描包括Connect扫描、SYN扫描两种基本类型。UDP端口扫描是对UDP开放端口与监听网络进行探测发现。最著名的端口扫描工具还是nmap。和主机扫描一样,也可以使用nsort之类的网络入侵检测系统进行防范,同时也可以记录端口扫描行为。 -

系统类型探查

目的是探查活跃主机的系统及开放的网络服务类型。系统类型探查的主要技术包括:操作系统主动探测技术、操作系统被动辨识技术。网络服务类型探查主要是寻找开放端口绑定的网络应用服务,分为网络服务主动探测技术、网络服务被动辨识技术。 -

漏洞扫描

目的是探测发现目标网络中特定操作系统、网络服务与应用程序中存在的安全漏洞,是网络扫描最关键也是最重要的一个步骤。漏洞扫描的基本原理是:存在安全漏洞的操作系统、网络服务、应用程序对某些网络请求的应答,会和安全的实例存在一定的差别,利用差别来识别目标是否存在安全漏洞。目前最为著名的漏洞扫描软件是Nessus。避免漏洞扫描最重要的就是管理员利用漏洞扫描工具定期扫描,修补漏洞。

| ③网络查点(enumeration) |

网络查点是对是对识别出来的弱点进行更具体和充分的探查,来寻找真正可以攻击的入口,以及攻击工程中需要的关键数据。网络查点是对目标主机的主动连接,会被记录日志。网络服务查点的主要防范措施还是应该主动放弃使用不安全的网络协议,把不必要的网络服务关闭,以及加强安全配置。常用的网络查点技术:

-

旗标抓取

利用客户端工具连接远程网络服务并观察输出(大部分操作系统上都默认安装的talent程序是进行旗标抓取的一个常用工具,telnet程序被设计成是用于连接TCP21端口的telnet服务进行通信与管理的,但也可以用来连接任意采用明文连接的网络服务。) -

网络服务查点

SMTP电子邮件发送协议:VRFY、EXPN

2.实践过程

实践一:从google. com. g.cn. baidu.com. sina .com.cn中选择一个DNS域名进行查询,获取如下信息:

① DNS注册人及联系方式

② 该域名对应的IP地址

③ IP 地址注册人及联系方式

④ IP地址所在国家、城市和具体地理位置

-

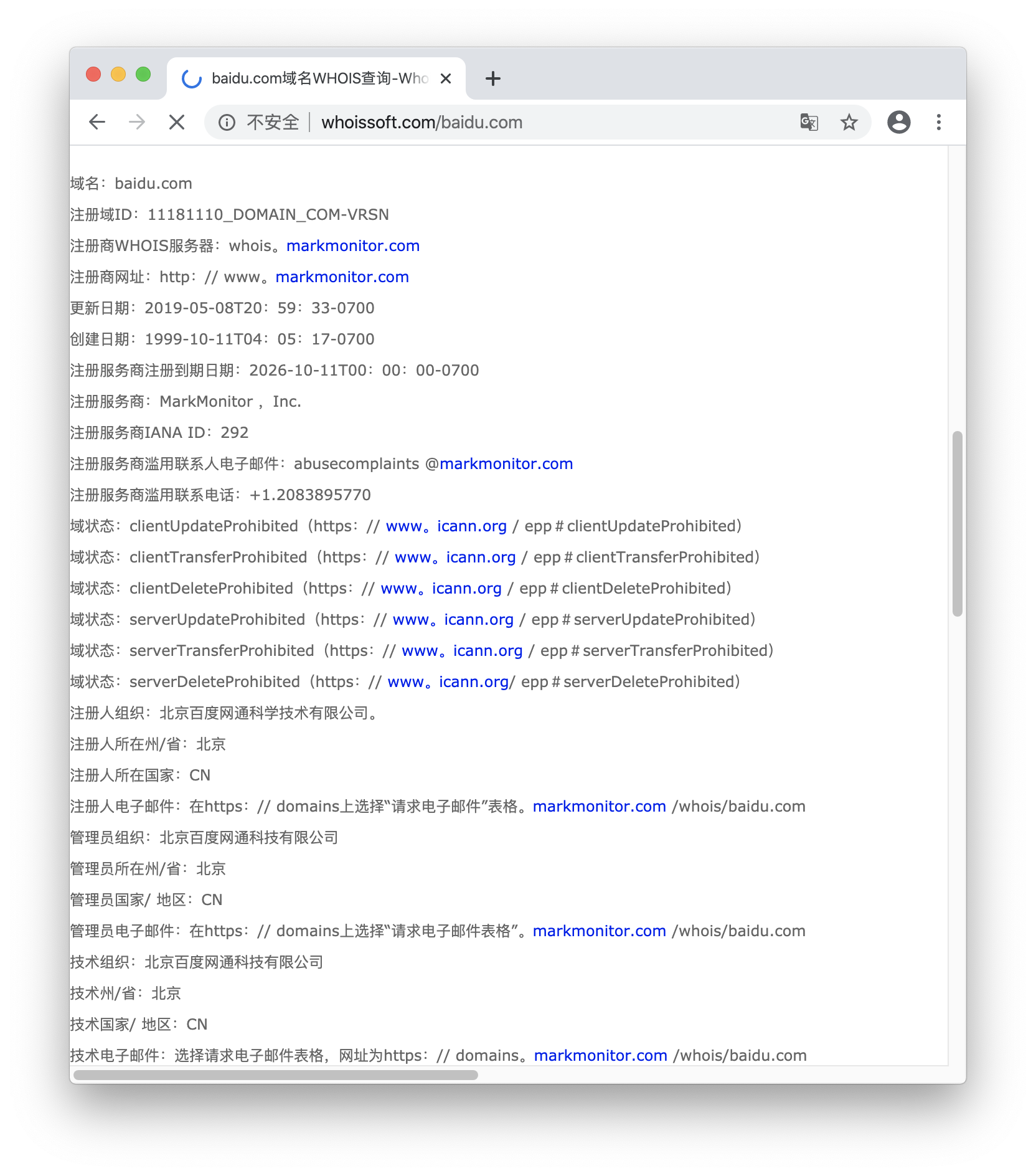

通过《whoisSoft——域名信息查询网站》 查询

baidu.com域名的注册人及联系方式

-

使用Kali-Linux攻击机输入

nslookup baidu.com命令查询$ baidu.com的IP地址为200.181.38.148

-

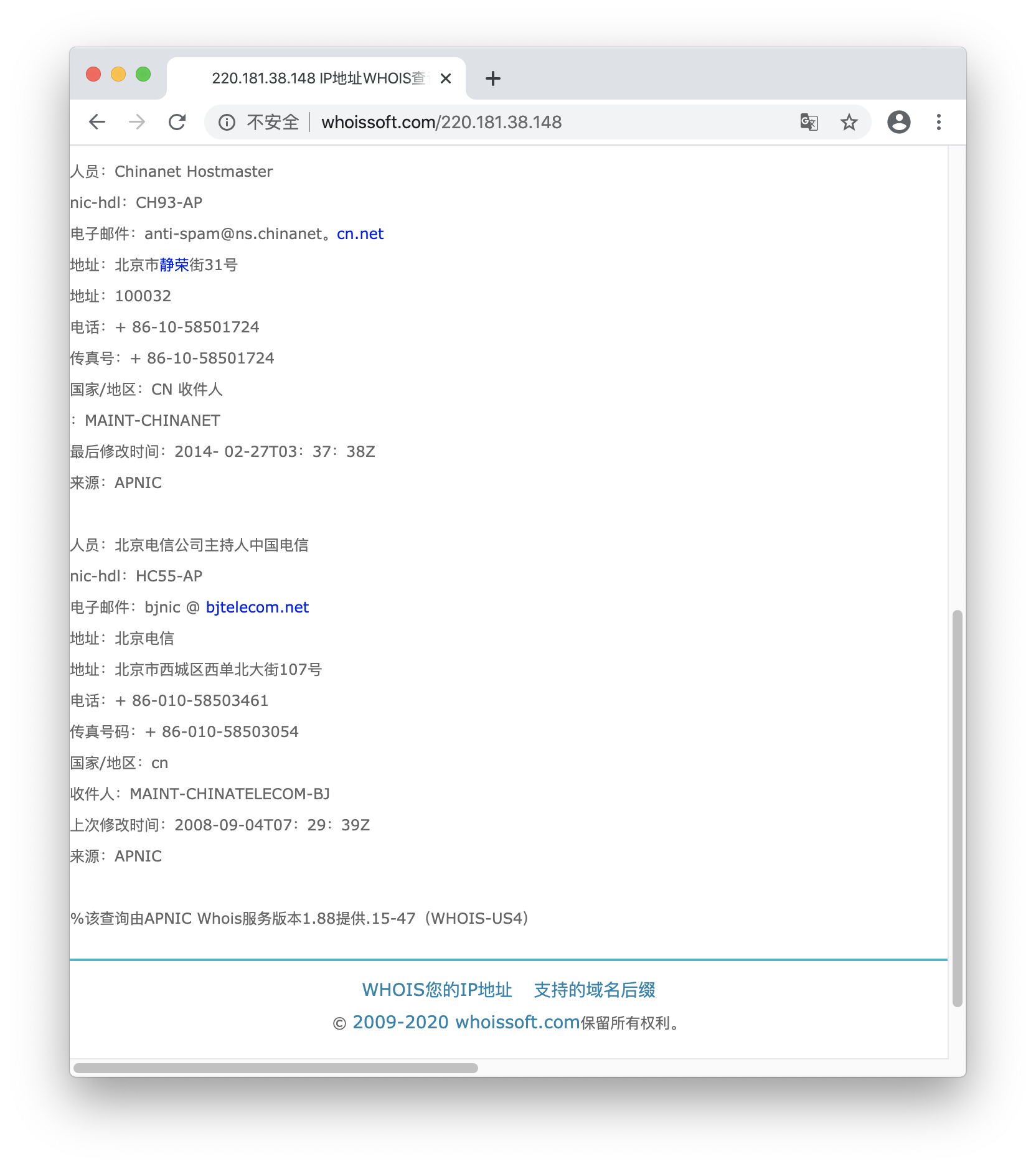

再次通过《whoisSoft——域名信息查询网站》 查询

baidu.com的IP地址200.181.38.148的注册人及联系方式以及IP地址所在国家、城市和具体地理位置

实践二:尝试获取BBS、论坛、QQ、MSN中的某一好友的IP地址,并查询获取该好友所在的具体地理位置。(提示: QQ、MSN在好友间进行较长时间的直接通信时,将会建立起点到点的TCP或UDP连接,使用netstat命令或天网防火墙等工具,可获得好友的IP地址。)

-

用户数据报协议(UDP,User Datagram Protocol)一种无连接的传输协议。UDP 为应用程序提供了一种无需建立连接就可以发送封装的 IP 数据包的方法。

-

传输控制协议(TCP,Transmission Control Protocol)是一种面向连接的、可靠的、基于字节流的传输层通信协议

-

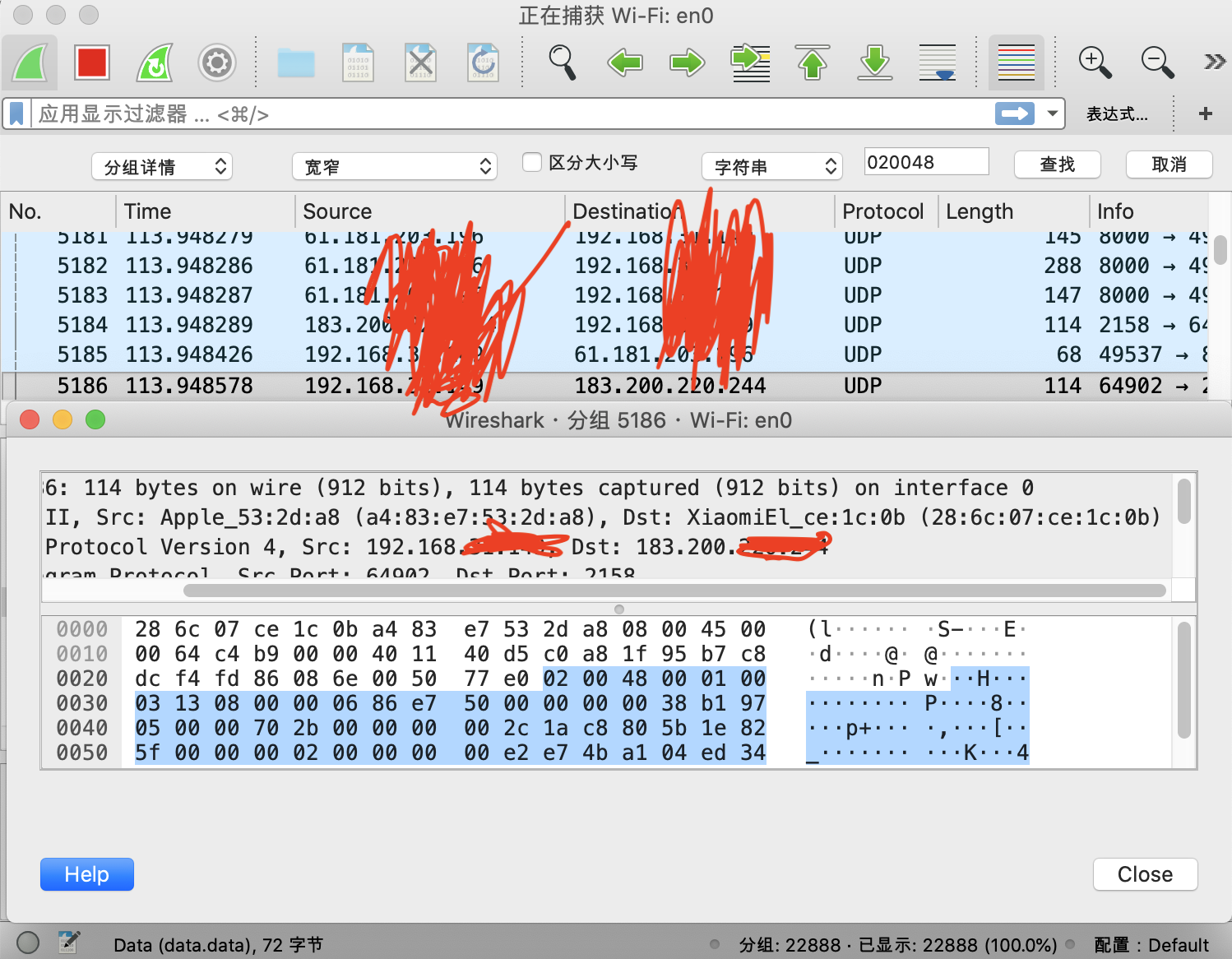

通过《抓包工具Wireshark-Mac版 》获取目标IP地址

①打开Wireshark(有中文模式)选择本地网卡,开始对本地连接数据抓包,实时解析信令

②筛选搜索我们想要的数据,按Ctrl + F键进行搜索(MAC按键为Command + F)

③选择字符串→分组详情→填写搜索数据020048(020048 为QQ-UDP-72字节的报文头)

④与目标进行QQ语音通话→回到Wireshark界面,多次点击 “查找” 来追踪数据→捕获目标IP地址

⑤通过《高精度IP地址查询 》 输入捕获的IP地址进行定位

实践三:使用nmap开源软件对靶机环境进行扫描,回答如下问题并给出操作命令:

① 靶机IP地址了是否活跃?

② 靶机开放了哪些TCP和UDP端口?

③ 靶机安装了什么操作系统?版本是多少?

④ 靶机上安装了哪些网络服务?

-

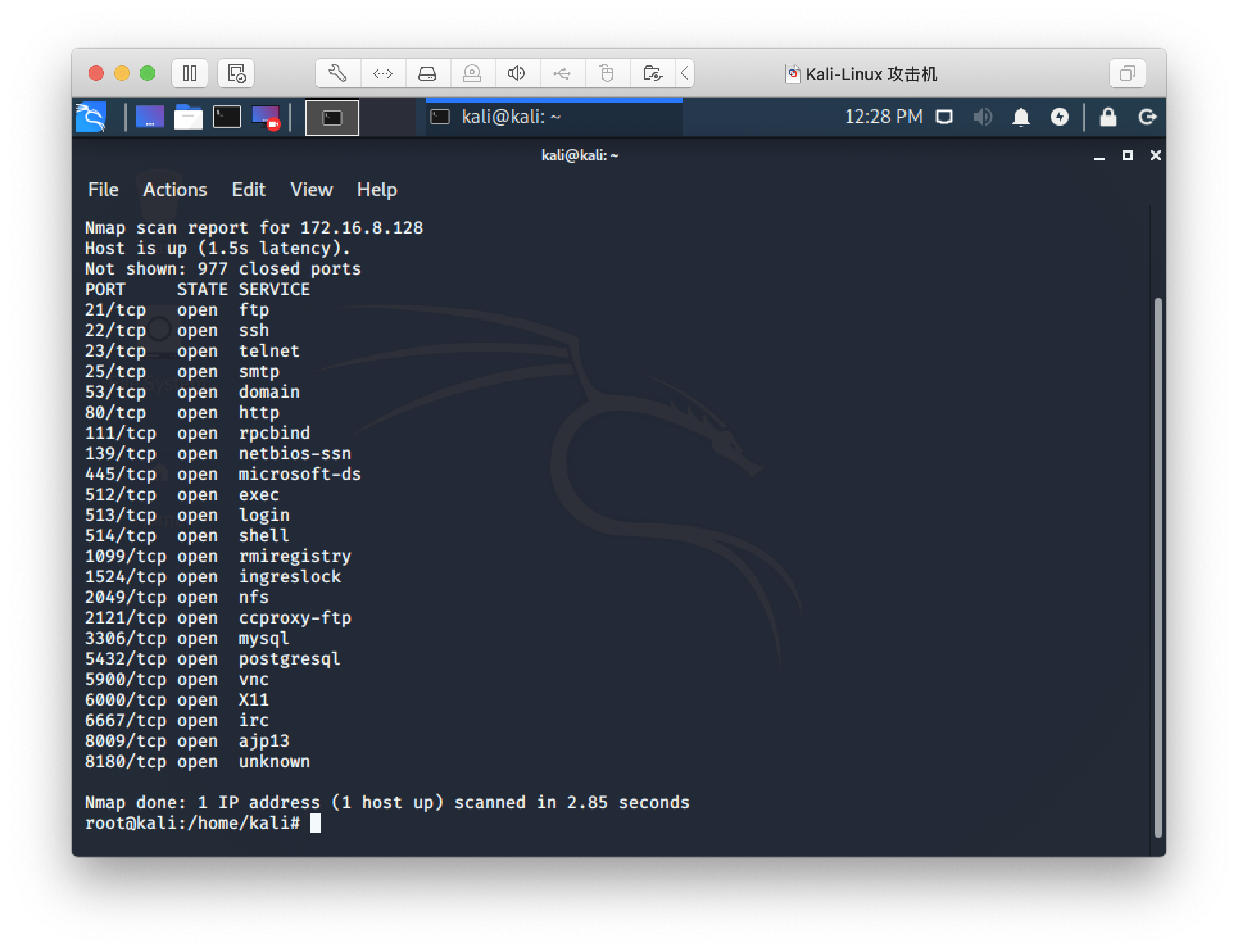

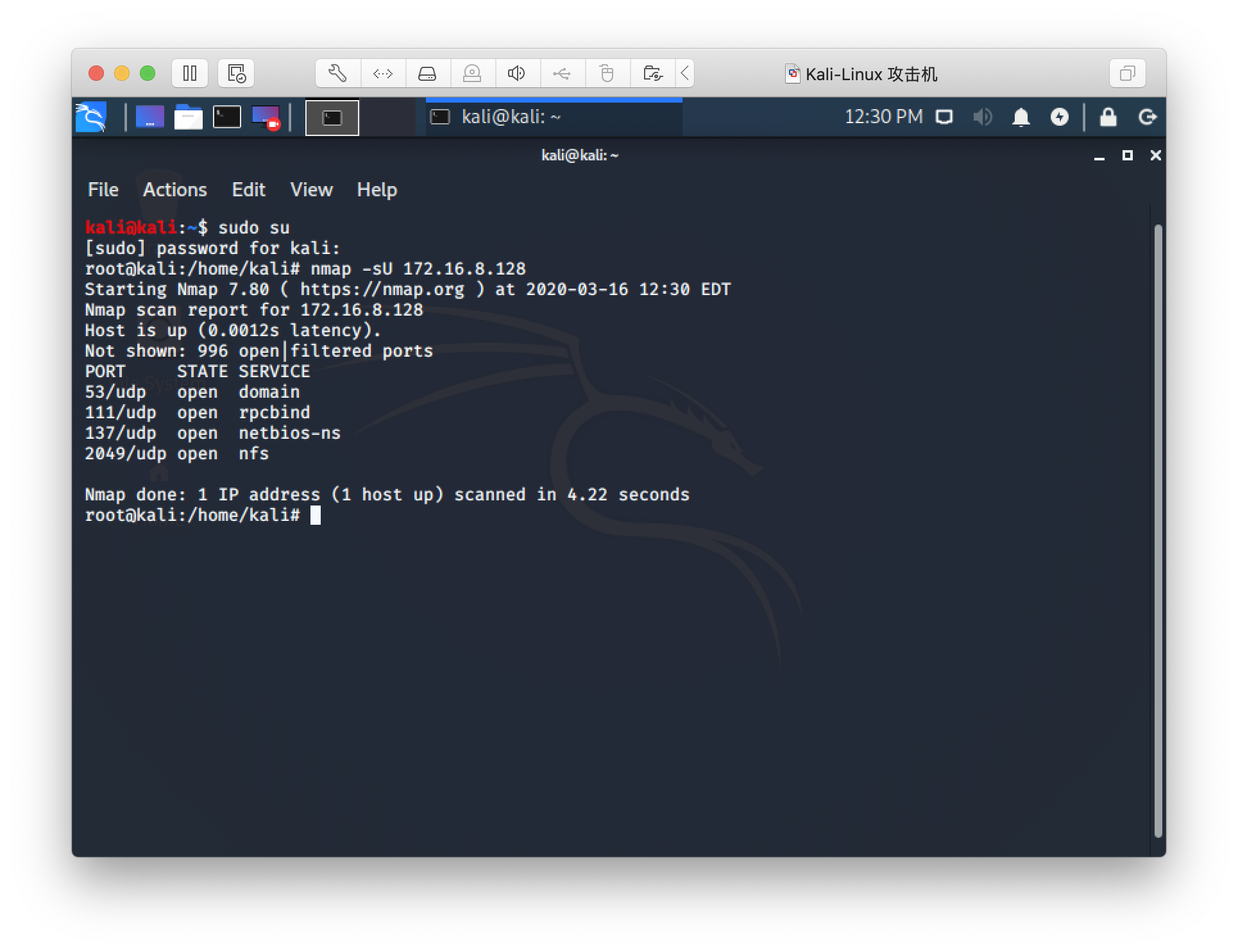

Linux靶机 IP

172.16.8.128 -

在Kali-Linux攻击机中通过执行命令

sudo su并输入密码kali进入管理员模式 -

通过执行命令

nmap -sP 172.16.8.128查询靶机是否活跃,出现Host is up则说明靶机处于活跃状态。

-

使用指令

nmap -sS 172.16.8.128对靶机进行TCP SYN端口扫描。

-

使用指令

nmap -sU 172.16.8.128对靶机进行UDP端口扫描。

-

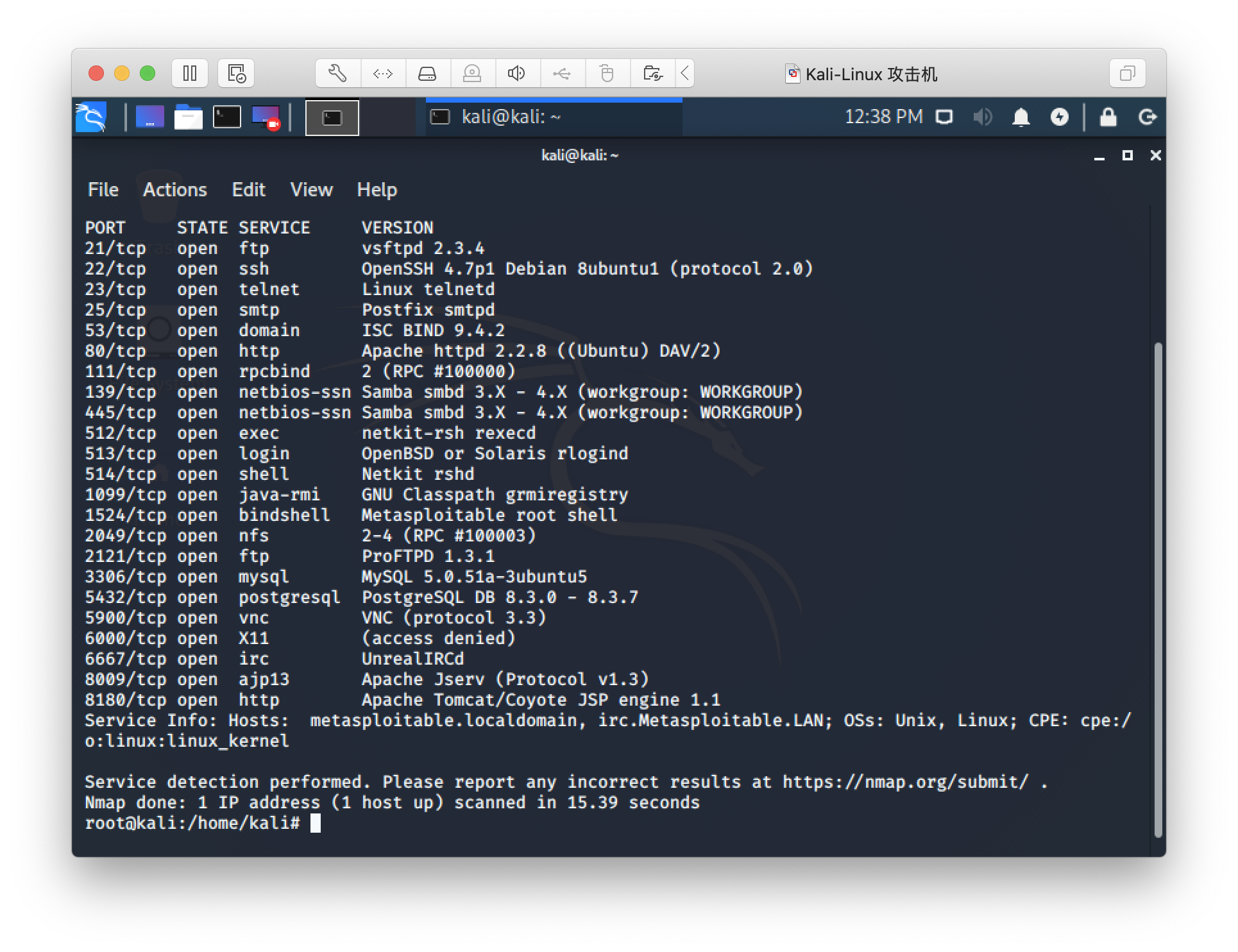

使用指令

nmap -O 172.16.8.128对靶机操作系统类型进行扫描

-

使用指令

nmap -sV 172.16.8.128对靶机网络服务进行扫描

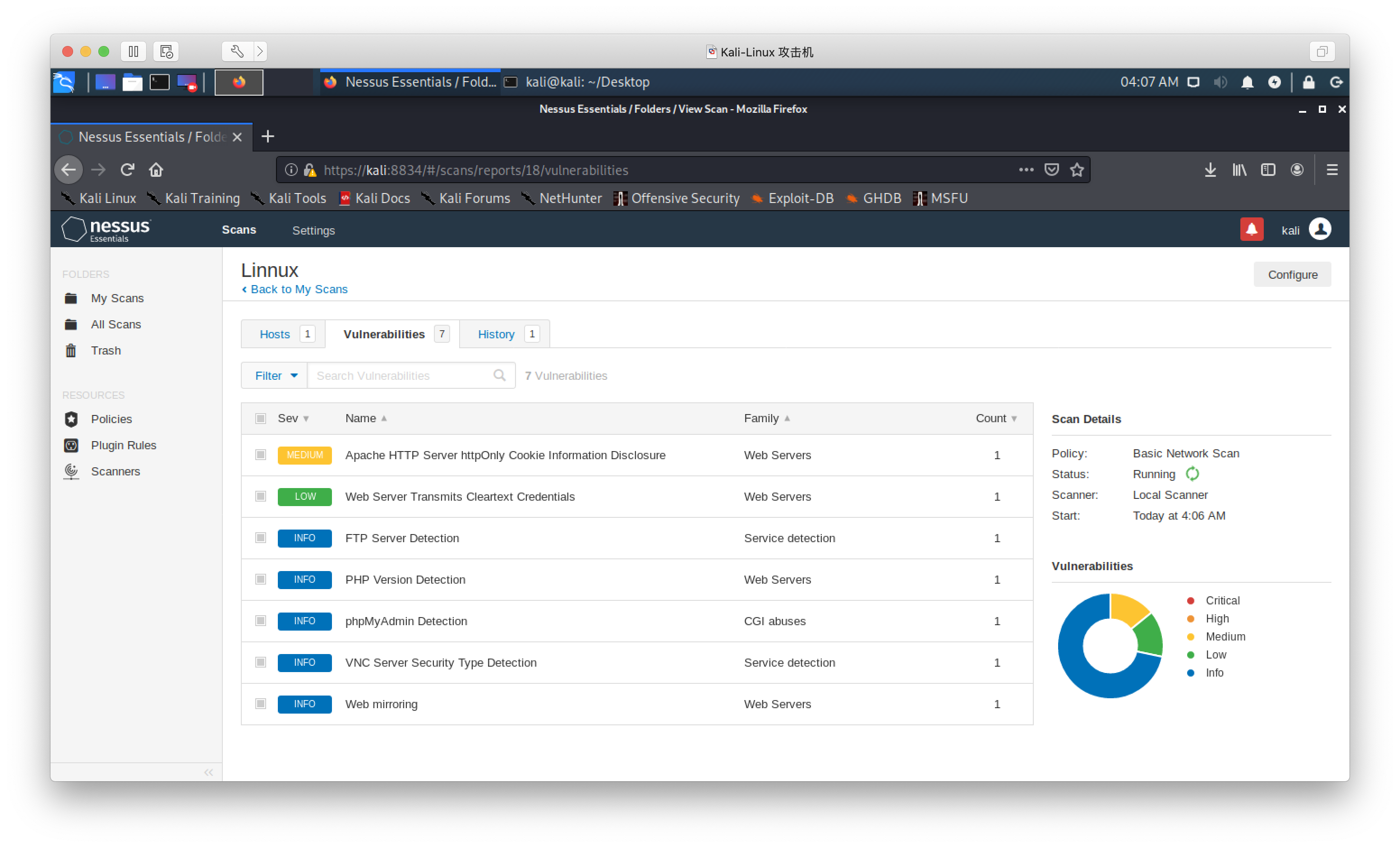

实践四:使Nessus开源软件对靶机环境进行扫描,并回答如下问题:

① 靶机上开放了哪些端口?

② 靶机各个端口上网络服务存在何种安全漏洞?

③ 你认为该如何攻陷靶机环境,以获得系统访问权?

-

通过《Nessus》 进行账号注册、获取激活码、下载deb版安装包(记下激活码)

-

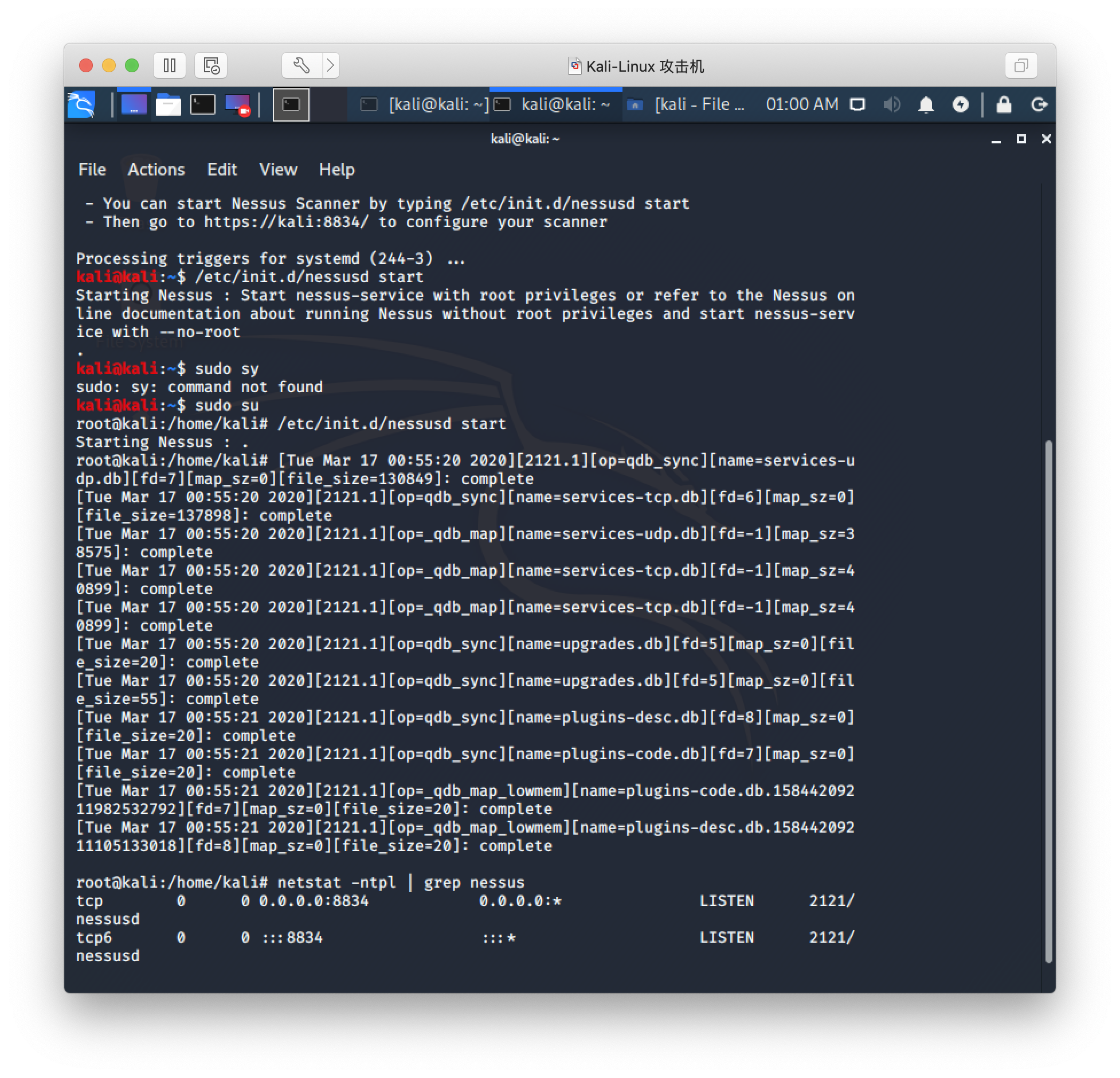

在Kali-Linux攻击机中使用指令

dpkg -i download.deb安装Nessus -

通过指令

/etc/init.d/nessusd start启动Nessus。使用指令netstat -ntpl | grep nessus查看启动状态

-

按照 《Kali 安装 Nessus 详细过程》配置Nessus(kali虚拟机内访问

https://kali:8834/进入Nessus控制界面、Linux重启Nessus命令为./nessusd) -

首先需要新建一个

scan并添加靶机IP地址,点击Launch按钮启动扫描

实践五:通过搜索引擎搜索自己在互联网上的足迹,并确认是否存在隐私和敏感信息泄露问题,如是,提出解决办法。

- 都是关于学习网络攻防课程的信息。太爱学习了。

3.学习中遇到的问题及解决

-

问题①:安装Nessus.deb文件失败

-

问题①的解决方案:因为太依靠网络中的教程,没有考虑到自己下载的文件名称与教程中的文件名不一致。找到自己的文件名称,在Kali-Linux攻击机中使用指令

dpkg -i download.deb安装Nessus。 -

问题②:安装Nessus插件失败

-

问题②的解决方案:通过询问同学解决了该问题。主机下载Nessus离线插件文件→移动到Kali-Linux攻击机桌面→

sudo su获取Root权限→cd ~/desktop进入桌面→cp nessus.license /opt/nessus/sbin/cp all-2.0.tar.gz /opt/nessus/sbin/移动离线文件到指定位置,然后再根据教程进行配置就没有问题了。

4.学习感悟、思考等

- 加深了对网络攻防技术的认识,理论与实践相结合,提高了自己利用网络收集信息的能力。

- 培养了实践学习的能力,对网络攻防的实际运用产生了极大的兴趣。

参考资料

-

《网络攻防技术与实践》诸葛建伟 著

-

在此特别感谢武洲铭同学在软件下载方面给予的帮助;

感谢解建国同学博客中学习过程的详细介绍以及对安装插件时的帮助。