学号:20199118 日期:2019-2020-2 《网络攻防实践》第一周作业

1.知识点梳理与总结

在第一周的课程中学习了网络攻防的六点重要内容:

网络攻防技术的核心组成部分,它的底层基础是软件程序中存在的安全漏洞,这些漏洞可以使攻击者在未授权的情况下访问或破坏系统。

网络协议攻击是利用网络协议在设计时存在的安全缺陷或不安全因素。

利用信息系统所处的物理环境、使用硬件和所涉及的人存在的安全弱点,通过物理入侵或人际交流,达到攻击信息系统目标的攻击方法。

保密性、完整性、不可抵赖性、可用性、可控性。

物理层安全、系统层安全、网络层安全、应用层安全、管理层安全安。

恶意代码、远程入侵、拒绝服务、身份假冒、信息窃取和篡改。

2.课后作业

1)黑客电影鉴赏,撰写一篇影评在个人博客上发表,或者从影视作品中截取社会工程学或者物理攻击片段,说明其利用了何种攻击手段,加以具体评述。

答:课后我观看了《我是谁,没有绝对安全的系统》这部电影。观后感总结为两点:

①没有一个系统是安全的 ②人类才是最大的安全漏洞

* 任何系统都不是100%安全的

- 特洛伊病毒:寄宿在计算机里的一种非授权的远程控制程序。这个名称来源于公元前十二世纪希腊和特洛伊之间的一场战争。

古希腊传说,特洛伊王子帕里斯访问希腊,诱走了王后海伦,希腊人因此远征特洛伊。围攻9年后,到第10年,希腊将领奥德修斯献了一计,就是把一批勇士埋伏在一匹巨大的木马腹内,放在城外后,佯作退兵。特洛伊人以为敌兵已退,就把木马作为战利品搬入城中。到了夜间,埋伏在木马中的勇士跳出来,打开了城门,希腊将士一拥而入攻下了城池。后来,人们在写文章时就常用“特洛伊木马”这一典故,用来比喻在敌方营垒里埋下伏兵里应外合的活动盗密报卡解绑过程。

①由于特洛伊木马程序能够在计算机管理员未发觉的情况下开放系统权限、泄漏用户信息、甚至窃取整个计算机管理使用权限,使得它成为了黑客们最为常用的工具之一。

②它是一种典型的网络病毒。它以隐蔽的方式进入到目标机器,对目标机器中的私密信息进行收集和破坏,再通过互联网,把收集到的私密信息反馈给攻击者,从而实现其目的的一种新型病毒。

- 社会工程学:

①熟人好说话

②伪造相似的信息背景

③伪装成新人打入内部

④利用面试机会

⑤恶人无禁忌

⑥他懂我就像我肚里的蛔虫

⑦美人计

⑧外来的和尚会念经

⑨善良是善良者的墓志铭

⑩来一场技术交流吧

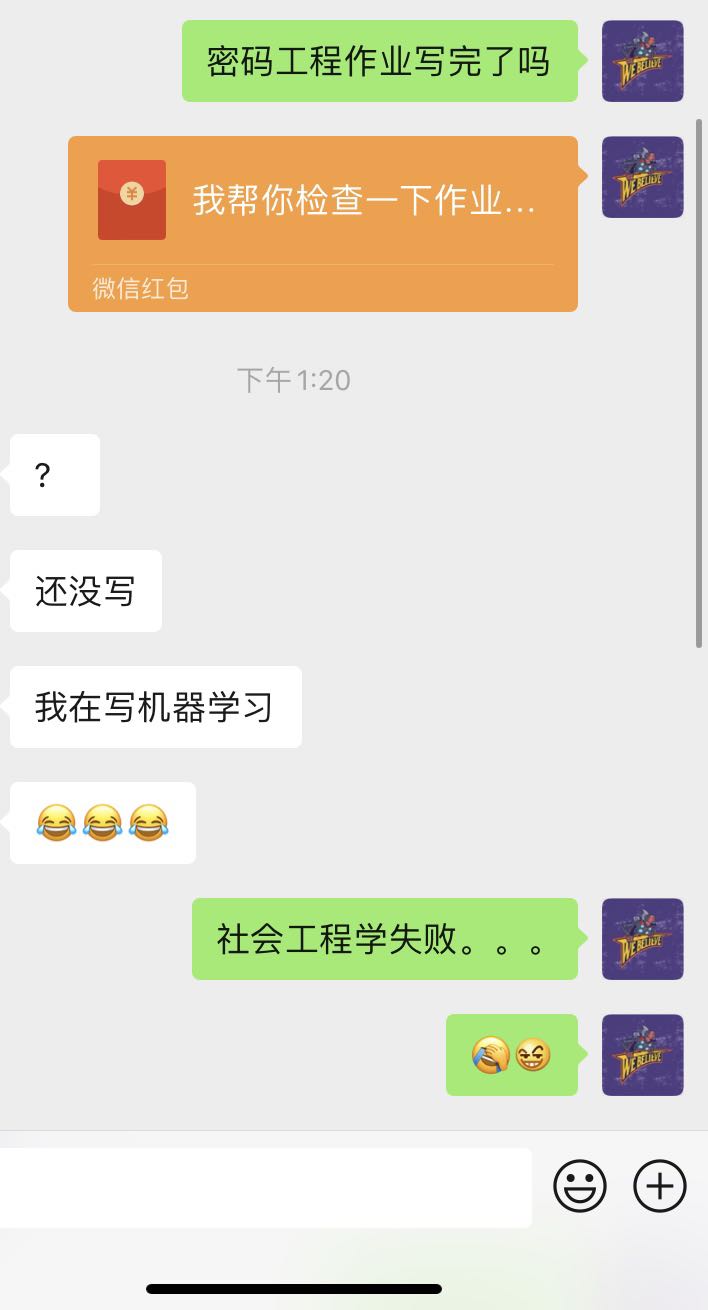

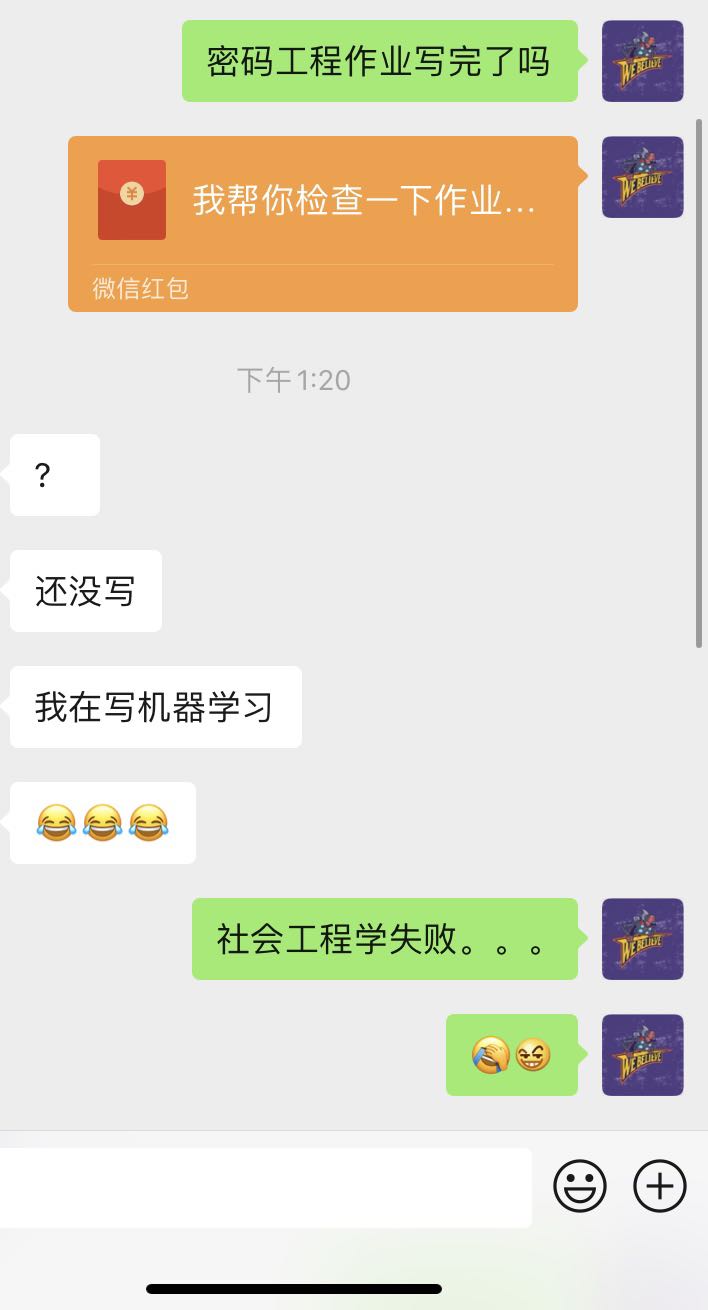

2)通过社会工程学手段尝试获取其他同学的个人信息,并详述你的社工过程,包括成功的和失败的。

答:

通过伪造相似的信息背景(都在学习某一课程并且有同样的课程作业)

3.学习中遇到的问题及解决

- 问题:复习上节课的学习内容时,对上课时王老师讲述的知识有部分记忆模糊,不能准确复习。

- 问题的解决方案:通过翻阅雨课堂资源库中的《网络攻防技术与实践》加深了对所学内容的理解与掌握。

4.学习感悟、思考等

- 通过第一节课的学习加深了对网络攻防技术的认识,并且促进了我对网络安全的重视,加深了自己对防范网络攻击的意识。

- 通过课下的复习以及观看黑客电影,明白了”没有一个系统是安全的”,体会到了社会工程学独特的魅力,使自己对以后的网络攻防学习产生了浓厚的兴趣。

参考资料

* 任何系统都不是100%安全的

* 任何系统都不是100%安全的