20145326蔡馨熤《网络对抗》—— 网络欺诈技术防范

1.实验后回答问题

(1)通常在什么场景下容易受到DNS spoof攻击.

- 通常情况下,计算机受到arp入侵攻击和DNS欺骗攻击,是由于局域网内某台或某几台计算机有毒造成的。

- 这种攻击非常危险,因为攻击者可能会利用这个技术在公共的wi-fi点上,入侵其他电脑。所以连接一些公共网络的时候,也要慎重。

(2)在日常生活工作中如何防范以上两种攻击方法.

- 输入个人信息前,仔细检查核对域名是否正确。

- 使用入侵检测系统:只要正确配置和使用入侵检测系统,就可以检测出大部分形式的ARP缓存中毒攻击和DNS欺骗攻击。

- 使用防火墙进行保护。

- 不要过分依赖DNS,比如在敏感或者安全性较高的系统中,我们通常不会上浏览网页,所以最好不要使用DNS。对于某些比较重要的网站,可以直接使用IP地址登录。

- 使用最新版本的DNS服务器软件,并及时安装补丁。

2.实验总结与体会

-

DNS欺骗就是攻击者冒充域名服务器的一种欺骗行为,它并不是真的“黑掉”了对方的网站,而是冒名顶替、招摇撞骗罢了。

-

DNS欺骗攻击是很难防御的,因为这种攻击大多数都是被动的。通常情况下,除非产生一定后果,否则你不可能知道你的DNS已经被欺骗。比如用户点了一个钓鱼网站然后进行一系列操作,过了几天接到银行的电话告知其帐号已超额消费多少多少。直到最后,用户才意识到自己已经将网上银行帐号等重要信息输入到了错误的网址上,造成了严重泄露!这是非常可怕的。

-

在生活中,我们一定要加强网络安全意识,维护自身财产安全!

3.实践过程记录

简单应用SET工具建立冒名网站

- 先把Kali主机的名字改了,省得截图的时候还要加水印。

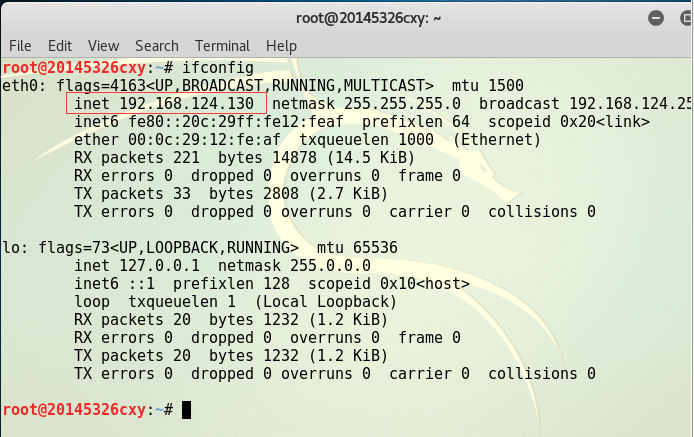

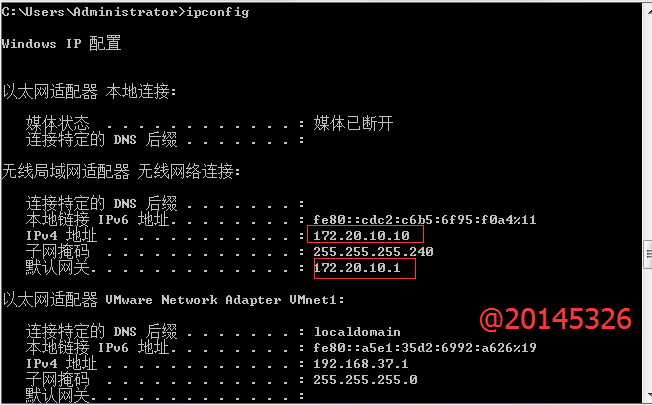

- 查看主机(Win7)和Kali的IP地址。

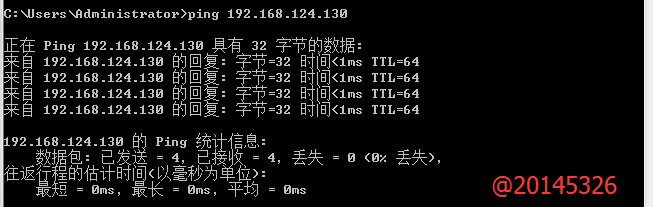

- 看看相互是否能ping通。

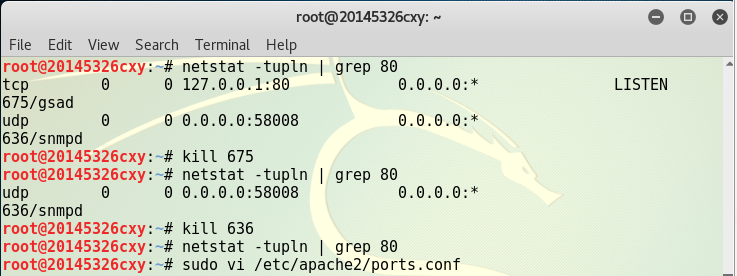

- 为了使得apache开启后,靶机通过ip地址可以直接访问到网页,apache的监听端口号应该为80,于是进行查看与修改。查看80端口是否被占用,我的被PID=675的进程占用了,于是kill这个进程。

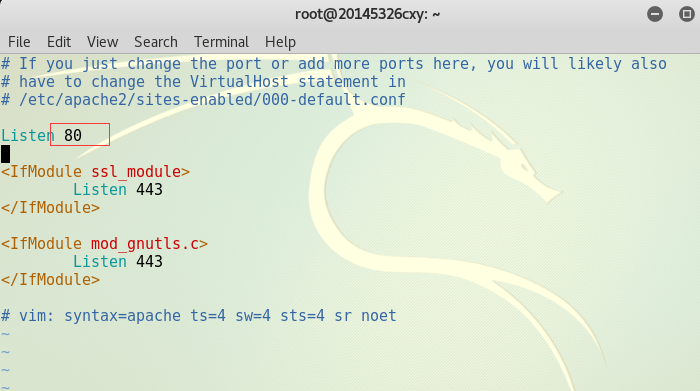

- 查看并修改apache的配置文件中的监听端口为80。

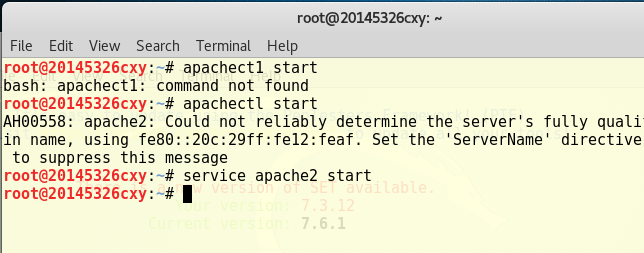

- 打开apache服务。

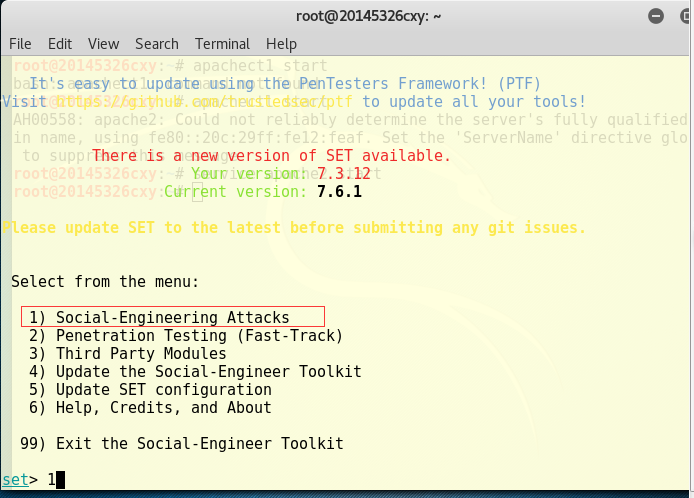

- 新开一个终端窗口输入:setoolkit。选“社会工程学攻击”。

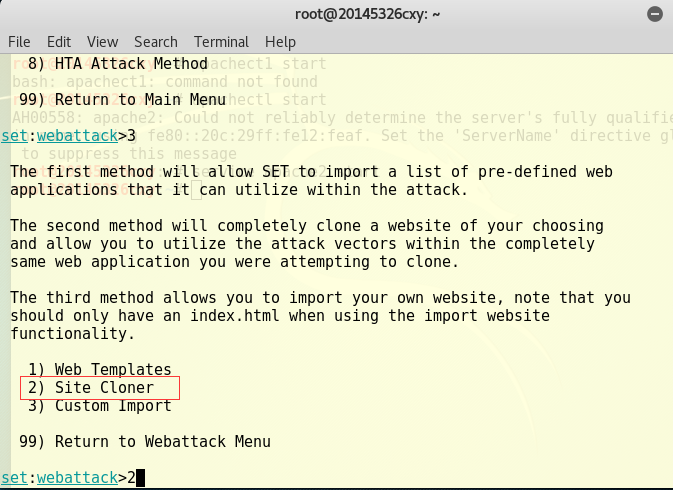

- 选择网页攻击。

- 选第三个,钓鱼网站攻击。

- 克隆网站

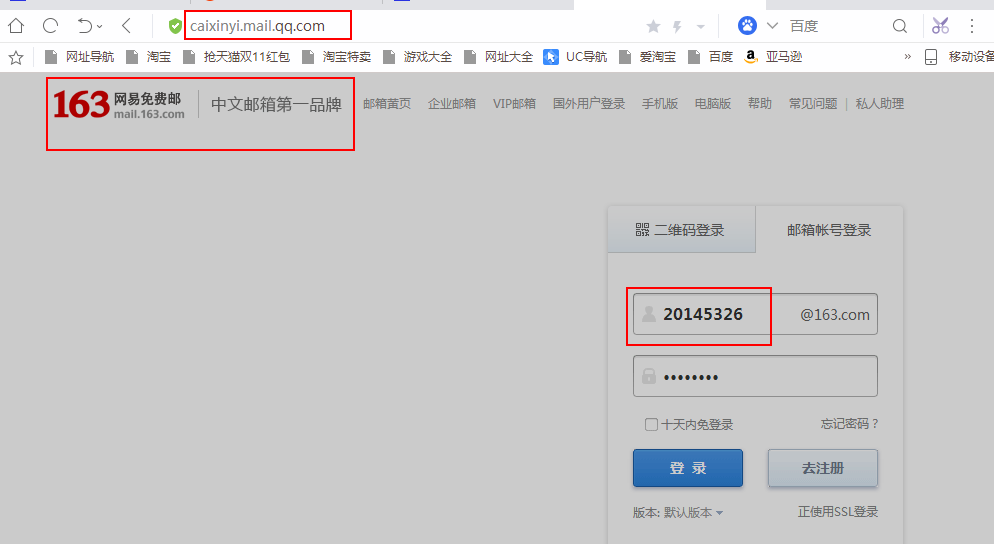

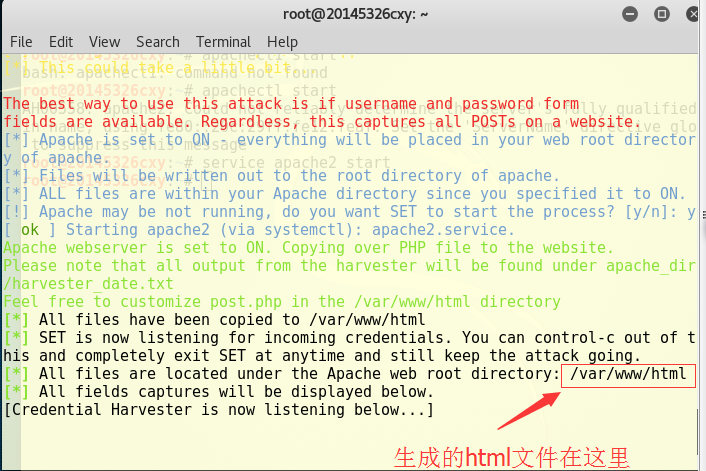

- 这里输入kali的IP,克隆的网页:mail.qq.com,之后就开始监听了,界面如下图所示。

- 把qq邮箱的登陆界面抓了下来。

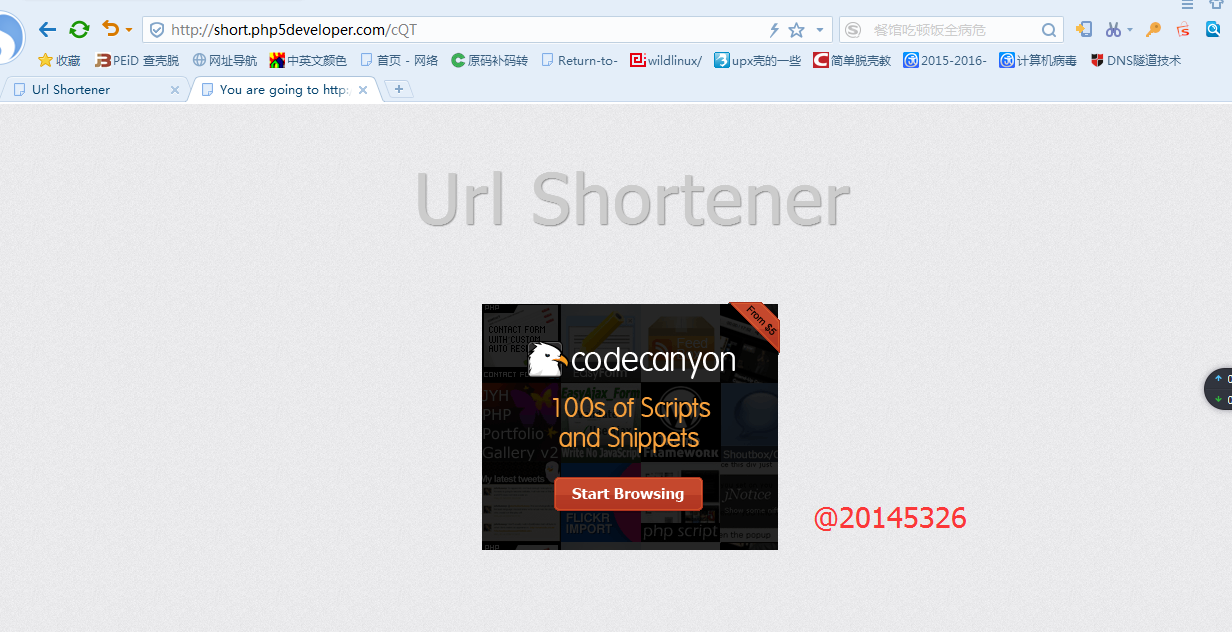

- 要想攻击更容易,能轻易骗过别人,必须将IP进行域名的伪装。

- 登录伪装后的域名,弹出这样一个界面。

- 过了一会儿,跳转到qq邮箱登录界面。

- 切换到账号登录,输入密码。

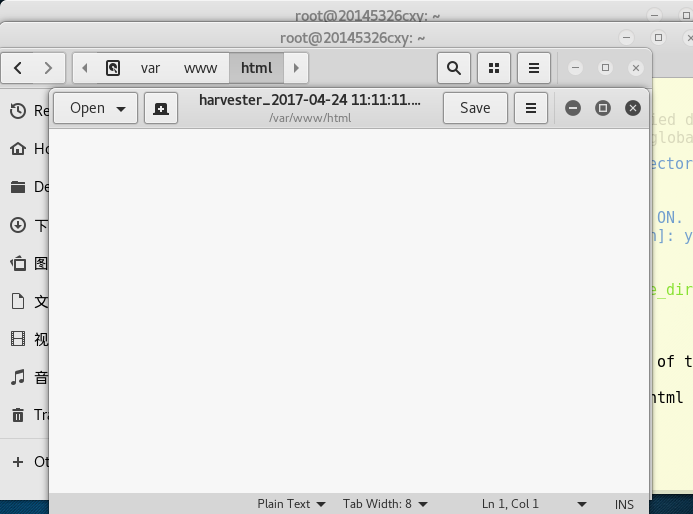

- 最后,在kali端的/var/www/html的文件夹下,会自动生成一个以攻击时间命名的文件,打开后会看到相关登录信息,这一步我没有成功。打开文件后,什么都没有。。。

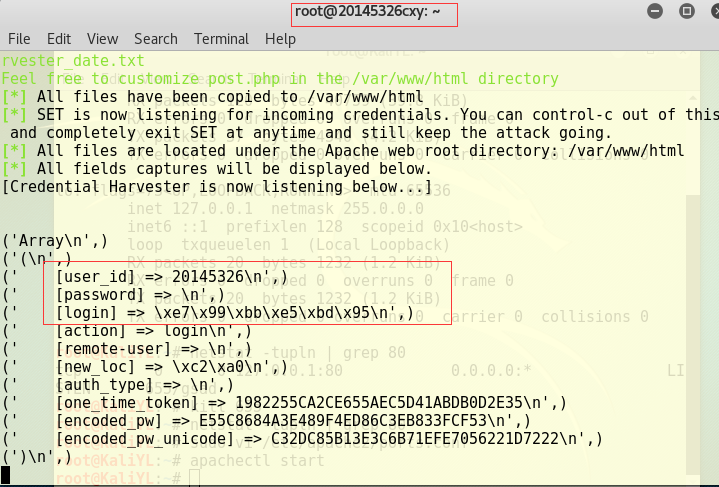

于是我换了个网站作为目标,重新来过。最后终于成功了,真闹心。可以看到账号是20145326,password是加了密的。不过话又说回来,有个问题,这是因为qq邮箱的登录网站有防护机制吗,还是说SET工具有一定的局限性?希望老师解答一波~

生成的HTML文件内容如下:

DNS欺骗攻击

- 目标:输入qq邮箱域名,登进去的却是163邮箱。

- 在KALI下,利用SET工具做一个关于163邮箱的冒名网站。过程如上,这里不赘述了。然后利用ettercap工具实现DNS欺骗。

- 首先要保证主机与Kali之间能ping通。

-

输入命令:ifconfig eth0 promisc改kali网卡为混杂模式

-

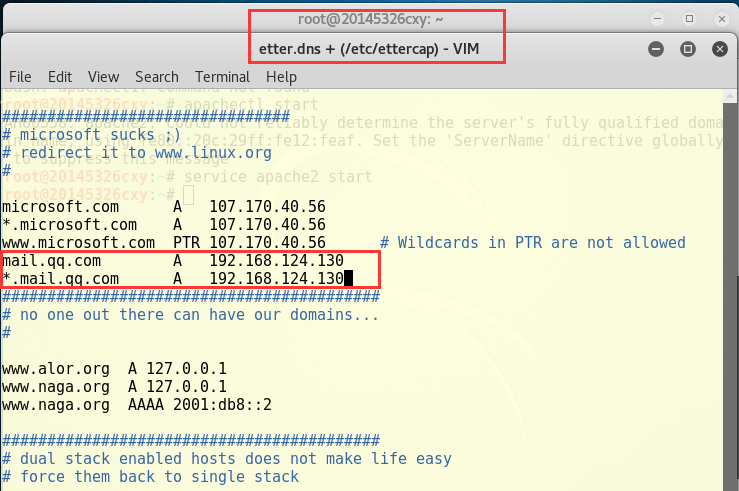

对ettercap的dns文件进行编辑。输入命令vi /etc/ettercap/etter.dns,在如下图示的位置添加两条指令:

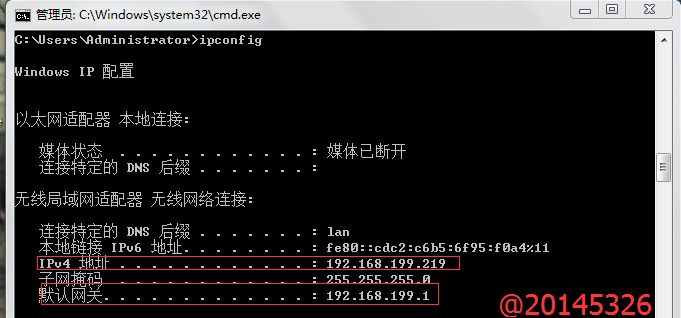

- 查看主机的IP与网关。

- ping一下QQ邮箱。

- 然后启动ettercap。

- 输入ettercap -G就可以开启ettercap,然后自动弹出来一个ettercap的可视化界面,我们点击工具栏中的Sniff——>unified sniffing.

- 选择eth0——>ok

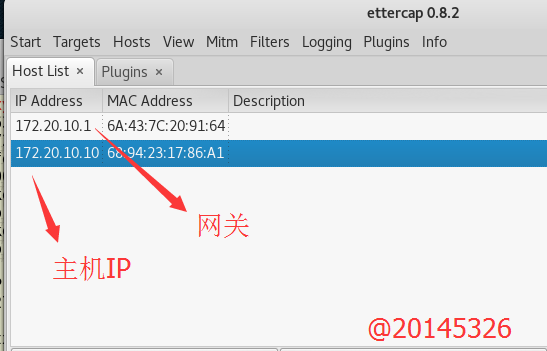

- 然后在工具栏中的host下点击扫描子网,并查看存活主机。此时却发现扫出来的主机IP地址和网关,与我的主机相关信息不符。很尴尬,左思右想,怎么办呢。

-

我将Kali虚拟机的NAT模式改成了桥接模式,这样主机和KALI的IP段更容易匹配,然后将校园网换成了手机热点。实验最终成功。。。。

-

将校园网换成手机热点后,主机IP和网关都有了变化。

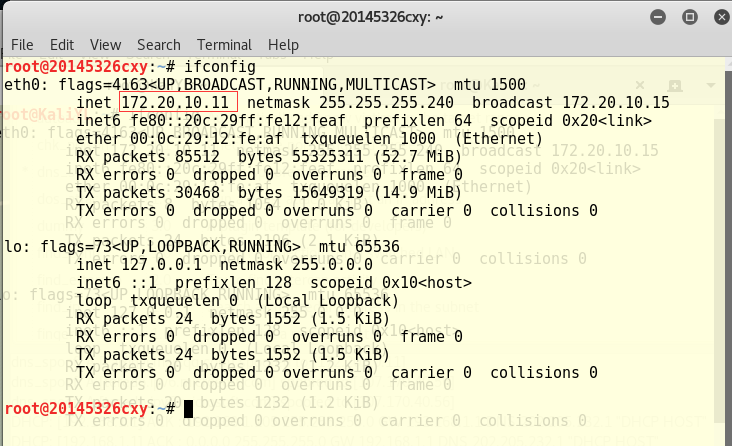

- Kali的IP也有了变化。

- 修改/etc/ettercap/etter.dns

- 于是再打开ettercap,开始扫描存活主机。终于还是扫出来了。

- 然后将网关和主机IP分别添加到Target 1 和 Target 2。

- 点击Mitm选项,选择远程连接。。

- 再点击plugins——>manage plugins选项。选择DNS_Spoof,开始sniffing。

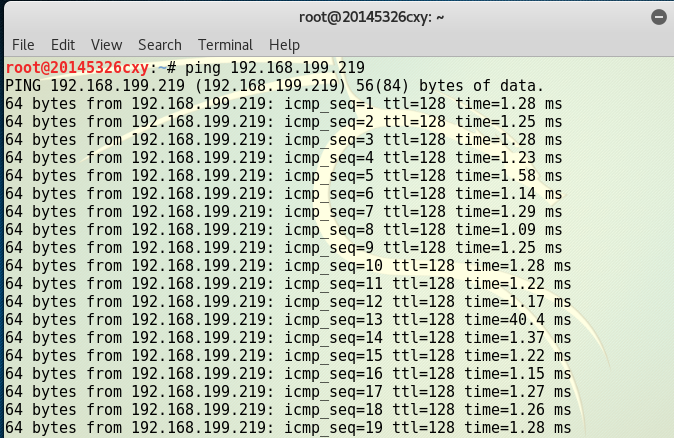

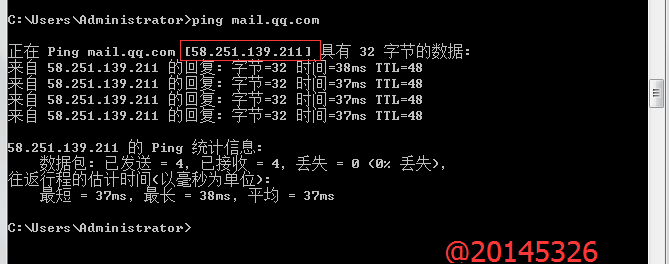

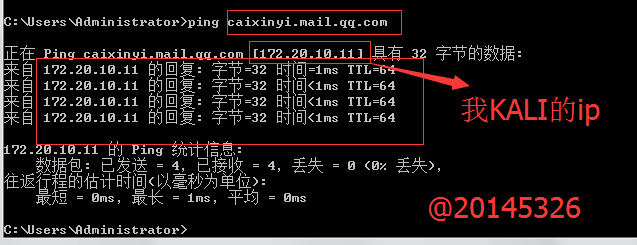

- 在主机上ping “qq邮箱的域名”,因为中途试过太多次的“ping mail.qq.com”,都没成功,然后涉及到DNS缓存器的问题,要及时刷新。所以我最后的操作是“ping caixinyi.mail.qq.com”,只要满足“*.mail.qq.com”的格式就行。

- 在命令行下验证效果,可以发现,ping QQ邮箱的时候,返回的IP地址已经变成了我的Kali机的IP。成功实现DNS欺骗。完美完美~

在浏览器下的效果: