工作的时候拿到一手DMP,发现Windbg把它解析成了x86

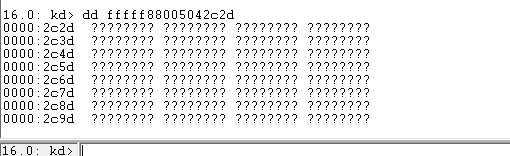

出现这个问题是因为当前的进程是x32的,所以会出现这种情况,可以看到上面的地址都是32位的,我们不能正常的分析代码。

可以使用下面的这个指令 !wow64exts.sw

可以看到解析的地址已经正常了,但是如果访问这个地址会出现异常

那么如何得到真正的Rip和Rsp呢?

可以看到这里给出了Context的地址,那么这就好办了,直接使用 dt _CONTEXT 0xfffff88002fdeb10 就能观察到正确的Rip和Rsp

从上图中可以看到Rip和Rsp已经正常解析出来了,这里就可以正常的去分析DMP文件了