本文讲的是Winrar漏洞利用脚本的使用方法,至于Winrar漏洞的原理,请移步——> Winrar目录穿越漏洞复现

本次利用脚本出处——> https://github.com/backlion/CVE-2018-20250

下载完该脚本后,解压,我们会得到下面这些文件。calc.exe可以替换成我们的木马文件,hello.txt和world.txt则是压缩包中的文件,我们也可以自行替换。但是要注意的是,替换的时候,名字要和原来的一样。

如果我们想修改这些名字的话,我们可以打开exp.py,然后修改下面内容。这里我们保持默认不修改。

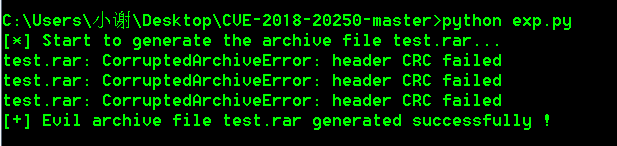

生成木马压缩文件:python exp.py

这里是python3环境,如果运行出错,提示未安装库包的话,则安装相应的库包即可!

可以看到,在当前文件夹内生成了test.rar压缩文件。

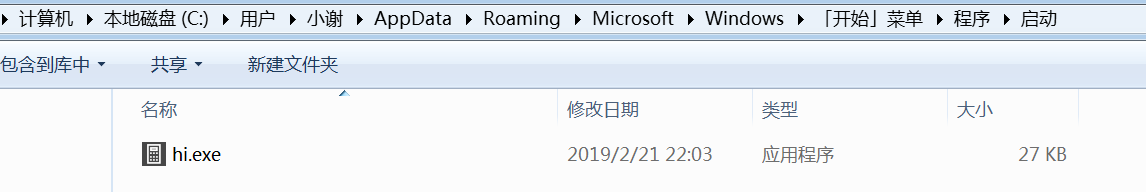

只要将该压缩文件发给其他用户,其他用户的电脑中存在winrar漏洞的话,那么当他解压缩后,会在电脑启动目录放入我们的木马文件 hi.exe。

注意:这里其他用户解压我们文件的时候有要求,也就是他解压的目录必须是 C:/users/当前用户/ 目录下,也就是必须是在下面这些目录中解压的该文件。