关于内网穿透原理可以查看我另外一篇文章介绍:渗透测试常用工具-ptunnel内网穿透

Stunnel是一个自由的跨平台软件,用于提供全局的TLS/SSL服务。针对本身无法进行TLS或SSL通信的客户端及服务器,Stunnel可提供安全的加密连接。该软件可在许多操作系统下运行,包括Unix-like系统,以及Windows。Stunnel依赖于某个独立的库,如OpenSSL或者SSLeay,以实现TLS或SSL协议。

实验测试

我们需要一台代理服务器,一台攻击机,一台靶机。

攻击机ip:192.168.3.104

跳板机ip:192.168.3.106

靶机ip: 192.168.3.108

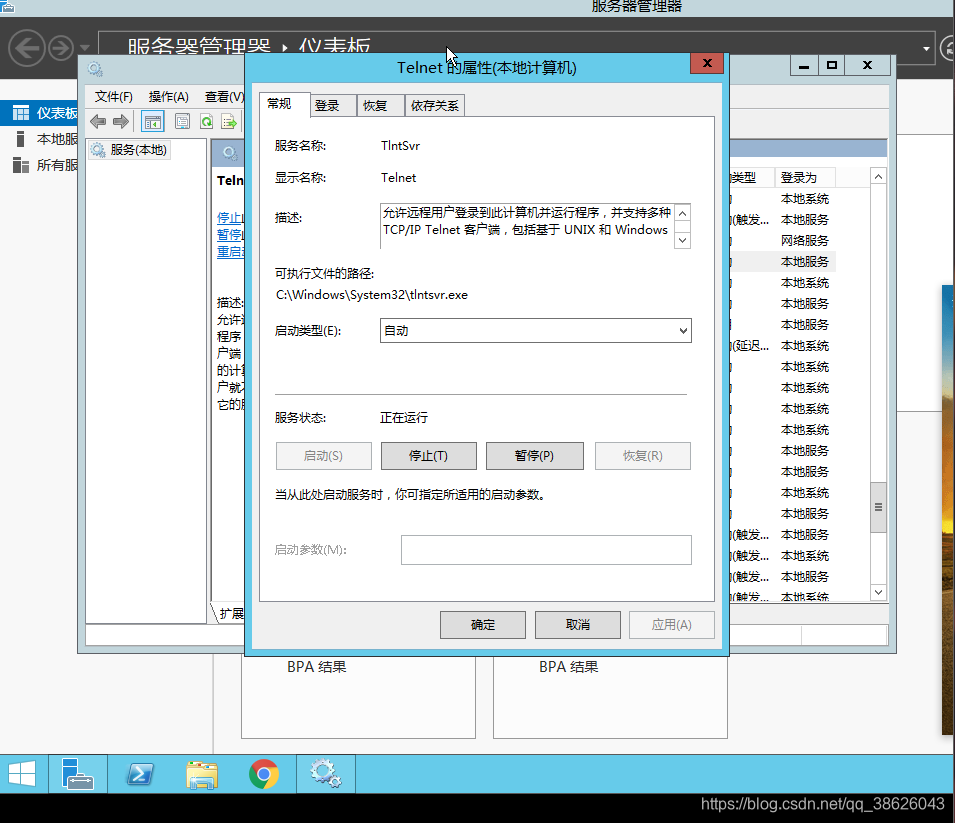

开启靶机telnet服务

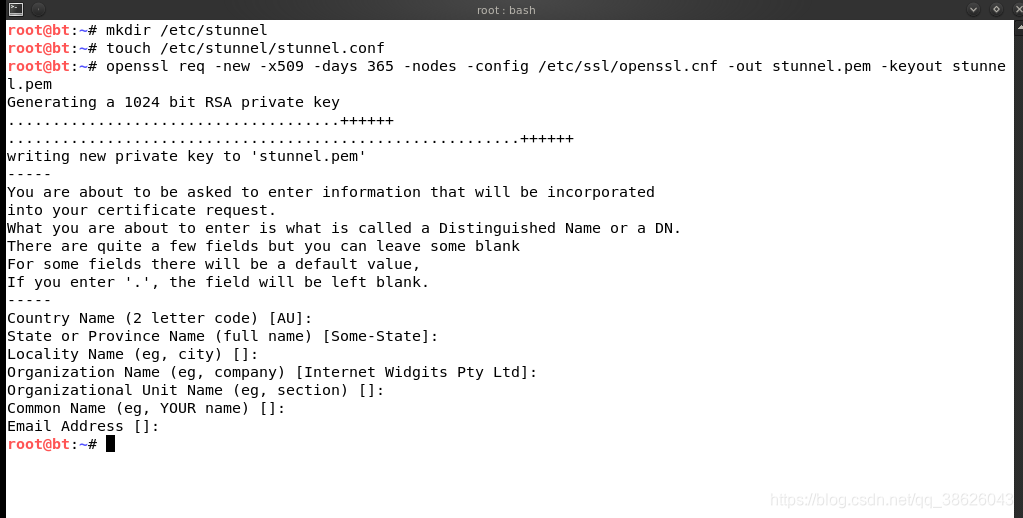

生成证书

利用openssl生成证书

【-x509】: 生成自签名证书

【-new】:生成证书请求

【-keyout】:指定生成的密钥名称

【-config】:参数文件,默认是/etc/ssl/openssl.cnf,根据系统不同位置不同。该文件包含生成req时的参数,当在命令行没有指定时,则采用该文件中的默认值。

【-days】: 指定签名证书有效期限

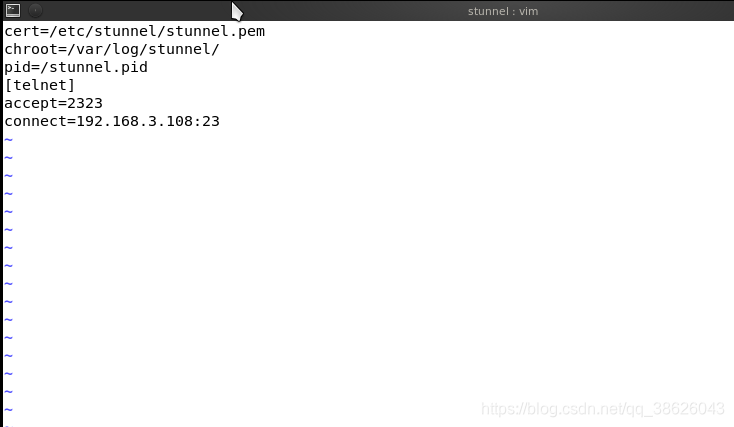

配置跳板机配置文件

【cert = /etc/stunnel/stunnel.pem】:配置指定证书所在位置

【chroot = /var/log/stunnel/】:配置运行时缓存目录位置

【pid = /stunnel.pid】 :配置运行时进程ID依赖文件

【[telnets]】:配置Telnet

【accept = 2323】:指定Telnet动作请求端口

【connect = 】:指定目标Telnet的ip地址

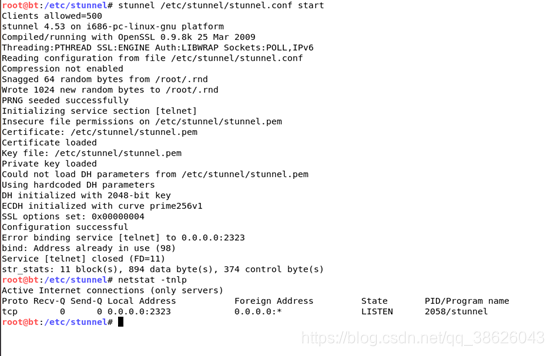

启动stunnel服务

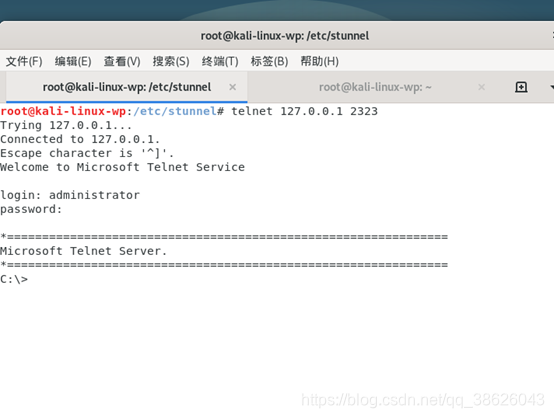

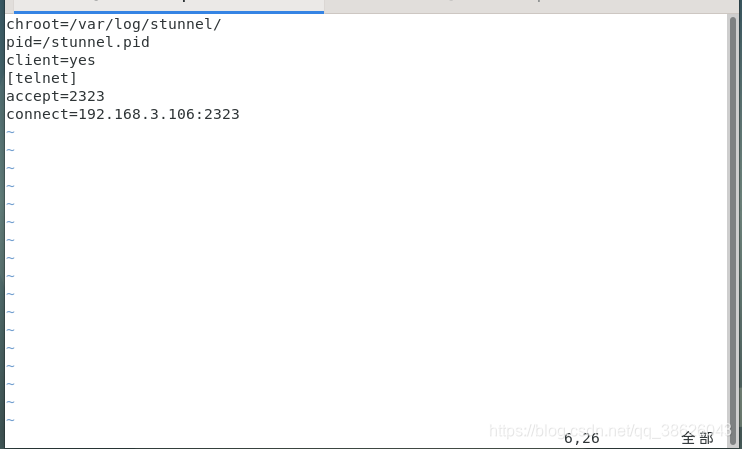

攻击机配置文件

【chroot = /var/log/stunnel/】:配置运行时缓存目录位置

【pid = /stunnel.pid】:配置运行时进程ID依赖文件

【client = yes】:指定模式为客户端

【[telnets]】:

【accept = 2323】:指定端口Telnet默认为2323

【connect = 】:指定连接的目标地址

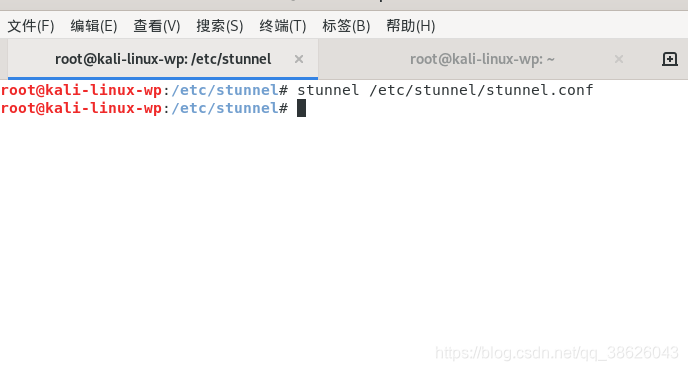

启动服务