一、docker由来

Docker 最初是 dotCloud 公司创始人Solomon Hykes 在法国期间发起的一个公司内部项目,它是基于 dotCloud 公司多年云服务技术的一次革新,并于 2013 年 3 月以 Apache 2.0 授权协议开源,主要项目代码在 GitHub 上进行维护。由于 Docker 项目的火爆,在 2013 年底,dotCloud 公司决定改名为 Docker。Docker 最初是在 Ubuntu 12.04 上开发实现的;Red Hat则从 RHEL 6.5 开始对 Docker 进行支持;Docker 项目后来还加入了 Linux 基金会,并成立推动开放容器联盟(OCI)。

说到docker开源就插播一段故事,docker的火爆让一家公司甚是惆怅,没错就是Google,据说Google悄悄研究容器已经十几年了,本来准备作为杀手锏的,没想到半路杀出个docker,迅速占领容器大半江山,怎么办?容器领域已经木得了,那只能换道了,容器一般是需要和编排工具配套使用的,此时Google自己的编排工具已经用了十几年了,该踩的坑都踩的差不多了,当机立断,k8s横空出世,几乎横扫了编排工具领域的所有玩家,独领风骚。另外虽说docker确实火爆,但是docker公司始终没有办法变现,所以就在后面发行的docker中附带了两个licence,社区版和企业版,docker把社区版改名为Moby,把原来开源的docker的流量全部引入到了企业版上,这样使得docker社区直接炸锅了,“步摇碧莲”,“对不起社区”等等谩骂声接踵而来,虽然后来docker的CEO出面解释,但还是使得那段时间使用docker的人心存疑虑。相比而言,Google就非常聪明了,主导成立了CNCF(Cloud Native Computing Foundation,云原生计算基金会),将k8s的源码直接捐给CNCF,表明立场:我不会做那种“步摇碧莲”的事,大伙放心用,k8s的主导是CNCF组织,不是我一家的东西。这也就是后来k8s社区茁壮成长的原因。之后,CNCF联合google纠集除docker外的几乎全部做容器的公司准备给docker制定标准(运行、管理、文件格式等等),不过这么做明摆着是针对docker,有点以大欺小的意思,所以他们就给docker放话了:“小子,给你个机会,这个标准由你来定,但是你得把docker开源出来”。结果么,就是现在的结果,大家伙一起happy,其乐融融。

Docker 使用 Google 公司推出的 Go 语言进行开发实现(k8s也是Go语言),基于 Linux 内核的cgroup,namespace,以及 AUFS 类的 Union FS 等技术,对进程进行封装隔离,属于操作系统层面的虚拟化技术。由于隔离的进程独立于宿主和其它的隔离的进程,因此也称其为容器。最初实现是基于 LXC,从 0.7 版本以后开始去除 LXC,转而使用自行开发的 libcontainer,从 1.11 开始,则进一步演进为使用 runC 和 containerd。

二、什么是docker

docker应该是目前最流行的容器解决方案,它的思想来源于集装箱,集装箱的作用是什么?封存、隔离货物。我们把海鲜和水果分别装在不同的集装箱里,由同一艘大船去运输。这是不是要比分两艘船来的方便、快捷、高效呢。举例:公司的开发环境和生产环境不一致,开发出来的程序在开发人员本地能运行,上了生产却运行不了。你懂得,这个时候就要开始甩锅了。这中情况如果用docker就不一样了,我们直接把开发环境build成一个镜像,然后由运维去把这个docker镜像部署上就OK了。环境一毛一样。

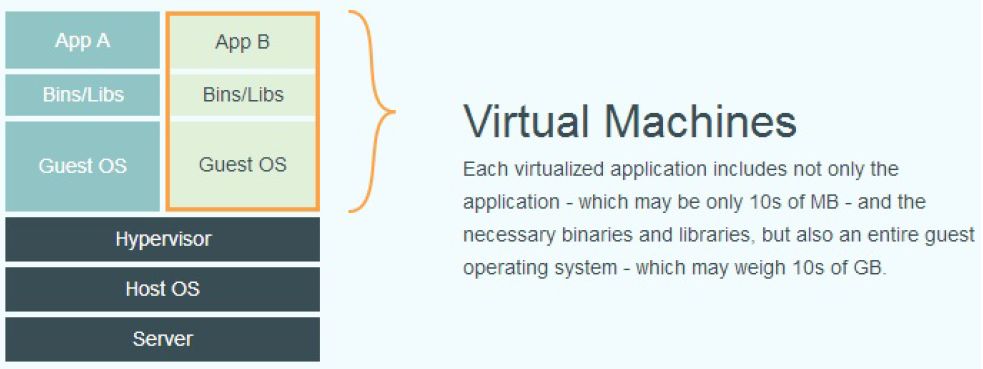

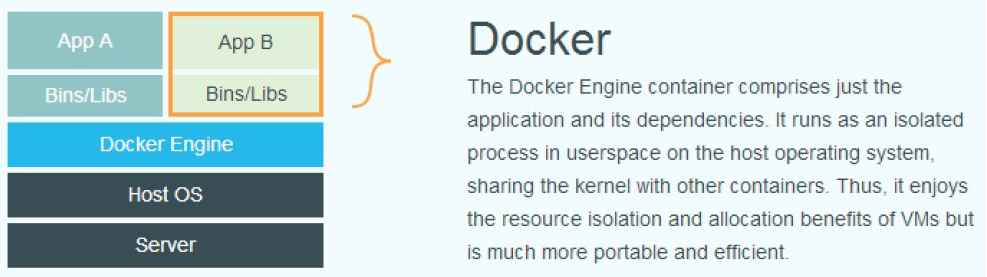

docker与虚拟化的区别如下图。传统虚拟化是虚拟出一套硬件后,在其上运行一个完整的操作系统,在系统之上再运行应用进程;而容器内的应用进程直接运行于宿主机的内核,容器内没有自己的内核,也没有进行硬件虚拟。因此容器要比传统虚拟机更为轻便的。

三、为什么要用docker?

-

更高效的利用系统资源

由于容器不需要进行硬件虚拟以及运行完整操作系统等额外开销,Docker 对系统资源的利用率更高。无论是应用执行速度、内存损耗或者文件存储速度,都要比传统虚拟机技术更高效。因此,相比虚拟机技术,一个相同配置的主机,往往可以运行更多数量的应用。 -

更短的启动时间

传统的虚拟机技术启动应用服务往往需要数分钟,而 Docker 容器应用是直接运行于宿主内核,无需启动完整的操作系统,因此可以做到秒级、甚至毫秒级的启动时间。大大的节约了开发、测试、部署的时间。 -

一致的运行环境

开发过程中一个常见的问题是环境一致性问题。由于开发环境、测试环境、生产环境不一致,导致有些 bug 并未在开发过程中被发现。而 Docker 的镜像提供了除内核外完整的运行时环境,确保了应用运行环境一致性,从而不会再出现 「这段代码在我机器上没问题啊」 这类问题。 -

持续交付和部署

对开发和运维(DevOps)人员来说,最希望的就是一次创建或配置,可以在任意地方正常运行。使用 Docker 可以通过定制应用镜像来实现持续集成、持续交付、部署。开发人员可以通过 Dockerfile 来进行镜像构建,并结合持续集成(Continuous Integration) 系统进行集成测试,而运维人员则可以直接在生产环境中快速部署该镜像,甚至结合持续部署(Continuous Delivery/Deployment) 系统进行自动部署。而且使用 Dockerfile 使镜像构建透明化,不仅仅开发团队可以理解应用运行环境,也方便运维团队理解应用运行所需条件,帮助更好的生产环境中部署该镜像。 -

更轻松的迁移

由于 Docker 确保了执行环境的一致性,使得应用的迁移更加容易。Docker 可以在很多平台上运行,无论是物理机、虚拟机、公有云、私有云,甚至是笔记本,其运行结果是一致的。因此用户可以很轻易的将在一个平台上运行的应用,迁移到另一个平台上,而不用担心运行环境的变化导致应用无法正常运行的情况。 -

更轻松的维护和扩展

Docker 使用的分层存储以及镜像的技术,使得应用重复部分的复用更为容易,也使得应用的维护更新更加简单,基于基础镜像进一步扩展镜像也变得非常简单。此外,Docker 团队同各个开源项目团队一起维护了一大批高质量的官方镜像,既可以直接在生产环境使用,又可以作为基础进一步定制,大大的降低了应用服务的镜像制作成本。 -

对比传统虚拟机总结

| 特性 | 容器 | 虚拟机 |

|---|---|---|

| 启动 | 秒级 | 分钟级 |

| 硬盘使用 | 一般为MB | 一般为GB |

| 性能 | 接近原生 | 弱于 |

| 系统支持量 | 单机支持上千个容器 | 一般几十个 |

四、docker组件

镜像(image)

操作系统分为内核空间和用户空间。对于 Linux 而言,内核启动后,会挂载 root 文件系统为其提供用户空间支持。而 Docker 镜像(Image),就相当于是一个 root 文件系统。比如官方镜像ubuntu:18.04 就包含了完整的一套 Ubuntu 18.04 最小系统的 root 文件系统。docker充分利用Union FS的技术奖docker镜像设计成分层存储的架构,也就是说docker镜像并非是由ISO那样的打包文件,而是由一组文件系统组成。镜像构建时也是分层构建,前一层是后一层的基础。每一层构建完就不会再发生改变,后一层上的任何改变只发生在自己这一层。比如,删除前一层文件的操作,实际不是真的删除前一层的文件,而是仅在当前层标记为该文件已删除。在最终容器运行的时候,虽然不会看到这个文件,但是实际上该文件会一直跟随镜像。另外每一层都是只读的,只有容器启动后,才会在最上层生成一个可写层。关于镜像构建,将会在后续博客中进一步讲解。

容器(container)

容器启动必须要依赖镜像,它是镜像运行时的实体。容器可以被创建、启动、停止、删除、暂停等。容器的实质是进程,但与直接在宿主执行的进程不同,容器进程运行于属于自己的独立的 命名空间。因此容器可以拥有自己的 root 文件系统、自己的网络配置、自己的进程空间,甚至自己的用户 ID 空间。容器内的进程是运行在一个隔离的环境里,使用起来,就好像是在一个独立于宿主的系统下操作一样。这种特性使得容器封装的应用比直接在宿主运行更加安全。也因为这种隔离的特性,很多人初学Docker 时常常会混淆容器和虚拟机。

容器运行时,在其最上层会创建一个当前容器的可写层,也称为容器存储层。容器存储层的生存周期和容器一样,容器消亡时,容器存储层也随之消亡。因此,任何保存于容器存储层的信息都会随容器删除而丢失。so,容器不应该向其存储层内写入任何数据,容器存储层要保持无状态化。所有的文件写入操作,都应该使用数据卷(Volume)或者绑定宿主目录,这种情况读写操作就会跳过容器存储层,直接对宿主机(或网络存储)发生读写,其性能和稳定性更高,容器删除或者重新运行之后,数据也不会丢失。

仓库(repository)

镜像构建完成后,可以很容易的在当前宿主机上运行,但是,如果需要在其它服务器上使用这个镜像,我们就需要一个集中的存储、分发镜像的服务,Docker Registry 就是这样的服务。一个 Docker Registry 中可以包含多个仓库( Repository );每个仓库可以包含多个标签( Tag );每个标签对应一个镜像。通常,一个仓库会包含同一个软件不同版本的镜像,而标签就用于区分软件的不同版本。我们可以通过 <仓库名>:<标签> 的格式来指定具体是这个软件哪个版本的镜像。如果不给出标签,将以 latest 作为默认标签。以nginx为例,docker pull nginx:1.14就是指定下载nginx的1.14版本,docker pull nginx就是直接下载最新的版本。

Docker Registry 公开服务是开放给用户使用、允许用户管理镜像的 Registry 服务。一般这类公开服务允许用户免费上传、下载公开的镜像,并可能提供收费服务供用户管理私有镜像。最常使用的 Registry 公开服务是官方的 Docker Hub,这也是默认的 Registry,并拥有大量的高质量的官方镜像。除此以外,还有 CoreOS 的 Quay.io,CoreOS 相关的镜像存储在这里;Google 的 Google Container Registry,Kubernetes 的镜像使用的就是这个服务。由于某些原因,在国内访问这些服务可能会比较慢。国内的一些云服务商提供了针对 Docker Hub 的镜像服务( Registry Mirror ),这些镜像服务被称为加速器。常见的有阿里云加速器、DaoCloud 加速器等。后面的docker安装博客中会提到加速器的使用。

除了使用公开服务外,用户还可以在本地搭建私有 Docker Registry。Docker 官方提供了 Docker Registry 镜像,可以直接使用做为私有 Registry 服务。开源的 Docker Registry 镜像只提供了 Docker Registry API 的服务端实现,足以支持 docker 命令,不影响使用。但不包含图形界面,以及镜像维护、用户管理、访问控制等高级功能。在官方的商业化版本 Docker Trusted Registry 中,提供了这

些高级功能。除了官方的 Docker Registry 外,还有第三方软件实现了 Docker Registry API,甚至提供了用户界面以及一些高级功能。比如,Harbor 和 Sonatype Nexus。一般企业都会选择自己搭建 Docker Registry,相比会更加安全些。具体后面也会讲。

五、docker运行流程

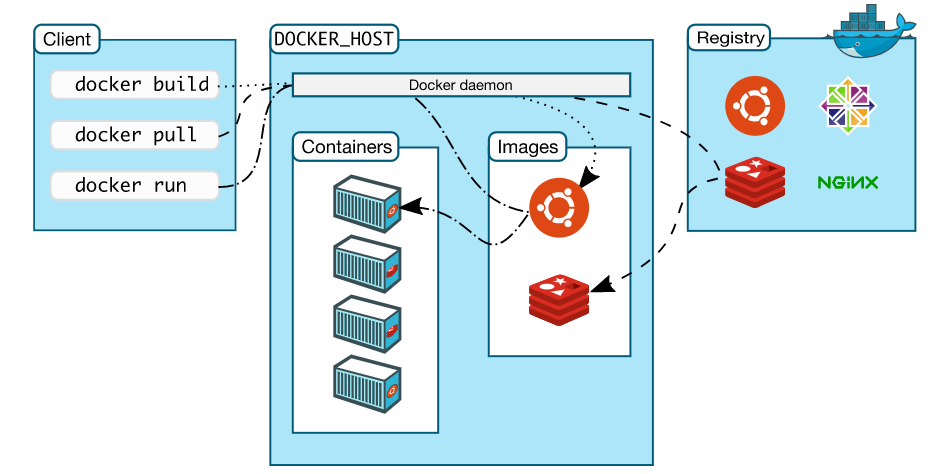

如下图所示,运行一个容器的过程:

- 去registry中拉取镜像,如果本地已经存在,则直接使用本地镜像

- 根据镜像创建容器

- 给容器分配文件系统,并在最上层挂载一个可读写层。

- 分配网络接口,创建一个允许容器和宿主机访问得网络接口

- 运行指定的程序

- 收集容器的运行状态

六、docker底层技术

Namespaces

-

PID Namespace:不同容器的进程就是通过PID Namespace隔离的,每个容器中都会有PID为1的进程,每个容器中的进程都是docker daemon的子进程。

-

Mnt Namespace:隔离文件系统挂载点。每个容器能看到不同的文件系统层次结构。

-

User Namespace:隔离用户ID和组ID。每个容器都有自己的 user 和 group ID,可以跟宿主机的不同,宿主机中的非特权用户可以成为容器内的特权用户。

-

Net Namespace:每个容器用有其独立的网络设备,IP 地址,IP 路由表,/proc/net 目录等等。docker默认采用 veth 的方式将容器中的虚拟网卡同host上的一个docker bridge: docker0连接在一起。

-

UTS Namespace:UTS Namespace允许每个容器拥有独立的hostname和domain name,使其在网络上可以被视作一个独立的节点而非宿主机上的一个进程。

-

IPC Nampspace:每个容器有其自己的 System V IPC 和 POSIX 消息队列,因此,只有在同一个 IPC namespace 的进程之间才能互相通信。

Control groups

把系统级的资源分成多个组,然后把组内的资源分配到用户空间的进程上去。cgroups可以限制以下九大资源:

- blkio:设置限制每个块设备的输入输出控制。例如:磁盘,光盘以及usb等等。

- cpu:使用调度程序为cgroup任务提供cpu的访问。

- cpuacct:产生cgroup任务的cpu资源报告。

- cpuset:CPU核心的分派 。CPU有两种分配方式,按比例和按核数。

- devices:允许或拒绝cgroup任务对设备的访问。

- freezer:暂停和恢复cgroup任务。

- memory:设置每个cgroup的内存限制以及产生内存资源报告。

- perf_event:对cgroup中的任务进行统一性能测试。

- net_cls:标记每个网络包以供cgroup方便使用。

Union file systems

Docker Engine 使用Union FS为容器提供构建模块(使用此技术实现联合挂载),Docker Engine 可以使用多种不同的Union FS技术,包括AUFS、btrfs、vfs和DeviceMapper。镜像从registry中拉下之后会存储在本地一个专门存储镜像的空间中,这个存储空间需要是特殊而且专用的文件系统,Ubuntu系统下默认使用的是AUFS (advanced multi-layered unification filesystem) ;而在Centos7上新版docker使用的是overlayFS(自从OverlayFS加入kernel主线后,它在kernel模块中的名称就被从overlayfs改为overlay了。但是为了在本文中区别,我们仍使用OverlayFS代表整个文件系统)。overlayFS是一种二层抽象的文件系统,早期的overlay和现在的overlay2就是overlayFS的存储驱动,它需要建构在宿主机的文件系统之上,如下:

[root@docker1 ~]# cat /etc/redhat-release

CentOS Linux release 7.4.1708 (Core)

[root@docker1 ~]# uname -r

3.10.0-693.el7.x86_64

[root@docker1 ~]# docker info

Server Version: 18.09.6

Storage Driver: overlay2

Backing Filesystem: xfs

参考资料

- docker从入门到实战:docker practice

- docker官方文档:https://docs.docker.com/

写作不易,转载请注明出处,谢谢~~