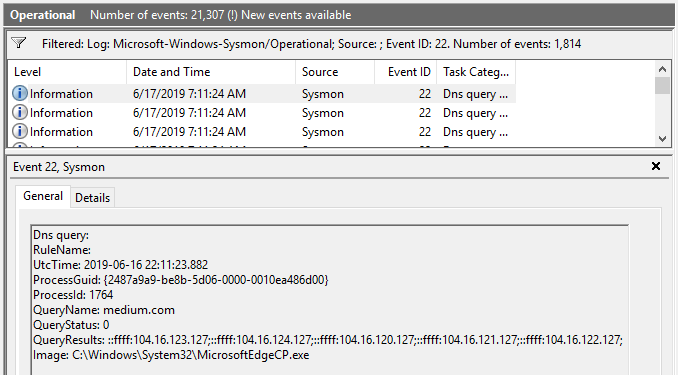

浏览器打开的域名:

ss的请求:

svchost出去的也有:

系统更新,也是svchost发出去的:

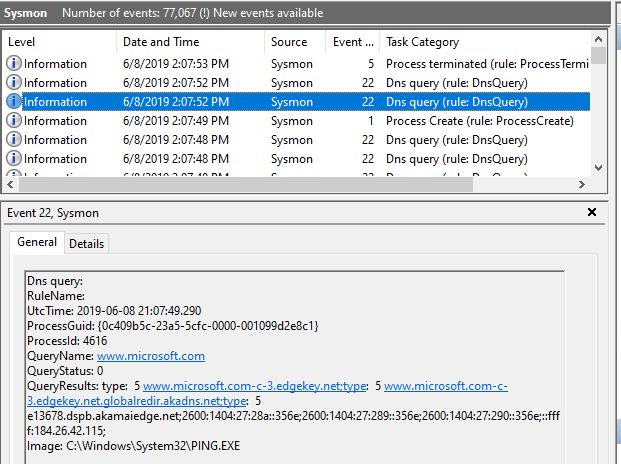

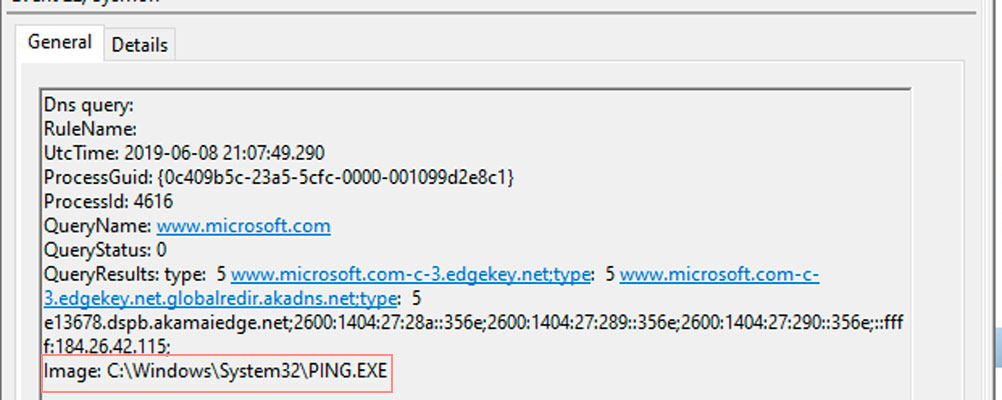

ping的:

nslookup的,看不到:GG!!!

这是一个简单的“ping google.com ”命令,导致事件 22 记录在 Sysmon Windows 事件日志中:

它可以监视几乎任何支持网络的 Windows 客户端软件执行的 DNS 查询,例如 Web 浏览器、FileZilla、WinSCP、ping、tracert 等。但是,应该注意的是,使用 nslookup 的直接 DNS 查询不会被记录Sysmon 的 DNS 查询日志记录。

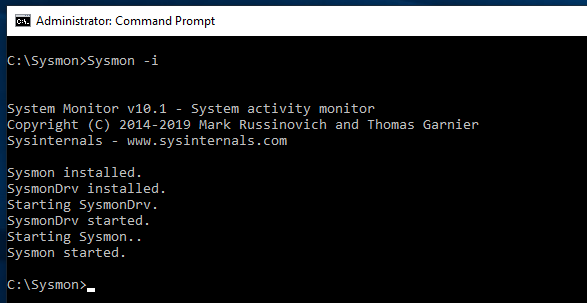

Sysmon Installation Instructions

- Download Sysmon from the official site.

- Extract the files to a folder of your choice.

- Launch a command prompt with administrator privileges.

- Change to the directory where you extracted Sysmon and type Sysmon -i.

(When you start it for the first time, you will be asked to check the terms of use.)

Sysmon install — cmd.exe

Installation is complete.

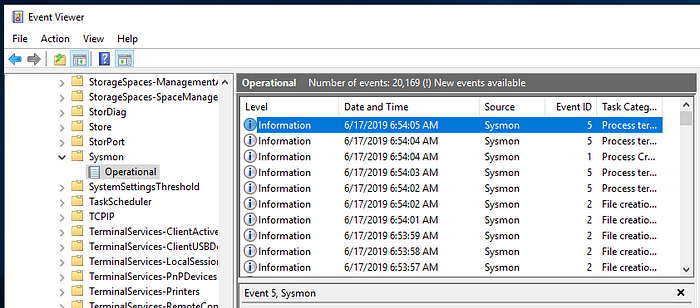

Event Log Location

Sysmon logs are all located in the Applications and Services Log > Microsoft > Windows > Sysmon Operational.

Sysmon Event Log

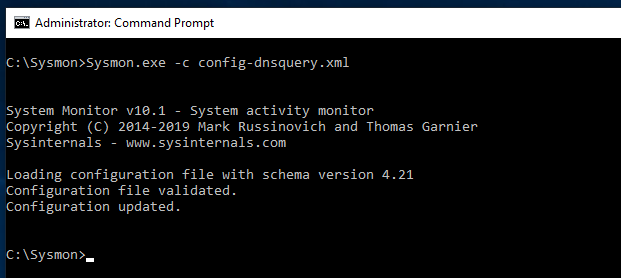

Enable DNS query logging

By default, DNS queries are not logged. I will change the setting to enable logging of DNS queries.

Using Notepad, create a file with the following contents and save it with the filename config-dnsquery.xml.

<Sysmon schemaversion="4.21">

<EventFiltering>

<DnsQuery onmatch="exclude" />

</EventFiltering>

</Sysmon>

Take this file to the same folder where you extracted Sysmon and type Sysmon.exe -c config-dnsquery.xml to apply the settings.

Update configuration

This starts logging DNS queries.

DNS query log Location

Sysmon logs are all located in the Applications and Services Log > Microsoft > Windows > Sysmon Operational. A log of DNS queries has an event ID of 22.

Sysmon EventLog DNS Query

DNS query log is noisy

You can find the Sysmon configuration files at the following site:

- SwiftOnSecurity/sysmon-config: Sysmon configuration file template with default high-quality event tracing

https://github.com/SwiftOnSecurity/sysmon-config-

Sysmon 使用查询进程名称获取 DNS 查询日志==》看来早些版本是不支持溯源的!

令世界各地的 Windows 系统管理员高兴的是,微软宣布本周将推出新版本的 Sysmon,其中包括记录在受监控计算机上执行的 DNS 查询的能力。 更好的是,Sysmon 还会记录执行查询的进程。

对于那些不熟悉 Sysmon 或 System Monitor 的人来说,它是一个 Sysinternals 工具,作为服务安装在 Windows 中,可以将各种事件和信息记录到 Windows 事件日志中。

在 Microsoft Azure 的 CTO 和 Sysinternals 工具的创建者 Mark Russinovich 最近的一条 中 推 文 ,宣布将于本周二发布一个新版本的 Sysmon,其中包括 DNS 查询日志。

DNS 查询记录示例

DNS 查询记录示例 虽然 DNS 查询日志记录已经 在 Windows 上可用 所提到的, Sam King 它缺少一条关键信息——执行查询的可执行文件的名称。

如 Russinovich 推文的放大图所示,您可以看到即将发布的 Sysmon 版本将在事件日志中提供正在执行 DNS 查询的进程的名称。

执行 DNS 查询的可执行文件

执行 DNS 查询的可执行文件 这可以让管理员快速追踪可能正在连接到不需要的站点或执行其他不需要的行为的违规应用程序。

管理员和安全专业人员都很兴奋

DNS 查询日志记录对于现在可以使用 Sysmon 将 DNS 查询数据输入事件日志的 Windows 管理员和安全专业人员特别有用。 然后,其他工具可以使用此数据,以查找创建可疑流量或连接到恶意域的可执行文件。

SwiftOnSecurity 维护了一个 Sysmon 配置文件, 用于监控和记录入侵事件和恶意活动,他对这个功能感到非常兴奋。

有了这个新功能,我们可以期待更新的配置文件和工具,现在可以利用这个免费工具提供的数据。

-