python cansina.py -u http://www.baidu.com -p ../fuzzdb/discovery/predictable-filepaths/KitchensinkDirectories.txt

___ _

/ __|__ _ _ _ __(_)_ _ __ _

| (__/ _` | ' (_-< | ' / _` |

\___\__,_|_||_/__/_|_||_\__,_|

Target: http://www.baidu.com/

Recursive requests No

Persistent connections Yes

Requests type: GET

Filtered response codes: 404

Ok response codes: 100,200,300,301,302,401,403,405,500

Custom extensions: No

Payload: ../fuzzdb/discovery/predictable-filepaths/KitchensinkDirectories.txt

Thread activity 26.85 ms

#1 404 /322cms

#2 404 /acciones

#3 404 /admisapi

#4 404 /administration

400/2346 [▇▇▇▇▇▇▇▇▇▇▇_________________________________________________] - 17.1%[!] Timeout/Connection error

('Connection aborted.', RemoteDisconnected('Remote end closed connection without response'))

Cansina是一款用于发现网站的敏感目录和内容的安全测试工具,通过分析服务器的响应进行探测并使用sqlite保证数据持久性。

特性

-

多线程

-

HTTP/S 代理支持

-

数据持久性 (sqlite3)

-

多后缀支持 (-e php,asp,aspx,txt...)

-

网页内容识别 (will watch for a specific string inside web page content)

-

跳过假404错误

-

可跳过被过滤的内容

-

报表功能

-

基础认证

(感谢cnbug提供)参数说明:

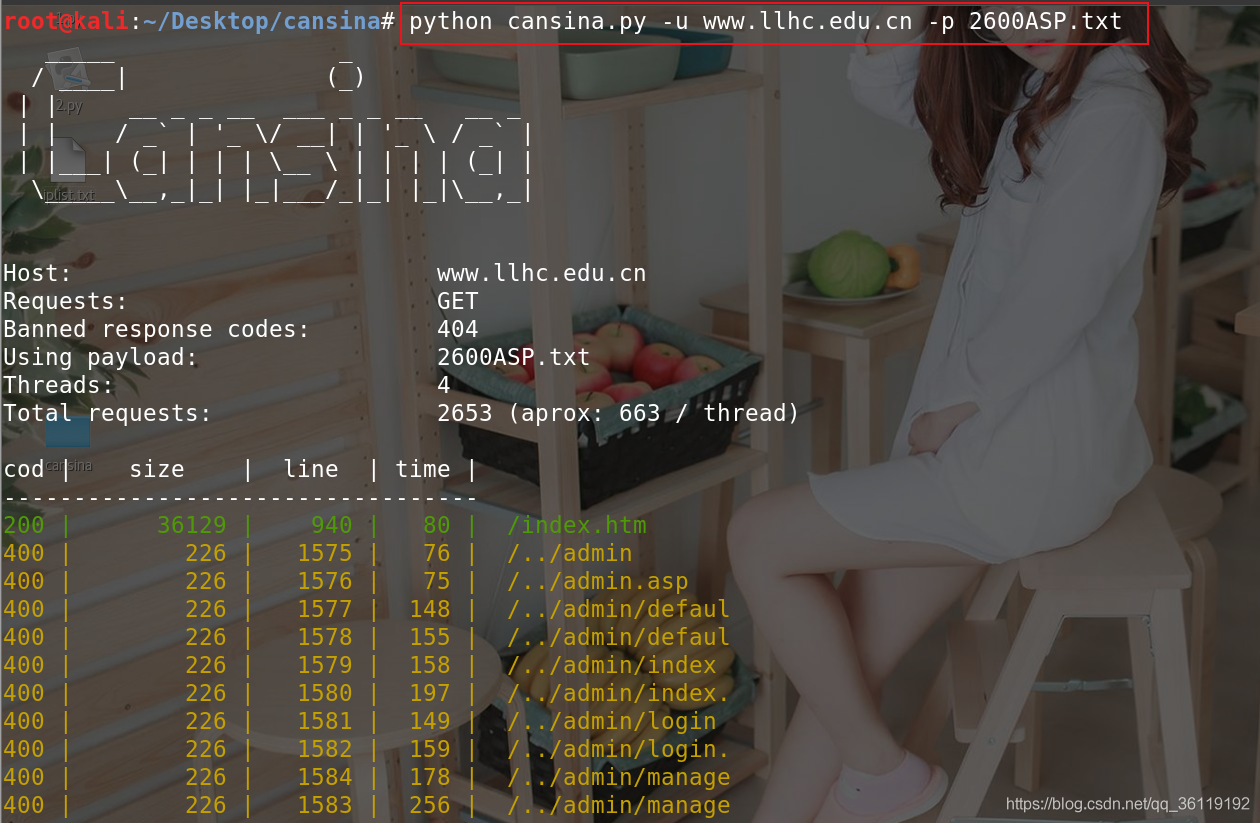

-u:为你的url地址-p:是的自己的路径文件或者fuzzdb都行。自己定义。cansina.py -u target_site_url -p payload_filename -b:禁止的响应代码如果404 400 500cansina.py -u target_site_url -p payload_filename -b 404,400,500 -e:简单点,只扫php扩展。 cansina.py -u target_site_url -p payload_filename -e php -e:这个同上你懂的。 cansina.py -u target_site_url -p payload_filename -e php,asp,aspx -c:在网页中查找一些关键字。也可以添加多个关键字。 cansina.py -u target_site_url -p payload_filename -c look_for_this_text -d:就是查看文件中是否有要找的字符,如果没有将自动返回404特征码。 cansina.py -u target_site_url -p payload_filename -d look_for_this_text 自动检查并返回特定的404 200等 cansina.py -u target_site_url -p payload_filename -D

下载地址

https://github.com/deibit/cansina

网站后台扫描工具wwwscan、御剑、dirbuster、cansina的用法

网站后台扫描工具都是利用后台目录字典进行爆破扫描,字典越多,扫描到的结果也越多。常用的网站后台扫描工具wwwscan、御剑、dirbuster和cansina,不管哪个工具,要想扫描到更多的东西,都必须要有一个强大的目录字典!

在以下几个工具中,我个人认为 dirbuster扫描的信息会比其他几个工具多很多!

wwwscan

wwwscan是一款网站后台扫描工具,简单好用又强大。它有命令行和图形界面两种。

使用方法也很简单,下面讲一下命令行的用法。

wwwscan.exe options ip/域名

-p :设置端口号

-m :设置最大线程数

-t :设置超时时间

-r :设置扫描的起始目录

-ssl:是否使用SSL

- 1

- 2

- 3

- 4

- 5

例:

wwwscan.exe www.baidu.com -p 8080 -m 10 -t 16

wwwscan.exe www.baiadu.com -r "/test/" -p 80

wwwscan.exe www.baidu.com –ssl

- 1

- 2

- 3

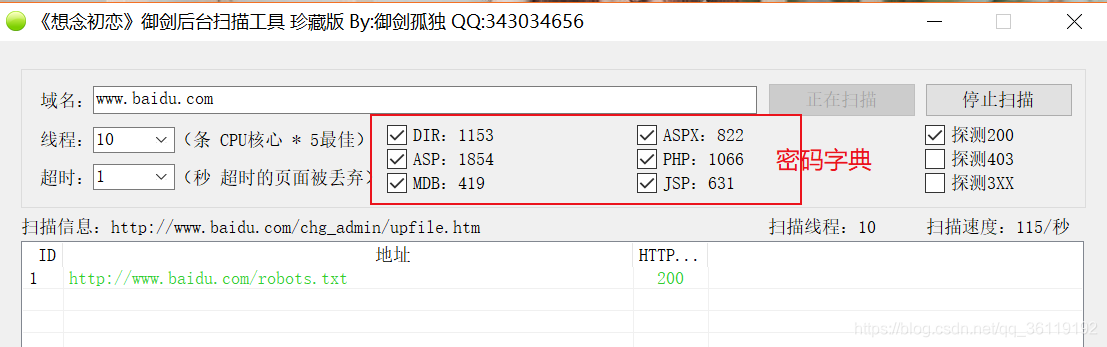

御剑

御剑也是一款好用的网站后台扫描工具,图形化页面,使用起来简单上手。

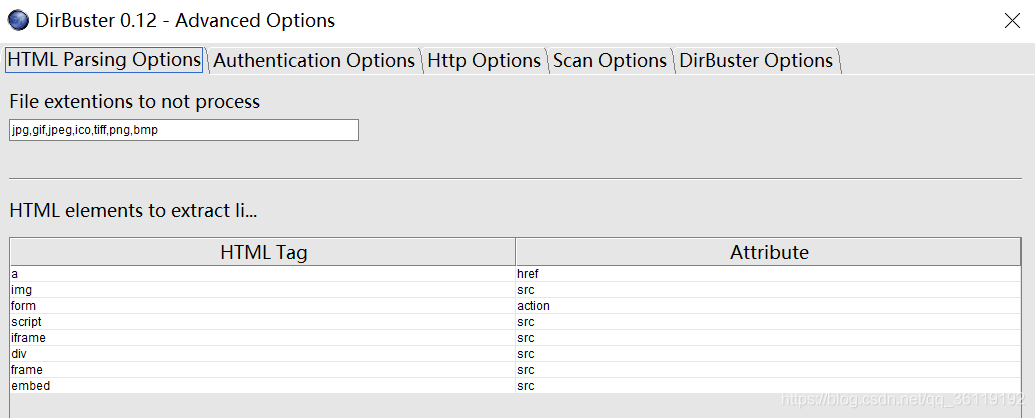

dirbuster

DirBuster是Owasp(Open Web Application Security Project )开发的一款专门用于探测网站目录和文件(包括隐藏文件)的工具。由于使用Java编写,电脑中要装有JDK才能运行。

配置

点击Options—Advanced Options打开如下配置界面

在这里可以设置不扫描文件类型,设置遇到表单自动登录,增加HTTP头(Cookie……),

以及代理设置,超时链接设置,默认线程,字典,扩展名设置

开始扫描:

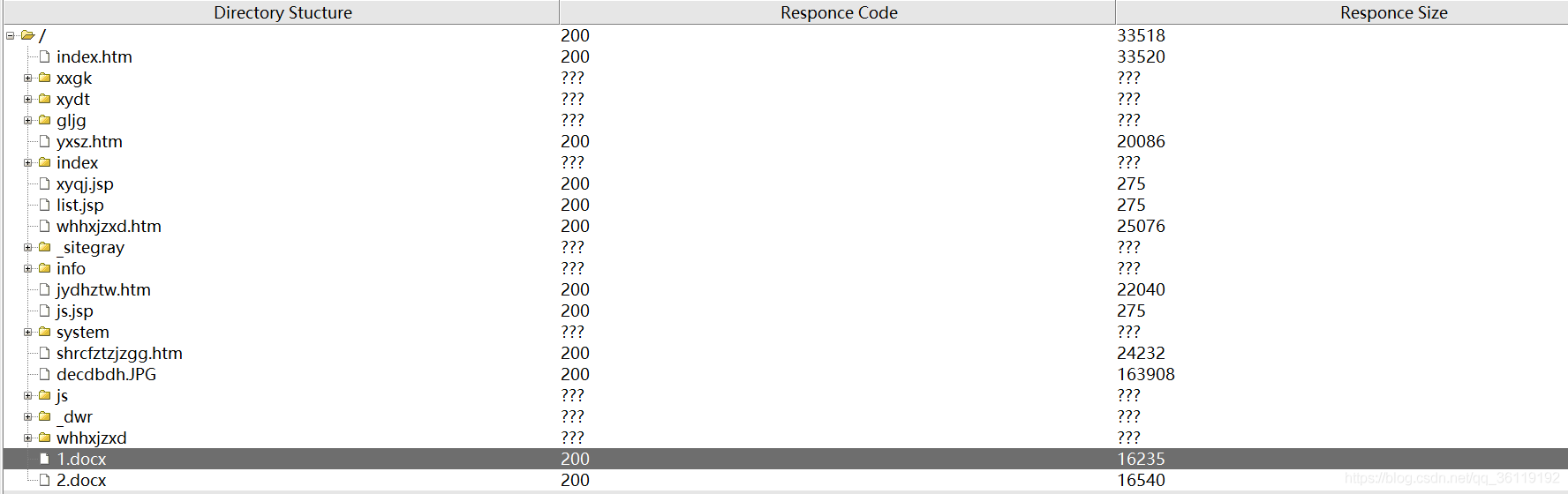

扫描完成之后,查看扫描结果。可以树状显示,也可以直接列出所有存在的页面

cansina

Cansina是用python写的一款探测网站的敏感目录和内容的安全测试工具,其具有如下特点:

多线程

HTTP/S 代理支持

数据持久性 (sqlite3)

多后缀支持 (-e php,asp,aspx,txt…)

网页内容识别 (will watch for a specific string inside web page content)

跳过假404错误

可跳过被过滤的内容

报表功能

基础认证

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

常见参数及用法

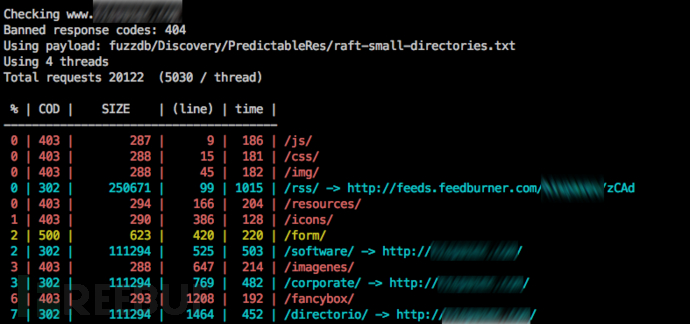

-u:目标url地址

-p:指定字典文件

-b:禁止的响应代码如果 404 400 500

-e:只扫php或asp或aspx扩展。

-c:在网页中查找一些关键字。也可以添加多个关键字。

-d:就是查看文件中是否有要找的字符,如果没有将自动返回404特征码。

-D:自动检查并返回特定的404 200等

- 1

- 2

- 3

- 4

- 5

- 6

- 7

常规扫描:python cansina.py -u www.baidu.com -p key.txt

自定义文件类型扫描:python cansina.py -u www.baidu.com -p key.txt -e php

特定内容扫描:python cansina.py -u www.baidu.com -p key.txt -c admin

- 1

- 2

- 3

- 4

- 5