网络攻防教材学习

TCP/IP协议栈攻击

网络攻击基本模式

截获,中断,篡改和伪造

截获是被动攻击模式,具体攻击分为嗅探和监听。中断篡改伪造都是属于主动攻击模式。

主动攻击

主动攻击会导致某些数据流的篡改和虚假数据流的产生。这类攻击可分为篡改、伪造消息数据和终端(拒绝服务)。

(1) 篡改消息

篡改消息是指一个合法消息的某些部分被改变、删除,消息被延迟或改变顺序,通常用以产生一个未授权的效果。如修改传输消息中的数据,将“允许甲执行操作”改为“允许乙执行操作”。

(2)伪造

伪造指的是某个实体(人或系统)发出含有其他实体身份信息的数据信息,假扮成其他实体,从而以欺骗方式获取一些合法用户的权利和特权。

(3)拒绝服务

拒绝服务即常说的DoS(Deny of Service),会导致对通讯设备正常使用或管理被无条件地终端。通常是对整个网络实施破坏,以达到降低性能、终端服务的目的。这种攻击也可能有一个特定的目标,如到某一特定目的地(如安全审计服务)的所有数据包都被组织。

被动攻击

被动攻击中攻击者不对数据信息做任何修改,截取/窃听是指在未经用户同一和认可的情况下攻击者获得了信息或相关数据。通常包括窃听、流量分析、破解弱加密的数据流等攻击方式。

(1)流量分析

流量分析攻击方式适用于一些特殊场合,例如敏感信息都是保密的,攻击者虽然从截获的消息中无法的到消息的真实内容,但攻击者还能通过观察这些数据报的模式,分析确定出通信双方的位置、通信的次数及消息的长度,获知相关的敏感信息,这种攻击方式称为流量分析。

(2)窃听

窃听是最常用的首段。目前应用最广泛的局域网上的数据传送是基于广播方式进行的,这就使一台主机有可能受到本子网上传送的所有信息。而计算机的网卡工作在杂收模式时,它就可以将网络上传送的所有信息传送到上层,以供进一步分析。如果没有采取加密措施,通过协议分析,可以完全掌握通信的全部内容,窃听还可以用无限截获方式得到信息,通过高灵敏接受装置接收网络站点辐射的电磁波或网络连接设备辐射的电磁波,通过对电磁信号的分析恢复原数据信号从而获得网络信息。尽管有时数据信息不能通过电磁信号全部恢复,但肯得到极有价值的情报。

由于被动攻击不会对被攻击的信息做任何修改,留下痕迹很好,或者根本不留下痕迹,因而非常难以检测,所以抗击这类攻击的重点在于预防,具体措施包括虚拟专用网VPN,采用加密技术保护信息以及使用交换式网络设备等。被动攻击不易被发现,因而常常是主动攻击的前奏。

被动攻击虽然难以检测,但可采取措施有效地预防,而要有效地防止攻击是十分困难的,开销太大,抗击主动攻击的主要技术手段是检测,以及从攻击造成的破坏中及时地恢复。检测同时还具有某种威慑效应,在一定程度上也能起到防止攻击的作用。具体措施包括自动审计、入侵检测和完整性恢复等。

TCP/IP网络协议栈安全缺陷与攻击技术

- 网络接口层

最常用的是以太网协议,协议有ppp协议 - 互联层

包括的协议是ICMP,ARP,BGP等动态路由协议。

IP协议因为不检查源ip是否为真实有效,所以很容易发生ip地址欺骗攻击。

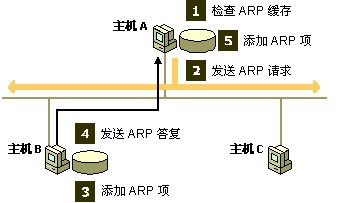

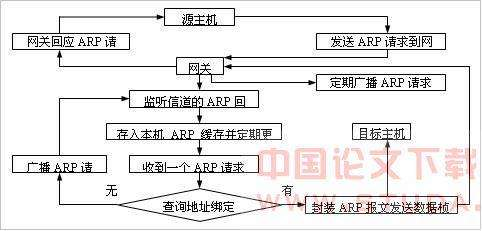

ARP协议主要功能是查询设备的MAC地址,采用广播的方式进行查询,并没有对协议的映射关系进行真实性验证, 所以很容易欺骗。成为ARP欺骗

ICMP协议主要是攻击者可以利用ICMP重定向进行报文控制数据包路径,他的滥用也可以造成拒绝服务攻击 - 传输层

主要是TCP协议的漏洞利用,可以进行会话劫持 - 应用层

存在DNS欺骗攻击,SMB中间人攻击,URL欺骗或者钓鱼攻击,网页挂马攻击。

网络层协议攻击

IP源地址欺骗

根本原因:ip协议在设计的时候只使用数据包中的目标地址进行路由转发,而不对源地址进行真实性的验证。

netwox里面有很多伪造的包,nmap中也有相应的ip欺骗选项。

ARP欺骗

假设主机 A 192.168.1.2,B 192.168.1.3,C 192.168.1.4; 网关 G 192.168.1.1; 在同一局域网,主机A和B通过网关G相互通信,就好比A和B两个人写信,由邮递员G送信,C永远都不会知道A和B之间说了些什么话。但是并不是想象中的那么安全,在ARP缓存表机制存在一个缺陷,就是当请求主机收到ARP应答包后,不会去验证自己是否向对方主机发送过ARP请求包,就直接把这个返回包中的IP地址与MAC地址的对应关系保存进ARP缓存表中,如果原有相同IP对应关系,原有的则会被替换。

这样C就有了偷听A和B的谈话的可能,继续思考上面的例子:

C假扮邮递员,首先要告诉A说:“我就是邮递员” (C主机向A发送构造好的返回包,源IP为G 192.168.1.1,源MAC为C自己的MAC地址),愚蠢的A很轻易的相信了,直接把“C是邮递员”这个信息记在了脑子里;

C再假扮A,告诉邮递员:“我就是A” (C向网关G发送构造好的返回包,源IP为A 192.168.1.2,源MAC地址为自己的MAC地址),智商捉急的邮递员想都没想就相信了,以后就把B的来信送给了C,C当然就可以知道A和B之间聊了些什么

上面ABCG的故事就是ARP双向欺骗的原理了

ARP单向欺骗就更好理解了,C只向A发送一个返回包,告诉A:G 192.168.1.1 的MAC地址为 5c-63-bf-79-1d-fa(一个错误的mac地址),A把这个信息记录在了缓存表中,而G的缓存表不变,也就是说,A把数据包给了C,而G的包还是给A,这样就是ARP单向欺骗了。

ICMP路由重定向攻击

ICMP重定向报文是当主机采用非最优路由发送数据报时,路由器会发回ICMP重定向报文来通知主机最优路由的存在[3]。并且重定向报文必须由路由器生成,当主机作为路由器使用时,必须将其内核配置成可以发送重定向报文。

ICMP重定向攻击也可以达到类似ARP欺骗的攻击效果。假设主机A(IP地址为172.16.1.2)经默认路由器(IP地址为172.16.1.1)与另一个网络中的主机D(IP地址为172.16.2.2)通信,与主机A同属一个网络的攻击者(IP地址为172.16.1.4),通过修改内核设置,充当与主机A直接相连的路由器。攻击者要想监听主机A 的通信内容,可以构造如图1所示的ICMP重定向报文,指示主机A将数据包转发到攻击者的机器上,攻击者对所有的数据进行过滤后再转发给默认路由器,这就是“中间人”攻击。同样,ICMP重定向攻击也可以达到拒绝服务(DoS)攻击的目的。

在实际应用中,无论ARP欺骗抑或是ICMP重定向攻击,都有可能出现攻击者的机器自动发送ICMP 重定向报文给目标主机的情况。这种自动生成的 ICMP 重定向报文与攻击者 发送的伪ICMP 重定向报文有所不同,其原理是同一网段内的攻击者为监听网络而开启了IP 路由功能,对数据包过滤后转发给默认路由器,默认路由器再转发数据包至主机D。但由于IP 寻址的原理,攻击者的机器(在此充当路由器)会发现下一跳路由器(即默认路由器)与源主机处在同一子网中,即有一条更优路由的存在,此时攻击者的机器会自动发送ICMP 重定向报文来指示主机A 通往网外的主机D(172.16.2.2)的最优路由是经由默认路由器而不是经由攻击者的机器,结果是使ARP 欺骗或ICMP 重定向攻击失败。对ARP 欺骗来说,可以通过个人防火墙等手段限制有关 ICMP 报文的出包,但对ICMP 重定向攻击来说,限制ICMP 报文的出包后也就意 味着攻击者也无法发送伪造的ICMP 重定向报文给目标主机,实现起来更为复杂。

传输层协议攻击

TCP RST攻击

1.RST标识位

RST表示复位,用来异常的关闭连接,在TCP的设计中它是不可或缺的。发送RST包关闭连接时,不必等缓冲区的包都发出去(FIN包),直接就丢弃缓存区的包发送RST包。而接收端收到RST包后,也不必发送ACK包来确认。

TCP处理程序会在自己认为的异常时刻发送RST包。

2个例子:

1)A向B发起连接,但B之上并未监听相应的端口,这时B操作系统上的TCP处理程序会发RST包。

2)A和B已经正常建立连接,正在通讯时,A向B发送了FIN包要求关连接,B发送ACK后,A网断了,A通过若干原因放弃了这个连接(例如进程重启)。网络恢复之后,B又开始或重发数据包,A不知道这连接哪来的,就发了个RST包强制把连接关闭,B收到后会出现connect reset by peer错误。

2.RST复位报文段

TCP在下列三种情况下产生RST复位报文段。

1.到不存在的端口的连接请求

产生复位的一种常见情况是当连接请求到达时,目的端口没有进程正在监听。对于UDP,当一个数据报到达目的端口时,该端口没在使用,它将产生一个ICMP端口不可达的信息;而TCP则使用复位。

2.异常终止一个连接

终止一个连接的正常方式是一方发送FIN,这也称为有序释放,因为在所有排队数据都已发送之后才发送FIN,正常情况下没有任何数据丢失。但也有可能发送一个复位报文段而不是FIN来中途释放一个连接,这也称为异常释放。异常终止一个连接对应用程序来说有两个优点:(1)丢弃任何待发数据并立即发送复位报文段;(2)RST的接收方会区分另一端执行的是异常关闭还是正常关闭。

3.检测半关闭连接

如果一方已经关闭或异常终止连接而另一方却还不知道,我们将这样的TCP连接称为半打开的。任何一端的主机异常都可能导致发生这种情况。只要不打算在半打开连接上传输数据,仍处于连接状态的一方就不会检测另一方已经出现异常。下面介绍一种建立半打开连接的情形。在bsdi上运行Telnet客户程序,通过它和svr4上的丢弃服务器建立连接。接着断开服务器主机与以太网的电缆,并重启服务器主机。这可以模拟服务器主机出现异常(在重启服务器之前断开以太网电缆是为了防止它向打开的连接发送FIN,某些TCP在关机时会这么做)。服务器主机重启后,我们重新接上电缆,并从客户向服务器发送一行字符。由于服务器的TCP已经重新启动,它将丢失复位前连接的所有信息,因此它不知道数据报文段中提到的连接。TCP处理的原则是接收方以复位作为应答。

3.RST复位攻击

A和服务器B之间建立了TCP连接,如果此时C伪造了一个TCP包发给B,使B异常的断开了与A之间的TCP连接,就是RST攻击。

伪造这样的TCP包能造成什么后果?

1、假定C伪装成A发过去的包,这个包如果是RST包,冲区上所有数据B将会丢弃与A的缓,强制关掉连接。

2、如果发过去的包是SYN包,那么,B会表示A已经是正常连接却又来建新连接,B主动向A发个RST包,并在自己这端强制关掉连接。

如何伪造成A发给B的包?

这里有两个关键因素,源端口和序列号。

一个TCP连接都是四元组,由源IP、源端口、目标IP、目标端口唯一确定一个连接。所以,如果C要伪造A发给B的包,要在上面提到的IP头和TCP头,把源IP、源端口、目标IP、目标端口都填对。

1)这里B作为服务器,IP和端口是公开的;

2)A是我们要下手的目标,IP当然知道,但A的源端口就不清楚了,因为这可能是A随机生成的。当然,如果能够对常见的OS如windows和linux找出生成source port规律的话,还是可以进行碰撞。

3)序列号问题是与滑动窗口对应的,伪造的TCP包里需要填序列号,如果序列号的值不在A之前向B发送时B的滑动窗口内,B是会主动丢弃的。所以我们要找到能落到当时的AB间滑动窗口的序列号。这个可以暴力解决,因为一个sequence长度是32位,取值范围0-4294967296,如果窗口大小像上图中我抓到的windows下的65535的话,只需要相除,就知道最多只需要发65537(4294967296/65535=65537)个包就能有一个序列号落到滑动窗口内。RST包是很小,IP头+TCP头才40字节,算算我们的带宽就知道这实在只需要几秒钟就能搞定。

那么,序列号不是问题,源端口会麻烦点,如果各个操作系统不能完全随机的生成源端口,或者黑客们能通过其他方式获取到source port,RST攻击存在可能。

4.如何预防

简单粗爆的一个可行方法:可以通过防火墙简单设置。建议使用防火墙将进来的包带RST位的包丢弃。

TCP会话劫持攻击

TCP会话劫持

本文主要叙述基于TCP协议的会话劫持。如果劫持一些不可靠的协议,那将轻而易举,因为它们没有提供一些认证措施;而TCP协议被欲为是可靠的传输协议,所以要重点讨论它。

根据TCP/IP中的规定,使用TCP协议进行通讯需要提供两段序列号,TCP协议使用这两段序列号确保连接同步以及安全通讯,系统的TCP/IP协议栈依据时间或线性的产生这些值。在通讯过程中,双方的序列号是相互依赖的,这也就是为什么称TCP协议是可靠的传输协议(具体可参见RFC 793)。如果攻击者在这个时候进行会话劫持,结果肯定是失败,因为会话双方“不认识”攻击者,攻击者不能提供合法的序列号;所以,会话劫持的关键是预测正确的序列号,攻击者可以采取嗅探技术获得这些信息。

TCP协议的序列号

现在来讨论一下有关TCP协议的序列号的相关问题。在每一个数据包中,都有两段序列号,它们分别为:

SEQ:当前数据包中的第一个字节的序号

ACK:期望收到对方数据包中第一个字节的序号

假设双方现在需要进行一次连接:

S_SEQ:将要发送的下一个字节的序号

S_ACK:将要接收的下一个字节的序号

S_WIND:接收窗口

//以上为服务器(Server)

C_SEQ:将要发送的下一个字节的序号

C_ACK:将要接收的下一个字节的序号

C_WIND:接收窗口

//以上为客户端(Client)

它们之间必须符合下面的逻辑关系,否则该数据包会被丢弃,并且返回一个ACK包(包含期望的序列号)。

C_ACK <= C_SEQ <= C_ACK + C_WIND

S_ACK <= S_SEQ <= S_ACK + S_WIND

如果不符合上边的逻辑关系,就会引申出一个“致命弱点”,具体请接着往下看。

致命弱点 :

这个致命的弱点就是ACK风暴(Storm)。当会话双方接收到一个不期望的数据包后,就会用自己期望的序列号返回ACK包;而在另一端,这个数据包也不是所期望的,就会再次以自己期望的序列号返回ACK包……于是,就这样来回往返,形成了恶性循环,最终导致ACK风暴。比较好的解决办法是先进行ARP欺骗,使双方的数据包“正常”的发送到攻击者这里,然后设置包转发,最后就可以进行会话劫持了,而且不必担心会有ACK风暴出现。当然,并不是所有系统都会出现ACK风暴。比如Linux系统的TCP/IP协议栈就与RFC中的描述略有不同。注意,ACK风暴仅存在于注射式会话劫持。

TCP会话劫持过程 :

假设现在主机A和主机B进行一次TCP会话,C为攻击者(如图2),劫持过程如下:

A向B发送一个数据包

SEQ (hex): X ACK (hex): Y

FLAGS: -AP--- Window: ZZZZ,包大小为:60

B回应A一个数据包

SEQ (hex): Y ACK (hex): X+60

FLAGS: -AP--- Window: ZZZZ,包大小为:50

A向B回应一个数据包

SEQ (hex): X+60 ACK (hex): Y+50

FLAGS: -AP--- Window: ZZZZ,包大小为:40

B向A回应一个数据包

SEQ (hex): Y+50 ACK (hex): X+100

FLAGS: -AP--- Window: ZZZZ,包大小为:30

攻击者C冒充主机A给主机B发送一个数据包

SEQ (hex): X+100 ACK (hex): Y+80

FLAGS: -AP--- Window: ZZZZ,包大小为:20

B向A回应一个数据包

SEQ (hex): Y+80 ACK (hex): X+120

FLAGS: -AP--- Window: ZZZZ,包大小为:10

现在,主机B执行了攻击者C冒充主机A发送过来的命令,并且返回给主机A一个数据包;但是,主机A并不能识别主机B发送过来的数据包,所以主机A会以期望的序列号返回给主机B一个数据包,随即形成ACK风暴。如果成功的解决了ACK风暴(例如前边提到的ARP欺骗),就可以成功进行会话劫持了。

TCP SYN FLOOD拒绝服务攻击

SYN Flood是当前最流行的DoS(拒绝服务攻击)与DDoS(分布式拒绝服务攻击)的方式之一,它是利用TCP协议缺陷,发送大量伪造的TCP连接请求,从而使得被攻击方资源耗尽(CPU满负荷或内存不足)的攻击方式,最终导致系统或服务器宕机。

在讨论SYN Flood原理前,我们需要从TCP连接建立的过程开始说起:

TCP与UDP不同,它是基于连接的,为了在服务端和客户端之间传送TCP数据,必须先建立一个虚拟电路,也就是TCP连接。也就是我们经常听说的TCP协议中的三次握手(Three-way Handshake),建立TCP连接的标准过程如下:

首先,客户端发送一个包含SYN标志的TCP报文,SYN即同步(Synchronize),同步报文会指明客户端使用的端口以及TCP连接的初始序号;

其次,服务器在收到客户端的SYN报文后,将返回一个SYN+ACK(即确认Acknowledgement)的报文,表示客户端的请求被接受,同时TCP初始序号自动加一。

最后,客户端也返回一个确认报文ACK给服务器端,同样TCP序列号被加一,到此一个TCP连接完成。

SYN Flood攻击正是利用了TCP连接的三次握手,假设一个用户向服务器发送了SYN报文后突然死机或掉线,那么服务器在发出SYN+ACK应答报文后是无法收到客户端的ACK报文的(第三次握手无法完成),这种情况下服务器端一般会重试(再次发送SYN+ACK给客户端)并等待一段时间后丢弃这个未完成的连接,这段时间的长度我们称为SYN Timeout,一般来说这个时间是分钟的数量级(大约为30秒-2分钟);一个用户出现异常导致服务器的一个线程等待1分钟并不会对服务器端造成什么大的影响,但如果有大量的等待丢失的情况发生,服务器端将为了维护一个非常大的半连接请求而消耗非常多的资源。我们可以想象大量的保存并遍历也会消耗非常多的CPU时间和内存,再加上服务器端不断对列表中的IP进行SYN+ACK的重试,服务器的负载将会变得非常巨大。如果服务器的TCP/IP栈不够强大,最后的结果往往是堆栈溢出崩溃。相对于攻击数据流,正常的用户请求就显得十分渺小,服务器疲于处理攻击者伪造的TCP连接请求而无暇理睬客户的正常请求,此时从正常客户会表现为打开页面缓慢或服务器无响应,这种情况就是我们常说的服务器端SYN Flood攻击(SYN洪水攻击)。

从防御角度来讲,存在几种的解决方法:

第一种是缩短SYN Timeout时间,由于SYN Flood攻击的效果取决于服务器上保持的SYN半连接数,这个值=SYN攻击的频度 x SYN Timeout,所以通过缩短从接收到SYN报文到确定这个报文无效并丢弃改连接的时间,例如设置为20秒以下,可以成倍的降低服务器的负荷。但过低的SYN Timeout设置可能会影响客户的正常访问。

第二种方法是设置SYN Cookie,就是给每一个请求连接的IP地址分配一个Cookie,如果短时间内连续受到某个IP的重复SYN报文,就认定是受到了攻击,并记录地址信息,以后从这个IP地址来的包会被一概丢弃。这样做的结果也可能会影响到正常用户的访问。

上述的两种方法只能对付比较原始的SYN Flood攻击,缩短SYN Timeout时间仅在对方攻击频度不高的情况下生效,SYN Cookie更依赖于对方使用真实的IP地址,如果攻击者以数万/秒的速度发送SYN报文,同时利用SOCK_RAW随机改写IP报文中的源地址,以上的方法将毫无用武之地。

网络安全防范技术

安全模型

信息安全金三角:机密性,完整性,和可用性

防火墙技术概述

- 功能

1.检查控制进出的网络的网络流量

2.防止脆弱的或者不安全的协议和服务

3.防止内部网络信息的外泄

4.对网络存取和访问进行监控审计

5.防火墙可以强化网络安全策略 - 不足

1.来自网络内部的威胁

2.通过非法外联的网络攻击

3.计算机病毒传播

技术与产品

- 包过滤技术

- 基于状态检测的包过滤技术

- 代理技术

防火墙部署方法

1.包过滤路由器

2.双宿主堡垒主机

3.屏蔽主机

4.屏蔽子网

视频学习

Kali密码攻击之在线攻击工具

Cewl

可以爬行网站,获取关键信息进行创建密码字典。

Cat

很小的安全审计工具

Findmyhash

并不如md5的中国网站快速

hydra

破解ftp服务

-l -p -f

用户名和密码和网络服务

拥有图形化界面

Medusa

Ncrack

爆破功能

Ncrack -vv -U windows.user -p windows.pwd ip地址 CL=1 -f

Onesixtyone

通过SNMP服务,渗透测试人员可以获取大量的设备和系统信息。在这些信息中,系统信息最为关键,如操作系统版本、内核版本等。Kali Linux提供一个简易SNMP扫描器onesixtyone。该工具可以批量获取目标的系统信息。同时,该工具还支持SNMP社区名枚举功能。安全人员可以很轻松获取多台主机的系统信息,完成基本的信息收集工作。

密码攻击之离线攻击工具

Creddump

Kali Linux下离线攻击工具中的Cache-dump、lsadump与pwdump均为creddump套件的一部分,基于Python的哈希抓取工具。

Chntpw

chntpw is a software utility for resetting or blanking local passwords used by Windows NT, 2000, XP, Vista, 7, 8 and 8.1.用来修改Window SAM文件实现系统密码修改,也可以在Kali作为启动盘时做删除密码的用途。

Crunch

crunch是一款linux下的压缩后仅仅38k的小程序,Crunch最厉害的是知道密码的一部分细节后,可以针对性的生成字典,这在渗透中就特别有用,用来进行暴力破解攻击其效果尤佳!

crunch默认安装在kali环境中(05-Password Attacks),Crunch可以按照指定的规则生成密码字典,生成的字典字符序列可以输出到屏幕、文件或重定向到另一个程序中,Crunch可以参数可能的组合和排列,其最新版本为3.6。并具备如下特征:

Crunch可以以组合和排列的方式生成字典

它可以通过行数或文件大小中止输出

现在支持恢复

现在支持数字和符号模式

现在分别支持大小写字符模式

在生成多个文件时添加状态报告

新的-l选项支持@,%^

新的-d选项可以限制重复的字符,可以通过man文件查看详细信息

现在支持unicode

Dictstat

这是一款字典分析工具,可以分析出一个现有字典分布状况,也可以按照一定的过滤器提取字典

Hashcat

其系列软件是比较强大的密码破解软件,包含Hashcat、ocHashcat;还有一个单独新出的oclRausscrack,区别在于Hashcat只支持cpu破解;ocHashcat和oclRausscrack则支持cpu加速。ocHashcat则分为AMD版和NIVDA版。

Hashid

简单的哈希分析工具,可以判断哈希或哈希文件是何种哈希算法加密的。

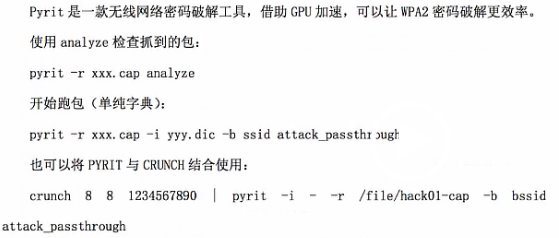

Pyrit

Rcrack

彩虹表密码哈希工具,使用了第一代彩虹表(RT格式)。按照参数破解即可。

Kali 密码攻击之哈希传递攻击

Passing the hash套件

中文一般翻译为hash传递攻击,在windows系统中,系统通常不会存储用户登录密码,而是存储密码的哈希值,在我们远程登录系统的时候,实际上向远程传递的就是密码的hash值。当攻击者获取了存储在计算机上的用户名和密码的hash值的时候,他虽然不知道密码值,但是仍然可以通过直接连接远程主机,通过传送密码的hash值来达到登录的目的。

Keimpx

一款Python编写的哈希传递工具,可以通过已有的哈希信息GET一个后门SHELL

Metasploit 其中模块exploit/windows/smb/psexec亦可完成HASH传递攻击

Kali无线安全分析工具

RFID/NFC工具

与之相关的是IC卡的攻击与破解,饭卡、房卡、水卡都可以成为攻击测试的目标

软件定义无线电

Aircrack

Aircrack-ng是一个与802.11标准的无线网络分析有关的安全软件。

Cowpatty

一款知名的WPA-PSK握手包密码破解工具

EAPMD5PASS

针对EAPMD5的密码破解工具

fern-wifi-cracker

有图形化界面,使用Python写的

可把外置的无线网卡勾选到Kali下面

MDK3

是无线DOS攻击测试工具,能发起Beacon Flood、Authentication DoS等模式的攻击,还具有针对

隐藏ESSID的暴力探测模式、802.1X渗透测试、WIDS干扰等功能。

实践作业

之前完成了两个攻击实验

这回的是ICMP重定向攻击

ICMP重定向攻击

首先准备是A是kali机,B是win靶机

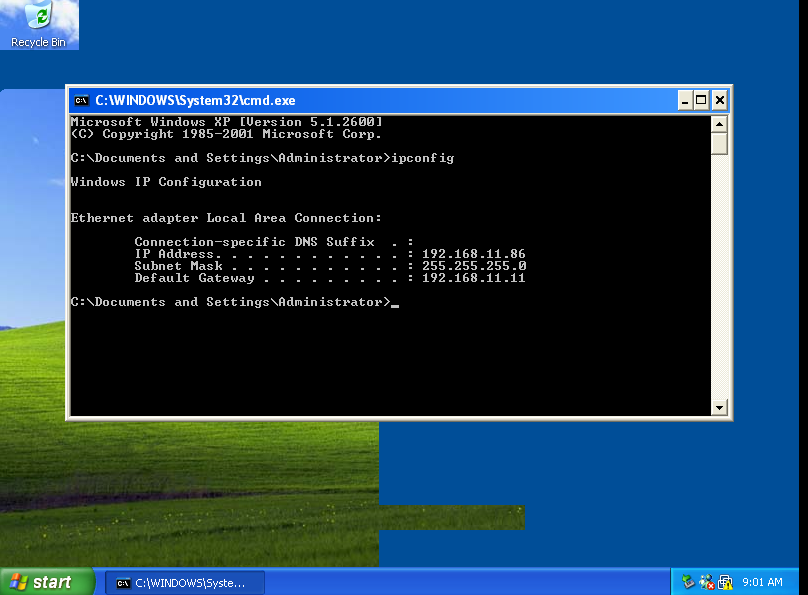

首先查询靶机的ip地址

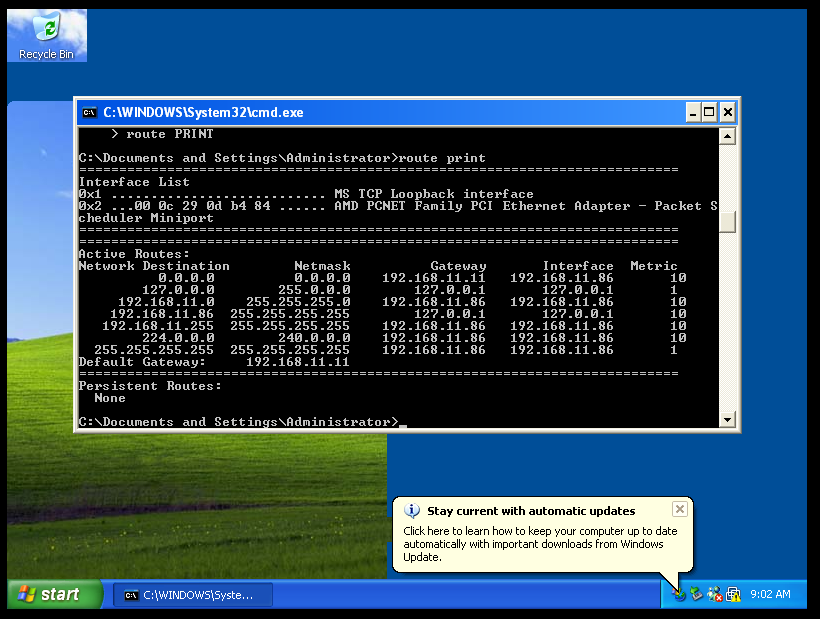

然后查询路由路径

然后使用netwox的86号工具netwox 86 -f"host ip address" -g src ip address -c1 可以是本机的地址.

TCP RST攻击

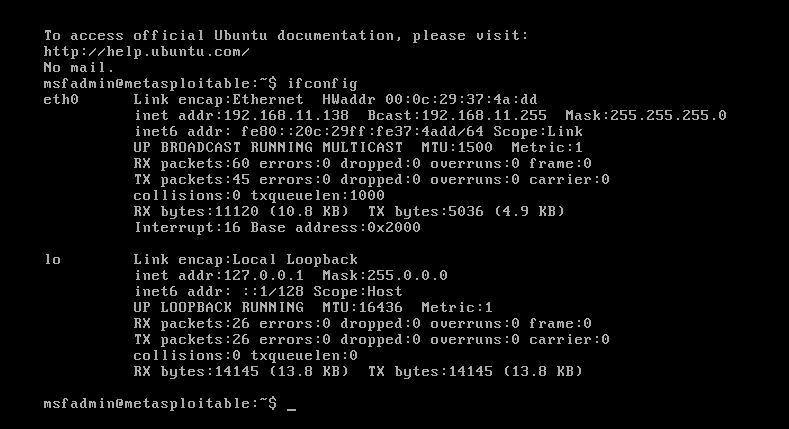

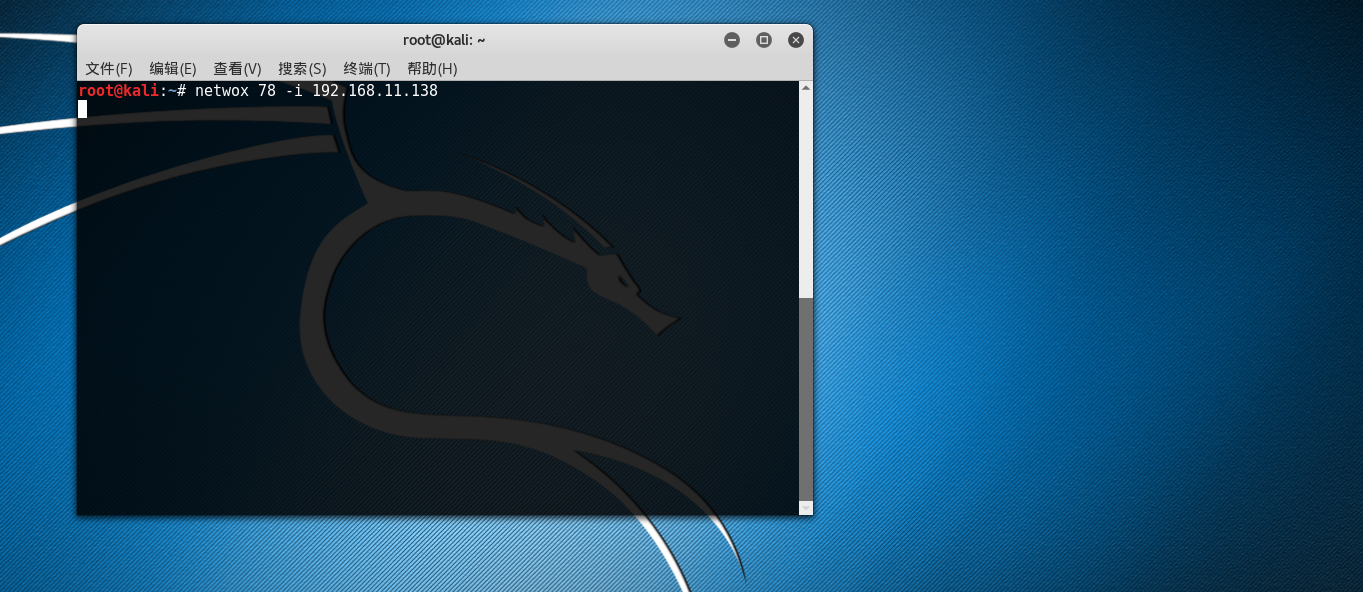

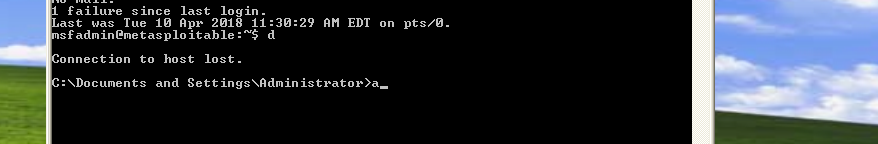

A kali攻击机 Bwin靶机 Cubuntu靶机

首先查看kali的ip

然后telnet 使得b连接到C的23端口

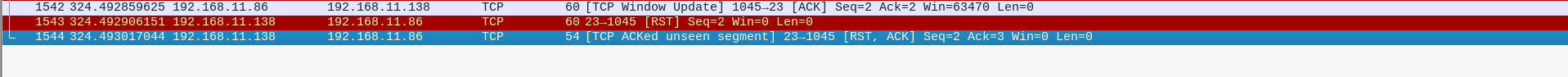

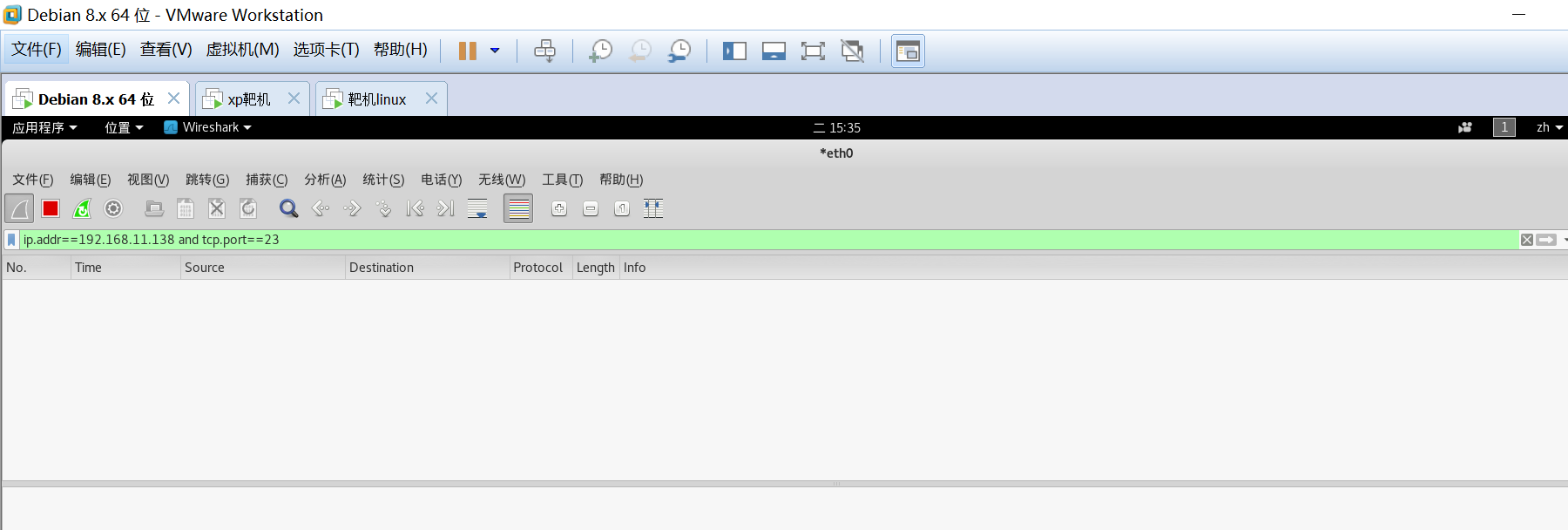

在A中打开wireshark查看包

使用netwox进行ICMP攻击

然后观察B的链接情况

发现断开了链接

之后在A中的wireshark里面发现了断开连接的包