[博客目录]

1- 工具:

1.1- Burp Suite

一款可以进行再WEB应用程序的集成攻击测试平台。

常用的功能:抓包、重放、爆破

需求:(建议)Burp Suite + Firefox

介绍:Burp Suite使用介绍

代理设置+证书导入:Firefox+Burpsuite抓包配置(可抓取https)

使用方法:

1.2- stegsolve.jar

1.3- 十六进制编辑器

自己上网找吧!

2- 赛题

2.1 第一题:你是管理员吗?

题目链接:http://ctf4.shiyanbar.com/web/root/index.php

解题步骤:

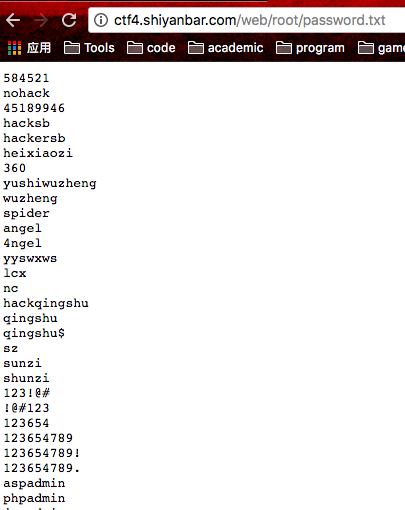

- 首先查看源代码,主页面的标题是password.txt,尝试访问password.txt:

http://ctf4.shiyanbar.com/web/root/password.txt

出现字典:

- 使用Burp Suite爆破:

首先记录字典,随便拿个记事本就行,甚至直接放在剪贴板;

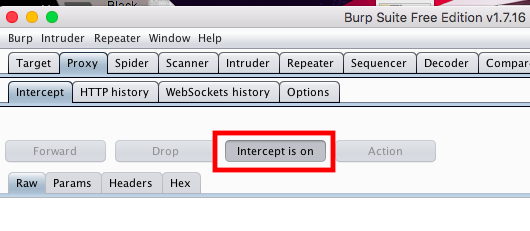

打开Burp Suite,新建项目,点击Proxy--Intercept下面的Intercept is off按钮,让它变成Intercept is on:

再次访问index.php,页面会一直保持载入,说明已经被Burp Suite抓包,点击forward,让页面加载出来,随便输入几个数,试图登录,页面卡住(被抓包),这时回到Burp Suite,在抓包界面(注意raw里面会出现彩色变量username=admin&password=123)点击action按钮,选择Send to Intruder:

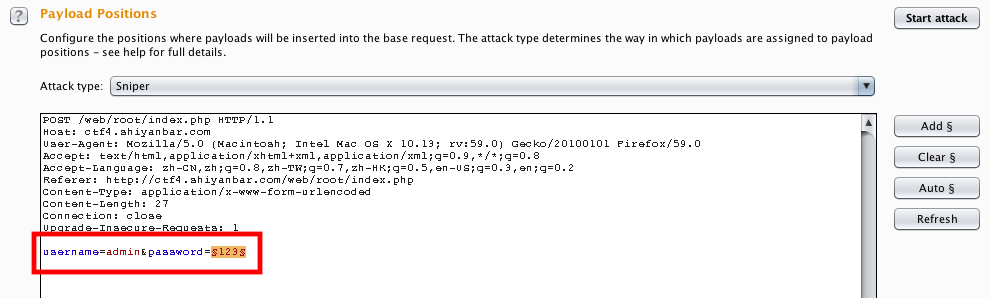

点击最上面菜单栏的Intruder选项(变成橘黄色的),点击该页面下的position选项,先点clear清除变量(因为BP默认会选中用户名username和密码password双变量,双变量爆破会很慢,因为index中的用户名是固定的admin,我们只用爆破密码就好了)再选中password的变量(也就是图中的123)点击add,这时会发现123变成$123$,说明爆破变量已经确定:

然后点击payload按钮(设置字典),在payload options这一块中,将原本的字典复制进剪贴板,然后点paste,或者直接导入文件也行:

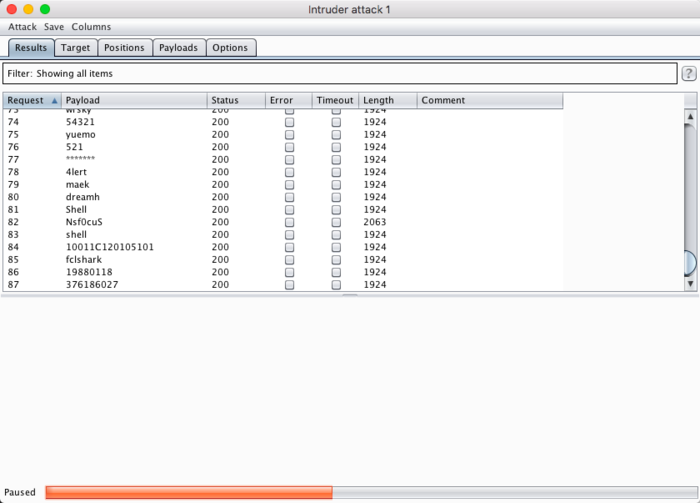

导入后直接点击右上角start attack按钮,等待……

结果是发现密码:Nsf0cuS(一长串的1924都是错误回应,那么一个2063应该很明显了……)

- 找到密码后,我们关掉抓包:Intercept is off或者直接点Forward,

我们将结果输入password.txt页面,发现只能输入五位数!?看来不行,我们得用Burp Suite来登录了,再次开始抓包

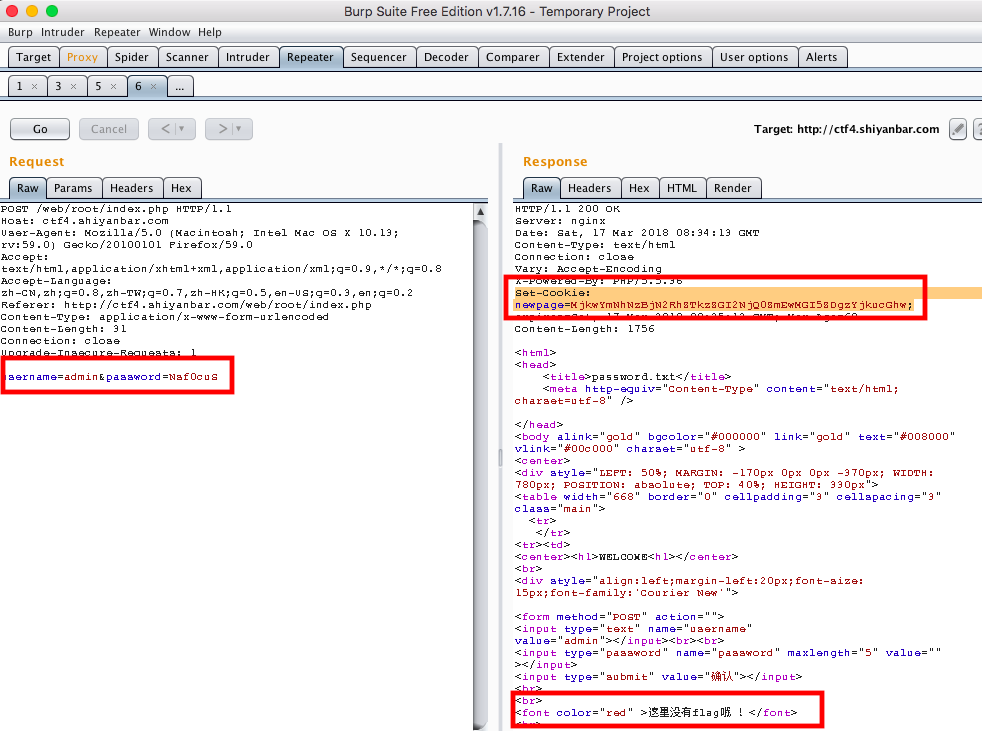

Intercept is on(如果之前点forward就不用了,Intercept会一直保持),我们随便输入一些数进去,然后登录,页面再次加载,我们抓到包后看到raw中的可修改的彩色部分:

我们再次点击action按钮,选择Send to Repeater按钮(重放功能),在Request栏中将password改为Nsf0cuS,点击go按钮,Response中出现信息,发现Set-Cookie:newpage=MjkwYmNhNzBjN2RhZTkzZGI2NjQ0ZmEwMGI5ZDgzYjkucGhw;

bingo!但是还是没有找到flag!

- 我们对

MjkwYmNhNzBjN2RhZTkzZGI2NjQ0ZmEwMGI5ZDgzYjkucGhw;进行base64解码,

结果为:290bca70c7dae93db6644fa00b9d83b9.php

关掉抓包:Intercept is off

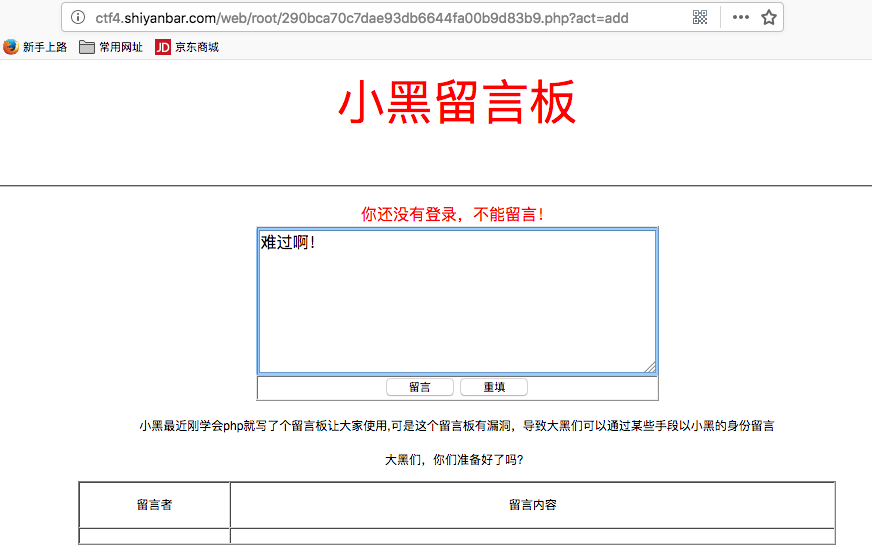

赶紧访问试试:http://ctf4.shiyanbar.com/web/root/290bca70c7dae93db6644fa00b9d83b9.php

发现又是一个新界面,还没结束!打开抓包,随便输入点东西:

抓到包发现了可修改部分!赶紧Send to Repeater,修改Cookie: IsLogin=1和userlevel=root,gogogo~

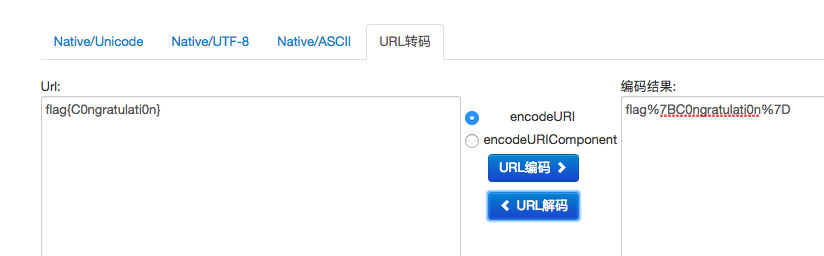

- flag终于出现!但是!注意这个格式!千万不要以为直接输入上面的数就可以了!错!

因为%7B和%7D是{和},所以答案应该再进行url解码!

2.2 第二题:iOS

解题链接:http://ctf4.shiyanbar.com/web/IOS/index.php

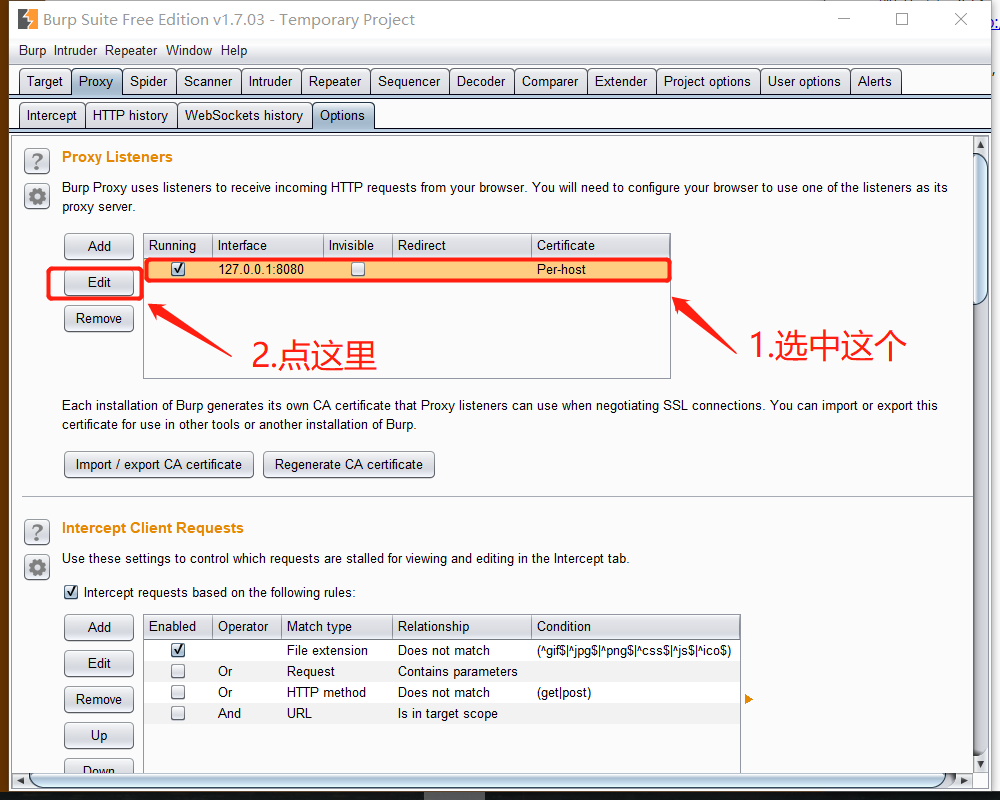

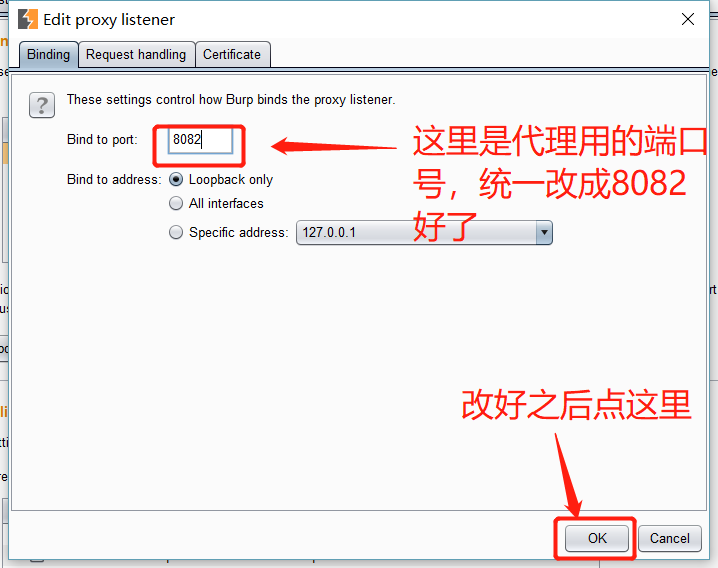

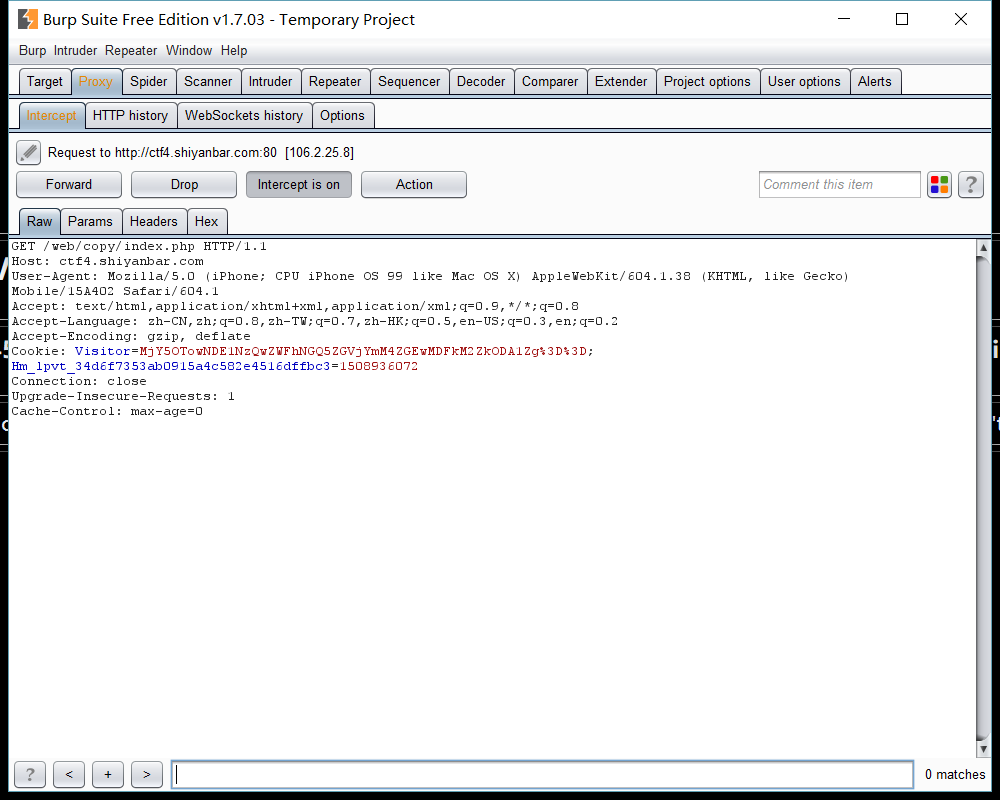

- 打开解题界面后,出现系统升级至iOS99字样,由此可以推出,需要修改User-Agent,打开burpsuite,进入下图选项卡

- 然后是修改浏览器的代理设置,将ip地址和端口号设置成和上图一样的即可。

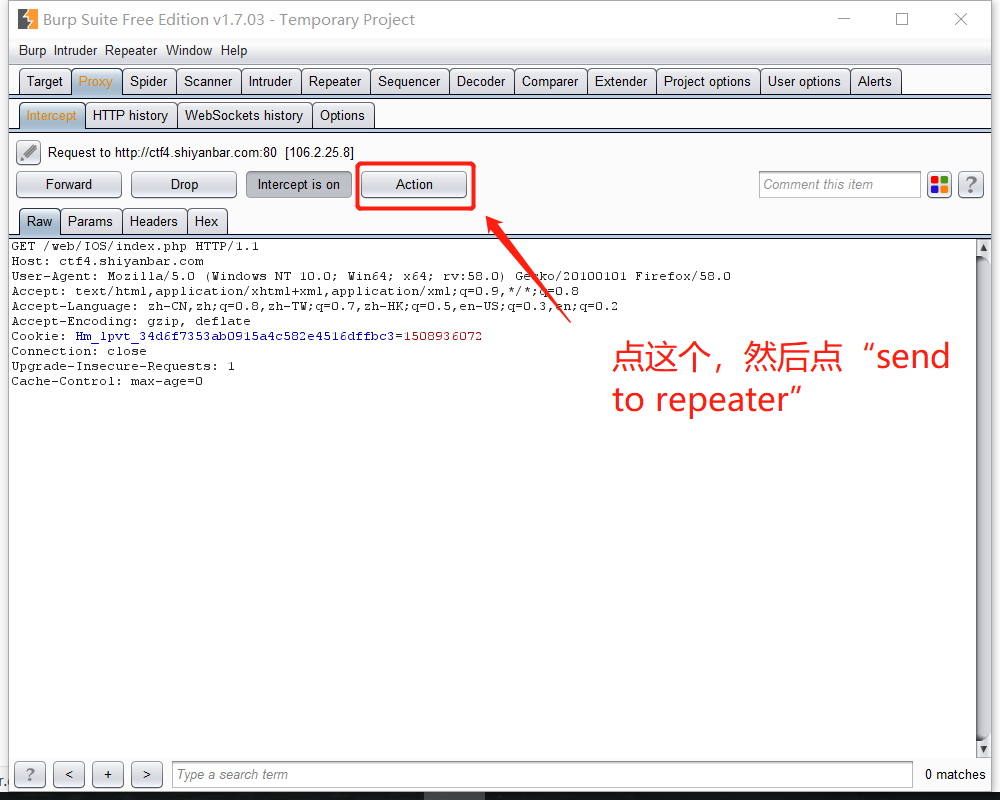

- 开启浏览器的代理,刷新界面,可以看见出现下图的情况:

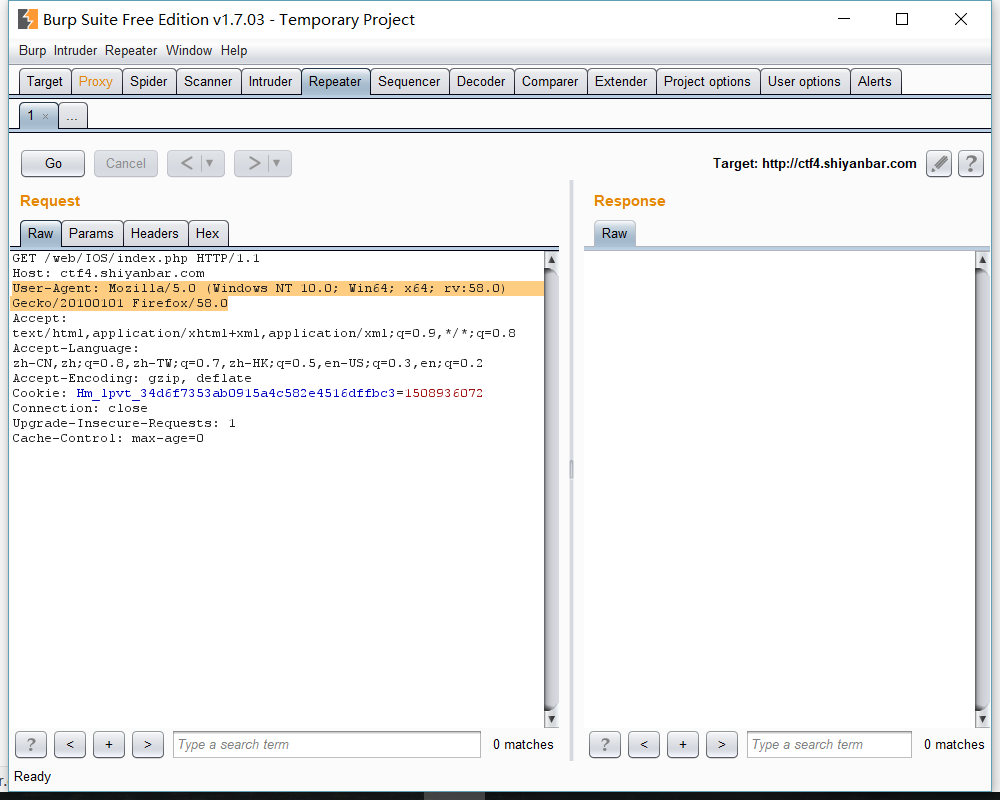

- 切换至repeater选项卡,将下图中user-agent部分进行修改

- 修改成下图对应位置的样子之后,点go,右半部分反馈得到flag:

2.3 第三题:照猫画虎

解题链接:http://ctf4.shiyanbar.com/web/copy/index.php

- 打开链接出现如下界面

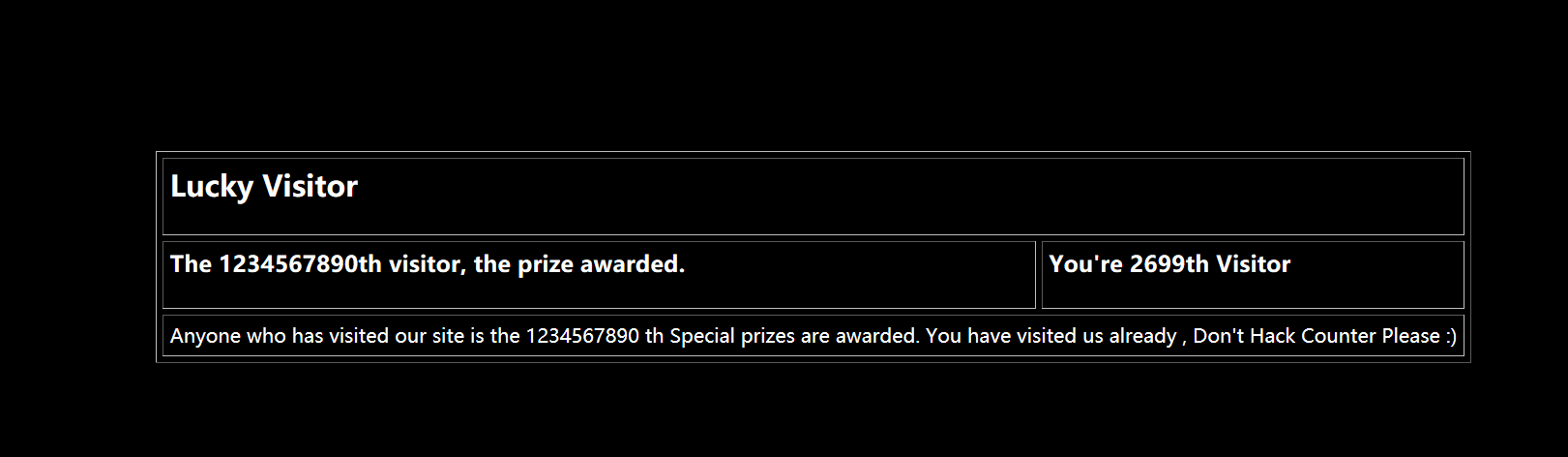

- 根据最下面一排的提示,可以得知,要为第1234567890位用户才可以访问,尝试用burpsuite抓包

- 可以发现在Cookie那一栏出现:

Visitor=MjY5OTowNDE1NzQwZWFhNGQ5ZGVjYmM4ZGEwMDFkM2ZkODA1Zg%3D%3D;

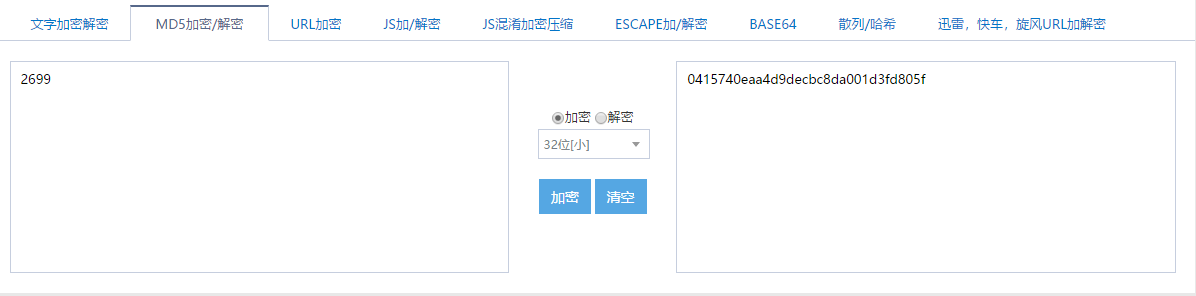

因为%3D%3D转换之后是==,则可以猜测Visitor=后面所跟的是经过base64加密的字符串,对字符串进行解码,得到

2699:0415740eaa4d9decbc8da001d3fd805f

其长度为32,刚好是2699的32位小写md5编码:

- 根据页面中出现的

You're 2699th Visitor可得cookie中Visitor后的字符串格式为“ base64(人数:md5(人数))”,将1234567890进行32位小写的md5加密,得到:

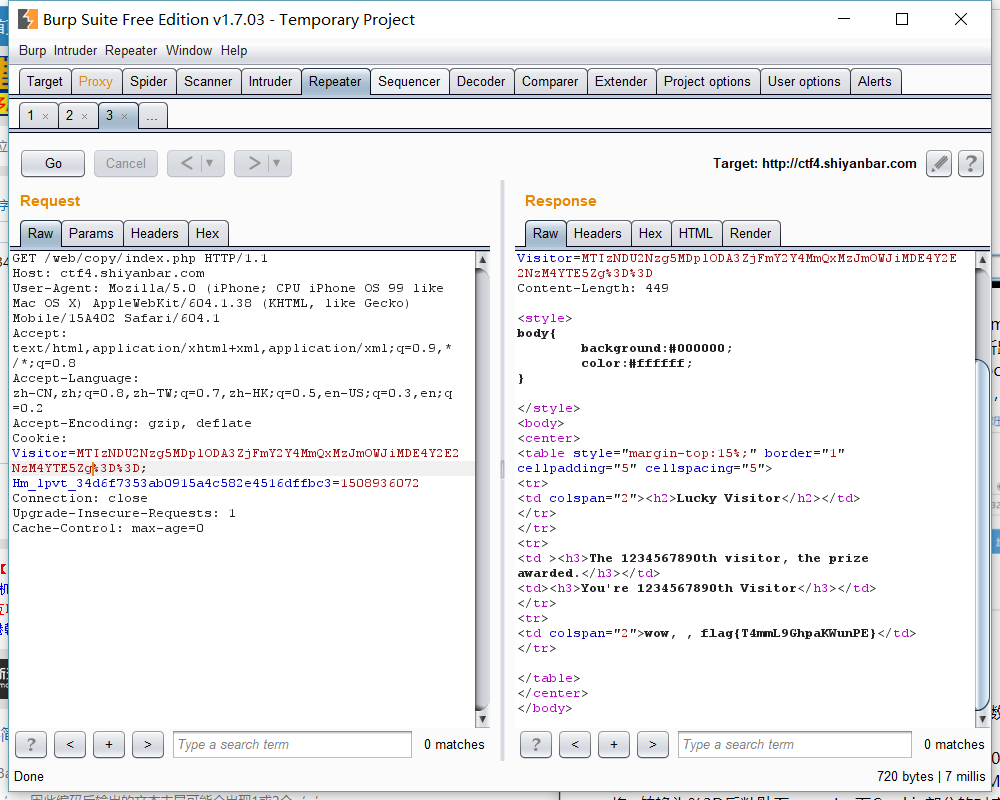

e807f1fcf82d132f9bb018ca6738a19f

在该字符串前面加上1234567890:构成

1234567890: e807f1fcf82d132f9bb018ca6738a19f

进行base64编码,得到:

MTIzNDU2Nzg5MDplODA3ZjFmY2Y4MmQxMzJmOWJiMDE4Y2E2NzM4YTE5Zg==

将=转换为%3D后粘贴至repeater下Cookie部分的对应位置。点go,得到flag:

2.4 第四题:问题就在这

题目描述:找答案 GPG key: GhairfAvvewvukDetolicDer-OcNayd#

解题链接:http://ctf4.shiyanbar.com/ste/gpg/john.tar.gz.gpg

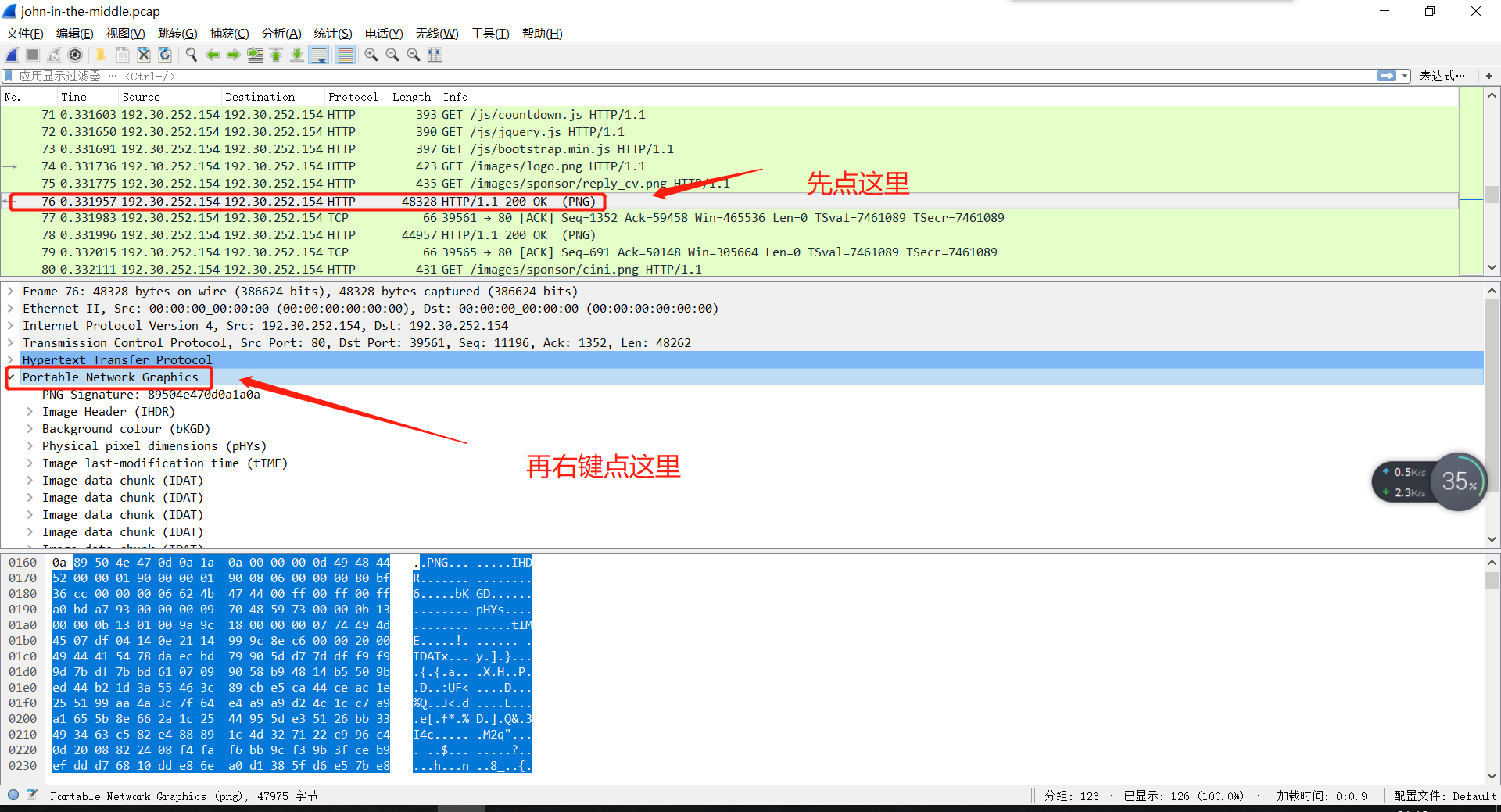

- 点击链接后会下载一个文件,文件后缀名是gpg,使用工具https://gpg4win.org/download.html直接输入key解密出文件,解压后发现是一个后缀名为pcap的数据包文件。

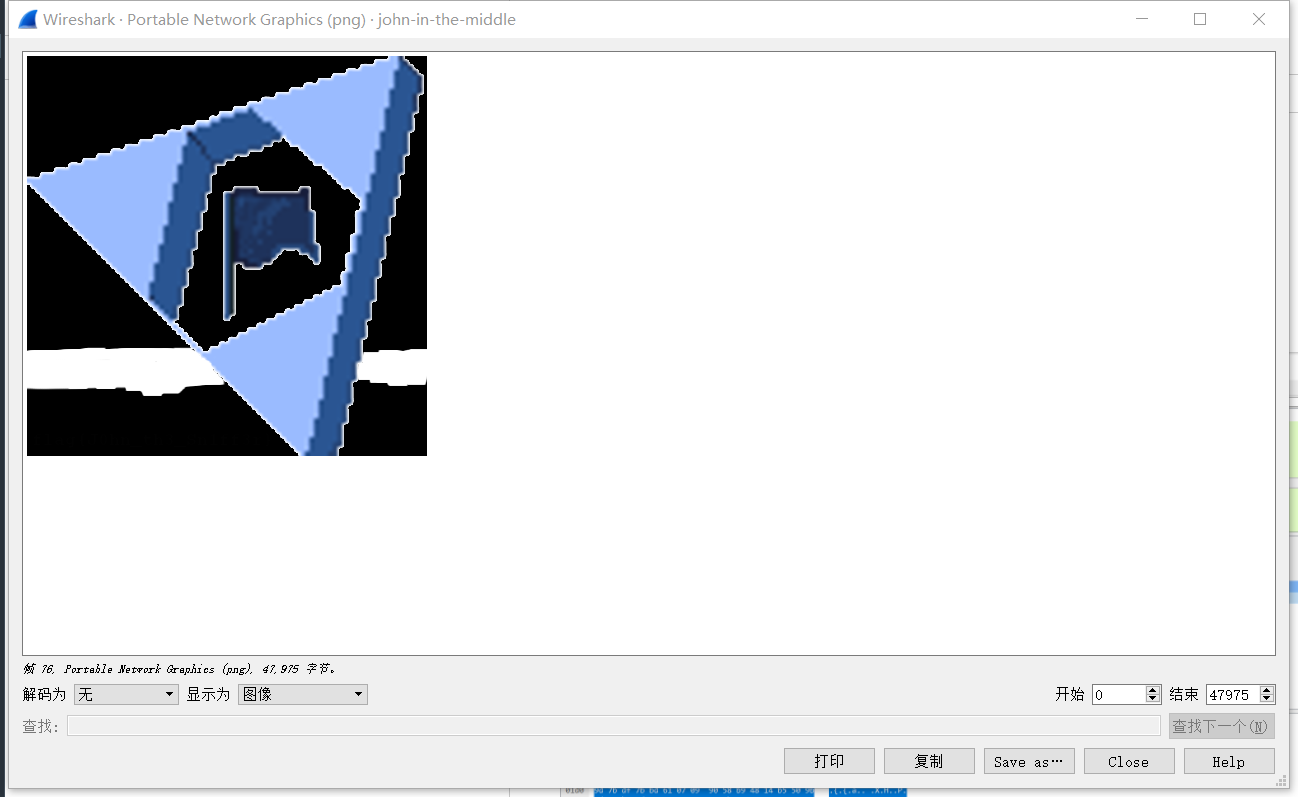

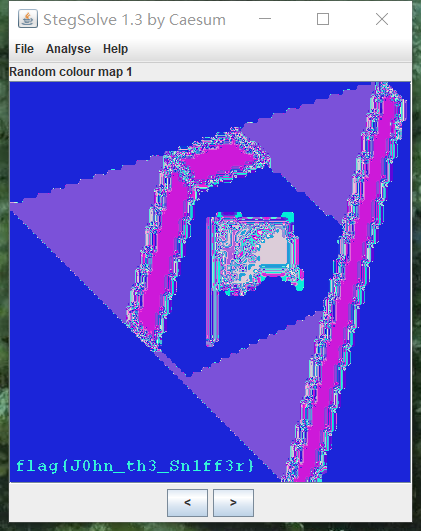

- 利用 wireshark打开后,

右键选择“显示分组字节”

- 保存为png图片,用stegsolve打开,一个一个试就能得到flag了:

2.5 第五题:你最美~

题目链接:http://ctf4.shiyanbar.com/web/root/index.php

解题步骤:

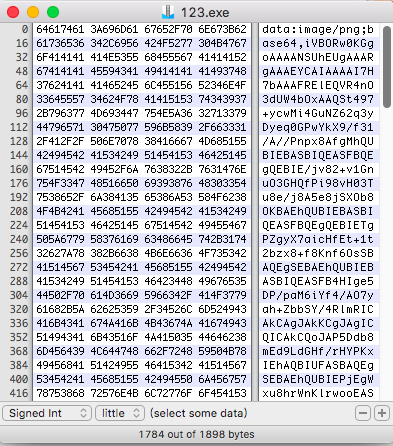

- 点击之后是一个123.exe用16进制的编辑器(网上随便找一个)打开:

- 药~是个base64的图片,上base64图片解码

- 药~打开手机微信扫一下:

you're beautiful~

2.6 第六题:shellcode

解题链接:http://ctf4.shiyanbar.com/re/shellcode/shellcode.txt

- 新弹出的界面只包含以下信息,熟悉注入的同学一看就很像shellcode:

x6ax0bx58x99x52x66x68x2dx63x89xe7x68x2fx73x68x00x68x2fx62x69x6ex89xe3x52xe8x34x00x00x00x65x63x68x6fx20x5ax6dx78x68x5ax33x74x54x53x45x56x73x62x47x4ex76x5ax47x56x66x53x56x4ex66x63x32x39x66x51x32x39x76x62x48x30x4bx7cx62x61x73x65x36x34x20x2dx64x00x57x53x89xe1xcdx80

- 药~丢进十六进制编辑器里面看看:

嗯,提取出内容:

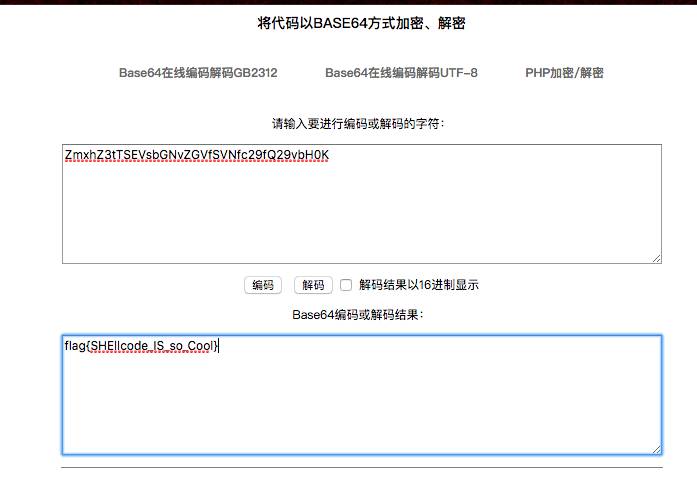

ZmxhZ3tTSEVsbGNvZGVfSVNfc29fQ29vbH0K

真熟悉~ - 药~base64解码:

- so~cool !