关于这个 HTTP.sys 漏洞,查了一些资料,没有一个写的比较全的,下面我来整理下。

这个漏洞主要存在Windows+IIS的环境下,任何安装了微软IIS 6.0以上的Windows Server 2008 R2/Server 2012/Server 2012 R2以及Windows 7/8/8.1操作系统都受到这个漏洞的影响。

如果你的服务器是windows+IIS就需要注意下了。

检测

网上检测的方法比较多,要运行什么Py文件啦,安装扫描工具啦,都不符合实际情况。下面我说一种比较简单易操作的方式。

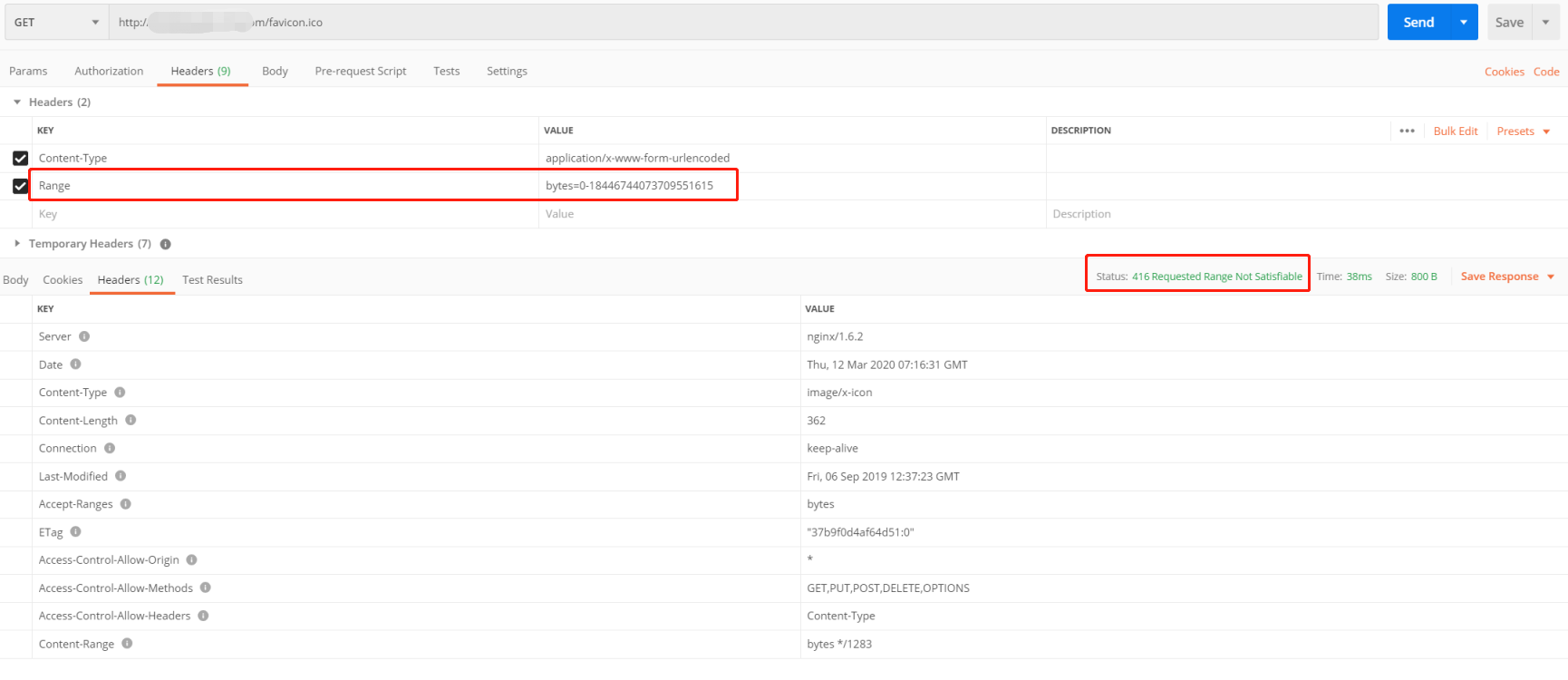

Postman 大家都用过,直接用Postman 就可以检测出来。

在请求包中添加Range字段,如下:

服务器响应400,证明不存在HTTP.sys远程代码执行漏洞。如果响应416,则证明系统存在漏洞。

Range: bytes=0-18446744073709551615

下面是Postman执行结果:

修复

一般有两种方案

- 下载补丁包

- 禁用IIS内核缓存(缓解方案)

当然个人还是比较推荐第一种方案。

修复异常

下载补丁包,执行,会发现一直提示 正在此计算机搜索更新...

针对这个情况,可以试下才面操作。

- 找到“Windows Update”服务。

- 然后单击“停止”,关闭该服务,再将启动类型改为“手动”

- 然后重命名C:WindowsSoftwareDistribution文件夹为其他名称 。

- 重命名完成后,重启电脑,重新启用Windows Update服务。

- 再去执行补丁包,这时候就能安装成功了。

补充下我们使用的服务器是Windows Server 2012 R2

最后

如果需要补丁包,请关注我的公众号:taozsay ,回复:HTTP.sys

参考: