20155334 Exp6 信息搜集与漏洞扫描

一、实验问题回答

-

哪些组织负责DNS,IP的管理?

答:互联网名称与数字地址分配机构ICANN,该机构决定了域名和IP地址的分配。负责协调管理DNS各技术要素以确保普遍可解析性,使所有的互联网用户都能够找到有效的地址。其下有三个支持机构,其中地址支持组织ASO负责IP地址系统的管理;域名支持组织DNSO负责互联网上的域名系统的管理。ICANN是为承担域名系统管理,IP地址分配,协议参数配置,以及主服务器系统管理等职能而设立的非盈利机构。 -

什么是3R信息?

答:3R是指:注册人Registrant、注册商Registrar、官方注册局Registry

二、实验总结与体会

这次实验的涉及面比较广,需要操作的东西比较分散。主要学习并尝试使用了常用的信息收集、漏洞扫描等几种方式。

通过这次的实验让我明白了,网络信息可以被许多工具收集到,我们通过分析这些信息,就能够制定一系列的攻击方式,实现攻击的目的。

此外,我们也可以根据这些信息,修复加固我们的计算机,防止对方的恶意攻击。

三、实践过程记录

一、 信息搜集

-

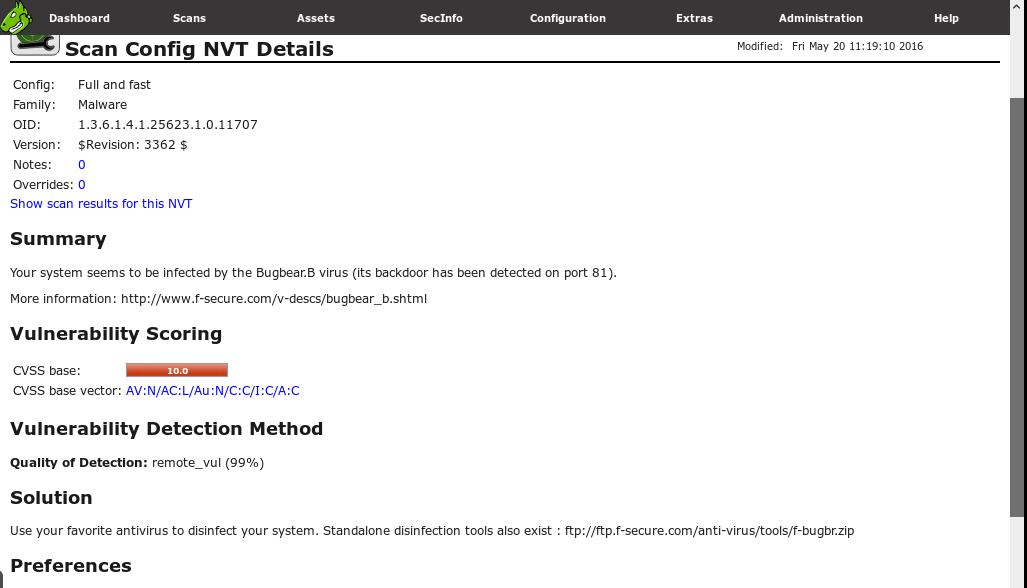

whois

用whois可以查询网站的域名注册信息,这里用了我最喜欢的秦时明月的网址做测试:直接在kali终端输入:whois qinsmoon.com,以下是查询结果:

-

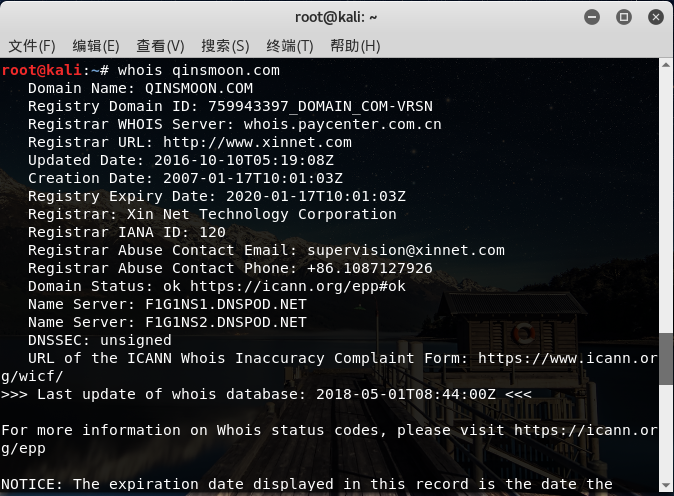

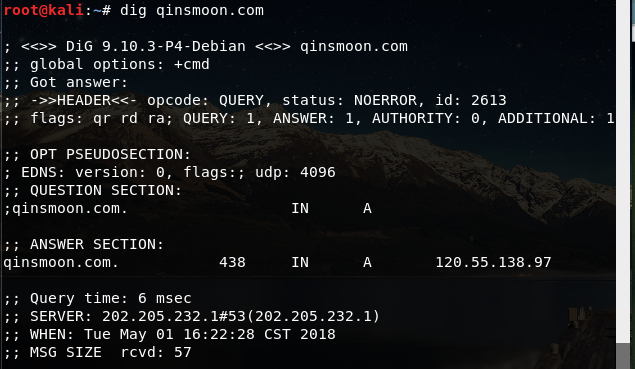

nslookup,dig域名查询,以

qinsmoon.com为例进行实验:- nslookup

- dig

- nslookup

-

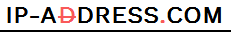

IP2Location 地理位置查询

登录网址www.maxmind.com以根据IP查询地理位置:

-

在这个

网站也可以查找IP地址

网站也可以查找IP地址

嗯······居然在北海······ -

IP2反域名查询

在shodan搜索引擎可以进行反域名查询,这个shodan并不是特别了解,但毕竟要做实验,怎么也得查一下吧,结果有点吓人:

-

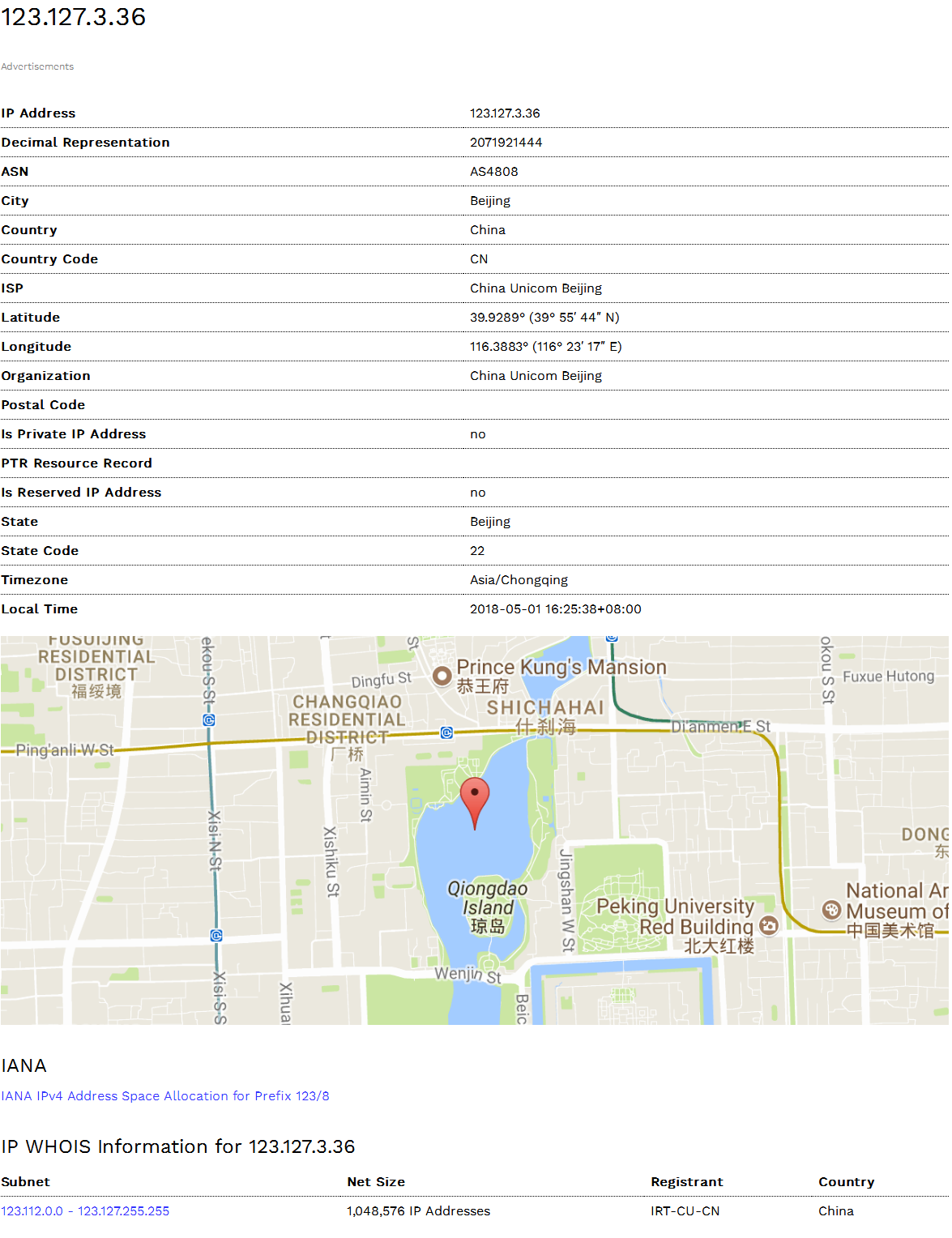

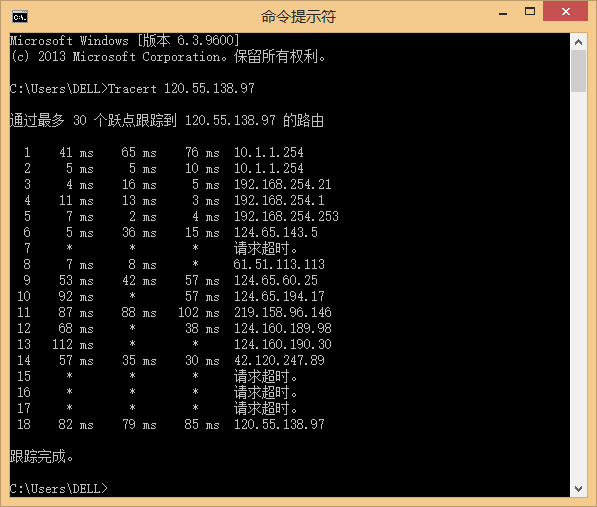

Tracert路由探测

分别在Windows和kali上输入:Tracert 地址

-

检测特定类型的文件

有些网站会链接通讯录,订单等敏感的文件,可以进行针对性的查找,比如在百度上输入filetype:xls 统计表 site:edu.cn

-

nmap的使用

- 探索活跃的主机

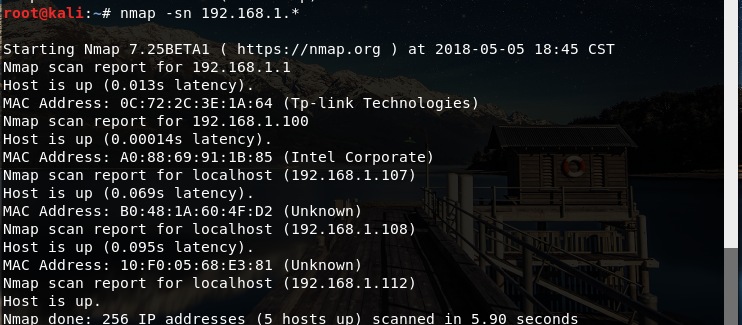

在kali命令行输入nmap -sn 192.168.1.*扫描整个网段,得到:

- 使用

nmap -O 192.168.1.100获取目标机的操作系统等信息:

- 使用

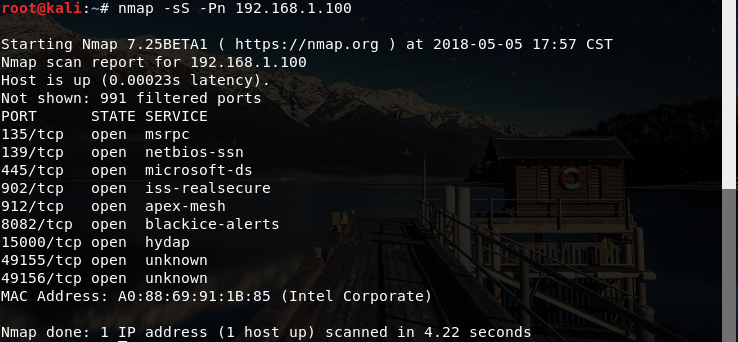

nmap -sS -Pn 192.168.1.100命令进行TCP SYN扫描,其中-sS是TCP SYN扫描,-Pn是在扫描之前:

- 使用

nmap -sV -Pn 192.168.1.100命令,其中-sV用来查看目标机的详细服务信息:

- 探索活跃的主机

-

网络服务扫描

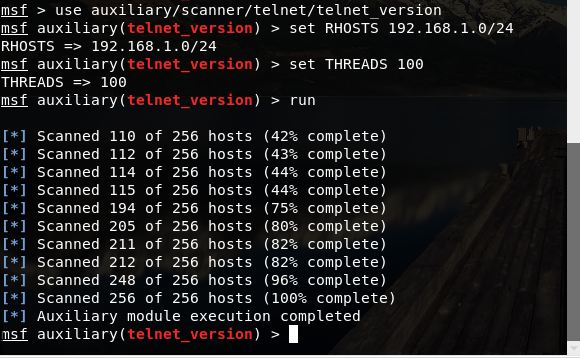

- Telnet服务扫描

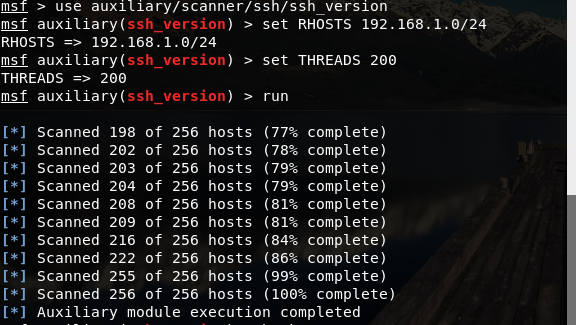

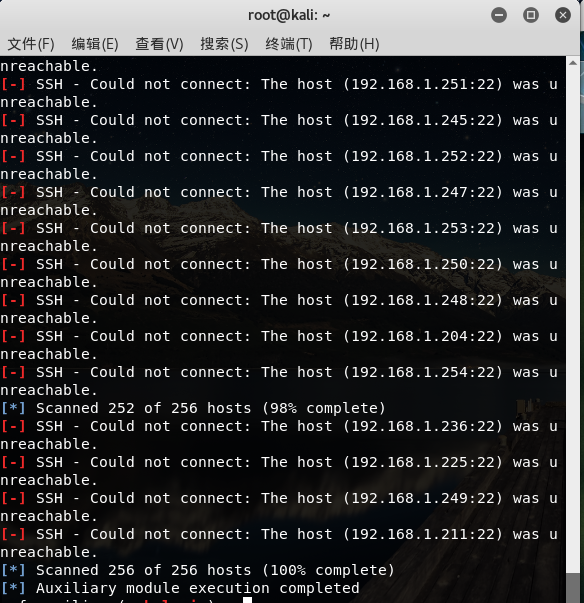

- SSH服务扫描

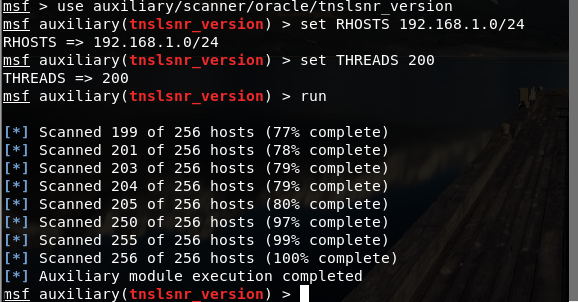

- Oracle数据库服务查点

- 口令猜测与嗅探

use auxiliary/scanner/ssh/ssh_login进入ssh_login模块

set RHOSTS 192.168.1.0/24设置目标IP或IP段

set USERNAME root设置目标系统的管理员账号

set PASS_FILE /root/password.txt设置破解的字典

set THREADS 200提高查询速度

- Telnet服务扫描

二、 漏洞扫描

-

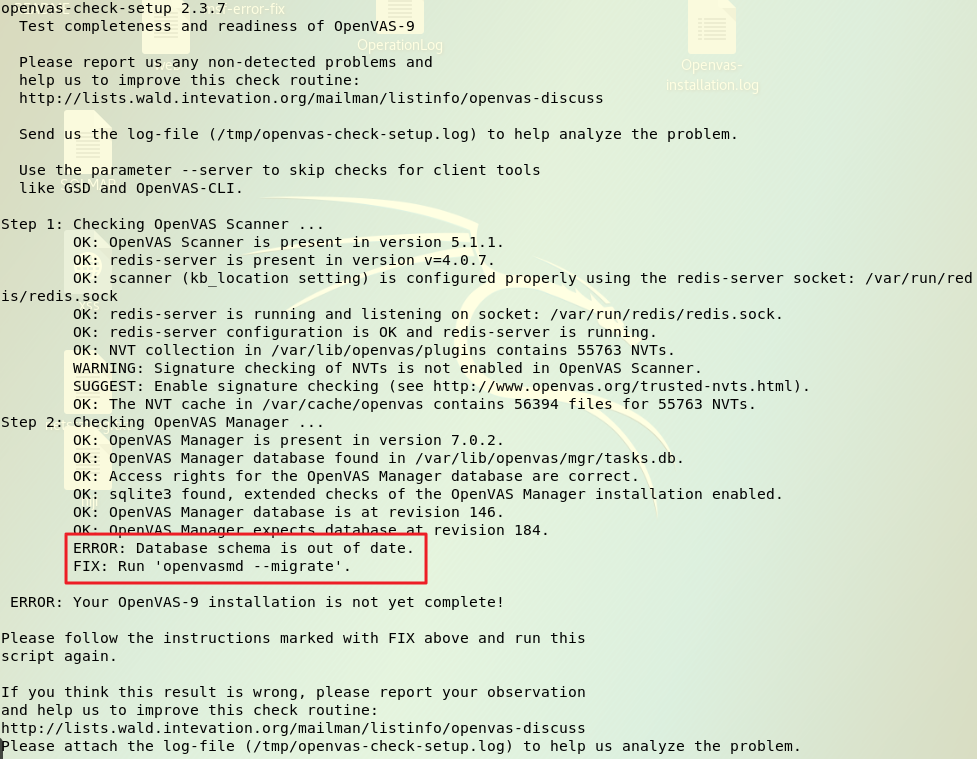

检查安装状态,开启VAS,使用

openvas-check-setup,结果出现错误:

-

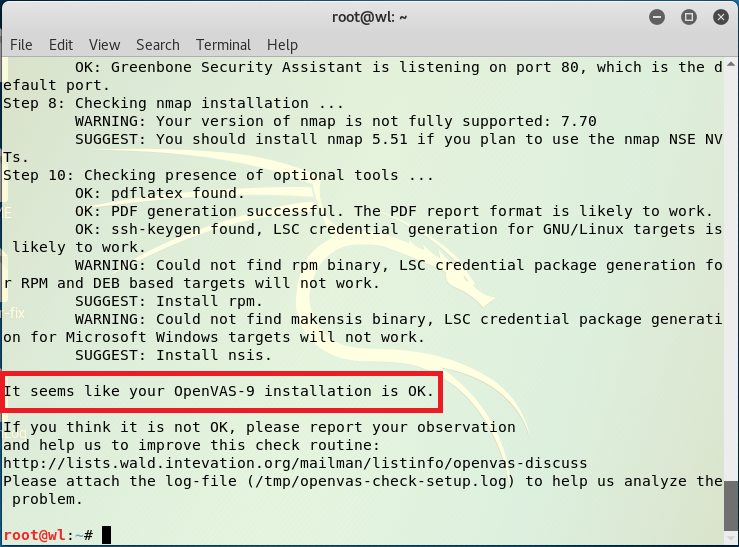

按照FIX的指导,一步一步进行操作:

openvasmd --migrate openvas-manage-certs -a openvas-manage-certs -a -f openvasmd openvas-check-setup

修复完成:

-

openvas-start打开服务,浏览器进入https://127.0.0.1:9392,登录:

-

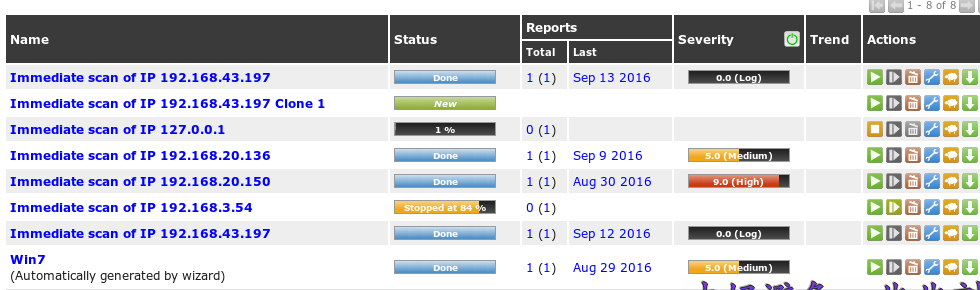

新建任务,选择

Tasks->Task Wizard->Start Scans,一会儿后有:

-

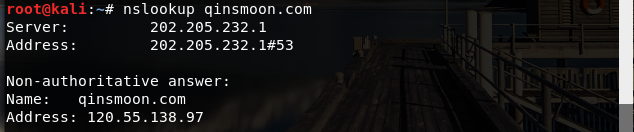

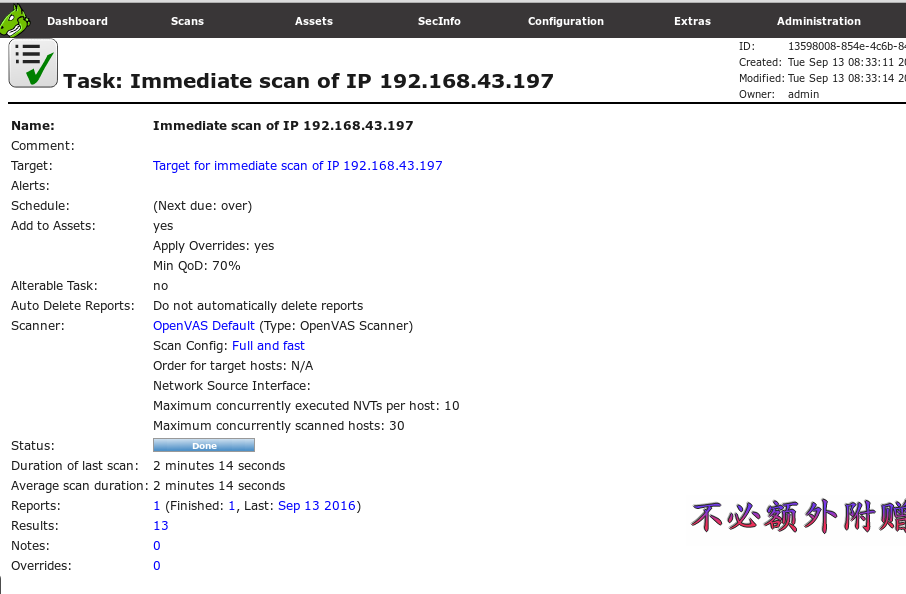

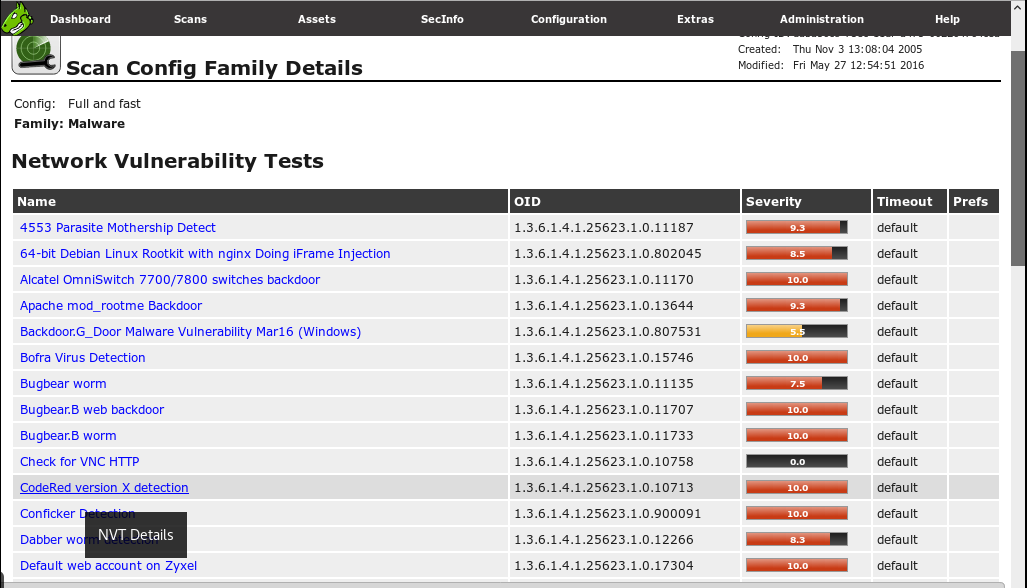

打开该扫描结果的详细信息,如下图所示:

点击

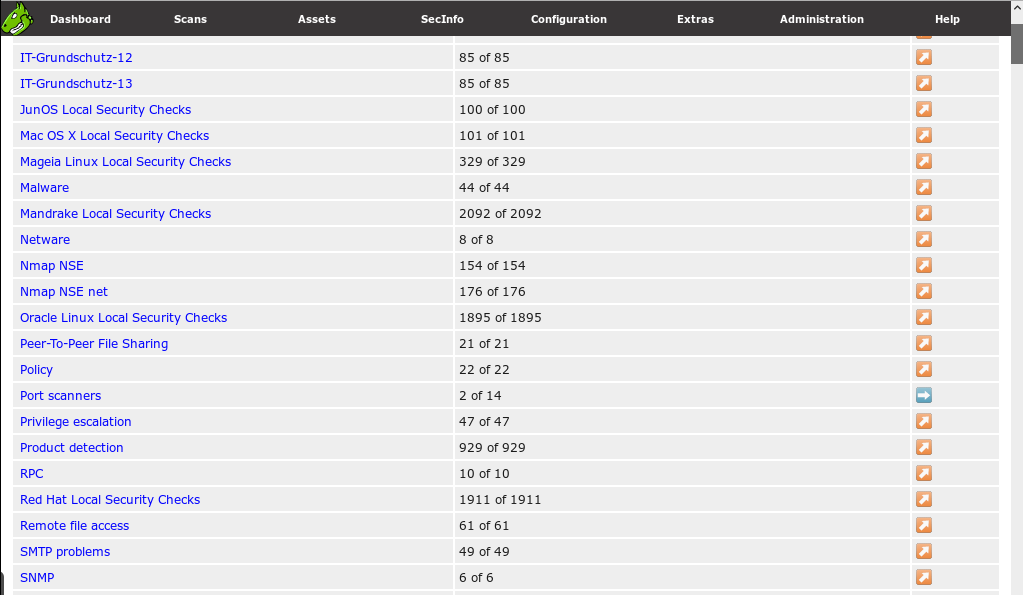

Full and fast:

点开一个危险等级较高的漏洞,详细描述如下: