Exp6 信息搜集与漏洞扫描

收集渗透目标的情报是最重要的阶段。如果收集到有用的情报资料的话,可以大大提高对渗透测试的成功性。收集渗透目标的情报一般是对目标系统的分析,扫描探测,服务查点,扫描对方漏洞,查找对方系统IP等,有时候渗透测试者也会用上“社会工程学”。渗透测试者会尽力搜集目标系统的配置与安全防御以及防火墙等等。

实验内容

实验环境

- 主机

Kali - 靶机

Windows 10

实验工具

- 平台

Metaploit

信息收集

这次实验我们就尝试收集一下besti的信息。

网站/服务器信息:whois

- 首先先用KALI上的whois命令查询一下

root@KALI:~# whois http://www.besti.edu.cn/

果然失败了。

-

在阿里云的whois页面查询

显示结果为未查询到注册信息。

-

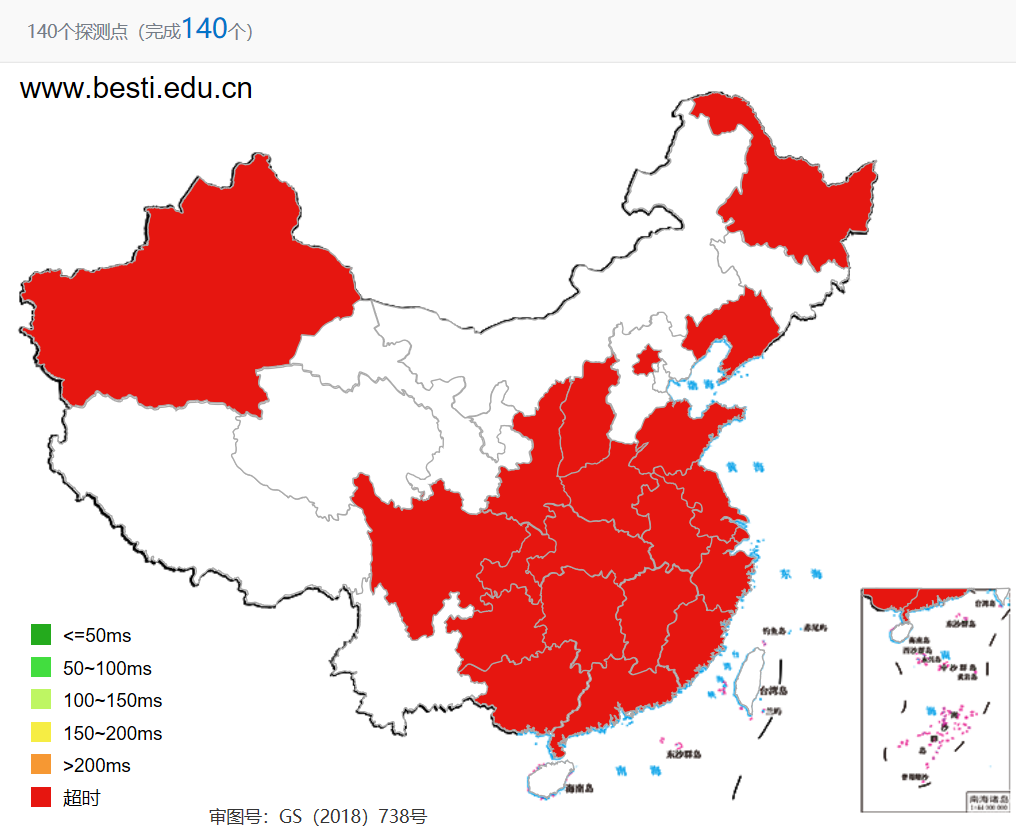

在来到站长之家,虽然没有edu后缀的网站信息,但在

站长工具中提供了许多小手段。

- ping检测

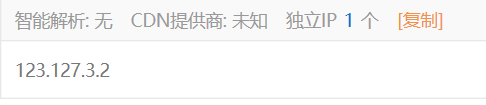

可以看到140个国内外检测点全都超时了。不过我们还是获得了部分信息,比如

独立IP:

123.127.3.2

202.205.232.8

-

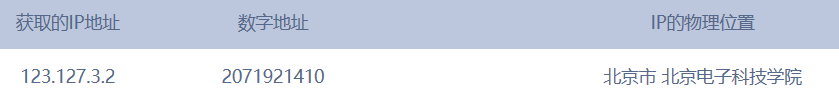

IP所在地查询

从上述两个IP,可以获得数字地址和地址

-

IP-Whois查询

虽然直接对besti的url进行whois行不通,但是对ip进行whois还是ok的。

这次信息就比较丰富了,3R全了,还有邮箱,地址,电话,建站时间这些。

还是隐去了一些比较好……

……

inetnum: 123.127.3.0 - 123.127.3.127

netname: BESTI-CO

descr: BESTI-CO

country: CN

admin-c: *

tech-c: *

mnt-by: *

status: ASSIGNED NON-PORTABLE

last-modified: 2008-09-04T07:22:15Z

source: APNIC

person: Guo * wei

address: Feng dai qu *

country: CN

nic-hdl: *

phone: +86-10-*

fax-no: +86-10-*

e-mail: *@bestr.edu.cn

mnt-by: *

last-modified: 2008-09-04T07:51:06Z

source: APNIC

……

- PC权重

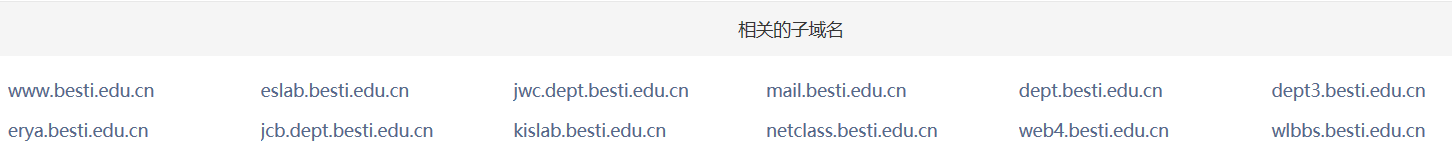

- 可以找到域名下的子域名

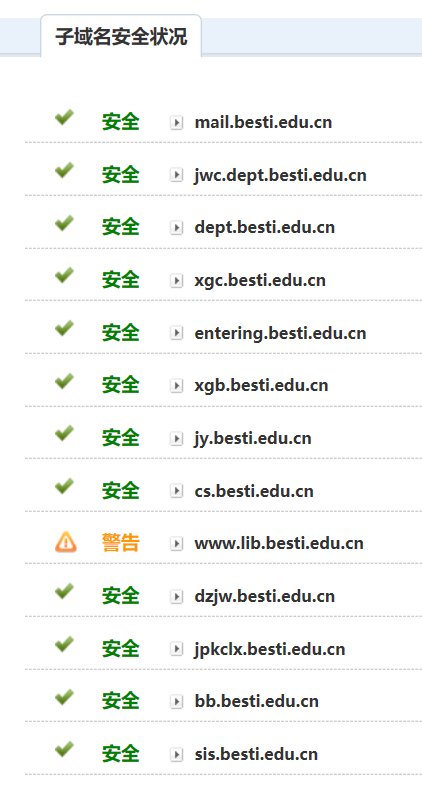

- 网站安全查询

- 可以看到besti的安全评分100,但是子域名下lib.besti.edu.cn有警告。

ps:有空的话可以尝试一下爆库……

在lib页面下可能可以获得:

服务器配置信息

网站目录结构

- HTTP状态监测

ps:besti没有用https啊,没有SSL证书

- 还是瞅到了一些信息的。

X-Powered-By: Servlet/3.0 JSP/2.2 (InforSuite APP Server Java/Oracle Corporation/1.7) // 数据库

Server: InforSuite APP Server //服务器

Set-Cookie: JSESSIONID=a5a84a71a4f65b300d34296361be; Path=/; HttpOnly

Content-Type: text/html;charset=UTF-8 //编码格式

dig反向地址解析

- 在Whois阶段,将IP地址解析了,因此以下命令就略去了。

host -t ns hostname //获得dns服务器,a参数可以查询IP

fierce -dns domainName //域名列表查询

dig -x ip @DNSserver

//查看反向解析,理论上应该遍历整个域名树

又被besti过滤掉了……不过用工具还是获得了同IP域名

tracert路由追踪

traceroute ip

//查询路由路径,没看出来有啥用,在站长工具中可以选择源IP地址,观察不同发起源经过的路由路径

操作系统指纹识别

banner抓取是应用程序指纹识别而不是操作系统指纹识别。Banner信息并不是操作系统本身的行为,是由应用程序自动返回的,比如apathe、exchange。而且很多时候并不会直接返回操作系统信息,幸运的话,可能会看到服务程序本身的版本信息,并以此进行推断。

telnet domainName 21 //日常被besti过滤

netdiscover私有网段主机查询

- 感觉没啥用,攻击私有网段的主机不太明白意义所在。

root@besti155214:~# netdiscover

Currently scanning: 172.30.9.0/16 | Screen View: Unique Hosts

344 Captured ARP Req/Rep packets, from 3 hosts. Total size: 20640

_____________________________________________________________________________

IP At MAC Address Count Len MAC Vendor / Hostname

-----------------------------------------------------------------------------

192.168.150.1 00:50:56:c0:00:08 279 16740 VMware, Inc.

192.168.150.2 00:50:56:fd:a1:c2 59 3540 VMware, Inc.

192.168.150.254 00:50:56:e7:fa:88 6 360 VMware, Inc.

漏洞扫描

Nmap进行操作系统探测

nmap -O url //-O参数扫描操作系统

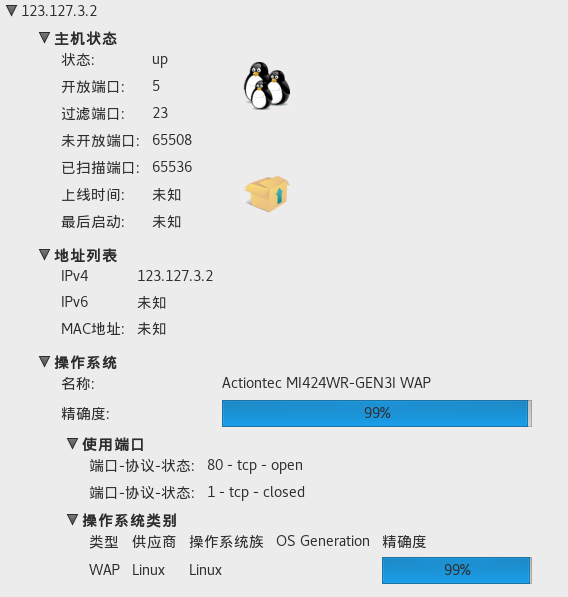

这里我们尝试一下zenmap,在kali应用程序/信息收集,目录下打开。

zenmap是一个可视化的nmap工具,可以根据用户需要设置namp参数。

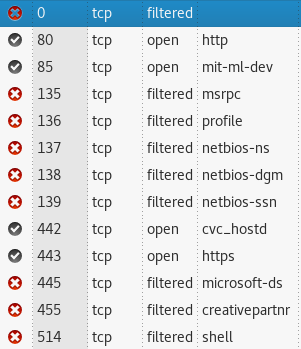

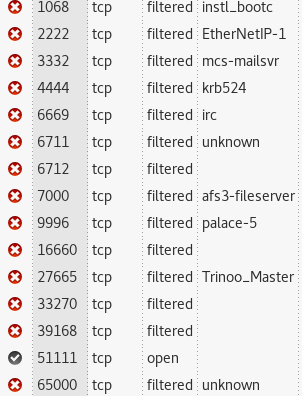

nmap -p 0-65535 -T4 -A -v -Pn 123.127.3.2

端口设置0-65535,然后我就去吃饭了哈哈。

//吃完饭回来基本扫描完毕了,可以查看端口和主机明细

可以看到了主机操作系统猜测Actiontec MI424WR-GEN3I WAP (99%),还有5个开放的端口。可以看出该服务器搭建了http(Web)、msrpc(文件共享)、mailsvr(邮箱服务器)等

Nmap其他探测

nmap -sn 123.127.3.* //扫描目标活动IP

Nmap done: 256 IP addresses (256 hosts up) scanned in 5.57 seconds //全部活跃的咯

smb服务的查点

- 上面nmap扫描可以看到445端口服务关闭,跳过。

WAF检测

WafW00f是Python脚本,用于检测网络服务是否处于网络应用防火墙保护状态

- 这个百分百保护啊,之前被过滤的都ping不通了。

root@besti155214:~# wafw00f www.besti.edu.cn

^ ^

_ __ _ ____ _ __ _ _ ____

///7/ /.' / __////7/ /,' ,' / __/

| V V // o // _/ | V V // 0 // 0 // _/

|_n_,'/_n_//_/ |_n_,' \_,' \_,'/_/

<

...'

WAFW00F - Web Application Firewall Detection Tool

By Sandro Gauci && Wendel G. Henrique

Checking http://www.besti.edu.cn

The site http://www.besti.edu.cn is behind a IBM Web Application Security

//该网站处于Waf保护状态

Number of requests: 3

搜索引擎检测

shodan

- 有张地图挺有意思的,不过位置在景山公园北部有丶东西。

- 还有些简单的网页信息

80

tcp

http

HTTP/1.1 200 OK

X-Powered-By: Servlet/3.0 JSP/2.2 (InforSuite APP Server Java/Oracle Corporation/1.7)

Server: InforSuite APP Server

Set-Cookie: JSESSIONID=e419fd11a699167693fd07451ac1; Path=/; HttpOnly

Content-Type: text/html;charset=UTF-8

Content-Language: zh-CN

Transfer-Encoding: chunked

Date: Sun, 22 Apr 2018 16:48:21 GMT

ZoomEye

功能强大,一进去直接报漏洞的还不叫钟馗之眼吗?吓哭了

microsoft iis httpd//url检索

892332015-07-01IIS 系列 Http.sys 处理 Range 整数溢出漏洞

623502013-04-22IIS 7.5 解析错误 命令执行漏洞

604652012-11-18Microsoft IIS 密码信息泄露漏洞(MS12-073)

604662012-11-18Microsoft IIS FTP服务远程命令注入漏洞(MS12-073)

602562012-07-05Microsoft IIS多个FTP命令请求远程拒绝服务漏洞

mysql//ip检索 3306端口nmap没扫出来有点奇怪。

929762017-04-19Pre-Auth MySQL remote DOS (Integer Overflow)(CVE-201...

925132016-11-02MySQL / MariaDB / PerconaDB 权限提升漏洞(CVE-2016-6664)

925102016-11-02MySQL / MariaDB / PerconaDB 提权/条件竞争漏洞(CVE-2016-6663)

924052016-09-13MySQL <= 5.7.15 远程 Root 权限代码执行漏洞

924012016-09-09MySQL 5.5.45 (64bit) - 当地凭证信息泄露

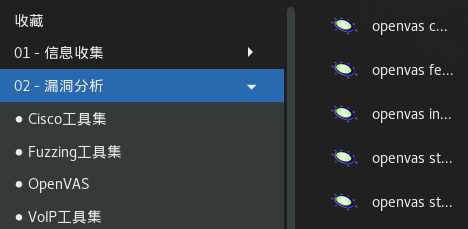

openvas

- 久等了,openvas终于登场了。

- 跳过安装事项,在KALI应用程序栏打开openvas。

openvasmd --user=admin --new-password=admin //添加admin用户

- 之后即可在WebUI界面登录,url:https://127.0.0.1:9392/

- 选择

scan/task,输入要扫描的主机IP

即可开扫描,并生成报告。

- 可以看到besti有9个中等级漏洞

分别针对80/442/443端口:

//80

攻击者可以使用这种情况在客户端和服务器之间使用中间攻击来破坏或窃听 HTTP 通信, 以便访问用户名或密码之类的敏感数据。

//442

攻击者可能可以使用已知的加密 aws 窃听客户端和服务之间的连接, 以便访问在安全连接中传输的敏感数据。

此例程报告服务接受的所有弱 SSL/TLS 密码套件。

CVE-2013-2566, CVE-2015-2808, CVE-2015-4000

成功利用此漏洞将使中间的攻击者能够访问纯文本数据流。影响级别: 应用程序

CVE-2014-3566

远程服务正在使用使用加密弱哈希算法签名的证书链中的 SSL/TLS 证书

//443

OpenSSL 容易受到安全绕过漏洞的攻击

CVE-2014-0224

此例程报告服务接受的所有 SSL/TLS 密码套件, 其中攻击向量仅于 HTTPS 服务上。

CVE-2016-2183, CVE-2016-6329

此例程报告服务接受的所有弱 SSL/TLS 密码套件。注意: 报告了端口 25/tcp 上有 "机会 TLS" 和弱密码套件的 SMTP 服务的严重性

CVE-2013-2566, CVE-2015-2808, CVE-2015-400

SSL/TLS 服务使用不科学强度的DH密钥组 (密钥长度小于 2048)攻击者可能可以在线解密 SSL/TLS 通信。

Tip: