20192423 2021-2022-2 《网络与系统攻防技术》实验五实验报告

1.实验内容

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

DNS注册人及联系方式

该域名对应IP地址

IP地址注册人及联系方式

IP地址所在国家、城市和具体地理位置

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机IP地址是否活跃

靶机开放了哪些TCP和UDP端口

靶机安装了什么操作系统,版本是多少

靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机上开放了哪些端口

靶机各个端口上网络服务存在哪些安全漏洞

你认为如何攻陷靶机环境,以获得系统访问权

(5)①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

②并练习使用Google hack搜集技能完成搜索

2.实验过程

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

DNS注册人及联系方式

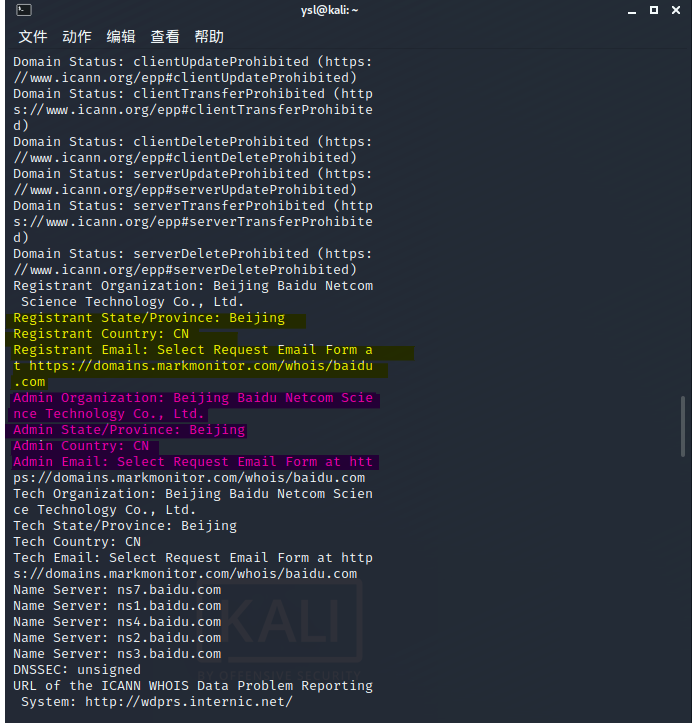

在kali虚拟机中使用指令whois baidu.com查询,可以看到注册人信息及管理人信息。

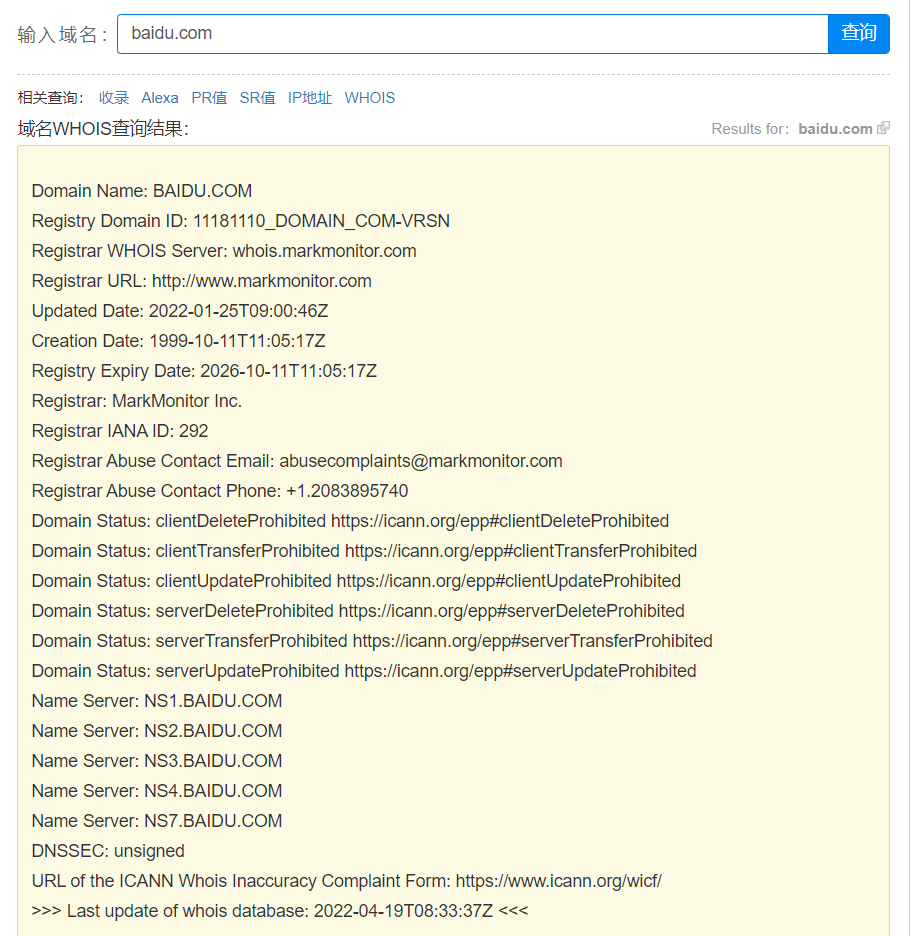

或者使用在线工具whois工具查询baidu.com信息。

综合以上两个查询方式可以看到

注册地区在中国北京

注册人为MarkMonitor Inc.

联系方式邮箱:abusecomplaints@markmonitor.com

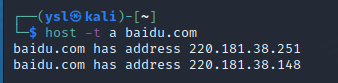

该域名对应IP地址

在kali中使用host -t a baidu.com可以得到baidu.com所对应的IP地址为220.181.38.251以及220.181.38.148

IP地址注册人及联系方式以及IP地址所在国家、城市和具体地理位置

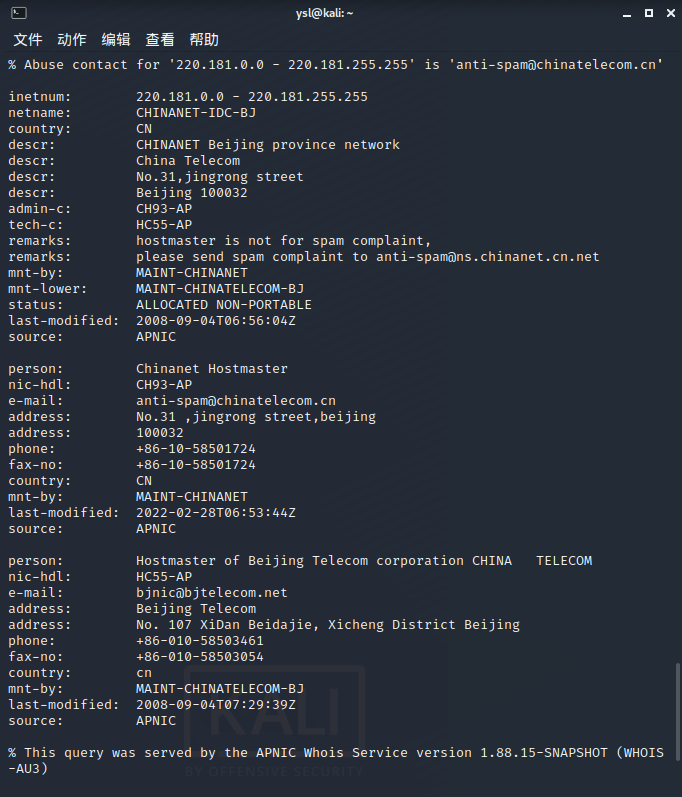

在kali虚拟机中使用指令whois 220.181.38.148查询

或者利用在线工具IPSHU查询

综合两种工具我们可以得到

IP地址的注册人为Chinanet Hostmaster

IP地址注册人的联系方式邮箱为anti-spam@chinatelecom.cn

IP地址所在位置为中国北京

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

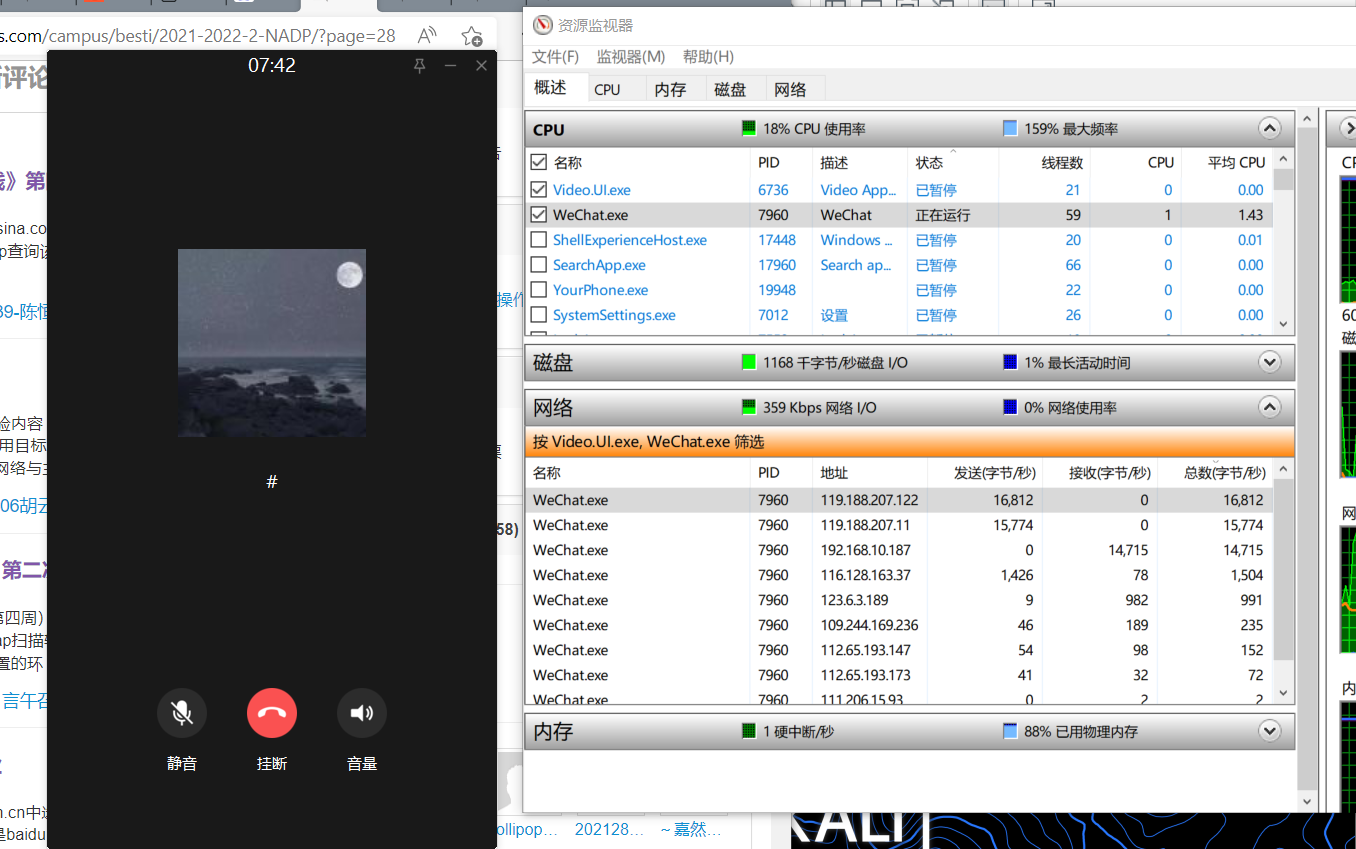

打开系统自带的资源监视器,勾选wechat以及videoui,然后我们再利用微信打电话给需要获取ip地址的好友。这里我选择打给了一位山东的朋友。筛选出的IP为119.188.207.122.

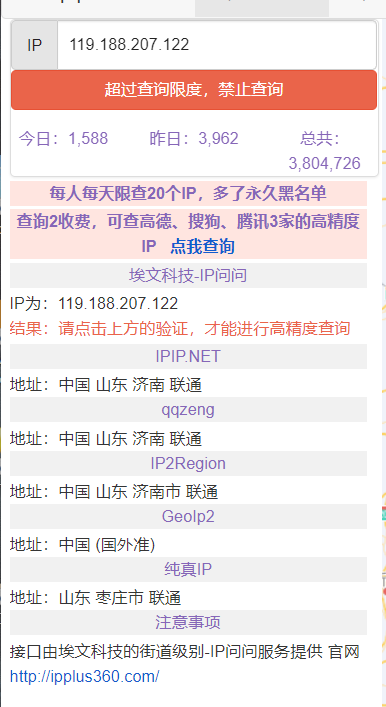

利用网站查IPIP查询此IP的信息

利用网站IPIP查询此IP的信息

得到此IP地址为中国山东省济南市

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机IP地址是否活跃

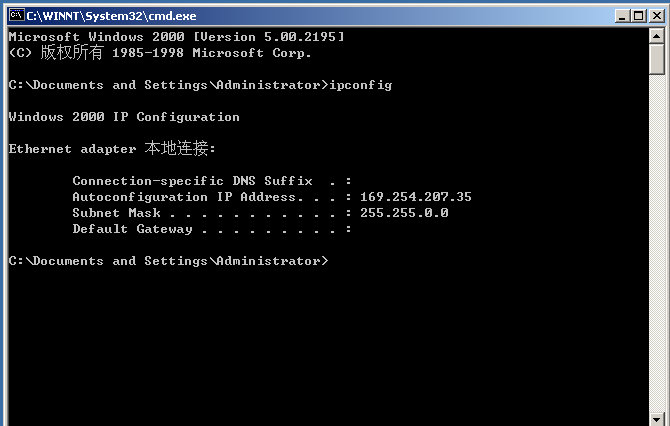

首先打开vm,导入靶机,打开命令行窗口,输入ipconfig查看靶机ip。

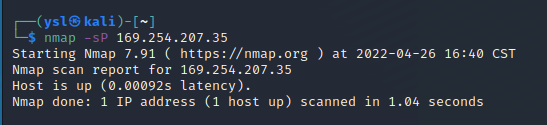

使用指令nmap -sP 169.254.207.35 查看靶机IP地址是否活跃

可以看到显示主机存活 HOST is up

靶机开放了哪些TCP和UDP端口

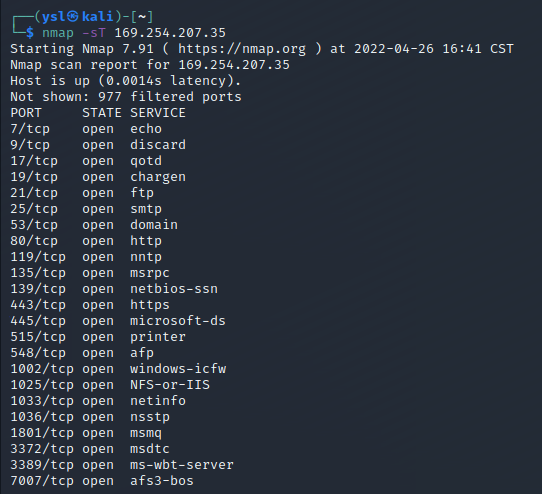

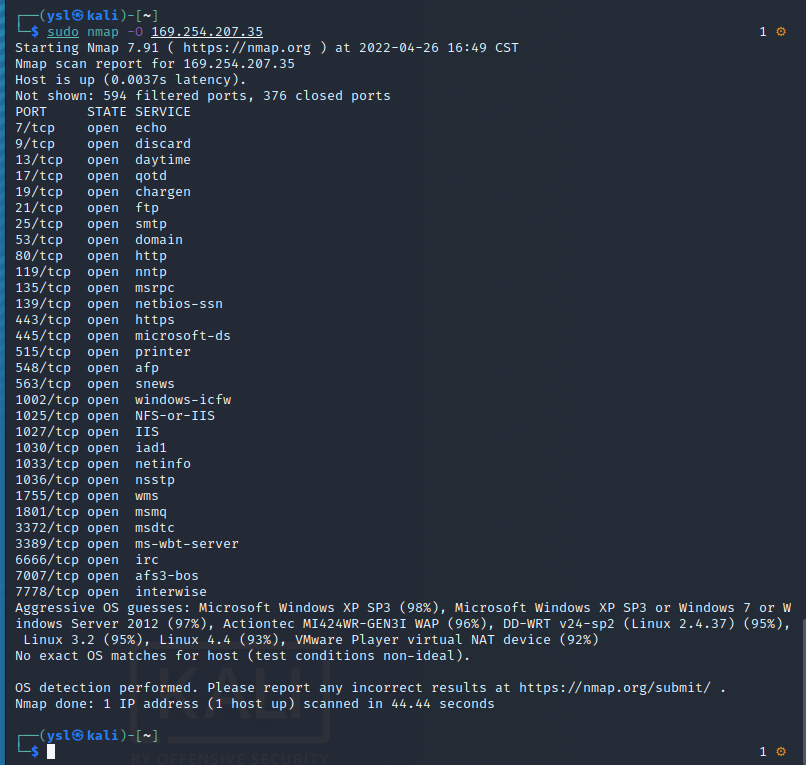

使用指令nmap -sT 169.254.207.35 查看靶机开放了哪些TCP端口

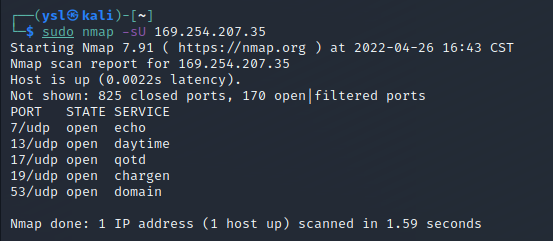

使用指令nmap -sU 169.254.207.35 查看靶机开放了哪些UDP端口

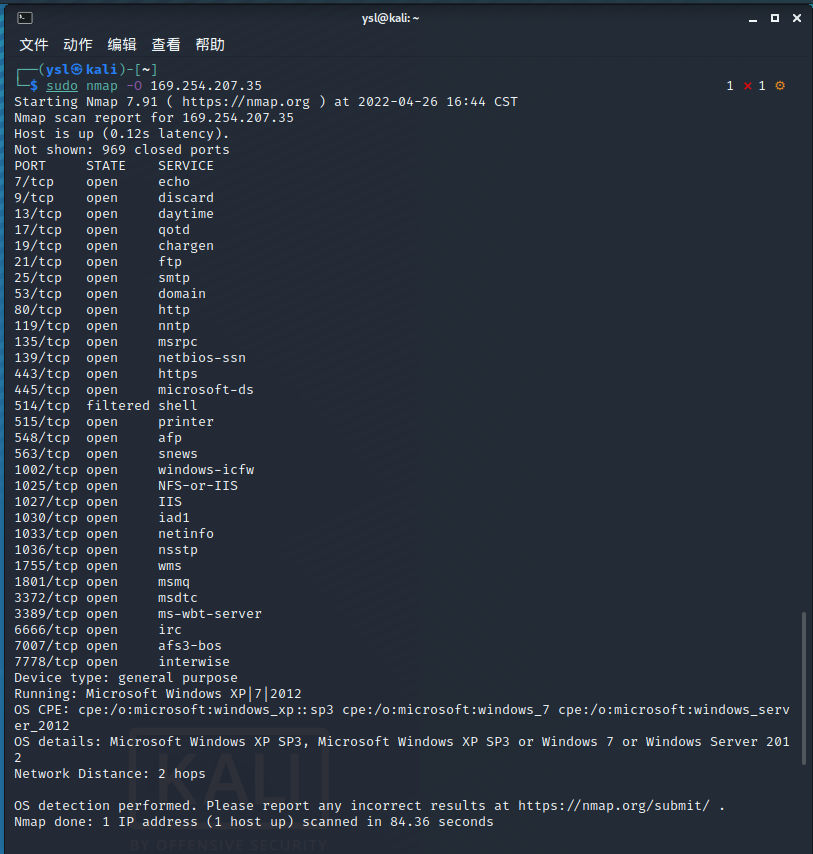

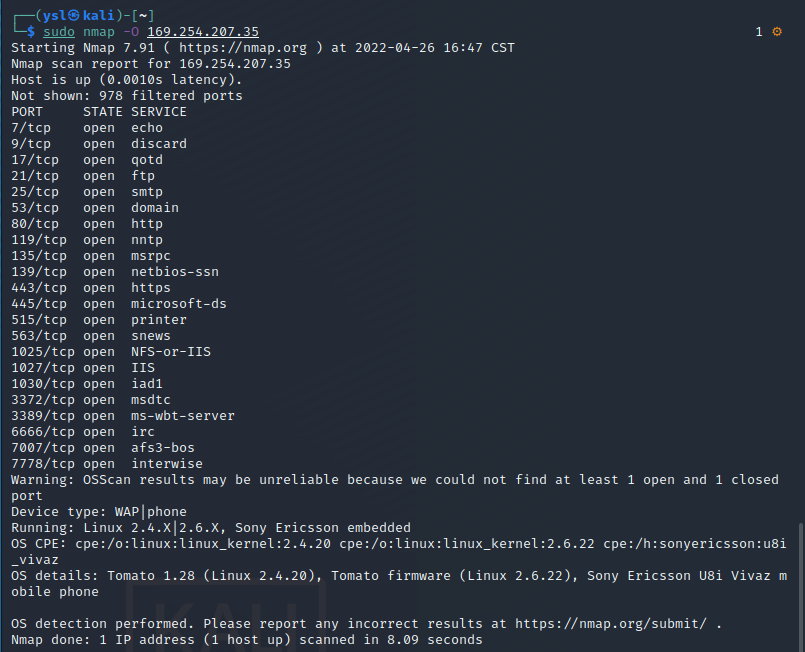

靶机安装了什么操作系统,版本是多少

靶机安装了什么操作系统,版本是多少

可以得到靶机的操作系统为Windows XP 。

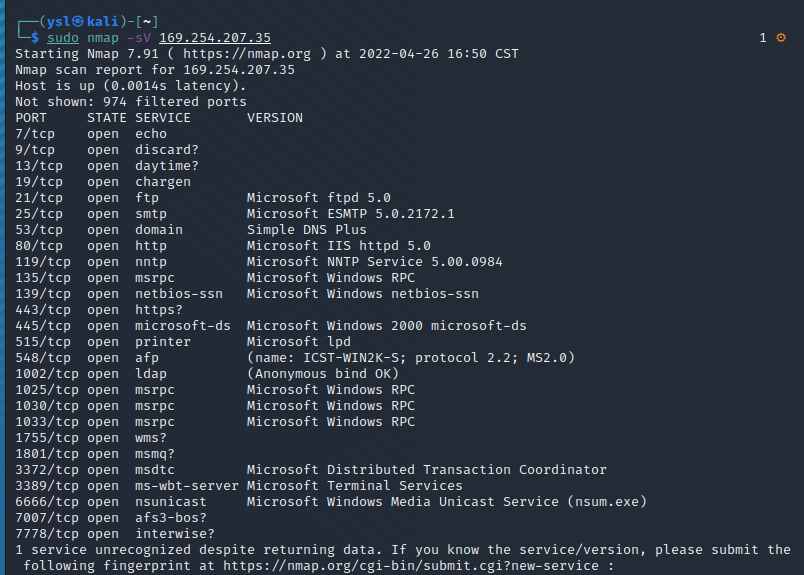

靶机上安装了哪些服务

使用指令nmap -sV 169.254.207.35 查看靶机目标Windows2000主机的服务及其版本

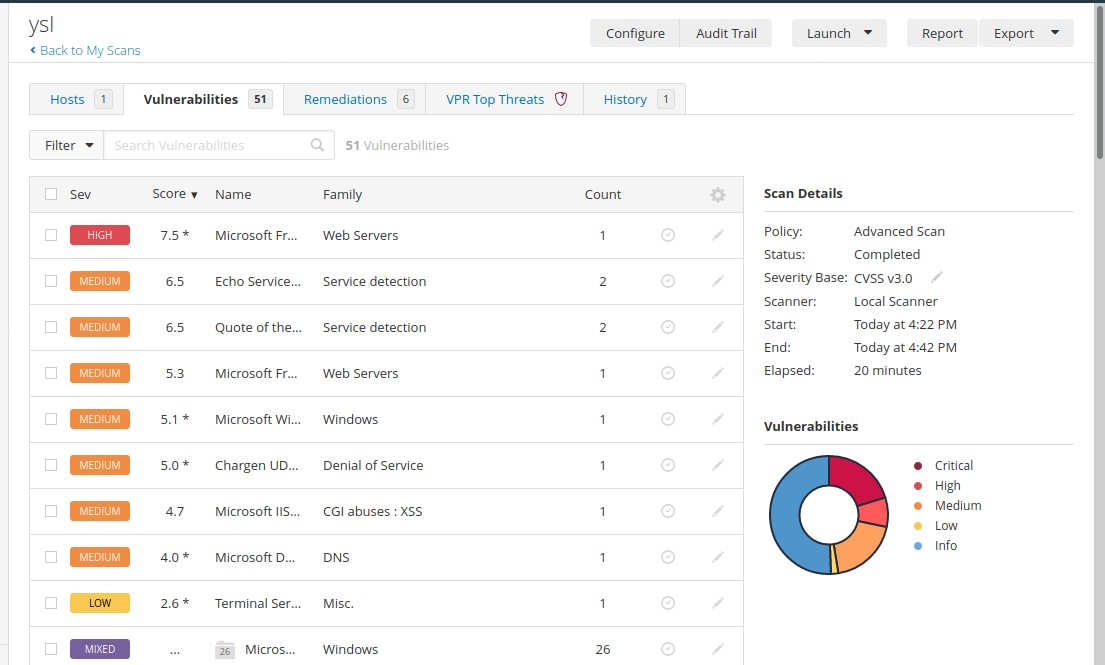

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机上开放了哪些端口以及靶机各个端口上网络服务存在哪些安全漏洞

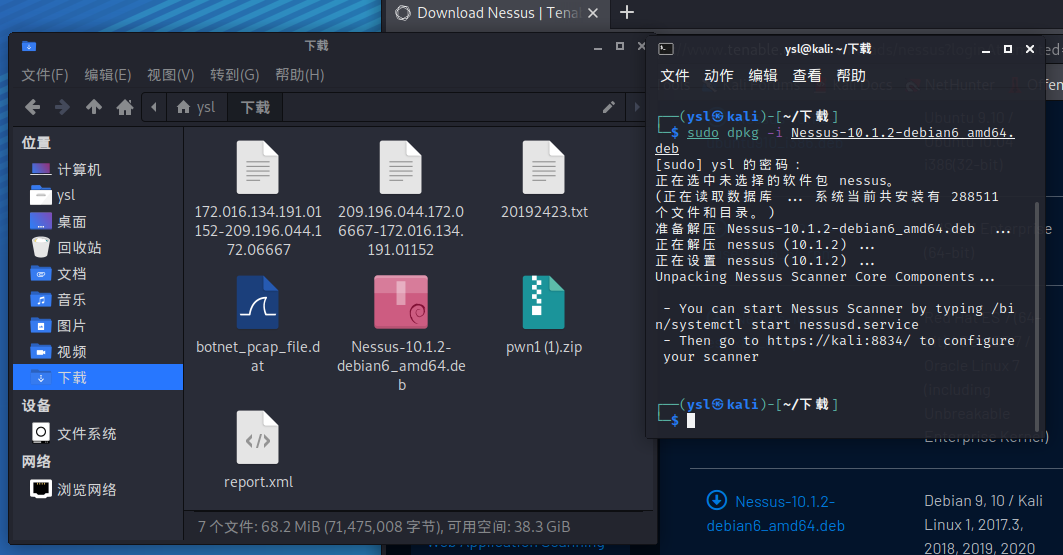

下载Nessuse后在其压缩包保存目录下打开命令行,输入指令dpkg -i Nessus-10.1.2-debian6_amd64.deb解压安装软件包。

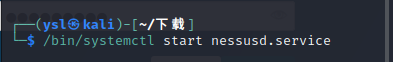

输入/bin/systemctl start nessusd.service开启nessus服务,

进入网址进行注册

新建scan设置名字描述以及设定我们所需要扫描的目标靶机。

设定好策略之后开启漏洞扫描

可以看到有9个高危漏洞、24个中危漏洞以及2个低危漏洞

我们可以看到以下安全漏洞:

远程主机正在运行“echo”服务。这个服务响应发送给它的任何数据。

该服务目前未被使用,因此强烈建议禁用它,因为攻击者可能会使用它对该主机进行拒绝服务攻击。

-

运行在远程hojt上的Microsoft DNS服务器启用了反向查询功能。因此,它会受到dns.exelanswerlQuery()函数中的缓冲区过读错误的影响,原因是在一个反向查询包中未能正确解析资源记录。未经身份验证的远程攻击者可以利用这一点导致拒绝服务或泄露信息。

-

远程版本的终端服务(remote Desktop Protocol Server)容易受到MITM (man-in-the-middle)攻击。在设置加密时,RDP客户端不需要验证服务器的身份。有能力拦截来自RDP服务器的通信的攻击者可以在不被发现的情况下与客户端和服务器建立加密。这种性质的MiTM攻击将允许攻击者获得所传输的任何敏感信息,包括身份验证凭证。

-

该缺陷的存在是因为RDP服务器在mstlsapi.dll库中存储了一个硬编码的RSA私钥。任何能够访问此文件(在任何Windows系统上)的本地用户都可以检索密钥并将其用于此攻击。

等等安全漏洞

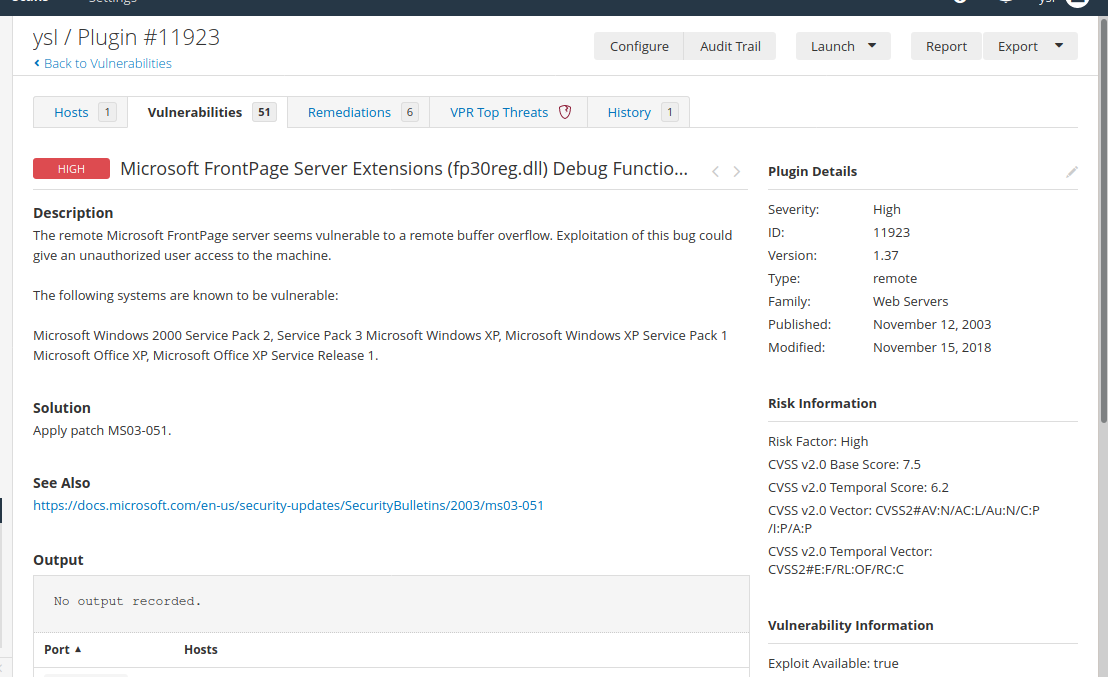

你认为如何攻陷靶机环境,以获得系统访问权

查看其中的高危漏洞,发现远程Microsoft FrontPage服务器似乎容易受到远程缓冲区溢出的影响。我们可以利用这个漏洞可以让未经授权的用户访问机器。

(5)①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

②并练习使用Google hack搜集技能完成搜索

inanchor:、inbody:、intitle:

这些关键字将返回元数据中包含指定搜索条件(如定位标记、正文或标题等)的网页。为每个搜索条件指定一个关键字,您也可以根据需要使用多个关键字。

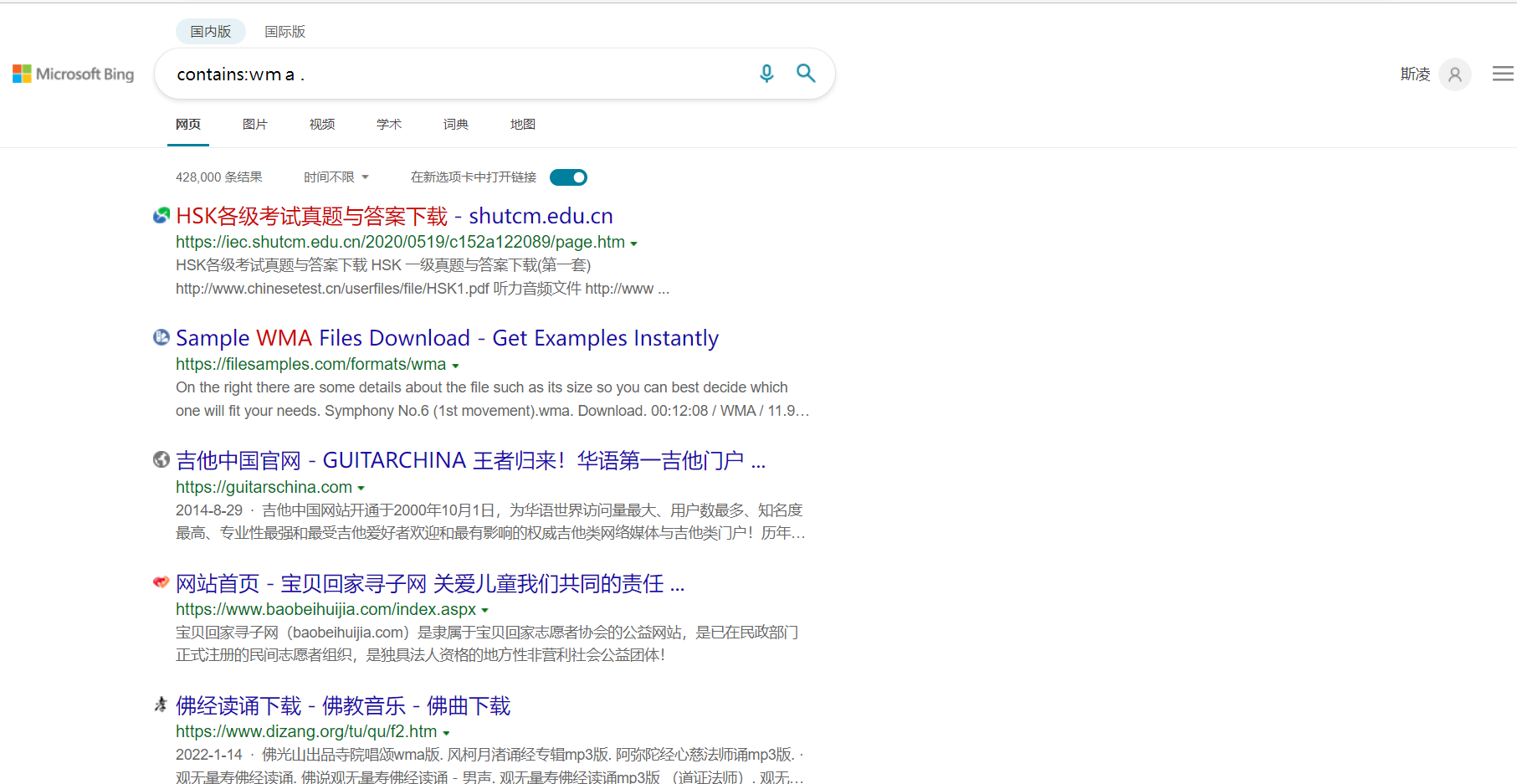

contains:只搜索包含指定文件类型的链接的网站。

filetype:

仅返回以指定文件类型创建的网页。

若要查找以 PDF 格式创建的报表,请键入主题,后面加 filetype:pdf。

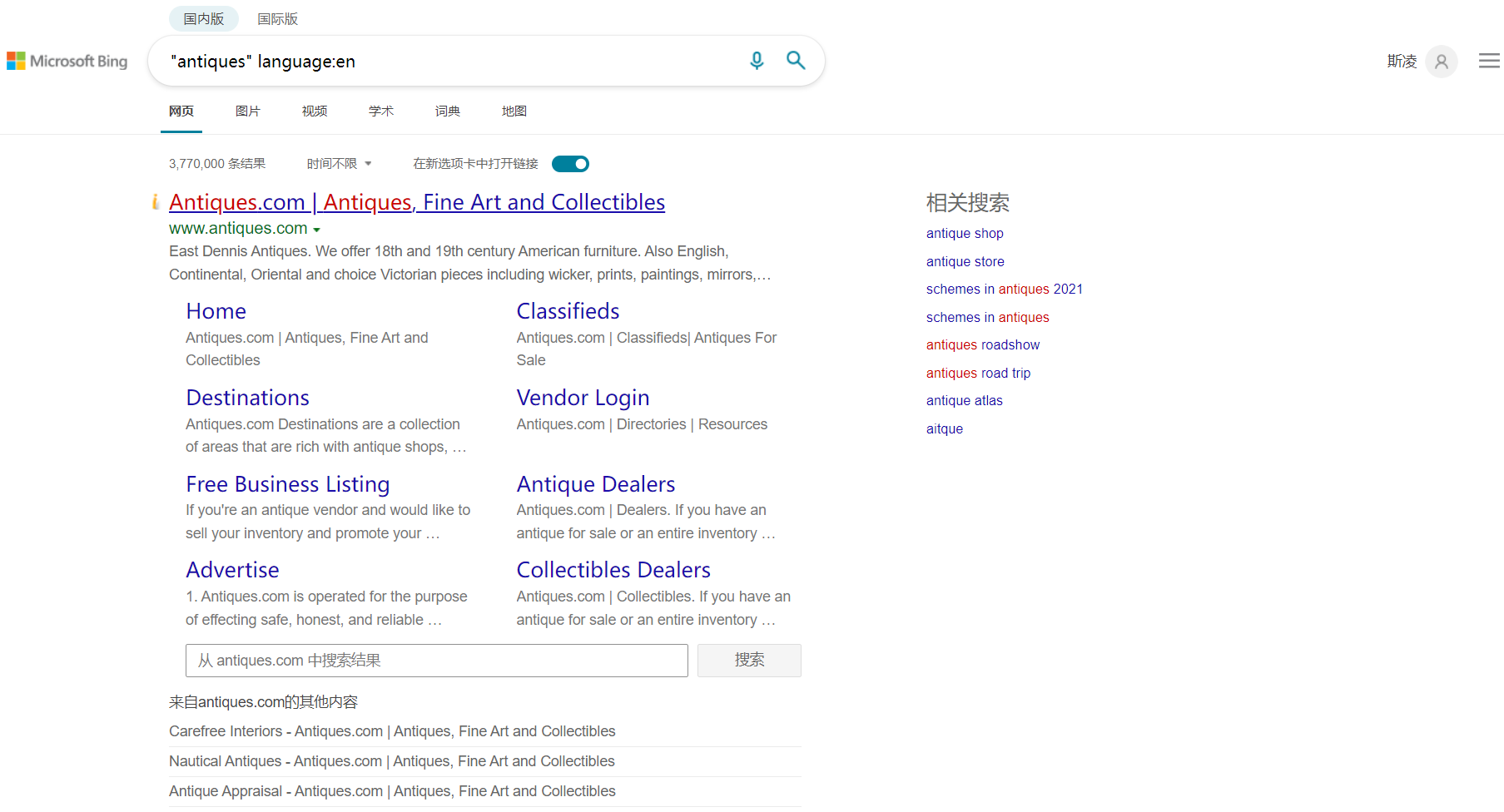

language:

返回指定语言的网页。在关键字 language: 后面直接指定语言代码。若只需查看有关古董文物的英文网页,请键入 "antiques" language:en。

还有等等语法,大家可以自行百度。

3.问题及解决方案

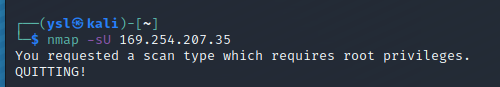

- 问题1:使用nmap扫描的时候提示报错如下:

- 问题1解决方案:权限 不够,使用root用户提权之后即可。

4.学习感悟、思考等

通过此次实验对nmap扫描、以及使用Nessuse对靶机进行漏洞的扫描,在攻击靶机之前,信息的收集都是至关重要的,因此此次实验也让我学会了许多搜集靶机信息的方式。