-

练习链接

-

http://google-gruyere.appspot.com/

- 点开是纯英文的 直接点翻译即可

-

一 .part1

http://google-gruyere.appspot.com/part1

看下 使用介绍:Using Gruyere

按照主页上的“所有代码段”链接查看其他用户的代码段。 还要看看他们的主页设置为什么。

注册一个帐户供自己在黑客使用时使用。 您的Gruyere帐户不要使用与您使用任何实际服务相同的密码。

填写您的帐户的个人资料,包括一个私人片段和一个将显示您的名字的图标。

创建一个包含你喜欢的笑话的片段(通过“新片段”)。

上传文件(通过“上传”)到您的帐户。

这涵盖了格鲁耶尔提供的基本功能。 现在让我们来打破它们!第一阶段没有什么营养 就是正常熟悉一个网站的业务

二 第二阶段 Cross-Site Scripting (XSS)

第二阶段就是熟悉XSS

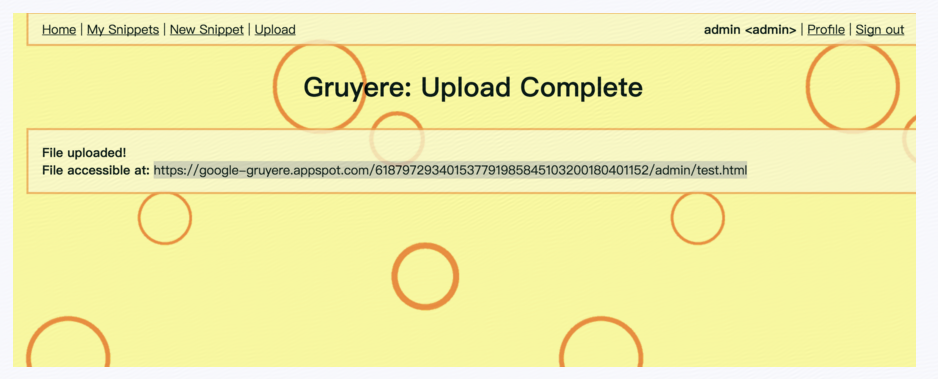

no.1 文件上传xss 找到文件上传的地方

直接上传一个HTML,然后在我们的HTML里面加入相应的弹cookie的JS代码即可 然后上传

-

上传一个html 里面包含

-

<script>alert(document.cookie)</script>

上传后地址是

https://google-gruyere.appspot.com/618797293401537791985845103200180401152/admin/test.html -

然后访问成功弹出

-

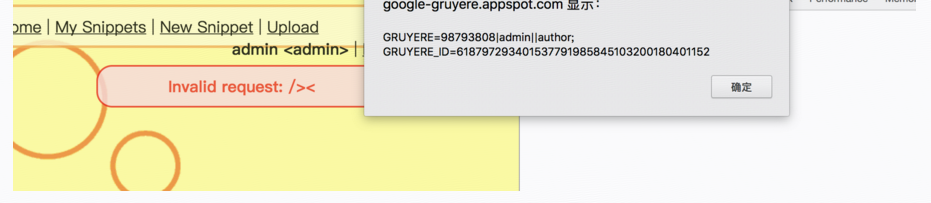

no.2 反射型 XSS

测试样例 直接在URL后 这是直接在URL后面输入的反射型XSS

全是<> 检查是否过滤

/%3e%3c /%253e%253c /%c0%be%c0%bc /%26gt;%26lt; /%26amp;gt;%26amp;lt; /�74x3cu003cx3Cu003CX3CU003C /+ADw-+AD4-这会尝试>和<以许多不同的方式,可能能够通过网址,并得到不正确的渲染使用:逐字(URL%-encoding),双%编码,错误的UTF-8编码,HTML和编码,双 编码和C风格编码的几种不同的变化。 查看结果来源,看看是否有任何工作。 (注意:在URL中输入> <与%3e%3c是一样的,因为浏览器会自动%编码这些字符,如果你想要一个literal或者>,那么你需要使用curl这样的工具来发送 URL中的那些字符)

最终结果直接访问URL:

http://google-gruyere.appspot.com/618797293401537791985845103200180401152/%3Cscript%3Ealert(document.cookie)%3C/script%3E 成功弹窗 -

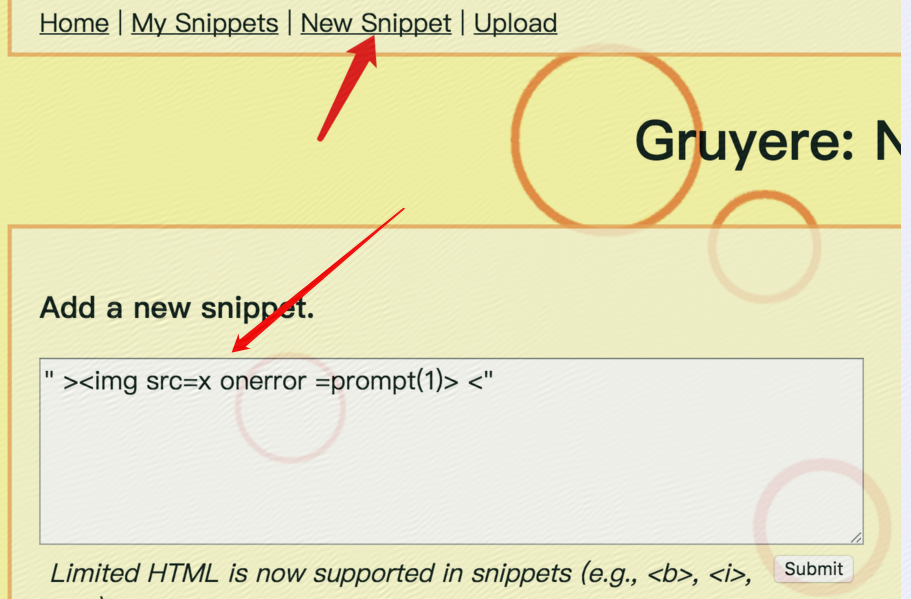

No.3 留言处的存储XSS

留言的框处有XSS 点击New Snippet 直接输入paload

" ><img src=x onerror =prompt(1)> <" OK

-

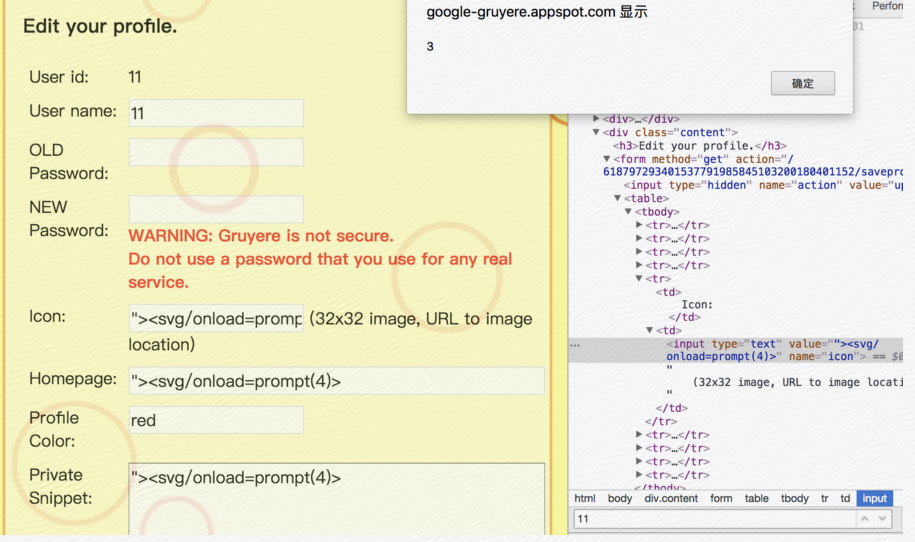

NO.4 html via 属性中的存储XSS

也可以通过向HTML属性注入值来执行XSS。 通过设置配置文件中的颜色值来注入脚本。

在profile配置界面的颜色属性输入payload即可 成功弹窗red' onload='alert(3)' onmouseover='alert(4)

-

Internet Explorer的动态CSS属性(又名CSS表达式)使这种攻击特别容易。

expression(alert(1))NO.5 ajax属性中的存储XSS( 失败)

To exploit, Put this in your snippet:

all "- (alert(1),"")

- "your base

no.6 ajax中的反射XSS

直接在分段的uid中直接插入XSS即可 uid是一个AJAX参数

-

-

首先,确保你了解问题。

只要有可能,请通过模板功能进行清理,而不是在源代码中调用转义函数。这样,所有的转义都在一个地方完成,您的产品可以受益于为模板系统设计的安全技术,以验证其正确性或实际上为您逃脱。另外,请熟悉模板系统的其他安全功能。

采用与XSS相关的良好测试规范。

不要写你自己的模板库:)