要想熟悉目标网站的体系架构,知道网站有哪些目录是必不可少的

向AWVS,Burp类大型扫描工具也可以进行目录扫描,不过个人感觉远没有专业扫描工具来的简单,实在

0x 01 DirBuster

简介:DirBuster是Owasp(开放Web软体安全项目- Open Web Application Security Project )开发的一款专门用于探测Web服务器的目录和隐藏文件。

由于使用Java编写,电脑中要装有JDK才能运行。

1. 配置说明

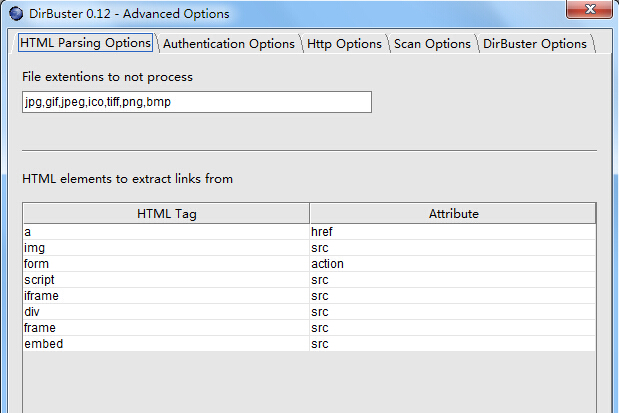

点击Options—Advanced Options打开如下配置界面

在这里可以设置不扫描文件类型,设置遇到表单自动登录,增加HTTP头(Cookie……),

以及代理设置,超时链接设置,默认线程,字典,扩展名设置

有时间的小伙伴自己捣鼓捣鼓 ,这里不多说了

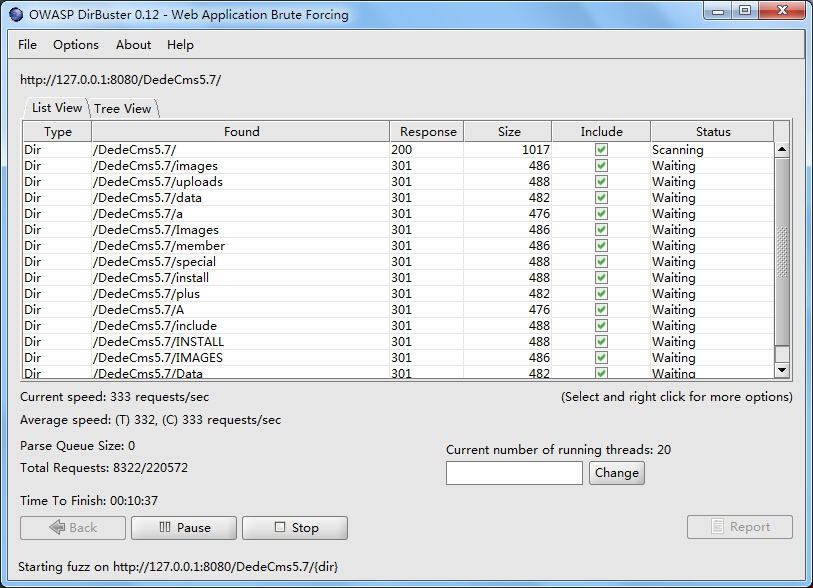

2. 扫描测试

本地搭建了一个Dede站,直接开撸

在第4步中也可以选择纯暴力破解模式,命中率不高,相比之下还是模糊测试好用些

(坏笑~)上面有一个小错误,在第7步的时候,扫目标站下的目录应该填写/DedeCms5.7/{dir} 不知道细心的小伙伴发现了没~

否则的话扫的就是127.0.0.1:8080下的目录了

3. 扫描结果

这是本地扫描目录列表,点击TreeView可以自己查看目录树

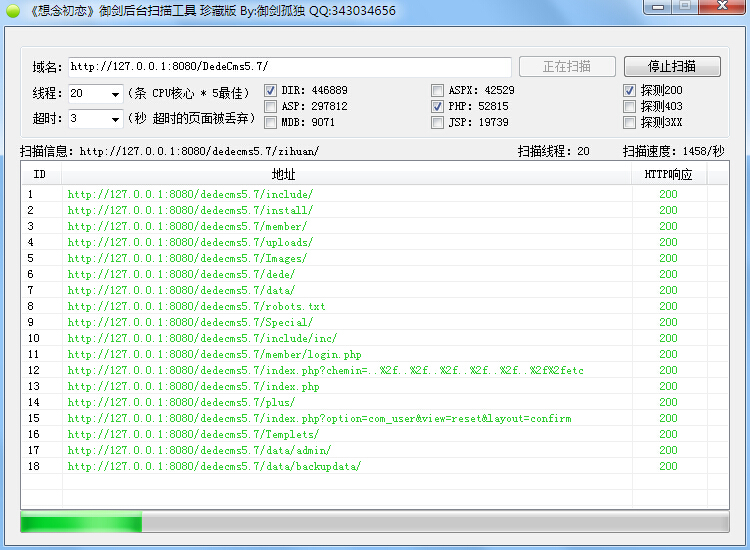

0x 02 御剑

国内第一后台扫描神器

不用配置,填上网站,只需要点一下就够了,上图

简单粗暴,果然还是御剑符合吾等小菜菜使用,期待御剑的其他作品。

Summary:

前面文章已经说过了,对于目录扫描我们可以手动查看robots.txt,说不定后台就放在里面。

还是那句话,一个扫描器扫描结果不理想时,我们大可以两个扫描器一起上。工具是死的,要学会灵活使用 !