导语:科普什么是浏览器特权域XSS,可以用来干什么?

作者:天析

团队:Arctic Shell

为什么科普这个?

今天在群里看到有表姐说这个,然后恰好又有学姐在问什么是特权域XSS,于是就来说说这个 “特权域” 吧~

漏洞定位

漏洞等级定位:高危 (远程代码执行)

最早案例定位:2013年

主要类型:浏览器安全

案例寻找

百度浏览器远程命令执行

乌云镜像站:https://shuimugan.com/bug/view?bug_no=80158

什么是特权域?

特权域是为了需要调用一些其他的功能而去开发的,比如去获取一些API之类的,而又因为这些特权是只能在某个特定的域下才能操作的

举个栗子

就拿我用的谷歌浏览器来说吧~

特权域:chrome://downloads

特权域的作用

一般我们寻找特权域,最终的作用,是为了命令执行,所以这将会是一个系列的套路,可以总结为这样4步:

1.确定特权域

2.特权域的XSS

3.调用API

4.编写EXP

对于特权域的寻找我们得还需要关心浏览器采用的是什么内核

IE:Trident

Firefox:Geckos

Opera:Presto

Chrome:Webkit

特权域Xss的寻找:(本人才学过低,只能引用案例了,2333~)

在一番谷歌之后,找到篇简单易懂的文章:https://wooyun.js.org/drops/浏览器安全(一).html

为了阅读方便,我是将这篇文章搬过来吧(有删改,仅搬动部分内容)~

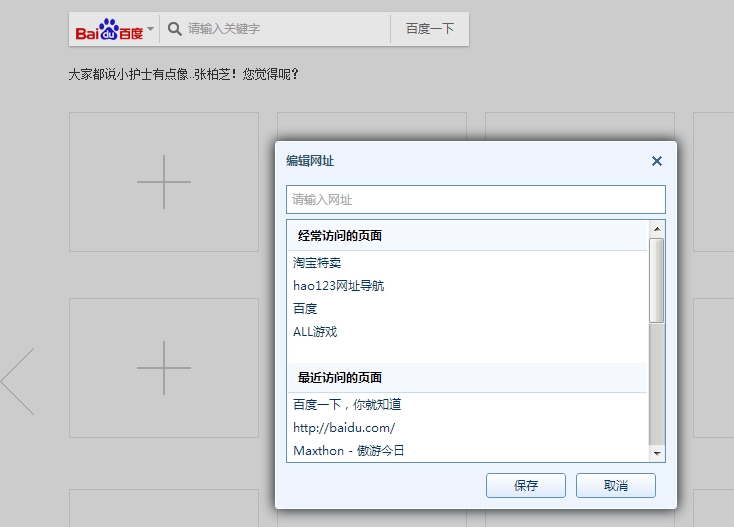

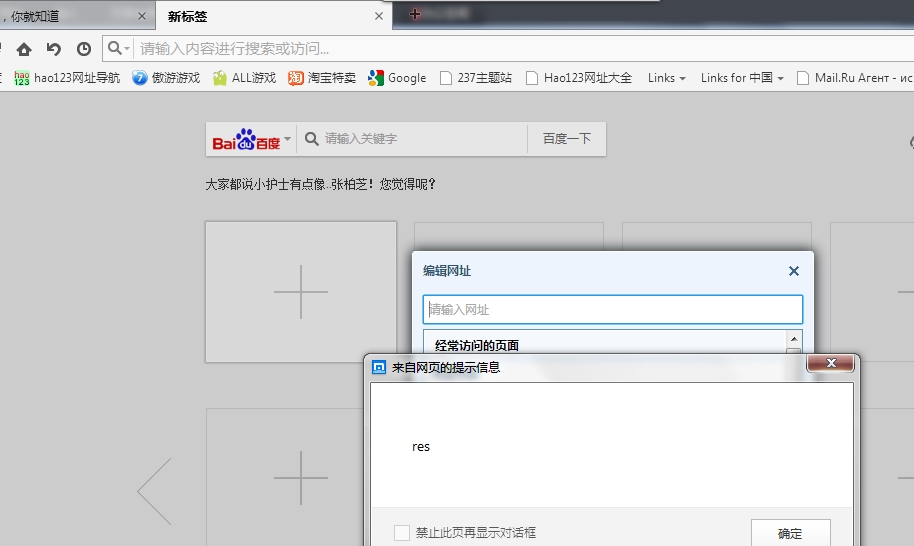

这是一个傲游的特权区域

我们首先得去确定这个页面是如何对网页进行抓取,抓取的过程是怎样的

通过进行点击 “加号” 弹出的页面观察(最近访问的页面),可以判定它对网页标题进行了抓取

换个思维,我们假设它并没有对title进行过滤,当我在标题里插入个alert,会不会造成Xss?

#!html

<title><script>alert(document.domain);</script></title>

成功弹窗!

如何造成命令执行?

对于这一点,本人才学浅薄,还是依旧引用文章吧,这里就不搬过来了,丢下链接自己去看吧~

乌云漏洞库(镜像站):https://shuimugan.com/bug/view?bug_no=80158

个人总结

特权域这种对我来说,只能是弹计算器系列,开个玩笑,23333~

浏览器这块的安全,不妨去看看这篇文章总结:

https://www.cnblogs.com/sevck/p/7256789.html