文章更新于:2020-04-11

注:如何搭建环境参见:搭建DVWA Web渗透测试靶场

DVWA之命令注入漏洞

一、介绍

1.1、官方说明

The purpose of the command injection attack is to inject and execute commands specified by the attacker in the vulnerable application. In situation like this, the application, which executes unwanted system commands, is like a pseudo system shell, and the attacker may use it as any authorized system user. However, commands are executed with the same privileges and environment as the web service has.

Command injection attacks are possible in most cases because of lack of correct input data validation, which can be manipulated by the attacker (forms, cookies, HTTP headers etc.).

The syntax and commands may differ between the Operating Systems (OS), such as Linux and Windows, depending on their desired actions.

This attack may also be called “Remote Command Execution (RCE)”.

1.2、总结

总的来说就是如果Web服务器没有配置妥当,则可能产生命令注入漏洞。究其原因,是没有进行充分的验证访问者身份。

不同的操作系统比如(Linux 和 Windows)的命令格式是不相同的。

这种攻击方式也称为 远程命令执行 (RCE)。

二、命令注入实践

2.1、安全级别:LOW

>> 查看源码

- 此对话框原意是输入一个 IP 或域名进行 PING 测试。

- 输入IP测试

- 点击页面右下角

View Source得到如下源码:

<?php

if( isset( $_POST[ 'Submit' ] ) ) {

// Get input

$target = $_REQUEST[ 'ip' ];

// Determine OS and execute the ping command.

if( stristr( php_uname( 's' ), 'Windows NT' ) ) {

// Windows

$cmd = shell_exec( 'ping ' . $target );

}

else {

// *nix

$cmd = shell_exec( 'ping -c 4 ' . $target );

}

// Feedback for the end user

echo "<pre>{$cmd}</pre>";

}

?>

在这些 php 代码中,我们可以看到,处理逻辑没有做任何过滤,只是针对不同的平台,调用了不同的 ping 命令,然后将结果原样返回到前端。

这是非常危险的,如果可以使用 &、&&、|、; 等命令分隔符同事执行多条命令。则可任意执行命令,是有可能可以在系统上创建用户留下后门的。

比如我们执行 | net user add hello 1234

如果系统有安全软件,可能会有如下提示:

如果没有安全软件,命令执行成功将有可能在系统留下后门。

>>尝试注入

注1:常用 &、|、;作为命令分隔符。

注2:键盘左上角的反引号 ` ,会忽略掉外部的双引号先执行。

- 尝试用分号 ;分隔命令进行注入

注:这里使用的是 Linux 环境下的 IP查看命令。

- 尝试获取主机密码文件内容

- 尝试用竖线 | 分隔命令进行注入

注:这里使用的是 Windows 环境下的 IP查看命令。

- 尝试使用与符号 & 分割命令进行注入

2.2、安全级别:Medium

>>查看源码

<?php

if( isset( $_POST[ 'Submit' ] ) ) {

// Get input

$target = $_REQUEST[ 'ip' ];

// Set blacklist

$substitutions = array(

'&&' => '',

';' => '',

);

// Remove any of the charactars in the array (blacklist).

$target = str_replace( array_keys( $substitutions ), $substitutions, $target );

// Determine OS and execute the ping command.

if( stristr( php_uname( 's' ), 'Windows NT' ) ) {

// Windows

$cmd = shell_exec( 'ping ' . $target );

}

else {

// *nix

$cmd = shell_exec( 'ping -c 4 ' . $target );

}

// Feedback for the end user

echo "<pre>{$cmd}</pre>";

}

?>

上述代码可以看出,程序对 && 、; 进行了替换成空字符串,但其他符号没有处理,所以其他分隔符依然有效。

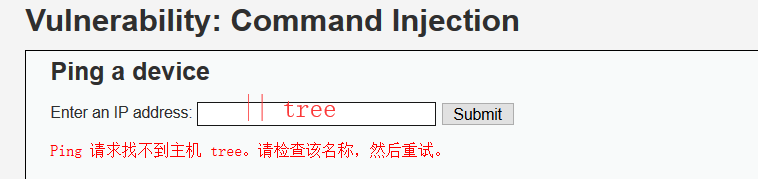

>>尝试注入

- 尝试使用

| tree命令

- 尝试创建文件 `| echo “hello” > hello.txt" | dir

2.3、安全级别:High

>>查看源码

<?php

if( isset( $_POST[ 'Submit' ] ) ) {

// Get input

$target = trim($_REQUEST[ 'ip' ]);

// Set blacklist

$substitutions = array(

'&' => '',

';' => '',

'| ' => '',

'-' => '',

'$' => '',

'(' => '',

')' => '',

'`' => '',

'||' => '',

);

// Remove any of the charactars in the array (blacklist).

$target = str_replace( array_keys( $substitutions ), $substitutions, $target );

// Determine OS and execute the ping command.

if( stristr( php_uname( 's' ), 'Windows NT' ) ) {

// Windows

$cmd = shell_exec( 'ping ' . $target );

}

else {

// *nix

$cmd = shell_exec( 'ping -c 4 ' . $target );

}

// Feedback for the end user

echo "<pre>{$cmd}</pre>";

}

?>

这里可以看到程序对 &、; 、|、-、$、(、)、`、|| 进行了替换成空字符串,但同时可以注意到,|后面有一个空格。

>>尝试注入

- 尝试使用

| tree进行注入

- 尝试使用

|| tree

2.4、安全级别:Impossible

>>查看源码

<?php

if( isset( $_POST[ 'Submit' ] ) ) {

// Check Anti-CSRF token

checkToken( $_REQUEST[ 'user_token' ], $_SESSION[ 'session_token' ], 'index.php' );

// Get input

$target = $_REQUEST[ 'ip' ];

$target = stripslashes( $target );

// Split the IP into 4 octects

$octet = explode( ".", $target );

// Check IF each octet is an integer

if( ( is_numeric( $octet[0] ) ) && ( is_numeric( $octet[1] ) ) && ( is_numeric( $octet[2] ) ) && ( is_numeric( $octet[3] ) ) && ( sizeof( $octet ) == 4 ) ) {

// If all 4 octets are int's put the IP back together.

$target = $octet[0] . '.' . $octet[1] . '.' . $octet[2] . '.' . $octet[3];

// Determine OS and execute the ping command.

if( stristr( php_uname( 's' ), 'Windows NT' ) ) {

// Windows

$cmd = shell_exec( 'ping ' . $target );

}

else {

// *nix

$cmd = shell_exec( 'ping -c 4 ' . $target );

}

// Feedback for the end user

echo "<pre>{$cmd}</pre>";

}

else {

// Ops. Let the user name theres a mistake

echo '<pre>ERROR: You have entered an invalid IP.</pre>';

}

}

// Generate Anti-CSRF token

generateSessionToken();

?>

上述代码可以看出,程序先对输入进行了点.分割成几部分,然后分别判断前四部分是否数字和是否总共四部分,如果是再进行拼接。那…这还命令注入个锤子!!

>> 可以尝试注入,但没必要

-

在上述几个代码的变化中,我们可以看到,如果没有任何过滤,那服务器将是十分不安全的。

-

即便使用了一些黑名单过滤手段,但你却无法保证你完全过滤掉了一些有害的信息。

-

所以比较稳妥的方法,还是使用白名单过滤手段,让经过严格过滤的数据通过,其他的一律拒绝。这样避免了一些未知的风险。

2.5、知识拓展

| 命令分隔符 | 说明 |

|---|---|

; |

分号在linux命令执行的时候,可以分隔多条命令 |

& |

Windows顺序执行,Linux先执行后面的命令 |

&& |

与,前面的命令执行成功后才可以执行下面的命令 |

| |

管道符,前面的命令输出结果为后面的命令输入的内容 |

|| |

或,前面的命令执行失败后才会执行后面的命令 |