FE | 说明

这里仅仅只是发出一个提醒,并没有贬低或者侮辱其它任何公司、个人或软件产品的意思。

本人也一直在使用PCHunter和PowerTool,因为它们在实现便携的同时,把功能做得非常强大。

FF | 软件环境

Windows 10 (1809) x64

PCHunter v1.56 x64

PowerTool v2.0 x64

火绒个人版 v5.0.26.0 x64

00 | 背景

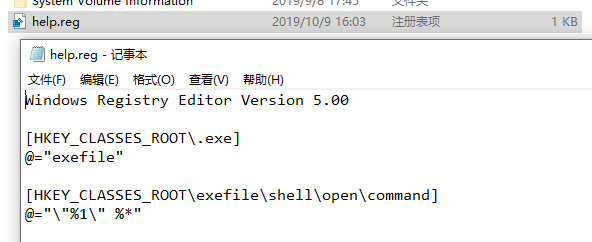

昨晚在对自己的程序测试时,尝试提取自己程序里的资源,然后在别人推荐的工具包里翻到了一个软件便用了,后来(因为一些事情重启过)想打开自己程序浏览时发现无法打开,遂用火绒……结果发现啥程序都打不开了!尝试半天无果,以为是病毒杀到,赶紧关机睡觉。第二天早起,经过半天的努力(真的差不多12个小时),进过PE,但发现没啥东西可以杀毒,后来发现reg文件未被感染,遂用reg导入的方式修复了exe,最终得以进入注册表,查到exe关联被指向BomeRst.exe,搜索得知是Restorator搞的鬼。

(网上搜到的方法很多只有第二段,其实对付Restorator,还需要添加第一段:把.exe指向exefile)

01 | 问题的发现

因为破坏的文件关联比较多,包括com、dll、exe、ocx、scr、sys、rc、res等,(其实可以在Restorator的设置里找到“外壳整合”,编辑文件关联,然后去掉所有上下文)

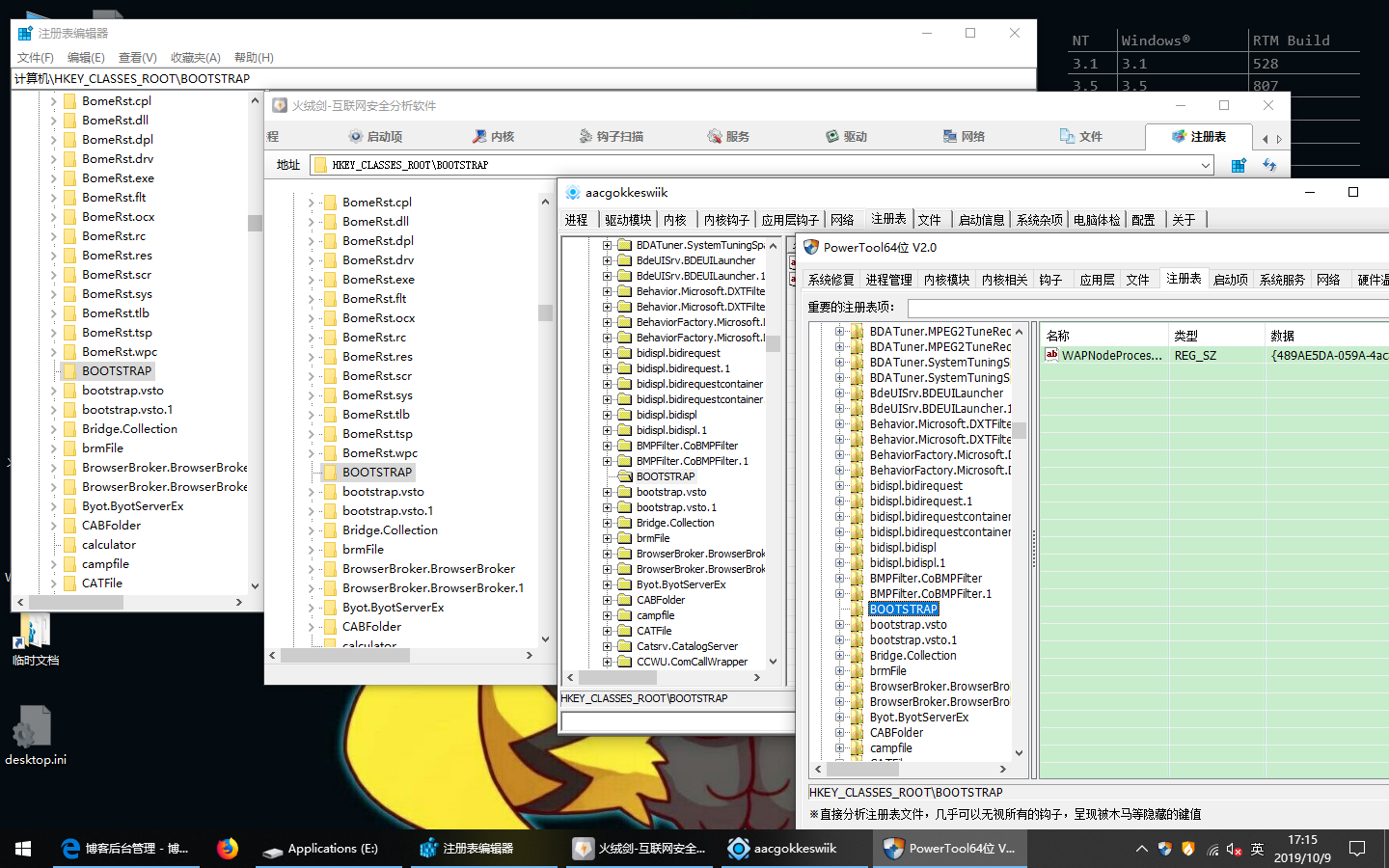

所以尝试用火绒扫描,后转用PCHunter和PowerTool的文件关联扫描,但均没有得到结果。

在对PCHunter和PowerTool的文件关联扫描进行分析后发现,com关联竟然是没问题的(此时还没修复com的文件关联)!

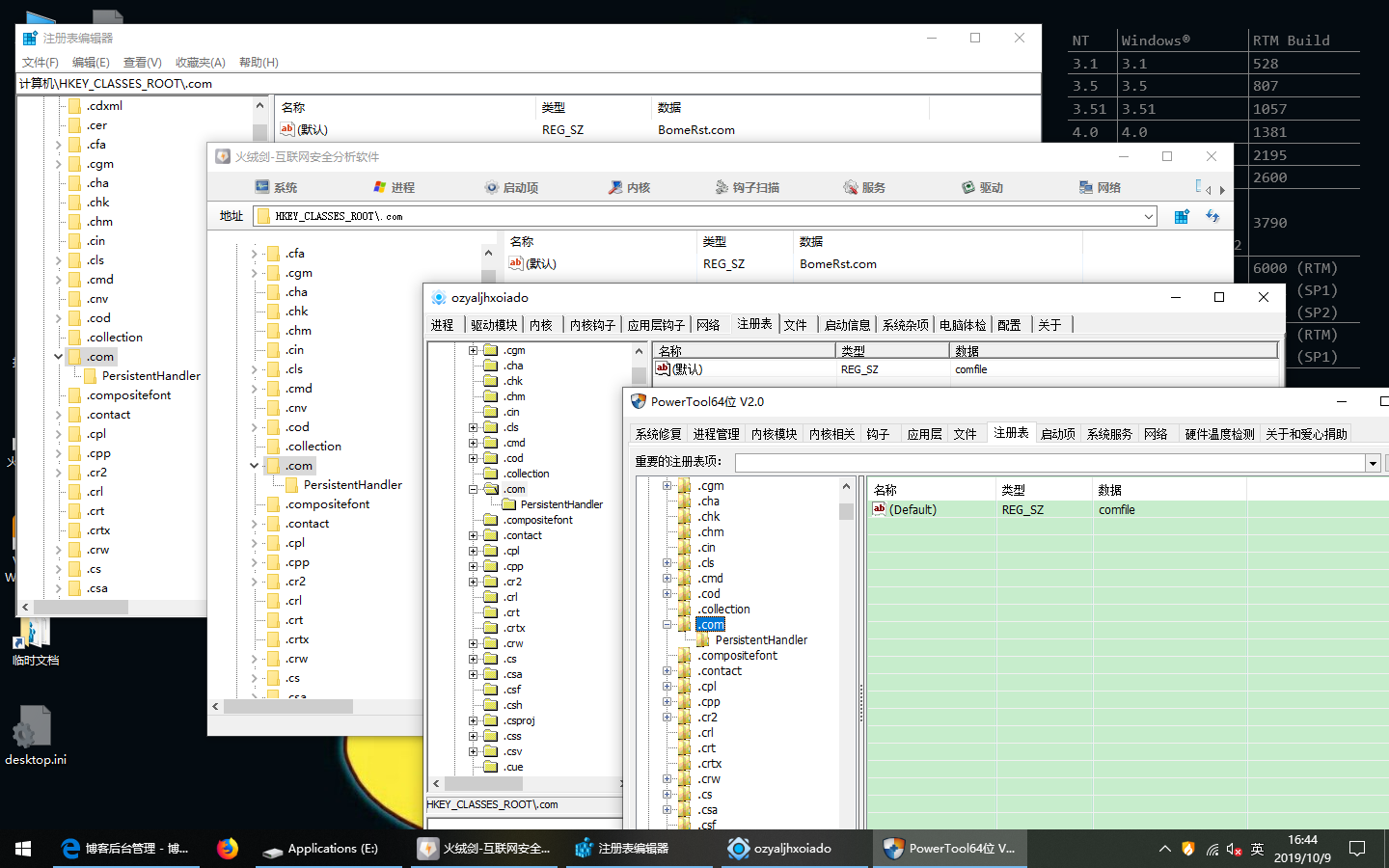

于是乎分别打开各自的注册表栏目,并与系统注册表的进行比对,发现跟系统注册表的不完全相同。

(可以看到,HKCR.com的默认项数据是不相同的)

(从左到右分别是系统注册表、火绒剑注册表栏目、PCHunter注册表栏目、PowerTool注册表栏目)

02 | 结论

个人臆测,原因是PCHunter和PowerTool读取分析的只有32位的注册表,而一些修改注册表的方式改的是64位的注册表,导致PCHunter和PowerTool检测不到问题。

因此,在64位系统中使用PCHunter和PowerTool进行注册表相关项目分析时,需要多加留心。

如果可以,请尽量备一个已知能够检测到64位注册表的软件。