思路历程:

1、获取用户名

2、获取密码字典

3、使用BP爆破

案例:

管理人员在平时的网络生活中没有良好的个人信息保护,让不法份子有机可乘。例如WordPress等的类似网站使用PHP开发,虽然功能强大,但是后台登陆时却没有验证码,这让攻击者有机可乘。后台登录管理人员密码使用弱口令(什么是弱口令?简单点说就是对账户的密码设置太过简单,如:123,abcde等等)。

一、如何获取用户名?

要想成功破解一个网站的后台,有户名是关键的一点,而WordPress恰好比较容易获取到用户名,因为当管理员在WordPress中发表文章时,在前台会显示是谁(昵称)发布了文章,也就是文章的作者。这里的昵称极有可能是管理员的账户信息。

还有一种就是在管理员比较随意,没有安全意识的情况下,用户名使用admin等系统默认的用户名。

当然,获取他人的信息,怎么能少的了社会工程学(简单点来说就是通过与对象的交谈等通信手段或对象的QQ,微博等公开平台上获取我们想要的信息)的使用。我们还可以通过查看管理者通常使用的用户名来进行猜解。

二、如何获取密码?

光知道用户名还不行,没有密码照样白搭,那么,攻击者如何获取密码呢?

1、使用弱口令进行爆破。但是出现管理员使用弱口令的情况的是少之又少。

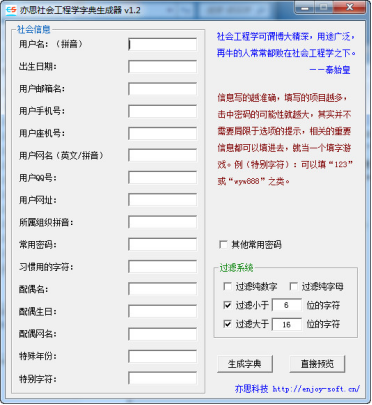

2、利用社会工程学获取姓名、年龄、出生年月、手机号等人们容易记住,并且经常习惯性的作为密码使用的特殊信息,之后使用亦思社会工程学字典生成器来生成密码字典。

这里我们用到的一个是亦思社会工程学字典生成器

动过搜集以上信息来生成字典

三、用BP爆破

拿到了用户名和密码字典之后使用神器BP进行爆破。攻击者在破解表单之前,一般会先寻找一个标志位,也就是登陆成功与失败的区别点,比如在登录页面,如果登录失败的话,就会有类似于“错误:XX密码不正确”这样的提示信息。

如果登陆成功,则不会有“密码不正确”字样出现。攻击者可以将此设置为标志位,如果找不到这样的字眼,则代表登陆成功。假设攻击者将“rememborme”设为关键字,接下来经过以下几个步骤即可破解出管理员的登录密码。

第一步:获取设置循环变量

第二步:设置PayLoad

第三步:设置标识位

第四步:寻找破解后的密码

第五步:利用漏洞破解留言板

详细案例请看同博客“铁三权限题目Writeup”——>http://www.cnblogs.com/Yuuki-/p/8538454.html