权限

【题目描述】:你是管理员吗?

【解题链接】:http://ctf4.shiyanbar.com/web/root/index.php

首先看题,提到“权限”,“管理员”,这就是说涉及到管理员的账户和密码

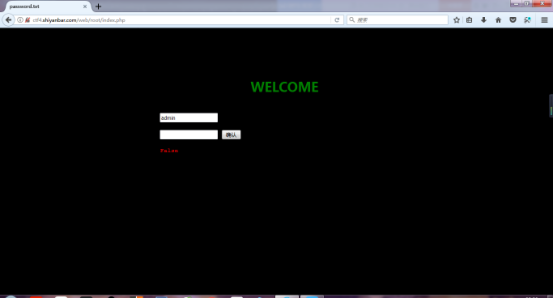

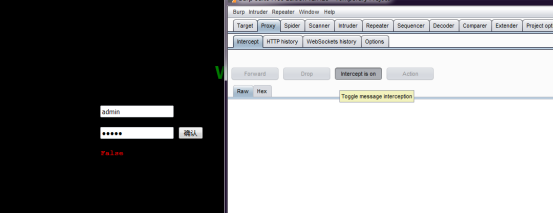

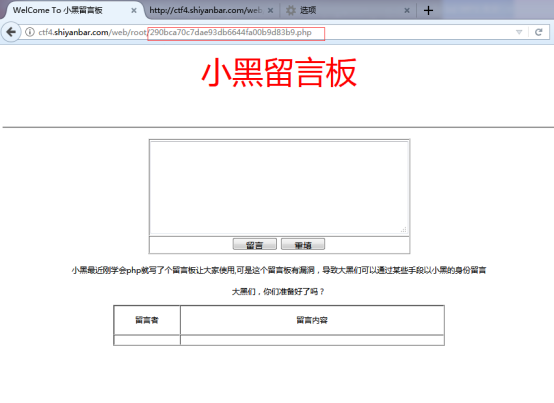

以下是网页界面,可以看到地址栏里面是.PHP结尾,是用php写的一个网页,并且已经给出了管理员的用户名,这无疑就简单了一点,省去了我们自己找用户名的麻烦(嘿嘿,用户名就给你了,有本事就破出来啊!!!)

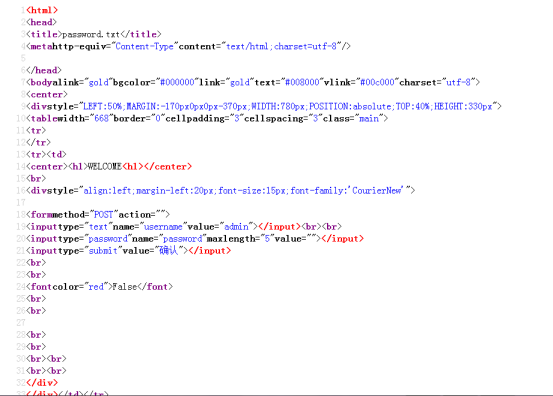

做Web题我们首先要要做的事就是看网页源码

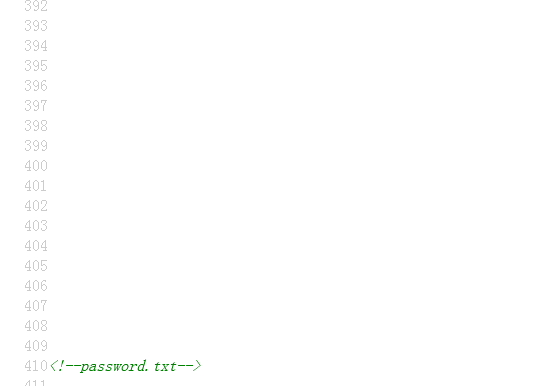

中间都是空白,我们拉到最低就有了新发现——>

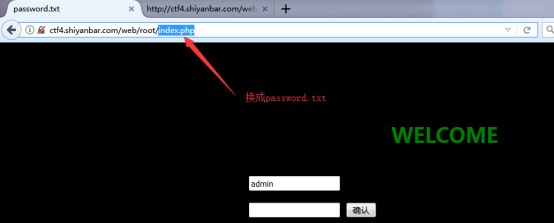

我们发现了一个password.txt,将这段代码复制到原网页地址栏后面

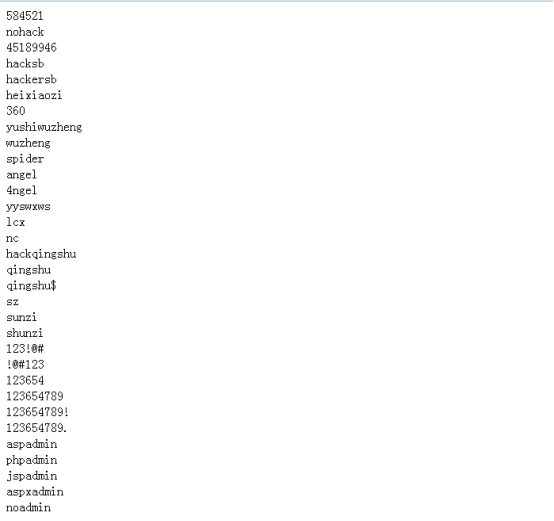

然后回车后就打开了一个文件如下:

我们可以发现这就是密码字典,将字典复制下来保存到txt文件里

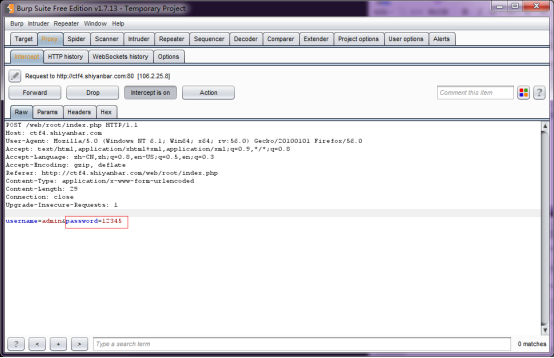

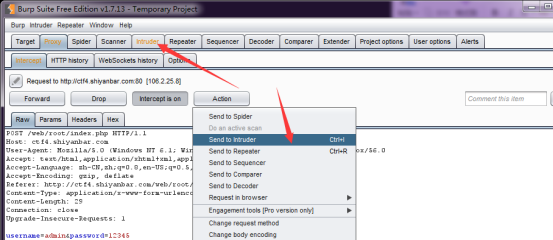

接下来就是到到我们动用工具的时候了(BurPsuite)

我们先配好网络代理(我用的是火狐)

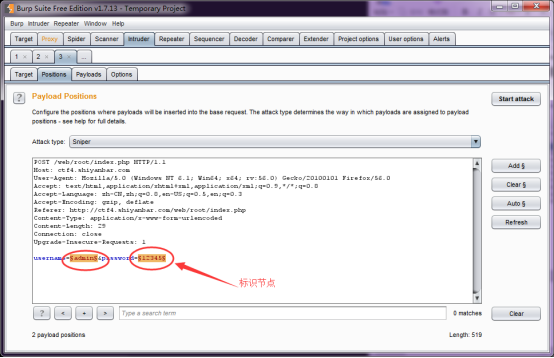

随意输入一个密码然后点击确认抓包

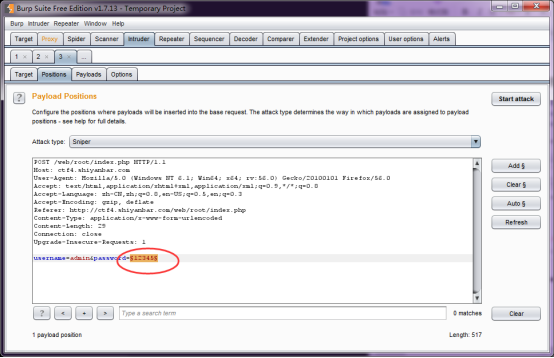

我们只留下密码的标识节点

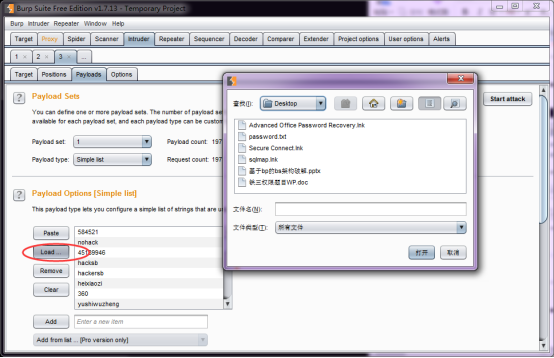

设置好变量信息之后,开始设置密码字典,选择“PayLoad”选项卡,在“Payload Option”区域单击“Load”按钮载入字典文件。

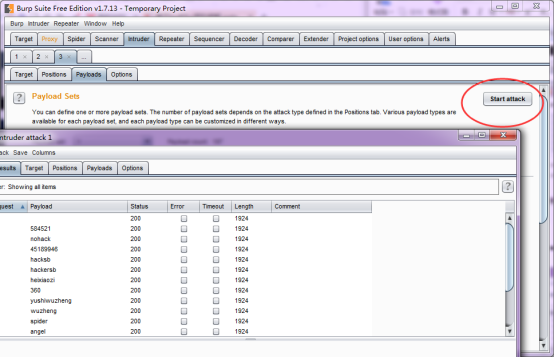

然后选择,自动进行破解

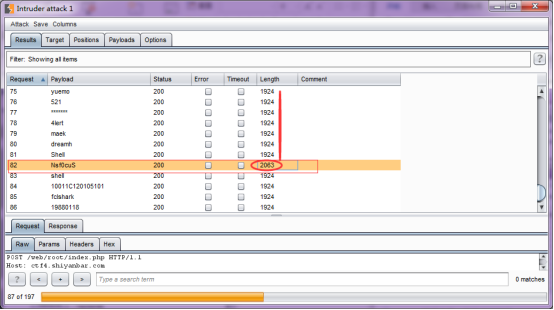

一个一个检查过去后我们发现第82个的信息量与众不同

那就说明这个就可能是登录密码,我们输入到网页界面试试

username=admin&password=Nsf0cuS

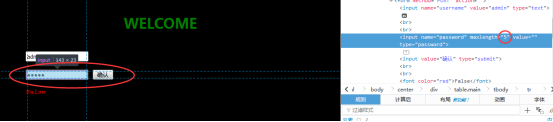

但是我们在粘贴的时候发现只能输入5位,但我们破解出的密码是7位,

这就需要我们进行一番修改了

调出控制台

发现代码里将长度进行了限制,我们把长度改大就可以了

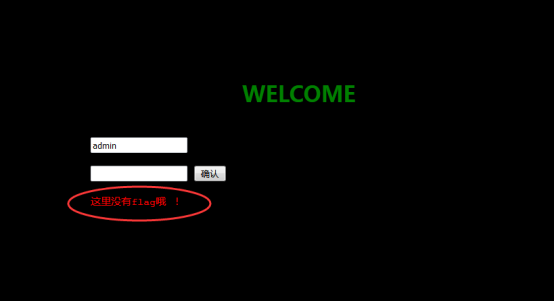

但是显示出“这里没有flag哦!”,那么我们就要寻找别的出路了

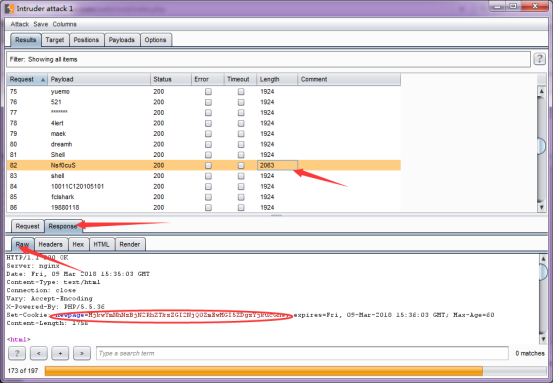

我们继续分析一下之前通过字典得到的信息发现如下:

在cookie里我们发现“newpage”,也就是新网页,等号后面的一段红色标识我们可以发现是经过加密的,对他解密试试

MjkwYmNhNzBjN2RhZTkzZGI2NjQ0ZmEwMGI5ZDgzYjkucGhw

解密后得到:

290bca70c7dae93db6644fa00b9d83b9.php

这明显是地址,我们同样像之前一样替换到原网页的地址栏里

回车后我们发现到了一个留言板内,这大概就是涉及到留言板漏洞

我们先随意留言试试

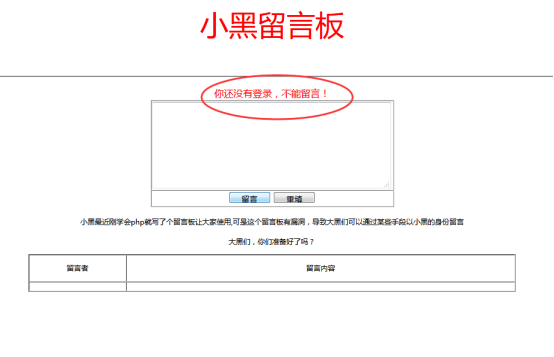

但是他提示“你还没有登录,不能留言!”

这就说明我们的权限不够,那就要找更高权限的账号了

下面我们的目标就是获取管理员账号

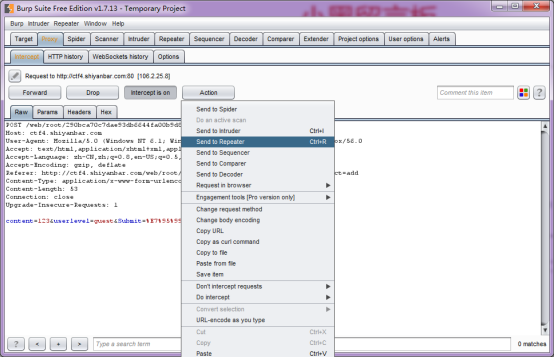

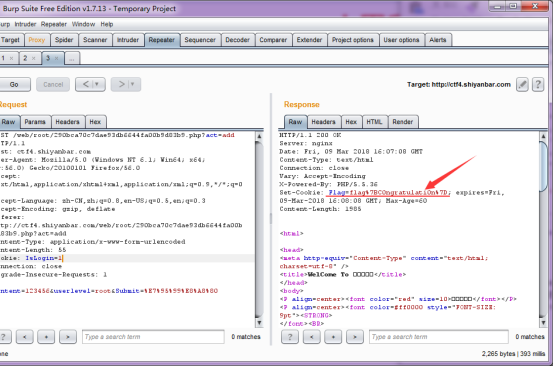

我们依然用BP抓包

抓包后分析发现

IsLogin=0

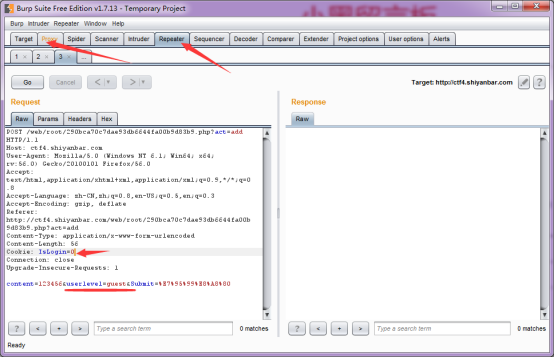

我们将它改为“1”

因为提示的是用户名是“guest(客人)”,说明用户权限不够,

那么什么用户的权限是最高的?

无疑是root,那么我们改为root就好,然后“GO”一下就好

我们继续分析得到的结果:

瞧!Flag就在这里,

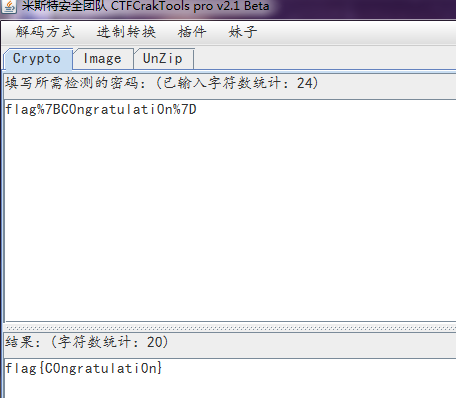

Flag=flag%7BC0ngratulati0n%7D

但这个并没有结束,我们知道,在URL编码里“%”就是“{”“}”

所以flag的正确格式是:

flag{7BC0ngratulati0n}