0x01:介绍

在拿到一个反弹shell后,下一步可以用metaspolit的内置模块Local Exploit SuggesterLocal-exploit-suggester的功能就如它的名字一样,当我们用它来探测某一个系统时,他会告诉我们该系统有哪些exploit可能可以利用。但是由于该工具先是假设一个系统存在所有的相关漏洞,然后根据补丁信息再去排除,所以就导致误报率会高一点,例如一台机器没有启用iis服务,但是可能该工具会误报存在IIS相关漏洞。

0x02:使用

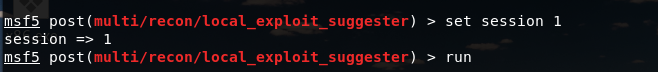

usepost/multi/recon/local_exploit_suggester

设置好session和lhost之后就可以运行了

会列出一些可能的exp随便选用一个,尝试一下,设置好选项之后run

这个漏洞是EPATHOBJ::pprFlattenRec本地提权

此模块利用了EPATHOBJ :: pprFlattenRec上的漏洞,其主要问题出在使用了未初始化的数据(即允许损坏内存)。目前,该模块已在Windows XP SP3,Windows 2003 SP1和Windows 7 SP1上成功进行了测试。一旦exploit成功执行,就会打开另一个Meterpreter